面對臺海的緊張局勢,中國駭客鎖定臺灣的任何攻擊行動格外受到關注。上週微軟揭露的新駭客組織Flax Typhoon,就鎖定臺灣數十個企業組織下手,進行長時間的網路間諜行動,值得一提的是,駭客為了隱匿攻擊行動,大量就地取材,運用寄生攻擊(LOLBins)手法,儘可能使用最少的惡意軟體來達成目的。

無論是提升權限、建立遠端存取的管道,或是在受害組織的內部網路進行橫向移動,這些駭客大部分都利用Windows作業系統內建元件來進行,使得資安人員難以察覺異狀。

【攻擊與威脅】

微軟揭露中國駭客組織Flax Typhoon約自2021年中發起的攻擊行動,其主要目標是臺灣的政府機關、教育機構、重要製造商、資訊科技組織等數十個單位,但研究人員也有看到東南亞、北美、非洲的組織受害。

這些駭客鎖定可透過網際網路存取的伺服器,例如:VPN主機、網頁伺服器、SQL Server資料庫等,利用已知漏洞取得初期存取的權限,然後部署大小僅有4 KB的Web Shell中國菜刀(China Chopper),以便遠端執行命令,過程中駭客可能為了提升權限,他們會透過開源程式Juicy Potato或BadPotato來利用系統的已知漏洞,取得管理者層級的權限。接著駭客利用登錄檔關閉網路層身分驗證(NLA),且透過粘滯鍵(Sticky Keys)建立遠端桌面連線(RDP),而能夠持續存取受害伺服器,甚至取得啟動終端機、導出記憶體內容的能力。

特別的是,駭客為了跳脫他們設計的RDP只能存取內部網路的限制,再度透過寄生攻擊(LOLBins)手法,利用名為Invoke-WebRequest的PowerShell指令碼,或是Bitsadmin、certutil,部署SoftEther的VPN用戶端程式。再者,駭客也透過WinRM、WMIC來進行橫向移動。

風險控管業者Kroll員工遭遇SIM卡挾持攻擊,破產申請人資料恐外洩

根據Bleeping Computer、Hacker News、Krebs on Security等多家資安新聞網站報導,正在協助已宣布破產的加密貨幣業者FTX、BlockFi、Genesis清償債務的風險控管業者Kroll,傳出遭未經授權的外部人士存取內部系統的資料外洩事故,FTX、BlockFi透露此事,並表示曝露的個資為部分債權人的非敏感資料,兩家公司的系統沒有直接遭到破壞,他們用戶的密碼及資金未受到波及。

Kroll也在8月25日發出聲明證實此事,並指出是19日有人對其中一名員工的T-Mobile帳號發動攻擊所致,導致該電信業者依照這位假裝是用戶本人的駭客指示,將該手機門號移轉到駭客名下,過程中並未獲得員工的授權。駭客疑似藉此存取部分BlockFi、FTX、Genesis債權人的資料,該公司已針對3個受到影響的帳號採取保護行動,並寄送電子郵件通知受影響的人士。

資料來源

1. https://twitter.com/FTX_Official/status/1694899217326608611

2. https://twitter.com/BlockFi/status/1694844414294704547

3. https://www.kroll.com/en/about-us/news/security-incident

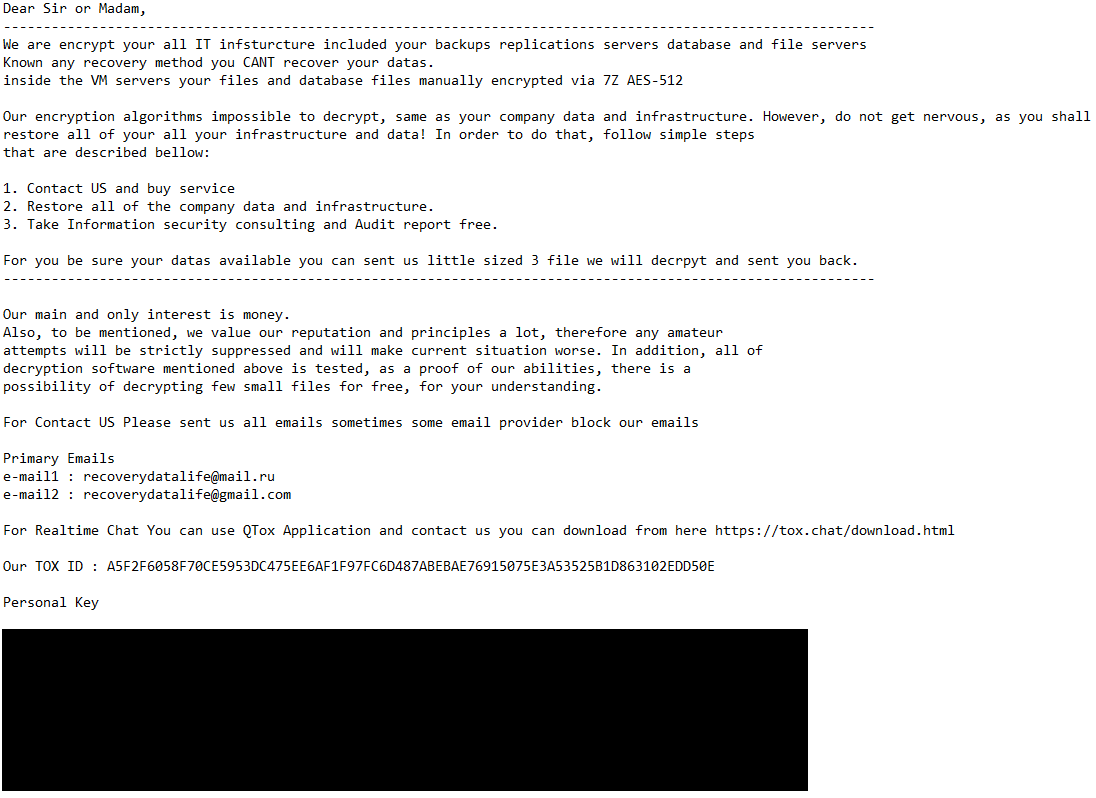

惡意工具組Spacecolon被用於散布勒索軟體Scarab

資安業者ESET揭露土耳其駭客組織CosmicBeetle的攻擊行動,駭客從2020年5月,利用名為Spacecolon的惡意工具包,鎖定存在ZeroLogon漏洞的電腦,或是能夠暴力破解的遠端桌面連線(RDP)伺服器下手,一旦成功入侵便會部署攻擊工具包的ScHackTool元件,進而透過其他工具來停用防毒軟體或資安防護元件,並收集敏感資料以便獲得進一步的存取權限。

資安業者ESET揭露土耳其駭客組織CosmicBeetle的攻擊行動,駭客從2020年5月,利用名為Spacecolon的惡意工具包,鎖定存在ZeroLogon漏洞的電腦,或是能夠暴力破解的遠端桌面連線(RDP)伺服器下手,一旦成功入侵便會部署攻擊工具包的ScHackTool元件,進而透過其他工具來停用防毒軟體或資安防護元件,並收集敏感資料以便獲得進一步的存取權限。

接著,駭客部署工具包的另一個元件ScInstaller,並將其用於安裝遠端存取工具ScService,最終植入勒索軟體Scarab。在部分攻擊行動裡,駭客透過開源的網路掃描工具Impacket取代ScInstaller,不過,也有未用ScHackTool的情況。此外,在研究人員看到的勒索軟體當中,內含了名為ClipBanker的剪貼簿挾持軟體,該惡意程式竄改使用者複製的加密貨幣錢包地址,將資金轉到攻擊者的錢包。

特別的是,研究人員發現在部分情境裡,駭客還會執行.NET程式ScPatcher,修補受害系統的特定漏洞,但目前無人知道他們為何這麼做。

勒索軟體Play鎖定安全服務代管業者下手,利用已知漏洞發動攻擊

資安業者Adlumin揭露勒索軟體Play近期的攻擊行動,主要標的是美國、澳洲、英國、義大利的地方政府,以及金融、軟體產業、法律事務所、航運公司、物流業等中端企業,駭客先是針對上述企業組織的代管服務供應商(MSP)下手,然後利用遠端監控及管理(RMM)軟體,進而繞過大部分的資安系統,取得目標組織完整的存取權限。

除了上述的供應鏈攻擊手法,駭客也有可能透過其他應用系統的漏洞,例如:FortiOS防火牆作業系統的SSL VPN漏洞CVE-2018-13379、CVE-2020-12812,以及Exchange漏洞ProxyNotShell、OWASSRF等。此外,為了防範資安系統察覺整個檔案遭到竄改,駭客利用間歇性加密手法來迴避偵測。

臺灣大型加密貨幣交易業者麒點科技因工程師報復,部分程式交易出現鉅額虧損,法院判決出爐

2020年臺灣大型加密貨幣交易業者麒點科技(Kronos Research)發生部分程式交易出現鉅額虧損,經過調查是陳姓、許姓2名工程師於同年5月1日、9日,疑似不滿公司並未依照約定發出獎金,在12日離職前共謀於交易程式Zeus當中埋入錯誤的參數,造成多筆交易執行最差的交易策略,導致該公司粗估虧損140萬美元(相當於新臺幣4,451萬元)。

臺北地檢署於2022年1月27日起訴2人,近期判決出爐,臺北地方法院認為,2人當時仍任職,但沒有忠實執行職務,濫用資訊專業導致公司受到損害,審酌2人坦承部分犯行、沒有前科,依無故變更、刪除他人電腦電磁紀錄罪,判陳男8月徒刑,另依偽造文書、無故入侵電腦罪,合併判陳男8月徒刑,得易科罰金24萬元;許男則被依無故變更、刪除他人電腦電磁紀錄、偽造文書罪,合併判刑10月得易科罰金30萬元,全案仍可上訴。究竟這2名工程師造成損失的規模如何?判決中並未提及,麒點科技已向2人提起附帶民事求償。

【資安產業動態】

8月24日金融監督管理委員會公布2022年企業投保資安保險的情況,全年投保件數累計達到604件,較去年增加6.15%;簽章保費達到4.02億元,年增68.96%,無論簽單保費或投保件數,皆創下統計新高。而對於今年上半的部分,簽單保費為2.05億元,較去年同期增加36.67%,金管會認為,若下半年維持上半年的投保意願,今年有望再創資安險簽單保費新紀錄。

金管會保險局副局長林志憲指出,產險公司資安險保費收入從2018年8,908萬元,穩定成長至2022年的4.02億元,顯示近年企業透過資安險移轉資安風險意識提高。金管會指出,除了針對大型企業資安需求提供的客製化保單,產險業者近年也推出3類險種較適合中小企業投保的險種,讓資安保險投保門檻降低,分別是資訊系統不法行為險、資料保護責任險、資訊安全綜合險。

【資安防禦措施】

2022年智慧型手機資安抽測結果出爐,數位部表示今年將增加測試項目

數位發展部去年承接國家通訊傳播委員會(NCC)的智慧型手機內建軟體資安檢測業務,針對蘋果iPhone 13、三星Galaxy S22 Ultra、Sony Xperia 1 IV、Google Pixel 6等12款高銷量手機,以及5款中國品牌手機進行檢驗,8月27日公布結果,17款手機全數過關。

今年數位部從8月開始新一輪的手機資安檢測作業,同樣挑選12款高銷量手機、5款中國品牌手機檢查,並預計在2024年5月前完成,但有別於過往從臺灣資通產業標準協會(TAICS)測試規範挑選項目進行檢驗,因為有愈來愈多使用者透過手機消費,數位部今年決定調整部分檢驗項目,並新增以下三種測試,分別是:一、內建軟體在初次存取使用者帳號的時候,應告知使用者將存取與其帳戶相關的敏感性資料;二、手機系統應提供強制使用者輸入通行碼機制;三、內建軟體預設的付費功能當中,在每次付款前,必須提示並取得使用者同意後才能執行。

【其他新聞】

針對Prospect Medical Holdings遭到攻擊面臨服務中斷,勒索軟體Rhysida聲稱是他們所為,竊走1 TB檔案及1.3 TB的SQL資料庫

WordPress外掛程式Jupiter X Core存在漏洞,攻擊者可用來挾持網站

近期資安日報

【8月25日】 北韓駭客Lazarus鎖定歐洲、美國組織,利用Zoho ManageEngine服務臺系統漏洞發動攻擊

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-26