駭客透過網頁抓取手法收集網站使用者的資料,屢見不鮮,然而面對這類資料外洩行為,站方不易察覺,通常要等到駭客兜售之後,網站服務業者才意識到商譽嚴重受損,而開始著手進行調查,但為時已晚。例如,有人在駭客論壇BreachedForums宣稱取得260萬筆語言學習網站DuoLingo的用戶資料,該公司著手調查此事,並強調他們沒有遭到入侵。

但值得留意的是,有資安新聞網站指出,駭客很可能是利用該公司曝露超過半年的API漏洞,取得相關資料,後續情況有待進一步觀察。

【攻擊與威脅】

大型語言學習網站DuoLingo驚傳資料外洩,有人在駭客論壇兜售用戶個資

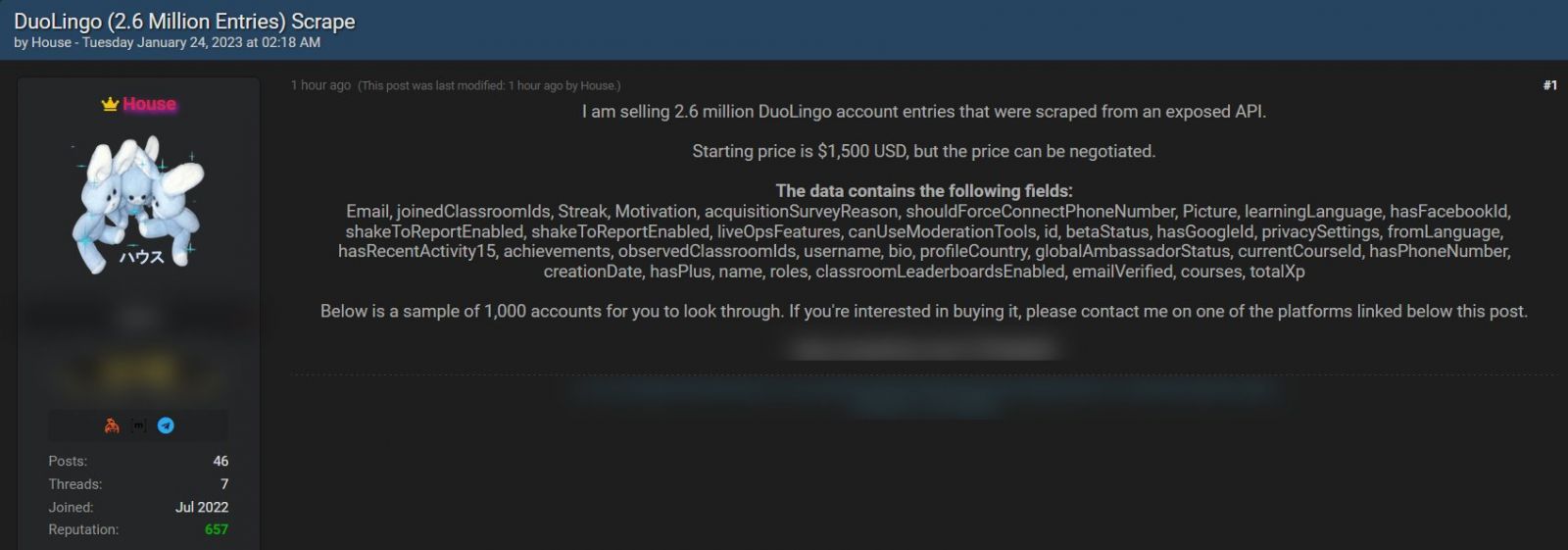

根據資安新聞網站The Record的報導,大型語言學習網站DuoLingo著手調查駭客論壇上的文章,其內容是有人兜售260萬名使用者帳號的資料,開價1,500美元。

根據資安新聞網站The Record的報導,大型語言學習網站DuoLingo著手調查駭客論壇上的文章,其內容是有人兜售260萬名使用者帳號的資料,開價1,500美元。

一名發言人表示,他們得知上述的廣告是在8月22日出現,賣家宣稱資料內容包含用戶的電子郵件信箱、電話號碼、報名的課程,以及其他使用者個資,並提供1千筆資料供買家檢驗。而對於賣家取得這些資料的管道,該公司指出是透過網頁抓取而得,他們並未遭遇駭客攻擊,也沒有發生資料外洩的事故,這樣的說法與賣家聲稱是透過公開API收集,其實並不衝突,因為這的確可能不是典型的暴力搶奪或搜刮,而是因為API存取問題而導致。

資安研究團隊VX-underground指出,駭客是發現DuoLingo的API臭蟲,進而發送電子郵件信箱資料,使得此API回傳用戶的帳號資訊。資安新聞網站Bleeping Computer指出,有人再度在駭客論壇BreachedForums提供這批資料,用戶只需花費8個論壇幣(2.13美元)就能取得。而對於這項API臭蟲,Bleeping Computer指出有人曾在今年1月就濫用,但到目前為止DuoLingo並未著手處理。

資料來源

1. https://therecord.media/duolingo-investigating-dark-web-post-offering-data-from-2-6-million-accounts

2. https://twitter.com/FalconFeedsio/status/1617735519194214413

3. https://twitter.com/vxunderground/status/1693742275145150927

4. https://www.bleepingcomputer.com/news/security/scraped-data-of-26-million-duolingo-users-released-on-hacking-forum/

丹麥主機代管業者CloudNordic、AzeroCloud遭遇勒索軟體攻擊,客戶資料尚未復原

根據資安新聞網站Bleeping Computer的報導,丹麥主機代管業者CloudNordic、AzeroCloud於8月18日凌晨遭遇勒索軟體攻擊。駭客關閉了大部分的系統,包含網站、電子郵件系統、客戶管理系統,以及客戶代管的網站等,導致兩家公司的營運面臨全面癱瘓,並表示他們無法恢復大部分遭到加密的檔案,同時強調不會向駭客低頭而被迫支付贖金。

而對於他們遭到攻擊的原因,兩家公司認為與資料中心遷移有關,駭客已事先在部分伺服器部署惡意程式,兩家公司在移轉的過程中曾將這些伺服器與公司內部環境連接,使得攻擊者有機可乘,存取重要的管理系統,以及所有的資料儲存系統和備份系統,進而加密伺服器的資料,當中包含了主要及次要備份檔案。當地媒體Radio FM4指出,這起勒索軟體攻擊影響數百家丹麥的中小企業。

資料來源

1. https://www.bleepingcomputer.com/news/security/hosting-firm-says-it-lost-all-customer-data-after-ransomware-attack/

2. https://www.radio4.dk/nyheder/mange-danske-virksomheder-er-ramt-af-hackerangreb-der-er-ingen-virksomhed-tilbage/

Roblox開發人員遭惡意軟體Luna Grabber鎖定,藉由NPM套件發動攻擊

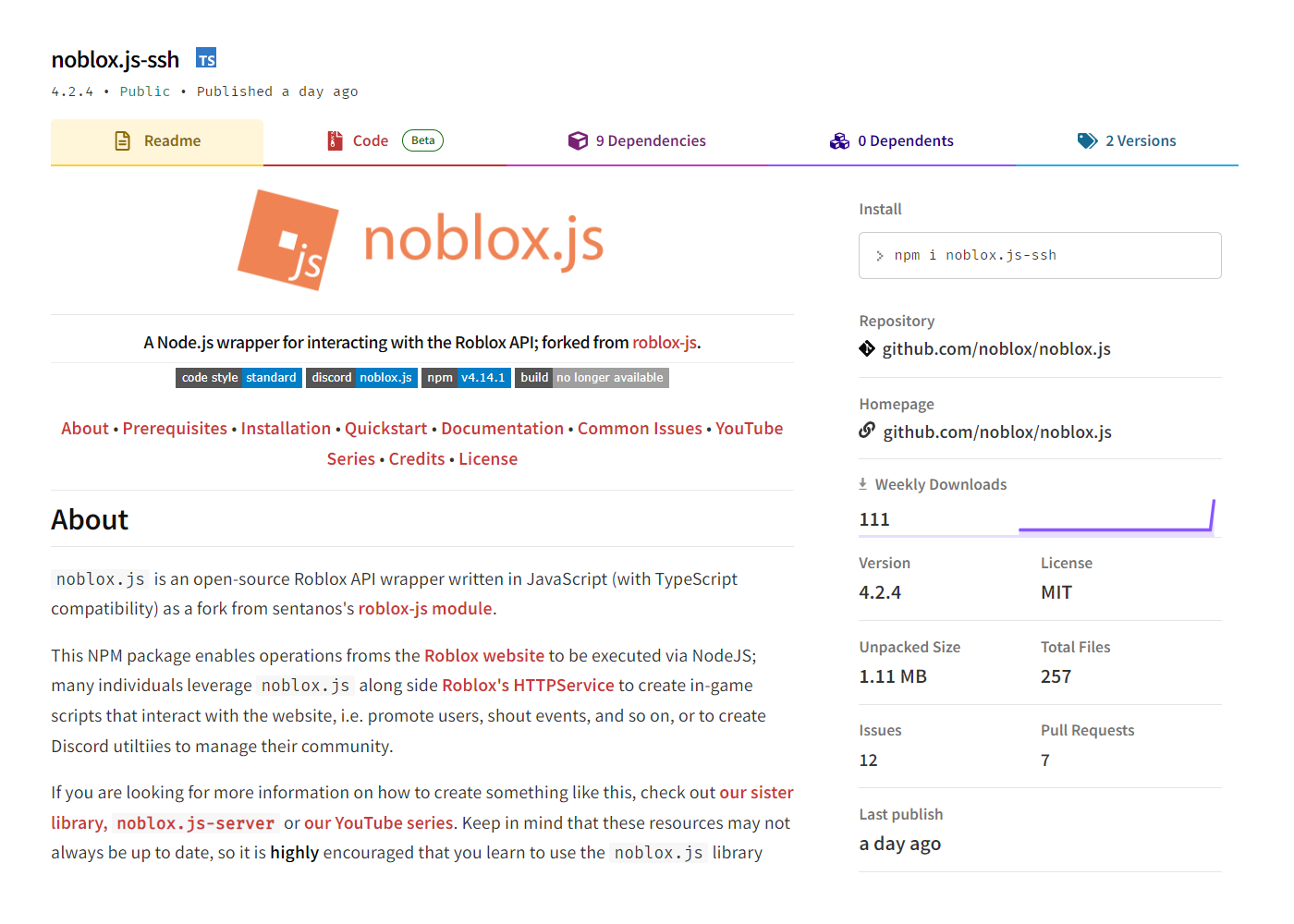

資安業者ReversingLabs揭露鎖定電玩遊戲Roblox開發者而來的惡意NPM套件攻擊行動,駭客約自8月初,假借提供Roblox的API封裝器noblox.js的名義,將noblox.js-ssh、noblox.js-secure等名稱相近的惡意套件,發布到NPM公共儲存庫。

資安業者ReversingLabs揭露鎖定電玩遊戲Roblox開發者而來的惡意NPM套件攻擊行動,駭客約自8月初,假借提供Roblox的API封裝器noblox.js的名義,將noblox.js-ssh、noblox.js-secure等名稱相近的惡意套件,發布到NPM公共儲存庫。

駭客複製了正牌套件的程式碼,然後加入惡意內容,目的是散布竊資軟體Luna Grabber,這些套件被NPM撤銷之前已被下載近1,000次,一旦開發人員下載到開發環境,該套件會先偵測是否於Windows作業系統運作,然後從即時通訊軟體Discord的CDN下載Luna Grabber。

研究人員指出,鎖定Roblox開發者而來的攻擊行動已有前例,2021年,資安業者Sonatype發現有人假冒noblox.js-proxied,提供Noblox.js-proxy、Noblox.js-proxies惡意套件,目的是竊取開發人員的Discord、瀏覽器、電腦的各式帳密資料。

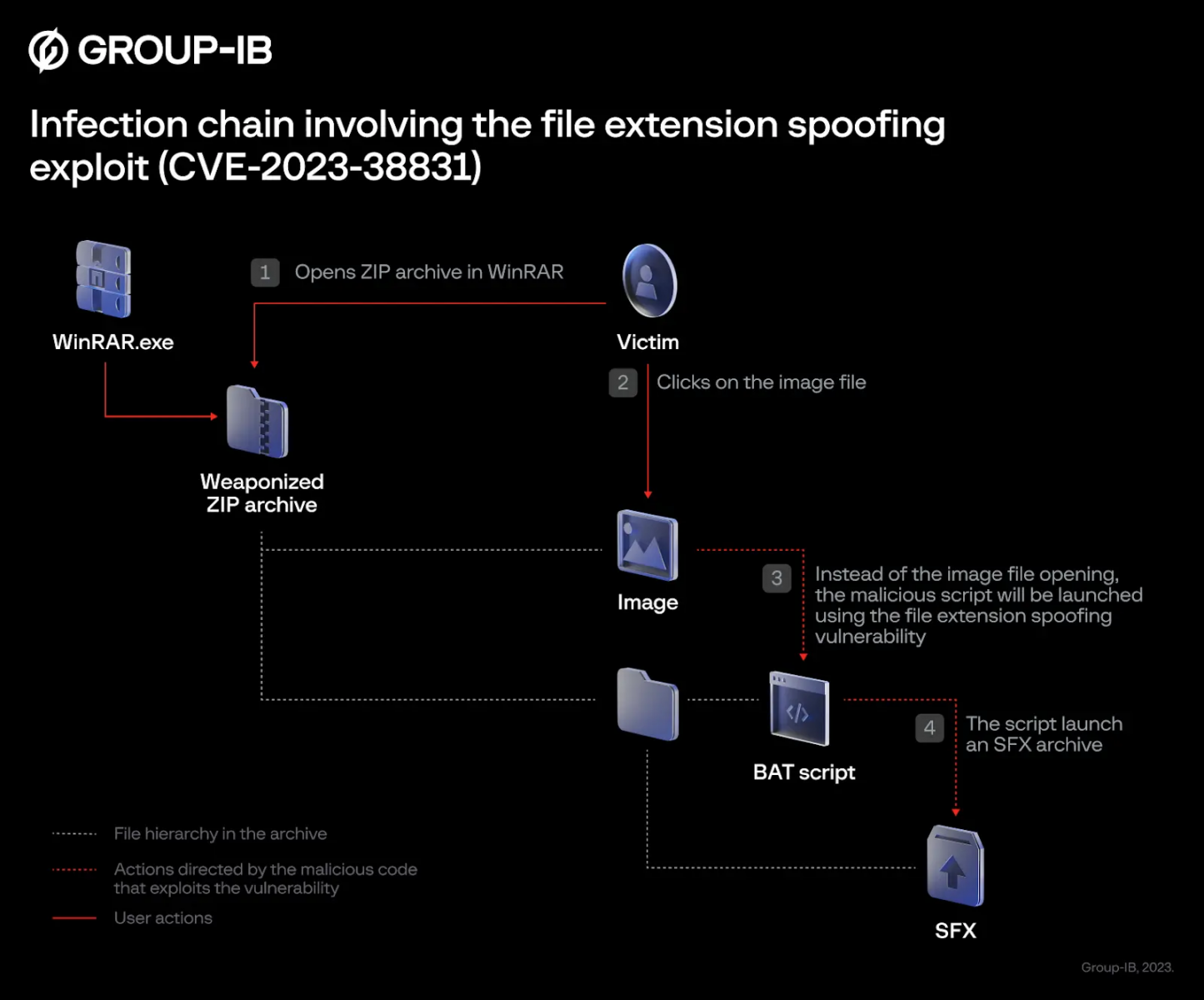

資安業者Group-IB在調查惡意軟體DarkMe的過程當中,發現駭客自今年4月開始,製作惡意的ZIP、RAR壓縮檔,並在網路犯罪交易論壇上兜售。這些壓縮檔內有看似無害的JPG圖檔,或是PDF、TXT文件檔案,然而一旦使用者透過WinRAR開啟,攻擊者就會藉由零時差漏洞CVE-2023-38831執行指令碼,於電腦部署惡意軟體DarkMe、GuLoader、Remcos RAT。

資安業者Group-IB在調查惡意軟體DarkMe的過程當中,發現駭客自今年4月開始,製作惡意的ZIP、RAR壓縮檔,並在網路犯罪交易論壇上兜售。這些壓縮檔內有看似無害的JPG圖檔,或是PDF、TXT文件檔案,然而一旦使用者透過WinRAR開啟,攻擊者就會藉由零時差漏洞CVE-2023-38831執行指令碼,於電腦部署惡意軟體DarkMe、GuLoader、Remcos RAT。

研究人員看到駭客利用上述手法,在加密貨幣論壇、股票交易論壇發動攻擊,聲稱要分享投資策略,他們看到至少有8個論壇出現相關攻擊,130個投資人的電腦遭惡意程式感染,但實際受害人數、損失金額有待進一步釐清。

一旦投資人依照指示開啟對方提供的RAR或ZIP檔 ,並檢視壓縮檔裡面的文件檔案,駭客便利用CVE-2023-38831執行惡意指令碼並部署惡意軟體。研究人員通報RARLab,該公司於7月20日發布的6.23版WinRAR予以修補。

中國駭客濫用含有漏洞的瀏覽器、防毒軟體檔案,透過DLL挾持部署Cobalt Strike

資安業者SentinelOne揭露中國駭客鎖定東南亞賭博產業的攻擊行動,駭客先透過agentupdate_plugins.exe與AdventureQuest.exe部署.NET可執行檔,進而從阿里雲的儲存桶下載第二階段的作案工具,駭客透過ZIP壓縮檔打包,並加上密碼保護措施。接著,駭客利用Adobe Creative Cloud、Microsoft Edge、McAfee VirusScan的可執行檔,以DLL挾持的手法於目標電腦部署Cobalt Strike的Beacon。

值得一提的是,駭客運用了Ivacy VPN軟體供應商PMG的遭竊證書,來為AdventureQuest.exe簽章。此外,駭客利用了HUI Loader的惡意程式載入工具來進行DLL挾持工作。

而根據駭客所使用的基礎設施,研究人員推測攻擊者的身分是中國駭客組織Bronze Starlight(亦稱DEV-0401),並認為他們的發現與另一家資安業者ESET於5月揭露的攻擊行動Operation ChattyGoblin有關。

逾3千臺開源即時通訊系統Openfire尚未修補路徑穿越漏洞,未經身分驗證的攻擊者可建立新的管理員帳號而奪取這些系統

5月23日開源即時通訊系統Openfire修補主控臺路徑穿越漏洞CVE-2023-32315,此漏洞允許攻擊者利用不驗證身分的安裝環境存取主控臺,進而存取主控臺當中受限制的網頁,CVSS風險評分為8.6,影響2015年推出的3.10.0版及後續版本,開發團隊推出4.6.8、4.7.5、4.8.0版Openfire予以修補。

但資安業者VulCheck發現,迄今仍有超過3千臺伺服器尚未套用更新軟體。研究人員透過物聯網搜尋引擎Shodan尋找曝露上述弱點的伺服器,他們看到總共有6.324臺能透過網際網路存取的Openfire伺服器,其中約有半數存在漏洞、五分之一套用更新程式、四分之一採用不受影響的舊版本。雪上加霜的是,研研究人員發現與此漏洞有關的新攻擊手法,可在沒有建立管理者帳號的情況下,利用漏洞上傳外掛程式,很有可能讓相關攻擊行動更難察覺。

資料來源

1. https://vulncheck.com/blog/openfire-cve-2023-32315

2. https://github.com/igniterealtime/Openfire/security/advisories/GHSA-gw42-f939-fhvm

【資安防禦措施】

8月18日數位發展部表示,為有效因應境外網路攻擊,並提升網站穩定度與數位服務品質,他們率先示範導入網站韌性強化技術及雲原生架構,並協助將相關經驗移轉給其他政府機關使用,達到推動數位韌性的目標。所謂的雲原生架構,指的是將服務元件包裝成執行時較不耗運算資源的容器,快速部署運行在公有雲上,如遇突發性大量資訊系統使用需求時,即可運用雲端資源快速擴展服務量能,避免服務中斷。

除數位部自己的網站,未來,數位部也計畫在政府開放資料平臺(data.gov.tw)、數位通傳資源管理系統,陸續導入這項作法。而這是他們繼採用全網站靜態化、導入星際檔案系統(IPFS)之後,強化網站數位韌性的最新措施。

【其他新聞】

Google首度發布Chrome每週更新,修補4個高風險漏洞

近期資安日報

【8月23日】 研究人員揭露勒索軟體Akira新攻擊手法,駭客鎖定思科VPN系統做為初始入侵管道

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09