車輛共享業者Uber再度傳出資料外洩事故,但與過往不同的是,這次並非該公司本身遭到攻擊,而是他們的IT資產管理軟體的供應商成為目標,使得Uber、Uber Eats受到牽連。

有後門程式針對VMware虛擬化平臺下手,並利用已知漏洞入侵,值得留意的是,該後門程式其實也能用於攻擊其他執行Linux作業系統的電腦。

提供網路應用程式系統防護的應用程式防火牆(WAF),竟然出現了能被用於SQL注入的漏洞,而且,至少有5家知名的解決方案都存在相關漏洞(Palo Alto Networks、AWS、Cloudflare、F5、Imperva)。

【攻擊與威脅】

車輛共享業者Uber再傳資料外洩,起因是第三方供應商遭駭

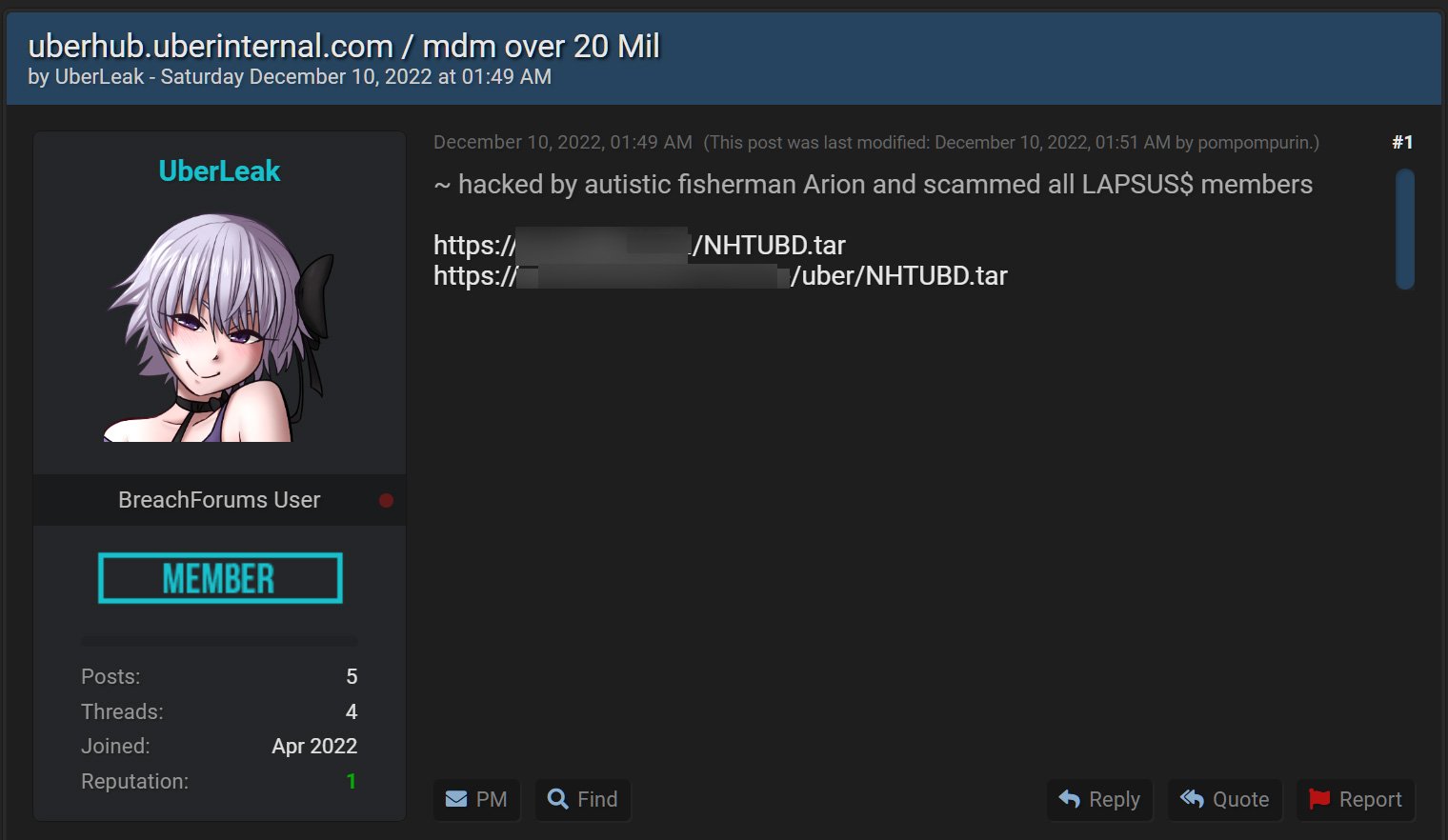

根據資安新聞網站Bleeping Computer的報導,名為UberLeak的人士於駭客論壇聲稱,他們從車輛共享業者Uber與外送平臺Uber Eats竊得內部機密,主要是行動裝置管理平臺(MDM)的資料,以及第三方供應商服務有關的原始碼檔案,該名人士亦特別提及先前曾對Uber下手的駭客組織Lapsus$成員。該新聞網站指出,UberLeak流出的資料包含程式原始碼、IT資產管理報告、資料銷毀報告、網域登入名稱等內部資料,其中一個檔案內有7.7萬名員工的電子郵件信箱及AD資料。

根據資安新聞網站Bleeping Computer的報導,名為UberLeak的人士於駭客論壇聲稱,他們從車輛共享業者Uber與外送平臺Uber Eats竊得內部機密,主要是行動裝置管理平臺(MDM)的資料,以及第三方供應商服務有關的原始碼檔案,該名人士亦特別提及先前曾對Uber下手的駭客組織Lapsus$成員。該新聞網站指出,UberLeak流出的資料包含程式原始碼、IT資產管理報告、資料銷毀報告、網域登入名稱等內部資料,其中一個檔案內有7.7萬名員工的電子郵件信箱及AD資料。

對此,Uber透露,此起事件與IT資產管理軟體供應商Teqtivity的資料外洩事故有關,駭客竊得此軟體業者的AWS備份伺服器權限,進而存取該公司客戶的檔案,但並非Lapsus$所為。

VMware ESXi伺服器遭到Python後門程式鎖定

資安業者Juniper Network於今年10月發現以Python打造的後門程式,該惡意軟體藉由已知漏洞CVE-2019-5544、CVE-2020-3992,攻擊VMware虛擬化平臺ESXi,研究人員指出,雖然此後門程式也能用於攻擊其他Linux電腦,但有跡象顯示主要目標是ESXi──駭客設置了/store/packages/vmtools.py的Python指令碼,而這是存放VMware Tools的資料夾路徑,且該指令碼開頭有VMware的版權聲明。

攻擊者一旦執行此Python後門程式,將會啟動網頁伺服器,而能讓攻擊者從遠端發出POST請求,啟動反向Shell或是下達其他命令。

網路商店Vevor資料庫配置不當,逾600 GB資料公開

在今年4月與7月,架站教學網站Website Planet的研究團隊與資安人員Jeremiah Fowler合作發現一家網路電商業者的大量資料暴露。出事的業者是DIY工具網路商店Vevor,由於他們使用的AWS資料庫服務,居然未使用密碼來進行保護,導致大量資料暴露在網路上。根據上述團隊的第一次發現,Vevor曝露了逾400 GB、7億個檔案,第二次再查看時,暴露資料量逾600 GB、11億個檔案。

研究人員指出,該資料庫內含大量的電子郵件、1290萬筆客戶資料、Vevor的網路環境架構,以及管理者的帳密等,任何使用者只要透過瀏覽器就能存取,甚至編輯、下載,或刪除資料。

勒索軟體Play聲稱是比利時安特衛普市事故的攻擊者

比利時安特衛普市的IT系統、電子郵件、電話服務,約於12月5日開始發生中斷的現象,迄今仍尚未恢復,原因是專門管理市政府IT系統的業者Digipolis遭到勒索軟體攻擊,但攻擊者的身分為何?資安業者Emsisoft的研究人員指出,勒索軟體Play於11日聲稱從安特衛普市竊得557 GB資料,並要脅市政府必須在19日之前支付贖金,否則他們將會公布手上的資料。這些竊得的資料包含了個資、護照、身分證、財務文件等。

比利時安特衛普市的IT系統、電子郵件、電話服務,約於12月5日開始發生中斷的現象,迄今仍尚未恢復,原因是專門管理市政府IT系統的業者Digipolis遭到勒索軟體攻擊,但攻擊者的身分為何?資安業者Emsisoft的研究人員指出,勒索軟體Play於11日聲稱從安特衛普市竊得557 GB資料,並要脅市政府必須在19日之前支付贖金,否則他們將會公布手上的資料。這些竊得的資料包含了個資、護照、身分證、財務文件等。

【漏洞與修補】

研究人員揭露濫用JSON格式的SQL指令繞過應用程式防火牆的攻擊手法

資安業者Claroty調查Cambium Networks無線設備管理平臺的過程中,發現了管理伺服器漏洞cnMaestro,後續研究這家廠商架設於AWS的代管服務,結果又找出可攻陷AWS應用程式防火牆(WAF)的方法,Claroty在此主要是利用WAF無法識別JSON的格式語法來下達SQL指令,成功發動SQL注入攻擊。

研究人員後來也針對其他WAF產品進行測試,發現類似的漏洞也存在於Palo Alto Networks、Cloudflare、F5、Imperva旗下的WAF,上述5家供應商獲報後皆完成修補。研究人員指出,由於大部分WAF普遍無法解析JSON,上述的漏洞也可能出現在其他廠牌的WAF。

Fortinet於11月底修補的SSL VPN系統漏洞,本週發出資安通告,原因是已出現攻擊行動

資安業者Fortinet於12月12日發布資安通告,該公司旗下的FortiOS SSL VPN重大漏洞CVE-2022-42475已出現攻擊行動。此漏洞存在於sslvpnd模組,為記憶體緩衝區溢位造成,一旦遭到利用,未經身分驗證的使用者就能遠端癱瘓SSL VPN設備,或是執行任意程式碼,CVSS風險評分為9.3分。

然而,在此之前已有資安業者提出警告。法國新聞網站LeMagIT指出,資安業者Olympe Cyberdefense早於9日揭露上述漏洞,並呼籲Fortinet用戶留意事件記錄是否出現可疑活動,並在修補程式推出後儘速部署。資安新聞網站Bleeping Computer發現,Fortinet早於11月28日悄悄修補CVE-2022-42475,但並未提及已出現攻擊行動的情況,後來於12月7日向客戶私下通報有關細節。

【其他資安新聞】

Google於正式版Chrome提供無密碼登入機制Passkey

Go語言開發的勒索軟體假冒PyPI、NPM套件向開發人員勒索

北韓駭客組織Thallium疑假借尋求專家撰寫報告的名義收集情報

近期資安日報

【2022年12月12日】 數款端點防護系統漏洞可用於破壞電腦資料、4千個存在漏洞的Pulse Connect SSL VPN曝險

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23