防毒軟體與EDR系統有可能成為駭客破壞電腦資料的幫兇!有資安業者揭露微軟、趨勢科技、Avast、AVG、SentinelOne等廠牌的端點防護產品漏洞,其共通點是可被用來抹除電腦裡的資料。研究人員指出,有別於過往駭客使用的資料破壞軟體(Wiper),這種漏洞讓攻擊者無須取得高權限就能發動攻擊,且檔案更難復原。

存在漏洞的SSL VPN系統也是駭客用於入侵組織的管道,過往有人收集Fortinet SSL VPN系統的IP位址並在暗網兜售,但目前大量曝險的並非只有這個廠牌的設備,有資安業者公布Pulse Connect曝險的情況,值得留意的是,臺灣約有188臺VPN設備存在已知漏洞。

惡意軟體轉換入侵管道並增加攻擊力道的情況也相當值得留意。駭客自今年8月改變散布惡意軟體TrueBot的手法,先是濫用特定的資產管理工具,但隔了2個月他們改用另一款惡意軟體進行攻擊。

【攻擊與威脅】

逾4千個存在漏洞的Pulse Connect SSL VPN曝露於網路上,臺灣也有近200臺

資安業者Censys揭露SSL VPN系統Pulse Connect曝險的情況,在全球可透過網際網路存取的30,266臺伺服器裡,有4,460臺存在40項已知漏洞,美國曝險的伺服器數量最多,有1,033臺,其次是日本的735臺。臺灣則有188臺曝露相關漏洞。

研究人員指出,開發商Ivanti從2018年至2021年發布的資安通告裡,SA44784的問題最為嚴重,有1,841臺主機曝露相關漏洞,其中最嚴重的是身分驗證繞過漏洞CVE-2021-22893,攻擊者一旦利用,就有機會從遠端執行程式碼。

惡意軟體TrueBot藉由Netwrix Auditor漏洞與蠕蟲Raspberry Robin植入受害電腦

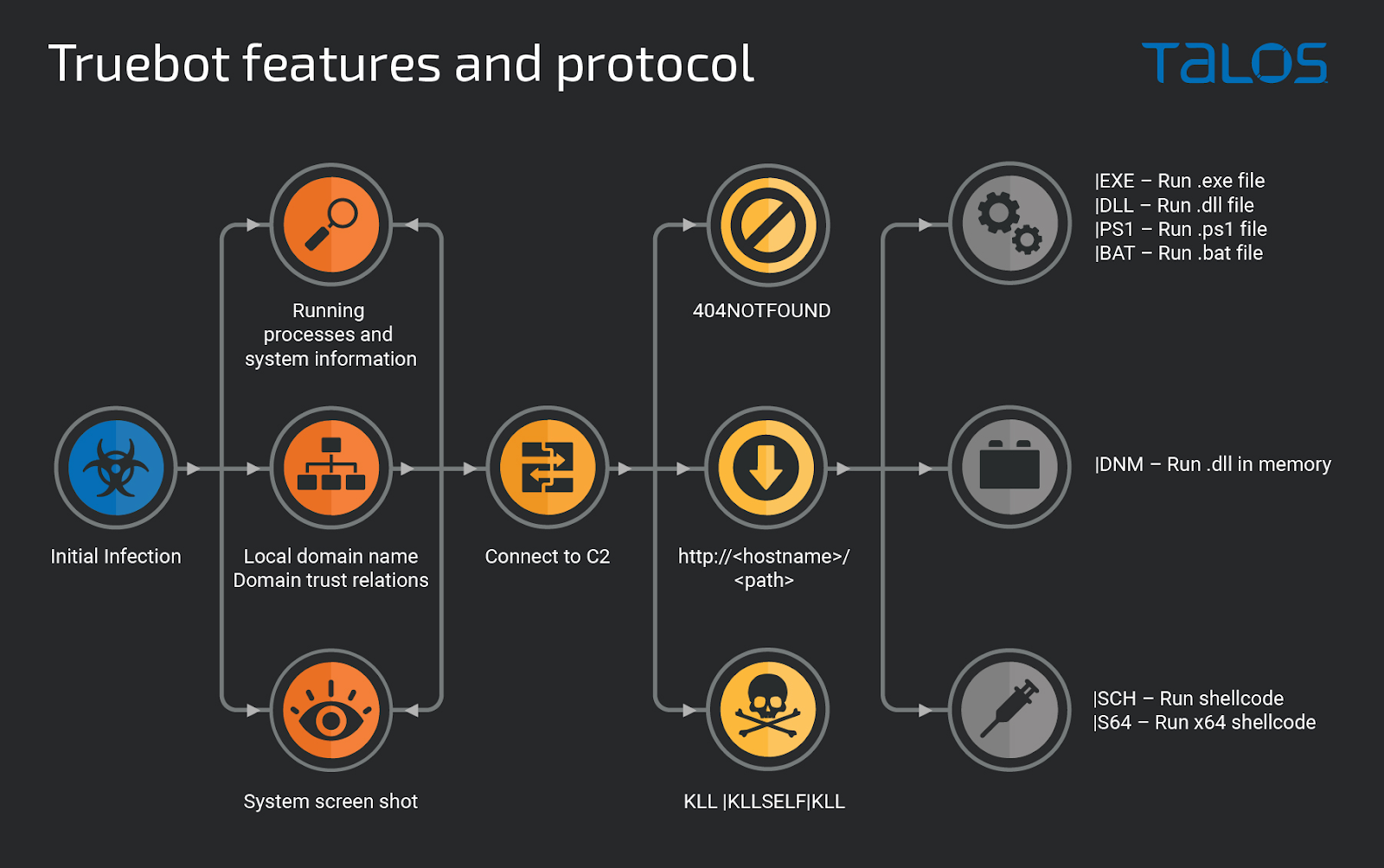

思科發現近期惡意軟體TrueBot的攻擊行動升溫,俄羅斯駭客組織Silence將其用於針對美國、墨西哥、巴西、巴基斯坦而來,最終目的是竊取機密資料,或是執行勒索軟體Clop。研究人員今年8月發現駭客的活動,他們利用資產管理工具Netwrix Auditor的RCE漏洞CVE-2022-31199,之後透過UAVRServer.exe處理程序觸發Bitsadmin,下載TrueBot並於受害電腦執行。

思科發現近期惡意軟體TrueBot的攻擊行動升溫,俄羅斯駭客組織Silence將其用於針對美國、墨西哥、巴西、巴基斯坦而來,最終目的是竊取機密資料,或是執行勒索軟體Clop。研究人員今年8月發現駭客的活動,他們利用資產管理工具Netwrix Auditor的RCE漏洞CVE-2022-31199,之後透過UAVRServer.exe處理程序觸發Bitsadmin,下載TrueBot並於受害電腦執行。

到了10月,這些駭客擴大攻擊規模,改以蠕蟲程式Raspberry Robin做為TrueBot散布的途徑,進而形成了兩個TrueBot殭屍網路──前者由上千台電腦組成,這些電腦大多位於墨西哥、巴西、巴基斯坦,後者多半是Windows伺服器,且約有75%在美國。

逾40個電商網站成Magecart攻擊行動的目標,起因是未移除已停止支援的外掛元件

資安業者Jscrambler表示有人自2021年12月20日開始,接管了廢棄的網域,並將其用於Magecart攻擊行動,至少有40個電子商務網站受到影響(新聞網站SC Magazine指出有超過44個)。研究人員指出,被接管的網域曾代管JavaScript程式庫Cockpit(但該程式庫已於2014年12月停止發展),駭客找尋仍未移除該程式庫的網站下手,植入偽裝成Google Analytics的惡意程式碼,從中收集資料並傳送到位於俄羅斯的伺服器。

研究人員提出警告,這些網站管理者未將已經停用的程式庫從網站刪除,而讓駭客有機可乘,主要原因還是大部分管理者難以管控網站的外掛元件所致。

美國組織遭伊朗駭客鎖定,透過GitHub散布惡意軟體Drokbk

資安業者Secureworks揭露伊朗駭客組織Cobalt Mirage的攻擊行動,駭客運用名為Drokbk的惡意軟體,約自今年2月開始攻擊美國地方政府的網路,其入侵管道是運用兩個Log4Shell漏洞CVE-2021-44228、CVE-2021-45046,存取含有漏洞的VMware Horizon伺服器。

研究人員指出,Drokbk為駭客提供了存取受害組織內部網路環境的管道,並具備如快速反向代理伺服器(FRP)、Ngrok等隧道工具(tunneling tool)功能,使得一般IT人員可能無法察覺該惡意軟體的行動。由於Drokbk會利用GitHub來尋找C2伺服器,因此,他們呼籲管理者,應檢查網路環境是否出現不尋常的GitHub API連線。

澳洲電信Telstra證實13萬用戶個資曝光,起因是配置不當

根據澳洲新聞媒體Sky News於12月11日的報導,當地大型電信業者Telstra坦承因為資料庫配置不當,導致有13.2萬客戶的資料不慎遭到曝光,遭到公開的資料包含他們的姓名、地址、手機號碼。但為何會發生上述的資料庫配置不當的情況?該公司表示有待進一步調查。

【漏洞與修補】

研究人員揭露數款防毒軟體與EDR的零時差漏洞,一旦攻擊者利用就有機會破壞電腦資料

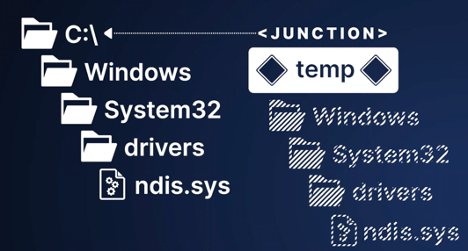

資安業者SafeBreach的研究人員於BlackHat Europe大會上,揭露數款防毒軟體與EDR系統的零時差漏洞,這些漏洞可被用於打造更具威力的資料破壞軟體(Wiper),而能夠讓攻擊者在沒有取得特殊權限的情況下,利用上述的端點防護系統,將目標電腦的大部分檔案抹除,甚至無法開機。

資安業者SafeBreach的研究人員於BlackHat Europe大會上,揭露數款防毒軟體與EDR系統的零時差漏洞,這些漏洞可被用於打造更具威力的資料破壞軟體(Wiper),而能夠讓攻擊者在沒有取得特殊權限的情況下,利用上述的端點防護系統,將目標電腦的大部分檔案抹除,甚至無法開機。

上述存在相關漏洞的解決方案包含了Microsoft Defender for Endpoint(CVE-2022-37971)、趨勢科技Apex One(CVE-2022-45797)、Avast Antivirus與AVG Antivirus(CVE-2022-4173),以及SentinelOne的EDR解決方案(未發布CVE編號)。微軟、趨勢科技、Avast、AVG發布了更新程式修補。

【其他資安新聞】

研究人員在漏洞挖掘大賽Pwn2Own Toronto 2022找出63個零時差漏洞

隔離網路攻擊手法COVID-bit可在2公尺外透過電磁波竊取電腦資料

近期資安日報

【2022年12月9日】 美國軍火供應商遭到俄羅斯駭客TAG-53攻擊、研究人員揭露惡意軟體封裝平臺Zombinder

【2022年12月8日】 殭屍網路Zerobot利用21個漏洞入侵連網設備、IE零時差漏洞迄今仍是國家級駭客利用的對象

【2022年12月7日】 雲端服務業者Rackspace證實遭勒索軟體攻擊、Ping軟體元件漏洞恐讓駭客遠端挾持FreeBSD系統

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23