在本週資安新聞中,勒索軟體DeadBolt再度鎖定攻擊威聯通NAS攻擊,該勒索軟體在今年1月就曾鎖定威聯通、華芸NAS設備攻擊,這次則利用相片管理套件Photo Station的漏洞入侵;去年出現的Mirai變種殭屍網路MooBot,資安業者Palo Alto Network表示,最近該殭屍網路病毒鎖定D-Link路由器攻擊,除了利用兩個早年修補的已知漏洞,還包括今年的CVE-2022-26258、CVE-2022-28958這兩個RCE漏洞入侵,對於相關漏洞修補,用戶需密切注意。此外,CVE-2022-3075零時差漏洞影響所有基於Chromium的瀏覽器,Google近期釋出修補並說明已有攻擊行動,用戶需儘速檢查是否更新。另外,資安業者趨勢科技指出,關於臺灣防疫補助有關的詐騙攻擊在8月呈現大幅增加的情形,比上半年問題嚴重受關注。

在威脅態勢上,網釣攻擊套件服務的變化受關注。在2019年,我們即看到有資安業者指出網釣即服務(Phishing-as-a-Service,PaaS)及網釣套件的盛行,讓業餘駭客也能以低成本取得可閃避安全偵測能力的網釣套件,並有8成7套件包含至少一項規避偵測的技術,近日又有資安業者揭露此類消息,揭露一個駭客組織打造、名為EvilProxy的網釣套件租用服務,當中不僅可針對攻擊蘋果、微軟、Google、臉書、推特等服務的帳號發動攻擊,還可對開發者常用的GitHub、PyPI、NPM帳號攻擊,此外,上月微軟曾揭露可繞過多因素認證的大規模網釣活動,在這個EvilProxy服務也提供類似的能力,可將釣魚網站以代理伺服器方式設在用戶連線至目標網站之間,竊取使用者的憑證與期間Cookie,得以規避雙因素驗證並劫持受害者帳號。

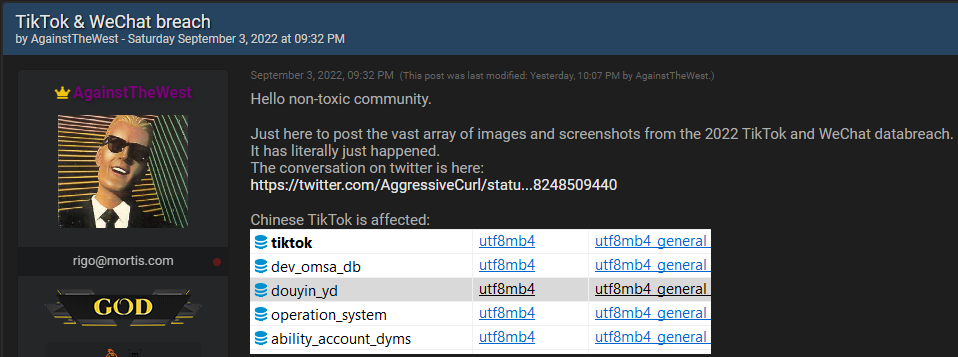

抖音、微信資料庫在9月5日傳出遭駭,疑似外洩資料被人放到某駭客論壇,後續業者是否認此消息,也有不少專家給出意見,情況究竟如何,後續消息亦受國際關注。

本週重大資安新聞

【攻擊與威脅】

資安業者接露網釣攻擊套件租用服務EvilProxy,當中工具包能繞過知名服務的雙因素驗證

過往駭客發動網釣攻擊很可能會利用網釣工具包,但前幾年就有相關的軟體工具訂閱服務,讓低階駭客無須具備相關技能就能發動攻擊,現在甚至還提供可繞過已經相當普及的雙因素驗證機制來發動攻擊。

資安業者Resecurity揭露名為EvilProxy的網釣攻擊套件租賃服務(PhaaS),賣家宣稱他們的工具包不僅可用於攻擊蘋果、微軟、Google、臉書、推特的帳號,也能對開發者所使用的GitHub、PyPI、NPM帳號下手,來進行敵對式中間人攻擊(AiTM)──此服務提供了反向代理伺服器及釣魚網站,在受害者與伺服器進行身分驗證的過程中,竊得所需的Cookie,而使得駭客能在不需經過雙因素驗證的情況下,挾持受害者的帳號。

勒索軟體DeadBolt再度攻擊威聯通NAS,原因是相片管理套件漏洞的遭到利用

9月3日威聯通(QNAP)發布資安通告,勒索軟體DeadBolt鎖定曝露於網際網路的NAS設備、透過相片管理套件Photo Station的漏洞入侵,該公司亦於同日緊急推出新版軟體修補。但與過往的攻擊事故不同的是,他們這次呼籲使用者最好停止使用Photo Station,並建議轉換至另一款軟體QuMagie。

由於這起攻擊行動發生在週末,傳出不少用戶的NAS中招,他們在網路上公開遭到勒索的畫面,但大家遇到的情況有所不同。例如,有些人已將NAS作業系統QTS升級到最新版本,但Photo Station可能還是採用存在漏洞的版本,NAS還是遭到入侵而受害。

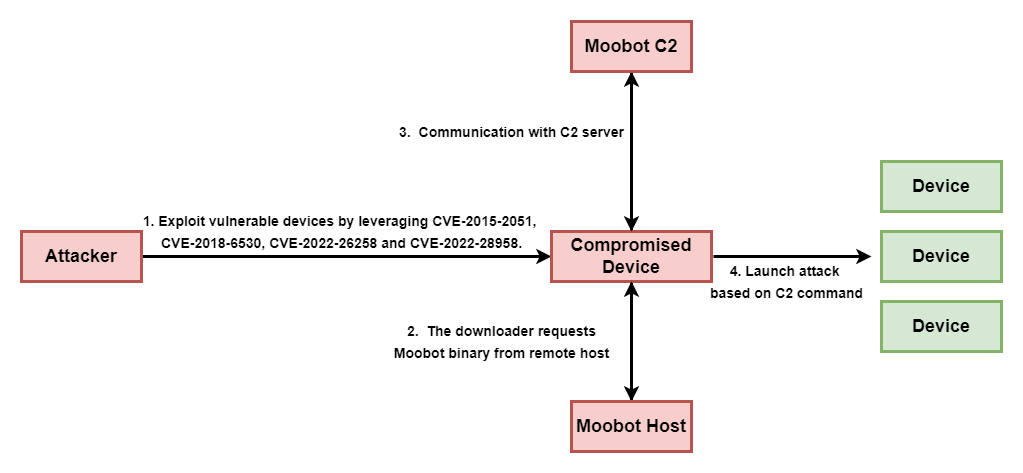

殭屍網路MooBot鎖定D-Link路由器而來

Mirai變種殭屍網路MooBot在去年出現,鎖定海康威視(Hikvision)網路視訊監控系統的漏洞發動攻擊,但現在駭客已經轉移了目標。資安業者Palo Alto Networks揭露近期的MooBot攻擊行動,駭客針對D-Link路由器下手,並利用CVE-2015-2051、CVE-2018-6530、CVE-2022-26258、CVE-2022-28958等漏洞來入侵設備。這些漏洞多半可被用於RCE攻擊,CVSS風險評分達到了9.8分至10分。

Mirai變種殭屍網路MooBot在去年出現,鎖定海康威視(Hikvision)網路視訊監控系統的漏洞發動攻擊,但現在駭客已經轉移了目標。資安業者Palo Alto Networks揭露近期的MooBot攻擊行動,駭客針對D-Link路由器下手,並利用CVE-2015-2051、CVE-2018-6530、CVE-2022-26258、CVE-2022-28958等漏洞來入侵設備。這些漏洞多半可被用於RCE攻擊,CVSS風險評分達到了9.8分至10分。

研究人員指出,D-Link已經提供新版韌體予以修補(但該公司的網站上找不到相關公告資訊),用戶應儘速修補,以免成為攻擊目標。

臺灣防疫補助詐騙網址數量8月爆增,已超越上半年總和

資安業者趨勢科技提出警告,他們發現臺灣與防疫補助有關的詐騙攻擊,在8月份出現大幅增加的現象,與之相關的網址數量較7月多出20倍,且超過今年上半總和。該公司指出,今年8月出現665種與防疫補助相關的變種假網域,如:gov[.]com、wsflsgov[.]tw等,他們呼籲民眾收到相關簡訊應優先檢查網址,並透過政府網站直接申請相關業務,才能減少受騙上當的機會。

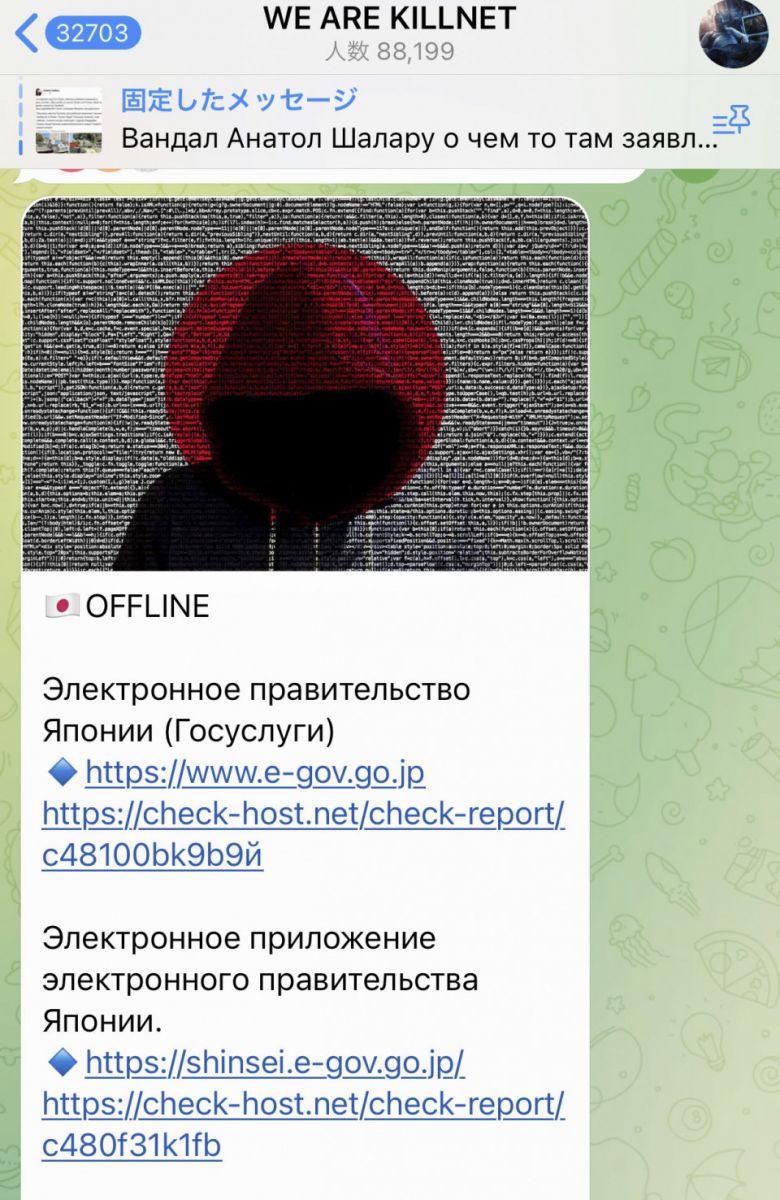

日本政府網站傳出遭俄羅斯駭客組織Killnet攻擊而癱瘓

俄羅斯駭客組織Killnet近半年來持續對聲援烏克蘭的歐洲國家發動DDoS攻擊,現在他們也將目標轉向了亞洲國家。根據共同社、NHK、日經新聞等日本媒體報導,日本政府的電子服務入口網站e-Gov約在9月6日下午4時30分,遭到DDoS攻擊而導致無法存取,直到深夜才恢復運作,當地的稅務入口網站eLTAX也同樣遭到癱瘓。Killnet隨後在Telegram頻道聲稱是他們所為,原因很可能是日本公開表態支持烏克蘭。

俄羅斯駭客組織Killnet近半年來持續對聲援烏克蘭的歐洲國家發動DDoS攻擊,現在他們也將目標轉向了亞洲國家。根據共同社、NHK、日經新聞等日本媒體報導,日本政府的電子服務入口網站e-Gov約在9月6日下午4時30分,遭到DDoS攻擊而導致無法存取,直到深夜才恢復運作,當地的稅務入口網站eLTAX也同樣遭到癱瘓。Killnet隨後在Telegram頻道聲稱是他們所為,原因很可能是日本公開表態支持烏克蘭。

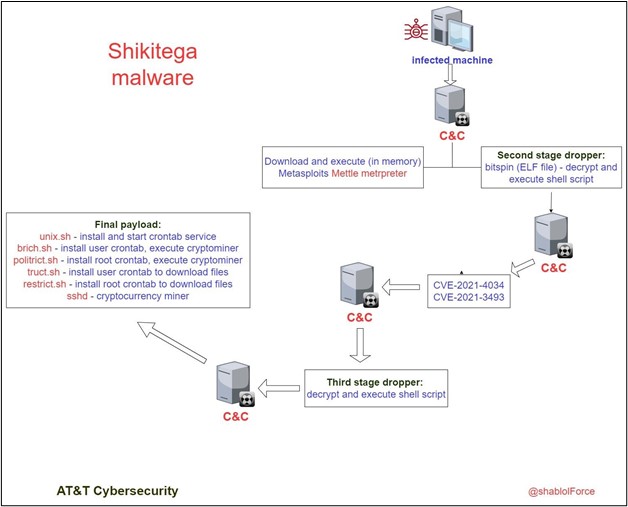

Linux惡意軟體Shikitega以多階段部署的方式來規避偵測

鎖定Linux電腦的惡意軟體越來越常見,攻擊手法也變得日益複雜。例如,AT&T的資安研究團隊指出,他們發現名為Shikitega的Linux惡意軟體套件,駭客部署此惡意軟體的過程極為隱密、複雜,先是透過僅有370個位元組的ELF執行檔解出Shell Code並執行,然後存取C2下載名為Mettle的滲透測試工具Metasploit模組,最後Mettle下載另一個ELF檔案,並利用CVE-2021-4034(亦稱PwnKit)和CVE-2021-3493取得root權限,部署挖礦軟體XMRig。

鎖定Linux電腦的惡意軟體越來越常見,攻擊手法也變得日益複雜。例如,AT&T的資安研究團隊指出,他們發現名為Shikitega的Linux惡意軟體套件,駭客部署此惡意軟體的過程極為隱密、複雜,先是透過僅有370個位元組的ELF執行檔解出Shell Code並執行,然後存取C2下載名為Mettle的滲透測試工具Metasploit模組,最後Mettle下載另一個ELF檔案,並利用CVE-2021-4034(亦稱PwnKit)和CVE-2021-3493取得root權限,部署挖礦軟體XMRig。

研究人員指出,駭客還部署了5個Shell指令碼,讓挖礦軟體能持續在受害主機上運作。

俄羅斯大型計程車叫車系統Yandex Taxi遭駭,莫斯科交通大亂

獨立新聞記者Russian Market在9月1日發現,俄羅斯大型計程車叫車系統Yandex Taxi疑似遭駭,攻擊者叫了大量計程車到莫斯科市的同一條街道上,使得當地交通大亂。Yandex也在3日向新聞網站The Verge證實確有此事,並表示當時街道壅塞現象約在1小時後得到疏通。

而對於此起事故的攻擊者身分,駭客組織匿名者(Anonymous)聲稱是他們所為,並表示此次攻擊是與烏克蘭政府號召的IT軍隊聯手,為Operation Russia攻擊行動的一部分。

登山用品業者The North Face遭帳號填充攻擊,波及20萬用戶

登山用品業者The North Face向用戶發出通知,表示他們的網站自7月26日至8月19日,遭到駭客大規模帳號填充(Credential Stuffing)攻擊,經調查後有194,905個帳號受到影響,駭客很可能存取客戶的姓名、購買記錄、收貨地址、電話號碼、XPLR Pass忠誠用戶回饋點數等,但不包含信用卡資料。他們呼籲客戶儘速變更密碼,並留意信用卡是否出現盜刷的情況。

抖音、微信資料庫流入駭客論壇,曝露逾20億筆記錄

根據資安新聞網站Bleeping Computer的報導,名為AgainstTheWest的駭客組織,他們成功入侵抖音(TikTok)和微信(WeChat)的資料庫,竊得790 GB的資料,內含20.5億筆記錄,類型涉及使用者資料、系統平臺分析數據、軟體程式碼,以及身分驗證的Token等。駭客表示,資料來自於阿里雲的執行個體(Instance)。 對此,抖音的母公司字節跳動向Bleeping Computer表示並未遭駭,駭客取得的原始碼與該平臺無關;而微信沒有針對上述事故提出說明。

根據資安新聞網站Bleeping Computer的報導,名為AgainstTheWest的駭客組織,他們成功入侵抖音(TikTok)和微信(WeChat)的資料庫,竊得790 GB的資料,內含20.5億筆記錄,類型涉及使用者資料、系統平臺分析數據、軟體程式碼,以及身分驗證的Token等。駭客表示,資料來自於阿里雲的執行個體(Instance)。 對此,抖音的母公司字節跳動向Bleeping Computer表示並未遭駭,駭客取得的原始碼與該平臺無關;而微信沒有針對上述事故提出說明。

駭客流出的資料是否來自上述兩家公司?研究人員Bob Diachenko認為是真實資料,但來源有待進一步調查;經營外洩密碼查詢網站Have I Been Pwned的資安人員Troy Hunt則指出,他看到了有效資料,但也有部分可能是測試用的假資料,並研判駭客應該是透過系統漏洞取得。

木馬程式CodeRAT鎖定使用特定語系的開發者,軟體與攻擊者之間透過即時通訊軟體的API傳遞命令

資安業者SafeBreach揭露名為CodeRAT的木馬程式,駭客的目標主要是針對使用波斯語的軟體開發者而來。研究人員指出,伊朗駭客透過含有動態資料交換(DDE)漏洞的Word檔案來散布木馬程式,而文件內容主要與硬體設計程式語言、超高速積體電路硬體描述語言(VHDL)有關。

此木馬程式具備約50種命令,不只能針對電子郵件、Office檔案、資料庫下手,也能監控受害者所使用的整合式開發環境(IDE)。 此木馬程式與駭客之間的通訊方式較為特別,主要是採用Telegram機器人(Bot)的API,而非C2中繼站,有可能因此難以被研究人員發現。

值得留意的是,當研究人員聯繫上開發CodeRAT的駭客後,對方竟將此木馬程式的原始碼上傳到GitHub,這樣一來很可能會有其他駭客用來打造新的惡意軟體。

美國國稅局不慎披露12萬報稅民眾個資

9月2日,美國國稅局表示,有部分應視為機密的990-T表單,不慎在免稅組織搜尋服務(TEOS)曝光。華爾街日報(WSJ)指出,這些敏感資料約影響12萬人,疑似在去年美國國稅局開始提供990-T的電子表單就出現,與程式撰寫有關,直到現在才被國稅局員工察覺,該單位開始進行補救,移除不應公開的文件,並重新提供TEOS服務。

三星美國分公司遭駭,客戶個資外洩

三星於9月2日發布資安通告,他們的美國分公司內部網路環境在7月遭不明人士存取,導致客戶姓名、生日、聯絡方式等個資外洩,並強調社會安全碼(SSN)、金融卡資料則不受影響,不過,對於外洩資料筆數、受害人數,或是攻擊者入侵的管道,該公司並未揭露。

跨國飯店集團IHG傳出遭勒索軟體LockBit攻擊

洲際飯店集團(InterContinental Hotels Group,IHG)於9月6日,向倫敦證交所通報資安事故,他們的IT系統出現「重大」受損,而影響線上訂房的情況,不過,該集團表示旗下飯店皆正常營運。而究竟這起事故為何?根據資安新聞網站Bleeping Computer的報導,很有可能是勒索軟體LockBit的攻擊行動,因為,這些駭客在上個月,宣稱攻擊了該集團位於土耳其的Holiday Inn飯店。

法國服裝業者Damart遭勒索軟體Hive攻擊

8月15日,法國服飾連鎖品牌Damart的網路商城暫停服務,迄今仍未恢復營運,亦出現影響實體門市運作──130家門市有92家於24日被迫暫停營業。根據當地新聞網站LeMagIT的報導,該公司遭到勒索軟體Hive攻擊,並被索討200萬美元贖金,且傳出駭客不打算讓母公司Damartex討價還價的情況。

Damart對此表示,駭客成功入侵AD並加密部分系統,他們為了避免災情擴大,關閉部分系統而導致相關服務受到影響。

阿爾巴尼亞遭到伊朗網路攻擊,宣布與伊朗斷交

網路攻擊很可能導致國家之間的關係產生變化,最近就出現有國家因基礎設施遭攻擊決定斷交的情況。9月7日,位於南歐的阿爾巴尼亞宣布和伊朗斷交,並要求伊朗大使館相關人員24小時內離境,原因正是伊朗政府自7月15日起,主導大規模網路攻擊,摧毀阿爾巴尼亞的基礎設施,癱瘓公共服務,並竊取資料及通訊記錄,阿爾巴尼亞耗費近一個月才復原。對此,美國也譴責伊朗的網路攻擊行為,並號召其他國家共同追究此種駭客的責任。

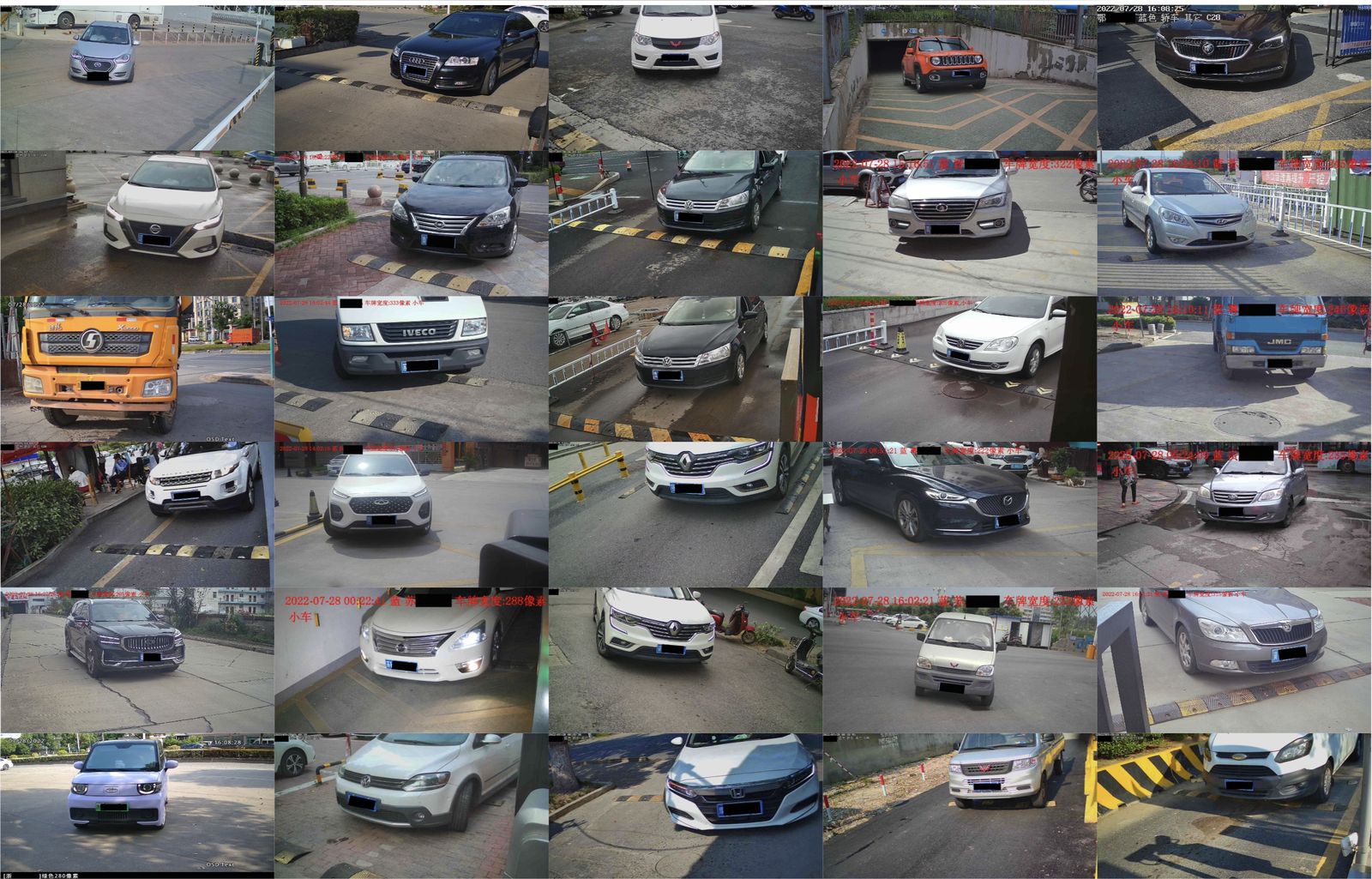

8億中國車牌、人臉資料曝露在公開網路上,為期數個月之久

繼6月有10億中國民眾個資出現於地下論壇,且內含犯罪記錄與就醫情形,引發全球關注,又有大量中國民眾的資料曝露在網際網路。根據新聞網站TechCrunch的報導,資安研究員Anurag Sen在阿里雲代管的伺服器上發現曝露在網際網路的資料庫,曝露時間長達數個月,直到8月相關存取才被封鎖。內容包含了民眾臉部照片,以及在車道路口拍下的車牌號碼,都是高解析度的照片。其中,這些個資會被留存的原因,主要是民眾進入工地或辦公室洽公進行登記。

繼6月有10億中國民眾個資出現於地下論壇,且內含犯罪記錄與就醫情形,引發全球關注,又有大量中國民眾的資料曝露在網際網路。根據新聞網站TechCrunch的報導,資安研究員Anurag Sen在阿里雲代管的伺服器上發現曝露在網際網路的資料庫,曝露時間長達數個月,直到8月相關存取才被封鎖。內容包含了民眾臉部照片,以及在車道路口拍下的車牌號碼,都是高解析度的照片。其中,這些個資會被留存的原因,主要是民眾進入工地或辦公室洽公進行登記。

此資料庫隸屬位於杭州的Xinai Electronics,資料量總共超過8億筆。研究人員表示,他還發現有人在資料庫留下勒索訊息,但不清楚資料是否有外流或是遭到破壞的情形。TechCrunch通報後,該公司已悄悄關閉存取權限。

中國指控美國國家安全局對當地大學發動大規模網路攻擊

中國政府在背後資助的駭客組織對全球發動攻擊不時傳出,但如今該國組織傳出遭到美國政府入侵的情況。中國外交部於9月5日指出,根據中國國家計算機病毒應急響應中心(CVERC)與當地IT業者奇虎360的調查,美國國家安全局(NSA)旗下的「特定入侵行動辦公室(TAO)」,透過釣魚郵件對中國西北工業大學的師生發動攻擊,並指出有13名美方人員涉及此次事故。TAO使用41種武器進行上千次攻擊,意圖竊取該校的核心技術與相關資料。對此,美國駐北京大使館以及NSA皆尚未公開提出說明。

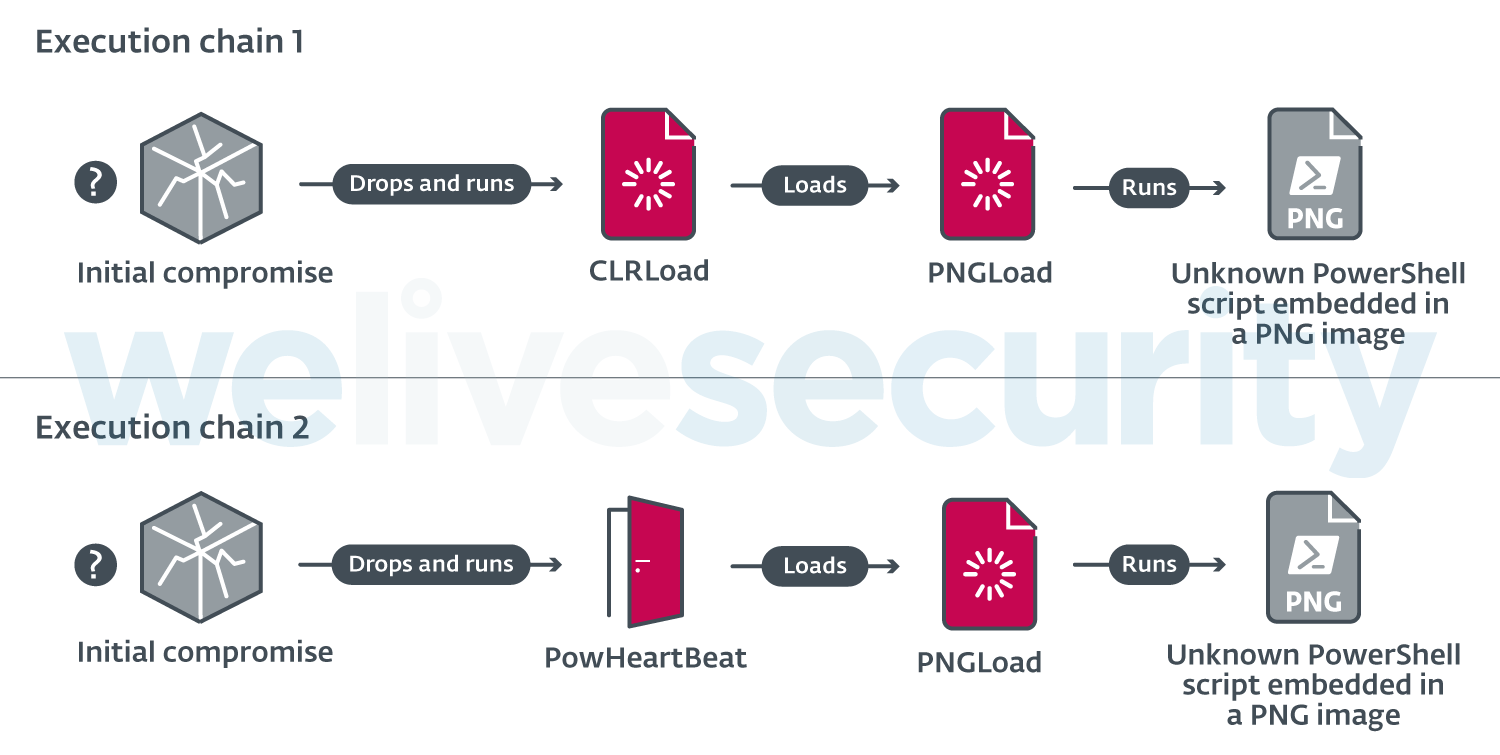

駭客組織Worok鎖定亞洲、非洲知名企業發動攻擊

資安業者ESET揭露名為Worok的駭客組織,他們攻擊範圍橫跨亞洲與非洲,但約自今年2月開始,該組織將中亞的能源公司,以及東南亞的公部門實體視為主要目標。

資安業者ESET揭露名為Worok的駭客組織,他們攻擊範圍橫跨亞洲與非洲,但約自今年2月開始,該組織將中亞的能源公司,以及東南亞的公部門實體視為主要目標。

這些駭客利用ProxyShell漏洞攻擊受害企業的Exchange伺服器,並植入Web Shell來持續在網路環境進行後續行動,接著,駭客利用Mimikatz、EarthWorm、ReGeorg、NBTscan進行偵察,然後部署PowerShell後門程式PowHeartBeat,以及惡意程式載入器PNGLoad。根據Worok發動攻擊的時間,以及所使用的工具,研究人員認為這些駭客很可能與中國的TA428有所關連。

美國洛杉磯學區LAUSD遭勒索軟體攻擊

9月5日,美國第二大學區洛杉磯聯合學區(LAUSD)表示,他們在上週末偵測到IT系統出現不尋常的活動,經確認後是一場勒索軟體攻擊。LAUSD表示,他們旗下的學校師生,有可能會無法使用電子郵件及部分應用系統,但該學區的學校緊急安全系統,或是員工醫療保健系統則不受影響。至於攻擊者的身分,以及是否有資料遭竊?LAUSD沒有說明。

駭客偏好以電玩遊戲Minecraft、Roblox埋藏惡意軟體

資安業者卡巴斯基指出,近年來駭客常假借熱門遊戲的名義,以提供遊戲主程式、破解軟體、作弊工具來發動攻擊,進而散布惡意程式,進而在受害電腦上竊密,或是進行挖礦。其中駭客主要針對的遊戲族群,大多是Minecraft與Roblox的玩家,且無論是透過電腦或手機進行遊戲用戶都有可能成為目標,一旦下載來路不明的軟體,玩家的電腦或手機就會被植入惡意軟體。

根據研究人員的統計,從2021年7月1月到今年6月底,總計有超過9萬個以遊戲為名稱的檔案含有惡意軟體或垃圾程式,且全球至少有超過38萬名玩家曾遭遇相關威脅。他們呼籲遊戲玩家要提高警覺。

北韓駭客Lazarus利用MagicRAT木馬發動攻擊

思科揭露北韓駭客組織Lazarus近期使用的新木馬程式MagicRAT,駭客鎖定曝露於網際網路的遠距工作平臺VMware Horizon伺服器,入侵受害組織後,再植入此木馬程式,目的是為了能持續在網路環境當中活動。

研究人員指出,MagicRAT透過Qt應用程式框架打造而成,使得研究人員分析更加困難,資安系統的機器學習或是啟發式檢測機制也難以察覺其攻擊意圖。此外,該木馬程式也可能從C2伺服器下載副檔名為GIF的檔案,但實際上是網路連接埠掃描工具。

【漏洞與修補】

Chrome、Edge瀏覽器已遭用於攻擊行動的漏洞獲得修補

Google於9月2日針對Chrome電腦版發布105.0.5195.102版更新,當中主要修補了CVE-2022-3075,此漏洞在8月30日獲報,與Mojo程式庫的資料驗證不充分有關,且已經出現攻擊行動。

由於這項漏洞很可能影響所有採用Chromium打造的網頁瀏覽器,Edge、Brave、Vivaldi等瀏覽器已發布對應的更新檔案來緩解漏洞。CVE-2022-3075是今年Chrome的第六個零時差漏洞。

【漏洞與修補】

Zyxel修補NAS設備的重大RCE漏洞

9月6日,Zxyel針對旗下的NAS設備NAS326、NAS540、NAS542發布資安通告,該公司修補了重大RCE漏洞CVE-2022-34747,CVSS風險評分達9.8分。這項漏洞存在於NAS裡的特定二進位檔案,與格式化字串(Format String)有關,一旦攻擊者加以利用,就有可能藉由偽造的UDP封包,在未經身分驗證的情況下,發動遠端執行任意程式碼攻擊。該公司呼籲用戶應儘速安裝新版韌體。

【資安產業動態】

微軟防毒軟體誤將Chrome、Edge瀏覽器當作病毒

根據科技部落格BornCity的報導,微軟於9月4日發布的防毒軟體Microsoft Defender威脅情報更新檔1.373.1508.0版,竟將同廠牌的瀏覽器Edge識別為惡意軟體,並標示為Behavior:Win32/Hive.ZY威脅。

經過使用者互相討論後,發現Chrome與以Chromium為基礎的瀏覽器,以及採用Electron應用程式框架開發的軟體,如WhatsApp、Spotify、Discord,都被微軟的威脅情報視為惡意程式。微軟已發布新的威脅情報定義檔修補上述誤判現象。

【其他資安新聞】

南韓政府官方的YouTube頻道Imagine Your Korea遭駭,變成加密貨幣詐騙內容直播

義大利再生能源業者GSE遭到BlackCat攻擊,外洩700 GB資料

美式足球隊2月遭勒索軟體BlackByte攻擊調查結果出爐,逾2萬人個資外洩

思科路由器存在身分驗證旁路漏洞,但該廠商表示已超出支援期限而不予修補

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05