微軟

微軟本周指出,從2021年9月迄今,至少1萬個組織成為中間人(Adversary-in-The-Middle,AiTM)網釣攻擊的目標,且駭客主要鎖定Office 365用戶。由於駭客不僅竊取了使用者的密碼,也挾持了使用者的登入期間,因而也能繞過雙因素身分認證(Multi-Factor Authentication,MFA)機制。

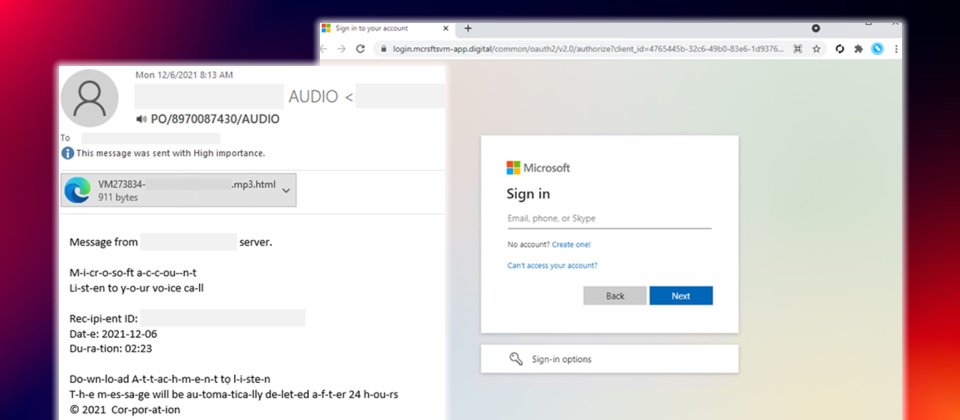

駭客先是寄送了網釣郵件,將使用者導至AiTM網釣頁面,進而竊取使用者的憑證與期間Cookie,隨之駭客即利用所取得的憑證及登入期間權限,以受害者的郵件帳號展開商業電子郵件(BEC)詐騙。

圖片來源/微軟

微軟描述了AiTM網釣活動的細節,指出駭客在使用者與所要造訪的目標網站之間部署了一個代理伺服器(網釣網站),當駭客以網釣郵件誘導使用者造訪目標網站時,代理伺服器便充當中間的橋梁,使得該代理伺服器得以取得使用者所輸入的密碼,以及使用者與目標網站之間建立的登入期間Cookie。

圖片來源/微軟

除了網址之外,該網釣網站幾乎與目標網站一模一樣,而讓使用者難以察覺。微軟強調,此一攻擊無關使用者所採用的登入機制,亦非MFA機制的安全漏洞,僅僅是因為駭客挾持了使用者的登入期間,而能以使用者的身分運作。

此外,這些網釣活動顯然是鎖定Office 365用戶,因為駭客所打造的冒牌網站就是偽裝成Office的線上認證頁面。

根據微軟的分析,最快的攻擊行動在盜走憑證及期間Cookie的5分鐘之後,便展開了BEC詐騙。

微軟建議組織可啟用條件式存取政策,部署更先進的防網釣解決方案,或是持續偵測可疑與異常行為,抑或是使用Microsoft 365 Defender來對抗AiTM網釣攻擊。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10