與大數據分析有關的圖像化資料分析解決方案Grafana,近期因於月初獲報的路徑穿越漏洞CVE-2021-43798,已在網路上出現概念性驗證攻擊而引起關注,使得該公司決定提早發布修補程式,使用者應儘速修補。

再者,有關網路儲存裝置的新聞相當值得留意,包含了威聯通(QNAP)針對NAS用戶發出警告,表示有攻擊者鎖定該廠牌設備發動挖礦攻擊,駭客植入的處理程序會占用50%的CPU資源。

另外值得留意的趨勢,是近期大肆感染的武漢肺炎變種病毒Omicron,也成為攻擊者拿來發動網路釣魚攻擊的誘餌,美國數十家大專院校遭到鎖定,而相當值得留意這種網釣攻擊的發展。

【攻擊與威脅】

威聯通警告鎖定NAS的挖礦攻擊行動

臺灣NAS業者威聯通(QNAP)於12月7日發布資安通報,警告用戶新的挖礦攻擊正鎖定該廠牌的NAS設備而來,該公司指出,一旦攻擊者成功入侵,就會執行名為[oom_reaper]的處理程序,此處理程序約會占用50%的中央處理器資源。此外,這個處理程序會模仿核心處理程序,其PID通常大於1000。QNAP呼籲用戶要使用最新的作業系統及附加元件,並且使用強密碼,如果發現NAS遭到感染,則要依照公告的步驟,使用Malware Remover移除惡意軟體。

Mirai殭屍網路變種病毒攻擊海康威視設備

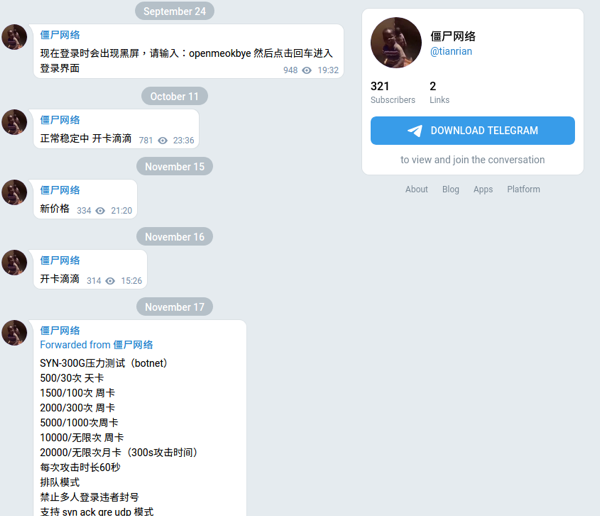

資安業者Fortinet於12月6日指出,他們針對9月中旬研究人員揭露的CVE-2021-36260漏洞進行調查,這項漏洞波及海康威視網路視訊監控系統、IP攝影機。結果發現,名為Moobot的變種Mirai殭屍網路病毒,利用這項漏洞來偵察設備的狀態,並從受害裝置竊取敏感資料。Fortinet也發現攻擊者透過Telegram頻道,自6月11日起藉由控制的海康威視裝置,提供DDoS攻擊服務。

駭客濫用Google Tag Manager服務,發動Magecart側錄攻擊

駭客針對電子商城網站發動Magecart攻擊,自2020年起開始運用多項Google的服務,今天又多了一種「Google Tag Manager(GTM)」,這項工具的用途,是提供網站管理者部署Google Ads、Google Analytics、Floodlight或第三方合作夥伴的程式碼,而無須大幅修改網站本身。但攻擊者運用這項工具自建容器發動攻擊,極為難以察覺。資安業者Gemini Advisory指出,他們自2021年2月4日開始,觀察到至少有316個電子商務網站,感染了木馬化的GTM容器,被攻擊者用來發動Magecart側錄攻擊。

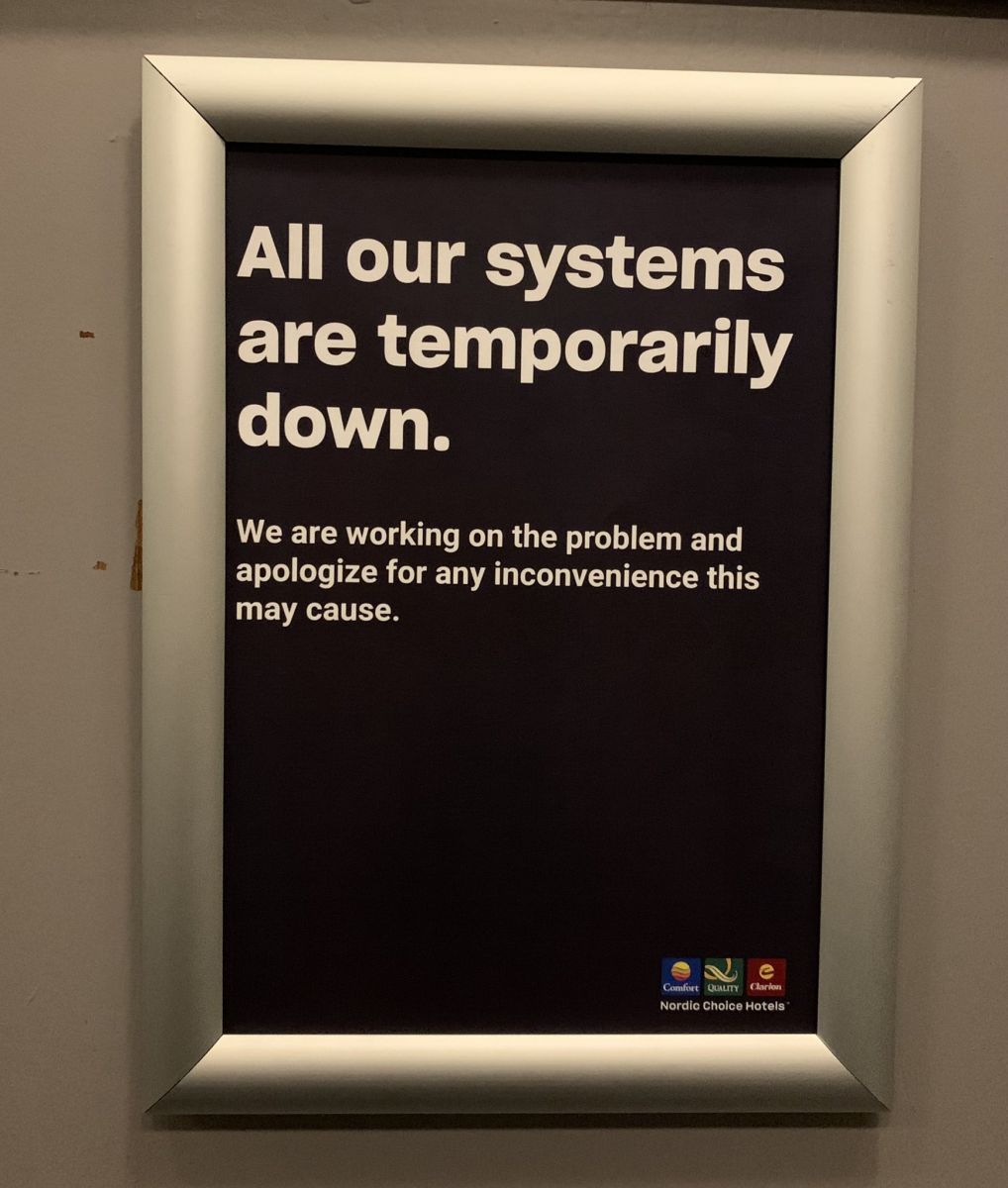

北歐精品酒店集團遭到Conti勒索軟體攻擊

北歐精品酒店(Nordic Choice Hotels)集團於12月2日發出公告,表示他們的IT系統遭到電腦病毒攻擊,導致員工無法協助客人訂房、登記入住、退房,以及處理收費的事宜,他們改以人工處理因應,該集團亦向挪威資料保護局和挪威國家安全局等執法單位通報此事。而到了12月6日,該集團公布初步調查結果,表示目前尚未發現資料遭到外洩的跡象,並透露他們遭到名為Conti的勒索病毒攻擊,但沒有收到攻擊者的勒索訊息。

勒索軟體Cerber鎖定Confluence與GitLab伺服器發動攻擊

曾於2019年幾乎消聲匿跡的Cerber勒索軟體,最近被研究人員發現有了新的攻擊行動。先是資安研究團隊MalwareHunterTeam指出,他們發現在11月上旬,Cerber勒索軟體開始有所行動,不只鎖定Windows電腦下手,同時也攻擊Linux伺服器。隨後,資安研究人員BoanBird發現,攻擊者開始鎖定Atlassian Confluence漏洞CVE-2021-26084,以及GitLab的CVE-2021-22205漏洞,來在這些協作平臺上植入Cerber。至於受害者的範圍,騰訊的研究人員指出主要是中國和美國,德國次之。但新舊Cerber勒索軟體攻擊是否為同一組人馬所為?防毒業者Emsisoft指出,新的Cerber勒索軟體與過往的程式碼不同,且使用不同的加密程式庫,又同時鎖定Linux主機,研判新舊攻擊者沒有直接關連。

駭客鎖定美國大專院校,以Omicron病毒為誘餌,發動網釣攻擊

資安業者Proofpoint發現,自2021年10月開始,新一波鎖定美國大專院校的網路釣魚攻擊行動,攻擊者利用武漢肺炎的變種病毒Delta議題為誘餌,表明希望能夠進行有關測試。而自11月變種病毒Omicron爆發之後,這些攻擊者便調整誘餌的內容,改以新的變種病毒來吸引師生上當。Proofpoint表示,攻擊者偽造北美數十所大學的登錄網頁,竊取使用者的帳號與密碼,而其中有不少可存取受害師生的Office 365帳號。一旦攻擊者成功竊得帳密,就會將受害者重新導向正牌的大學網站。此外,在某些情況中,駭客還會竊取雙因素驗證(MFA)的驗證碼。

殭屍網路駭客Emotet投放Cobalt Strike進行偵察,疑似為了減少攻擊行動敗露

資安研究團隊Cryptolaemus、電子郵件安全業者Cofense提出警告,他們發現殭屍網路駭客Emotet在攻擊手法上的變化,目的可能是為了要發動勒索軟體攻擊。這些研究人員不約而同指出,原本Emotet駭客會先在受害電腦部署TrickBot或Qbot木馬程式,再植入滲透測試工具Cobalt Strike的Beacon,以便後續監控或是進行攻擊,但是這些駭客最近跳過木馬程式的步驟,直接在受害電腦投放Cobalt Strike。研究人員Marcus Hutchins指出,駭客這麼做的用意,就是避免受害者能在勒索軟體攻擊之前,因為木馬程式而察覺攻擊行動。

趨勢科技發表2030專案,從當前科技潮流審視網路資安未來情境

趨勢科技在11月與12月間陸續於全球發布2030專案,當中包含讓讀者可閱讀的報告白皮書,以及可觀賞的系列影片,並設有報告獨立網站。在12月8日,趨勢科技在臺宣布推出此份報告,這是趨勢科技的一項前瞻研究計畫,當中並非是要敘述一個必然發生的未來,而是從當前科技發展與潮流預測可能情境,不只是讓大家思考未來可能的樣貌,也希望激起更多討論,以提醒政府、企業與個人,隨著科技逐漸滲透於日常,對於網路犯罪的未來發展應提早作準備或有所關注。其中有幾個焦點,包括:AI工具使網路範圍門檻降低而氾濫,社交工程詐騙與假訊息更加真實,大量物聯網環境的威脅,網路攻擊溯源更加困難,還有5G、6G網路興起,以及Everything as a Service的結果,而演進的攻擊趨勢。

【漏洞與修補】

圖像化資料分析系統Grafana修補路徑穿越漏洞

開源的圖像化資料分析解決方案Grafana於12月7日緊急發布更新,修補路徑穿越漏洞CVE-2021-43798,這項漏洞的CVSS風險層級為7.5分,影響本地建置的8.0.0-beta1至8.3.0版Grafana用戶,一旦這個漏洞遭到利用,攻擊者可存取Grafana資料夾以外高權限資料夾路徑,例如存放使用者密碼的/etc/passwd/。Grafana指出,這個漏洞源自於該分析系統安裝的外掛程式URL,而導致該系統容易遭受攻擊。Grafana於12月3日獲報並著手修補,但7日他們得知漏洞已遭公開,且有概念性驗證攻擊程式,決定緊急提供修補程式。此外,Grafana Cloud實體的用戶不受影響。

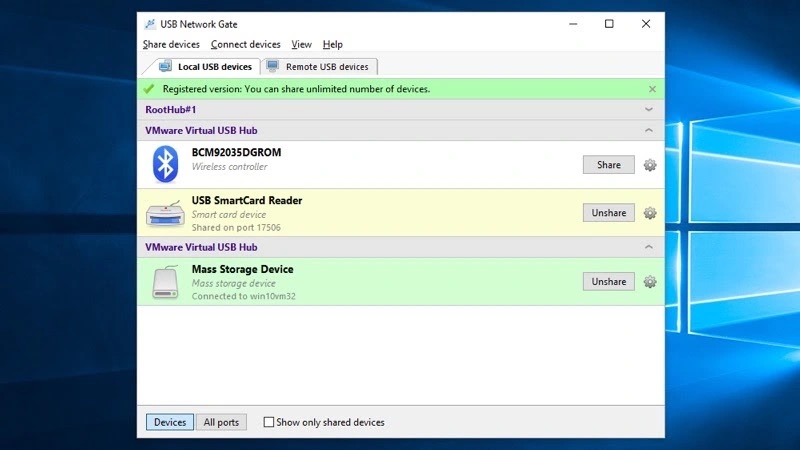

USB設備網路共享元件存在漏洞,波及多家雲端虛擬桌面解決方案

隨著居家辦公變得普遍,組織開始相當依賴雲端服務,其中,能讓使用者將本地端的USB設備,延伸在組織提供的雲端虛擬桌面上執行,有賴於將USB設備透過網路執行的技術術(USB over Ethernet)達成。資安業者SentinelOne指出,他們發現開源的Eltima SDK,存在27個漏洞,波及Amazon旗下的Workspaces、Nimble Studio AMI、Nice DCV、AppStream,以及NoMachine、Eltima USB Network Gate、Accops HyWorks、Amzetta zPortal、FlexiHub等,部分業者獲報後已著手修補。

【資安產業動態】

臺灣資安鑄造公司成立舉行揭牌儀式,盼帶動資安智慧聯防與產業合作

今年7月,資訊工業策進會(資策會)資安所傳出籌備臺灣資安鑄造公司已有進度的消息,在12月8日,臺灣資安鑄造股份有限公司(資安鑄造)正式宣布技轉成立,將透過自主研發的工業物聯網威脅偵測系統,新建立跨IT、OT與5G的供應鏈資安監控平臺,可整合多元資安技術服務,快速偵測資安事件,並聚焦供應鏈安全,針對5G、醫療、電商、工控與晶片產業提供合作模式。此外,有意投資資安鑄造的美國矽谷創投Draper Associates與東元,都參與揭牌儀式。隨著該公司的成立,對國內資安生態的幫助與影響,也將成為國內資安領域持續關注的焦點。

【近期資安日報】

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23