又是零時差漏洞被提供網路攻擊服務的公司利用的情況!微軟指出,他們日前修補的CSRSS漏洞CVE-2022-22047,背後將其用於發動攻擊的組織,是一家提供網路攻擊工具與服務的公司DSIRF(亦稱Knotweed)。而在上週末,防毒業者Avast也針對Google於7月初修補WebRTC記憶體溢位漏洞CVE-2022-2294做出說明,指出網路間諜公司Candiru將其拿來打造間諜軟體。

有人在英文地下論壇兜售10億中國民眾個資後,資安業者發現,此舉引起了其他中國駭客跟風,將其視為出售竊得資料的新管道。研究人員認為,中國駭客原本與使用英文交流的駭客交集並不多,這樣的現象很可能會促成兩個駭客群體之間的合作,使得資安威脅態勢變得更加險峻。

雲端資料配置不當的情況,成為駭客發動攻擊的目標可說是事故頻傳,最近有資安業者揭露鎖定阿里雲OSS儲存桶的攻擊行動,此種服務主要是供用戶備份應用系統,由於IT人員可能不會時常留意備份系統的狀態,而沒察覺駭客濫用儲存桶的情況。

【攻擊與威脅】

駭客組織DSIRF利用Windows與Adobe Reader零時差漏洞,攻擊奧地利、英國、巴拿馬企業

微軟在7月12日發布每月例行修補(Patch Tuesday)公告時,指出其中有個CSRSS漏洞CVE-2022-22047已遭到利用,但當時並未進一步說明攻擊行動的細節。直到最近,該公司表示,利用這項漏洞的是奧地利「民間攻擊者(Private-Sector Offensive Actor)」,這個組織成立了資安顧問公司DSIRF為幌子,但此公司實際上的業務,是專門開發駭客工具、銷售,並提供攻擊服務。研究人員亦將此駭客組織稱為Knotweed。

研究人員發現,DSIRF將漏洞用來開發惡意軟體Subzero,針對歐洲和中美洲組織發動攻擊,受害組織包含了奧地利、英國、巴拿馬的律師事務所、銀行,以及策略顧問公司。研究人員呼籲用戶應儘速安裝相關修補程式。

除了上述漏洞之外,攻擊者也運用了Adobe Reader的漏洞,但研究人員無法確定其CVE編號。

自中國10億民眾資料事件曝光,大量使用中文的用戶湧入地下論壇,管理者呼籲要透過英文進行交流

在6月底有人於英文地下論壇BreachForums兜售10億中國民眾個資,並標榜資料來自該國政府機關,引起軒然大波,許多研究人員探討事故發生的原因,但此起事故在網路犯罪圈引發的後續效應也相當值得關注。

在6月底有人於英文地下論壇BreachForums兜售10億中國民眾個資,並標榜資料來自該國政府機關,引起軒然大波,許多研究人員探討事故發生的原因,但此起事故在網路犯罪圈引發的後續效應也相當值得關注。

資安業者Cybersixgill發現,自上述10億人資料的外洩事故爆發後,有大量使用簡體中文的新用戶在BreachForums進行交流,使得網站管理者發出公告,呼籲用戶要使用英文發送訊息,若不擅長使用英文溝通,可考慮透過翻譯軟體將中文轉成英文。

再者,研究人員發現,該論壇提供中國實體外洩資料的情況大幅增加,光是在7月上半就有25起。相較之下,於3至6月期間,每月平均僅有14起,7月上半就已是這些月份快2個月的數量。

研究人員認為這些現象發生的原因,是在前述的資料外洩事件後,中國駭客認為此英文論壇是他們能夠出售資料新管道。由於使用中文與英文的地下社群鮮少有所交集,這次大量中國駭客湧入英文駭客社群的現象,後續帶來的影響相當值得觀察。

阿里雲OSS儲存桶遭到鎖定,駭客將其用於散布惡意Shell指令碼

雲端服務用戶的組態配置不當,而遭到駭客攻擊的情況屢見不鮮,例如,有人6月底公布10億中國民眾個資,來源就與配置不當的雲端資料庫有關。

趨勢科技揭露針對阿里雲的物件儲存服務(Object Storage Service,OSS)的攻擊行動,駭客鎖定缺乏安全配置的OSS儲存桶,透過Shell指令碼,取得AccessKey ID、AccessKey secret等配對資料,進而挾持受害者的儲存桶,並用來散布惡意軟體,或是將其用來挖取門羅幣。由於OSS的用途是供阿里雲客戶備份網頁應用程式的資料,這樣的攻擊行動很可能不易察覺。

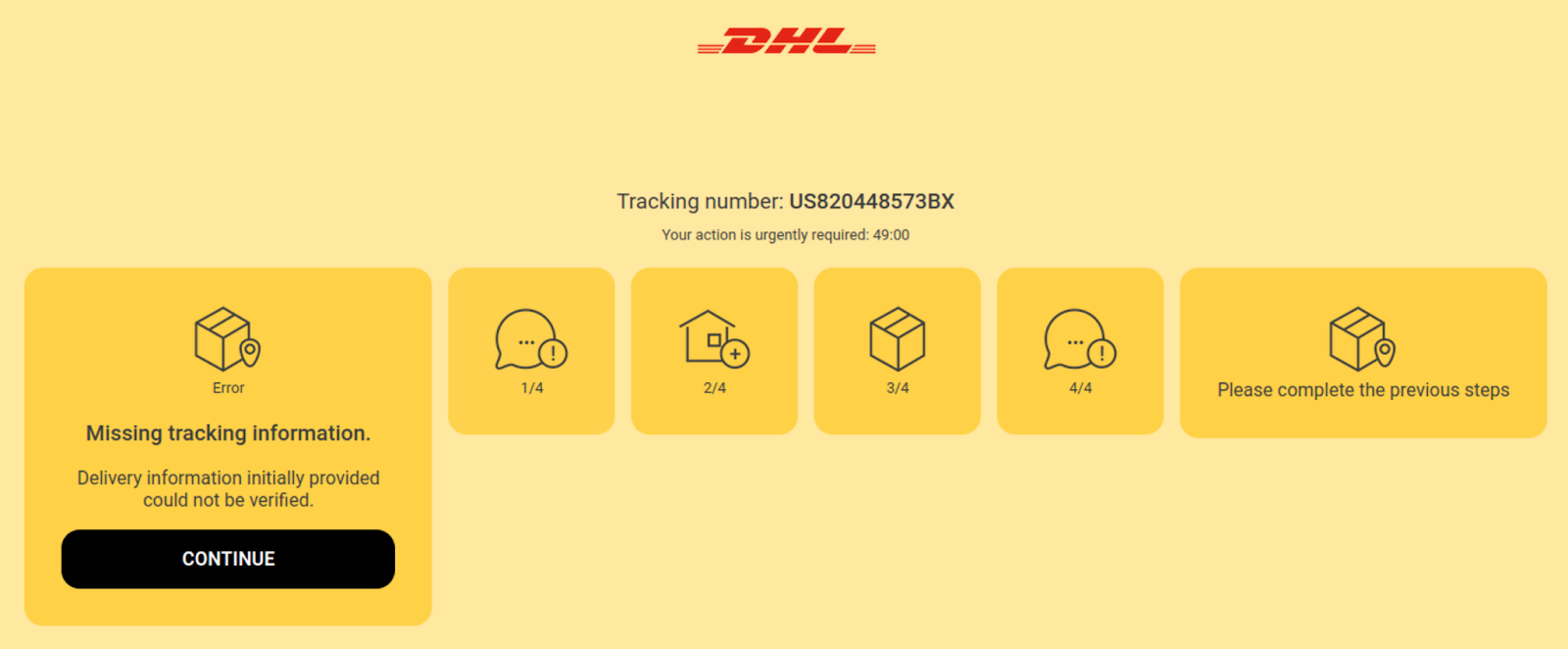

駭客鎖定DHL收件人發動網釣攻擊,並濫用Telegram機器人接收資料

駭客假冒物流業者DHL來發動網路釣魚攻擊的情況,可說是相當頻繁,但現在有人在竊取資料的過程裡,運用了更為隱密的手法,而使得研究人員可能難以察覺。資安業者Sucuri揭露鎖定非洲突尼西亞的網路釣魚攻擊,駭客捏造了DHL的包裹運送進度查詢網站,並宣稱受害者的物品運送過程出現異狀,必須重新提供寄送資料並線上刷卡支付1.49美元費用,該快遞業者才會繼續處理。一旦受害者依照指示操作,駭客就有可能取得信用卡資料與個資。

駭客假冒物流業者DHL來發動網路釣魚攻擊的情況,可說是相當頻繁,但現在有人在竊取資料的過程裡,運用了更為隱密的手法,而使得研究人員可能難以察覺。資安業者Sucuri揭露鎖定非洲突尼西亞的網路釣魚攻擊,駭客捏造了DHL的包裹運送進度查詢網站,並宣稱受害者的物品運送過程出現異狀,必須重新提供寄送資料並線上刷卡支付1.49美元費用,該快遞業者才會繼續處理。一旦受害者依照指示操作,駭客就有可能取得信用卡資料與個資。

但此起攻擊事件與其他的釣魚網站攻擊相比,存在數個較為少見的做法,首先,駭客會對使用者的來源IP位址進行檢查,若是發現使用了VPN服務或是Proxy,此網站便會將使用者重新引導到Google;再者,則是對於竊得受害者的資料之後,將其傳輸到駭客手上的方法也有所不同,駭客濫用了雲端應用程式開發平臺Heroku與Telegram機器人,來進行資料傳輸,並非藉由電子郵件挾帶。這樣的做法能夠直接繞過郵件防護系統的偵測。

在去年7月專門針對公益團體捐款人行騙的詐騙集團,刑事局近日宣布破獲,並公布受害規模

國內在去年7月爆發大規模捐款人士遭到詐騙的事故,多個公益團體,如:唐氏症基金會、大甲媽社會福利基金會、育成社會福利基金會等,他們的資訊系統都是交由網軟處理,駭客成功入侵該公司並竊得捐款人資料,交由詐騙集團濫用,現在警方破獲此案並逮捕詐騙集團成員。根據中央社的報導,內政部警政署刑事警察局於7月27日,宣布假冒國內45個公益團體的詐騙集團,這些嫌犯藉由前述取得的公益團體捐款人資料,打電話謊稱扣款設定錯誤,必須操作ATM解除分期付款設定,然而受害者依照指示操作後,就會將存款匯至詐騙集團的人頭帳戶。

國內在去年7月爆發大規模捐款人士遭到詐騙的事故,多個公益團體,如:唐氏症基金會、大甲媽社會福利基金會、育成社會福利基金會等,他們的資訊系統都是交由網軟處理,駭客成功入侵該公司並竊得捐款人資料,交由詐騙集團濫用,現在警方破獲此案並逮捕詐騙集團成員。根據中央社的報導,內政部警政署刑事警察局於7月27日,宣布假冒國內45個公益團體的詐騙集團,這些嫌犯藉由前述取得的公益團體捐款人資料,打電話謊稱扣款設定錯誤,必須操作ATM解除分期付款設定,然而受害者依照指示操作後,就會將存款匯至詐騙集團的人頭帳戶。

專案小組自去年9月至今年5月,共查獲48名車手與幹部成員,總計有188人受害,損失逾3,409萬元,其中單次被騙最高金額為506萬餘元。專案小組在長期蒐證後,於5月24日搜索主嫌羅姓男子的公司,查獲電話卡9,445張、電腦主機9臺、貓池主機24臺、手機15隻等證物。羅男與張姓員工將依詐欺和洗錢等罪嫌送新北地檢署偵辦,並裁定以20萬元與5萬元交保。

刑事局指出,詐騙集團為了避免贓款流向被警方發現,羅男先以公司名義申請大量電話卡,再運用貓池接收蝦皮簡訊驗證碼,註冊數萬個蝦皮帳號供中國的假交易集團運用,設立蝦皮賣場,讓被害人匯款到蝦皮錢包,最後以錢包裡的贓款購買虛擬貨幣泰達幣(USDT)來進行洗錢。

【資安防禦措施】

NPM新版雙因素驗證機制正式上線

為了防範NPM套件遭到挾持,並被竄改成惡意軟體,GitHub日前宣布將強制使用雙因素驗證(2FA),並分階段逐步實施,預計2023年底全面採用。而為了讓開發人員更容易使用此種身分驗證機制,他們也自5月初著手改良,並於近期正式上線。

開發團隊表示,在最近他們推出的8.15.0版NPM裡,使用者在登錄帳號與發布套件的雙因素身分驗證流程中,將透過瀏覽器進行,並允許有效時間維持5分鐘,來減少需要執行驗證的次數。開發團隊宣稱,Yarn專案只需加入不到10行程式碼,就能支援雙因素驗證的功能。此外,在套件的安全性上,新版NPM也加入新的CLI命令,供用戶確認套件的完整性。

No More Ransom網站成立6週年,協助逾150萬人免費復原檔案,臺灣也有資安業者加入提供解密工具的行列

為了協助勒索軟體受害者復原檔案而設立的No More Ransom網站,現在成立已滿6年,當初推動的歐洲刑警組織(Europol)公布了執行成果,該網站現在提供了136種解密工具,能解鎖165種勒索軟體加密的檔案,這些工具已被下載超過1千萬次,讓150萬個用戶成功復原檔案。

【其他資安新聞】

去中心化音樂平臺Audius遭到網路攻擊,駭客竊走600萬美元加密貨幣

近期資安日報

【2022年7月27日】 駭客意圖透過IIS伺服器延伸套件在Exchange植入後門、研究人員揭露Node.js原型污染漏洞

【2022年7月26日】 駭客以程式語言Rust打造竊密軟體、中國駭客使用UEFI惡意軟體CosmicStrand發動攻擊

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27