在3月底被揭露的Java框架Spring漏洞SpringShell(CVE-2022-22965),在漏洞被揭露後不到一個星期,已傳出駭客鎖定大型雲端服務下手的情況。再者,也有資安業者揭露此漏洞遭到利用的現象──在漏洞公布後的4天內,就有六分之一(約16%)組織遭到嘗試性攻擊。

雲端服務遭到駭客利用的現象,本週還有出現針對無伺服器(Serverless)運算服務的惡意軟體Denonia,但探究駭客入侵的管道,研究人員推測是利用遭到滲透的AWS帳號憑證來存取相關服務,這突顯了雲端服務帳密與憑證,企業需要妥善加以保護。

駭客利用安全性較為不足的網站來散布惡意軟體,最近也有相關事故,攻擊者入侵了超過1.6萬個網站,然後部署TDS流量重新導向工具,最終向瀏覽網頁的使用者電腦散布木馬程式。至少有60萬用戶存取上述被入侵的網站,而面臨相關風險。

類似的供應鏈攻擊,還有電子郵件行銷公司MailChimp遭到社交工程攻擊,導致加密錢包裝置業者Trezor用戶收到以Trezor的名義寄送的釣魚郵件,且有Trezor客戶已經上當。

在烏克蘭戰爭中表態支持俄羅斯的勒索軟體駭客組織Conti,最近疑似大肆對於多家企業下手,但由於日前該勒索軟體的原始碼數次遭到洩露,這一波的攻擊事故究竟是駭客組織Conit所為,抑或是他人犯案,仍有待進一步調查。

隨著烏克蘭戰爭持續進行,美國、德國也開始透過執法行動對俄羅斯駭客下手,分別是摧毀俄羅斯駭客Sandworm散布的殭屍網路病毒Cyclops Blink、俄羅斯駭客Fancy Bear用於攻擊烏克蘭的網域名稱,以及接管大型暗網市集Hydra。

【攻擊與威脅】

有16%的企業組織面臨針對SpringShell漏洞的嘗試性攻擊

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90Check%20Point.jpg) 上週Spring框架核心存在RCE漏洞被揭露,並出現概念性驗證攻擊程式,雖然Spring官方在3月31日緊急釋出更新修補,並公開CVE-2022-22965漏洞,但此次漏洞危害情形受外界關注。在4月5日,資安業者Check Point公布最新的分析報告,指出在漏洞曝光後的4天之內,他們透過遙測技術,截獲關於這些漏洞利用嘗試的情況,共有多達3萬7千次鎖定Spring4Shell漏洞的嘗試利用,並指出全球有16%的企業組織,遭受嘗試性漏洞利用的影響。

上週Spring框架核心存在RCE漏洞被揭露,並出現概念性驗證攻擊程式,雖然Spring官方在3月31日緊急釋出更新修補,並公開CVE-2022-22965漏洞,但此次漏洞危害情形受外界關注。在4月5日,資安業者Check Point公布最新的分析報告,指出在漏洞曝光後的4天之內,他們透過遙測技術,截獲關於這些漏洞利用嘗試的情況,共有多達3萬7千次鎖定Spring4Shell漏洞的嘗試利用,並指出全球有16%的企業組織,遭受嘗試性漏洞利用的影響。

較特別的是,當中並指軟體供應商受衝擊的比例達28%,在所有產業中稍稍偏高,其次為教育與研究機構、保險與法律業,ISP與MSP、以及金融與銀行業,受衝擊比例均在25%以上。

駭客利用SpringShell鎖定微軟雲端服務下手

在上週SpringShell漏洞揭露之後,相關攻擊態勢持續受關注,最近微軟公布了CVE-2022-22965漏洞的檢測方式與指南,當中也談到了他們觀察到駭客利用該漏洞鎖定微軟雲端服務的經過。根據微軟在4月4日的說明,該公司為了更好地做出防禦,會定期監控針對自家雲基礎架構與服務的攻擊。而在Spring核心漏洞揭露以來,他們已經追蹤到少數嘗試利用的情形,也就是針對Spring Cloud與Spring Core漏洞的攻擊嘗試。

不過,就現階段來看,微軟認為,目前攻擊數量或新活動沒有顯著增加,同時微軟也藉由PoC攻擊過程的介紹,說明他們觀察到的漏洞嘗試利用活動,與此PoC非常相近,當中並指出,攻擊者若透過精心設計的HTTP請求,將可修改網路伺服器或應用程式中的敏感內部變量。

惡意軟體Denonia鎖定無伺服器運算服務AWS Lambda下手,植入XMRig變種挖礦軟體

隨著有許多組織開始運用無伺服器(Serverless)的運算服務,駭客也盯上這類服務發動攻擊。資安業者Cado Security揭露名為Denonia的惡意軟體,而這個軟體引起研究人員注意的原因,在於駭客專門針對無伺服器運算服務AWS Lambda而來,然後利用此惡意軟體部署XMRig變種挖礦軟體。這個惡意軟體也運用了DNS over HTTPS(DOH)來查詢DNS,而使得資安防護設備更難察覺異狀。研究人員推測,駭客很可能是利用遭到滲透的AWS帳號憑證來存取相關服務,進而投放Denonia。

值得留意的是,雖然該惡意軟體會先檢查Lambda的相關環境參數,才會執行,但研究人員發現,這款惡意軟體也可能在執行Amazon Linux的設備上運作。

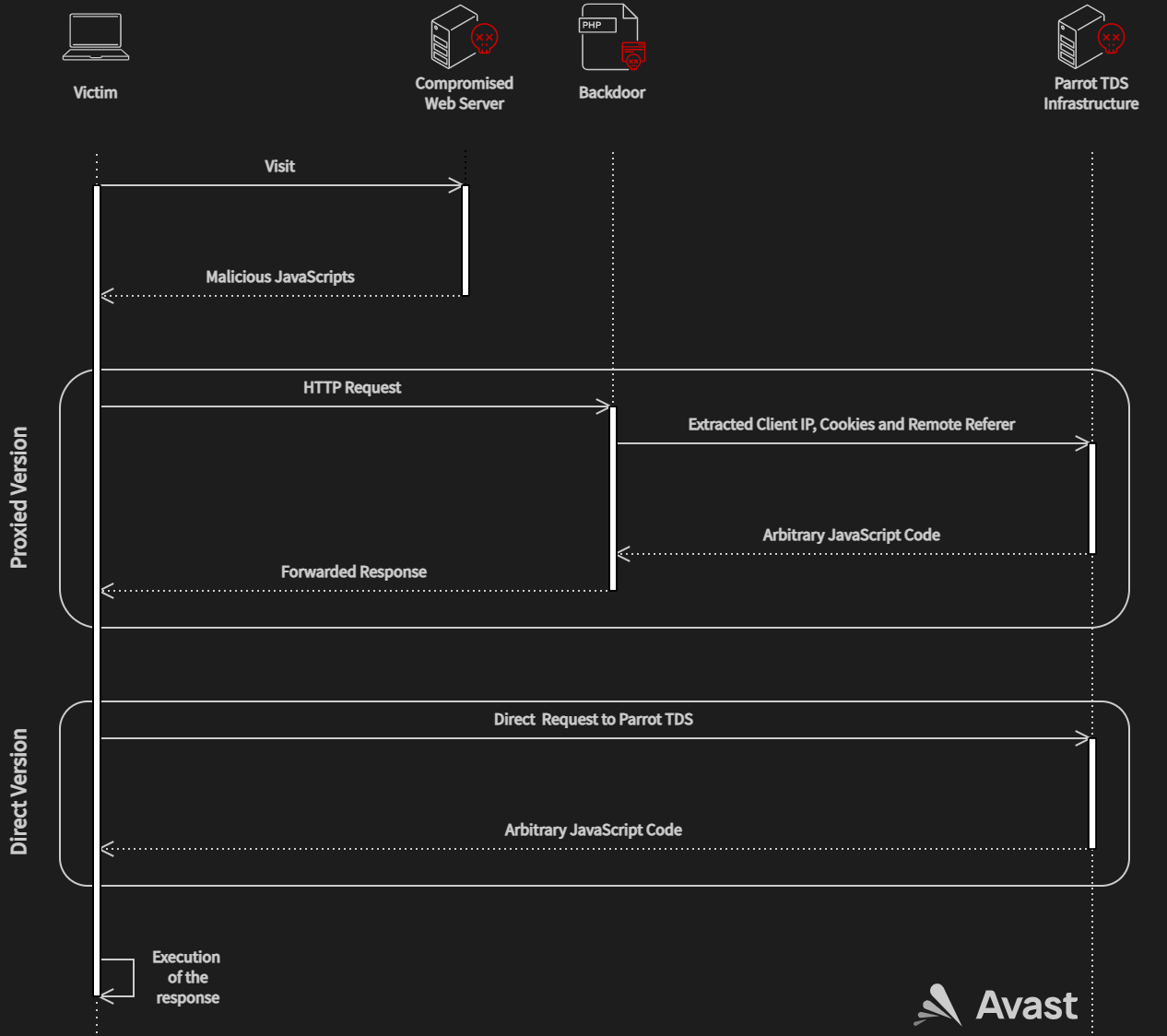

駭客利用惡意網頁導向服務Parrot TDS感染逾1.6萬個網站,目的是散布惡意軟體

駭客為了散布惡意軟體,先入侵網站當作媒介的情況,不時有事故傳出。防毒業者Avast揭露名為Parrot TDS的攻擊行動,駭客約自2021年10月開始,運用了名為流量偵測系統(Traffic Direction System,TDS)的流量重新導向工具,感染大量網站伺服器,總共超過16,500個網站受害,這些網站多半是安全性較為不足的內容管理系統(CMS),或是配置脆弱的管理者帳密,而讓駭客能夠操控這些網站並部署TDS工具。駭客這麼做的目的,是打算向瀏覽網頁的用戶電腦散布NetSupport Client RAT木馬程式。

駭客為了散布惡意軟體,先入侵網站當作媒介的情況,不時有事故傳出。防毒業者Avast揭露名為Parrot TDS的攻擊行動,駭客約自2021年10月開始,運用了名為流量偵測系統(Traffic Direction System,TDS)的流量重新導向工具,感染大量網站伺服器,總共超過16,500個網站受害,這些網站多半是安全性較為不足的內容管理系統(CMS),或是配置脆弱的管理者帳密,而讓駭客能夠操控這些網站並部署TDS工具。駭客這麼做的目的,是打算向瀏覽網頁的用戶電腦散布NetSupport Client RAT木馬程式。

研究人員自3月1日至29日,發現至少有60萬用戶存取上述遭駭網站,大部分用戶位於巴西、印度、美國、新加坡,以及印尼。

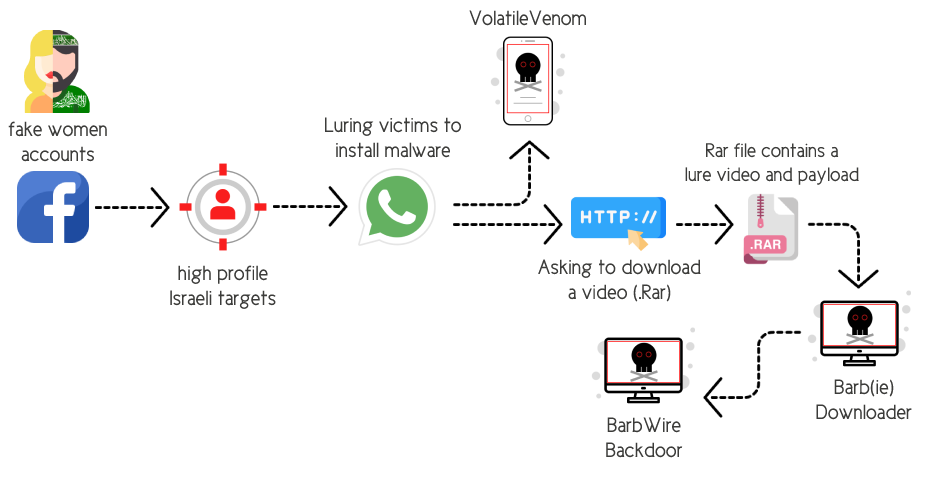

網路間諜行動Bearded Barbie鎖定以色列官員而來

駭客為了接近攻擊目標並進行網路間諜行動,很可能精心策畫一連串的手法。例如,資安業者Cybereason揭露名為Bearded Barbie的攻擊行動,巴基斯坦駭客組織APT-C-23鎖定以色列國防、法律、政府機構的官員下手,同時監控他們的Windows和Android裝置。駭客先是透過捏造的女性身分建立臉書帳號,進而接近攻擊目標進行對話,在彼此互動一段時間、取得對方信任後,駭客以隱私為由,要求用改以即時通訊軟體WhatsApp,不 以更為私密的對話為藉口,二度要求使用安卓即時通訊App聊天,但實際上這是名為VolatileVenom的惡意軟體。

駭客為了接近攻擊目標並進行網路間諜行動,很可能精心策畫一連串的手法。例如,資安業者Cybereason揭露名為Bearded Barbie的攻擊行動,巴基斯坦駭客組織APT-C-23鎖定以色列國防、法律、政府機構的官員下手,同時監控他們的Windows和Android裝置。駭客先是透過捏造的女性身分建立臉書帳號,進而接近攻擊目標進行對話,在彼此互動一段時間、取得對方信任後,駭客以隱私為由,要求用改以即時通訊軟體WhatsApp,不 以更為私密的對話為藉口,二度要求使用安卓即時通訊App聊天,但實際上這是名為VolatileVenom的惡意軟體。

另一方面,駭客也以提供色情影片為由,從WhatsApp發送下載連結,而這是會在電腦下載BarbWire的惡意軟體。研究人員指出,駭客為了取信攻擊目標,不只使用希伯來文建立臉書帳號,也對以色列的熱門群組按讚,讓人更難察覺異狀。

中國駭客APT10透過影音播放軟體VLC Player側載惡意程式

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90%E8%B3%BD%E9%96%80%E9%90%B5%E5%85%8B.jpg) 一個月前,博通(Broadcom)旗下的資安團隊賽門鐵克(Symantec)揭露了來自中國駭客的高階後門程式Daxin,在4月5日,該團隊再揭露由中國政府支持的Cicada(又名APT10)駭客組織的間諜活動,並指出恐已持續數月之久。根據賽門鐵克說明,這次觀測到該組織的間諜活動,最早發生在2021年年中,最近一次活動則是2022年2月,顯然是一個長期持續的攻擊活動。

一個月前,博通(Broadcom)旗下的資安團隊賽門鐵克(Symantec)揭露了來自中國駭客的高階後門程式Daxin,在4月5日,該團隊再揭露由中國政府支持的Cicada(又名APT10)駭客組織的間諜活動,並指出恐已持續數月之久。根據賽門鐵克說明,這次觀測到該組織的間諜活動,最早發生在2021年年中,最近一次活動則是2022年2月,顯然是一個長期持續的攻擊活動。

就最新的攻擊活動來看,研究人員一開始是在Exchange Server上發現駭侵活動,應是利用未修補的已知漏洞入侵,當攻擊者存取了受害者機器,該組織部署了多種工具,包括客制化的下載器,以及Sodamaster後門程式,這些工具也被用在先前的Cicada攻擊活動中,特別的是,這次他們還發現攻擊者利用VLC媒體播放器,透過VLC的匯出功能,來執行駭客的下載器,並使用WinVNC工具以遠端控制受害機器。

電子郵件行銷公司MailChimp遭駭,牽連加密貨幣錢包業者Trezor客戶

電子郵件行銷業者近期也成為駭客盯上的目標,駭客得手後進而以他們的用戶名義,發動釣魚郵件攻擊。根據新聞網站Bleeping Computer與TechCrunch的報導,電子郵件行銷業者MailChimp遭到社交工程攻擊,駭客藉此取得員工的帳密,並於3月26日取得客服與帳號管理團隊所使用的內部工具,進而存取319個MailChimp用戶帳號,且匯出其中102個用戶的顧客資料,駭客亦偷得部分用戶的API金鑰,而能用於廣發郵件。

其中,加密錢包裝置業者Trezor的API金鑰已遭到濫用,駭客以Trezor發生資安事故為由,要求Trezor客戶下載新的Trezor Suite軟體並重設PIN碼,如果對方照做,駭客提供的軟體便會竊取助記詞(Seed Words),而能讓駭客轉走錢包內的加密貨幣。由於駭客使用Trezor的名義寄信,並成立幾可亂真的下載網站,已有Trezor的客戶上當。

美國行動支付Cash資料外洩,820萬用戶受到影響

又是前員工離職後仍保有相關的存取權限,而造成公司機密外洩的事故。根據新聞網站TechCrunch報導指出,金融科技業者Block(前身為Square)於4月4日,向美國證交所(SEC)提交的8-K文件透露,一名離職員工於去年12月10日,下載了Cash應用程式的用戶資料,外洩的資料包含客戶全名、經紀人帳號、部分投資規畫資訊與交易活動,並表明有820萬名客戶受到影響。但此名前員工為何能在離職後存取Cash的用戶資料?Block並未說明。

英國連鎖零售商The Works遭到網路攻擊,支付系統受到波及

又有零售業者遭到網路攻擊而影響付款系統,導致部分門市被迫暫停營業的情況。英國零售業者The Works於4月5日發布資安通報,表示他們因為遭到網路攻擊,導致部分門市收銀系統受到波及而暫停營業,還有部分廠商暫停向門市補貨,以及延長網路下單的送貨時間。

該公司強調,所有的金融卡付款資料均委由外部廠商處理,不受此起事故影響,客戶仍能在實體門市或是電子商店購物,該公司預計門市業務將能很快恢復,並研判此起事故不會對公司營收造成重大影響。

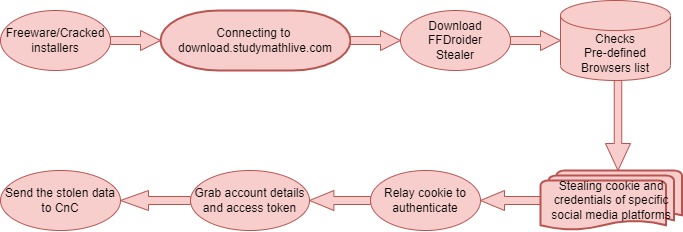

竊密軟體FFDroider鎖定臉書、推特、Instagram等社群網站帳密

駭客透過竊密軟體盜取受害電腦各式帳號資料的情況,不時有事故發生,如今有攻擊者特別針對社群網站的帳號而來。資安業者Zscaler揭露名為FFDroider的惡意程式,駭客透過免費軟體或破解軟體的名義散布,一旦受害者下載,電腦就會同時安裝Telegram和FFDroider。

駭客透過竊密軟體盜取受害電腦各式帳號資料的情況,不時有事故發生,如今有攻擊者特別針對社群網站的帳號而來。資安業者Zscaler揭露名為FFDroider的惡意程式,駭客透過免費軟體或破解軟體的名義散布,一旦受害者下載,電腦就會同時安裝Telegram和FFDroider。

此竊密程式鎖定Chrome、Firefox、Edge、IE的Cookie,進而截取當中的臉書、Instagram、推特、Amazon、eBay等社群網站與電子商務網站的帳號資料,並在該惡意軟體驗證帳密可用後,再回傳給C2中繼站。研究人員呼籲,使用者不要從來路不明的網站下載軟體。

殭屍網路Beastmode濫用Totolink路由器弱點

又是殭屍網路病毒鎖定路由器零時差漏洞的事故。資安業者Fortinet在今年2月至3月,觀察到殭屍網路Beastmode(亦稱B3astmode)在一個月內,鎖定了數個CVSS風險層級達到9.8分的重大漏洞,且其中的CVE-2022-26210、CVE-2022-26186,以及CVE-2022-25075至CVE-2022-25084,與多款Totolink路由器有關。Totolink獲報後已提供新版韌體予以修補。

研究人員指出,駭客也同時嘗試針對D-Link、華為路由器,TP-Link視訊鏡頭、Netgear ReadyNAS監控設備的舊漏洞下手,這些漏洞的CVSS風險層級也都達到9.8分。

勒索軟體Conti攻擊Panasonic、Konica Minolta等多家大型企業

自表達聲援俄羅斯後,勒索軟體Conti遭人公開了程式碼,但如今似乎遭到其他人利用,而使得多家知名企業相繼傳出被駭。根據日本新聞網站Jiji報導,Panasonic加拿大分公司遭到Conti攻擊,並外流2.6 GB資料;Konica Minolta則是公告位於東歐、中東、非洲地區(EMEA)的其中1臺伺服器,於3月底遭到未經授權存取。而在歐洲方面的災情,則有英國福特經銷商TrustFord、衛浴設備業者Barwick、荷蘭房屋租賃業者ZAYAZ Housing等傳出遭到Conti毒手。但這些攻擊事故是否全部由勒索軟體駭客Conti所為?還是他人利用已經洩露的原始碼犯案?仍不得而知。

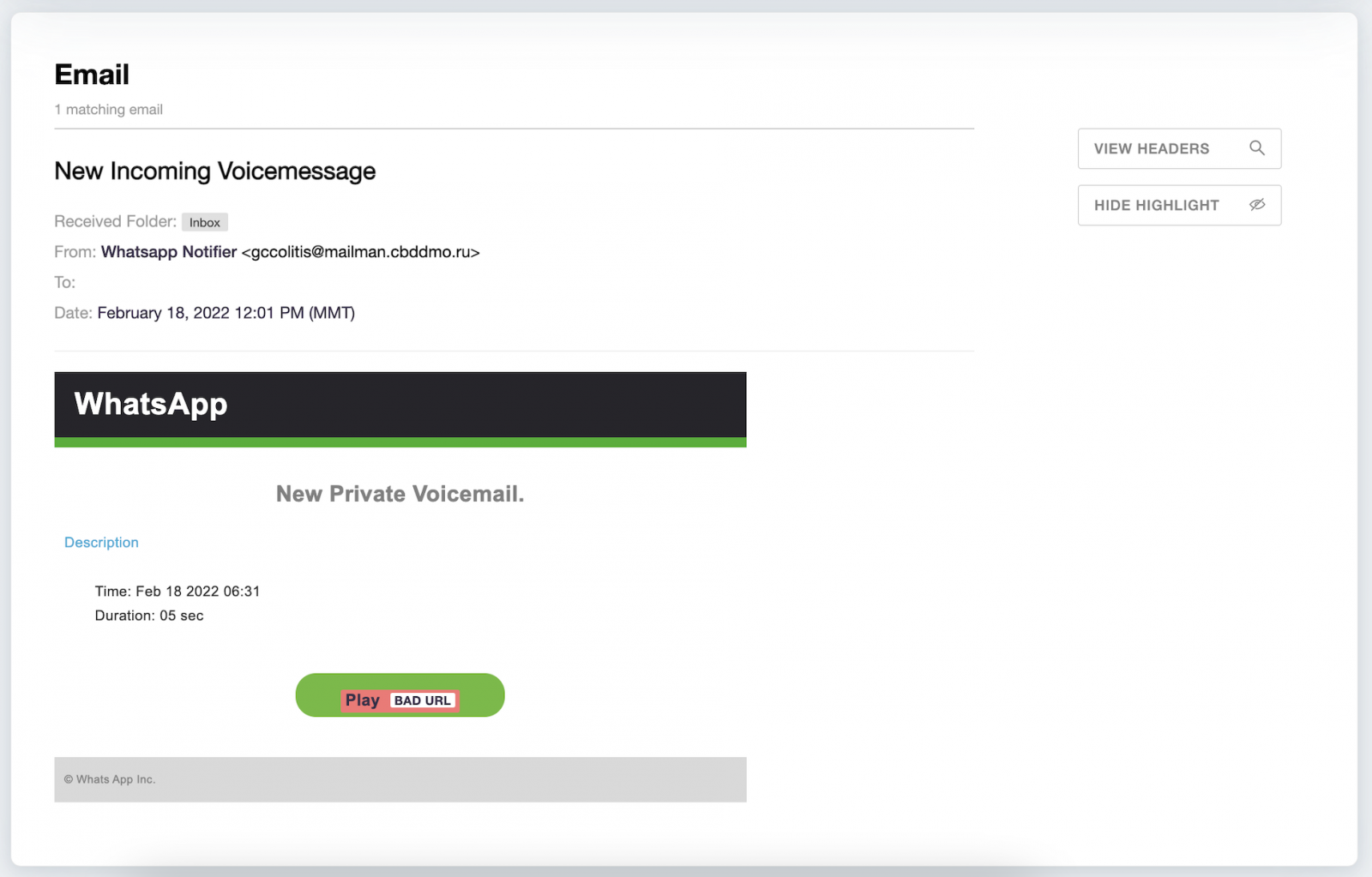

駭客利用WhatsApp語音訊息的名義發動釣魚郵件攻擊

即時通訊軟體WhatsApp近期強化了語音訊息的功能,但駭客也利用相關的留言名義發動網路釣魚攻擊。資安業者Armorblox發現,有人以WhatsApp私人語音訊息的名義,發送釣魚郵件,一旦收信人按下了播放按鈕,就會被引導到惡意登入網站,並要求依照指示允許網站通知,來驗證收信人不是機器人。然而要是收信人照做,駭客就有可能透過廣告服務繞過電腦的使用者帳號控制(UAC),在電腦植入竊密軟體。

即時通訊軟體WhatsApp近期強化了語音訊息的功能,但駭客也利用相關的留言名義發動網路釣魚攻擊。資安業者Armorblox發現,有人以WhatsApp私人語音訊息的名義,發送釣魚郵件,一旦收信人按下了播放按鈕,就會被引導到惡意登入網站,並要求依照指示允許網站通知,來驗證收信人不是機器人。然而要是收信人照做,駭客就有可能透過廣告服務繞過電腦的使用者帳號控制(UAC),在電腦植入竊密軟體。

研究人員指出,駭客透過合法網域寄送郵件,而能夠迴避郵件安全系統的檢查,且電子郵件內容包含了收信人的名字,使得對方可能難以察覺異狀。

數個NFT專案的Discord伺服器遭駭,並用於散播詐騙訊息

即時通訊軟體Discord不只電玩玩家經常使用,近期大紅大紫的非同質化代幣(NFT),也有不少專案採用這個軟體發布投資訊息,但如今也有駭客盯上這類社群,發動網路詐騙。無聊猿猴遊艇俱樂部(BAYC)、Nyoki Club、Shamanz等NFT專案近日相繼發布公告,他們的Discord伺服器遭到駭客入侵,而被用來向社群使用者散布詐騙訊息,要用戶支付以太幣來鑄造新的NFT。不過,目前Discord尚未發布相關公告,有多少用戶受害也不得而知。

木馬程式Borat具備竊密、DDoS攻擊能力,並讓駭客能用於部署勒索軟體

攻擊者想要透過木馬程式發動攻擊,不只透過暗網就能取得,而且功能也變得更強大。資安業者Cyble揭露近期出現於暗網上的RAT木馬程式Borat,此木馬程式不只能讓攻擊者完全控制受害電腦的鍵盤與滑鼠、存取檔案、側錄使用者鍵盤輸入的內容,還能繞過Windows的使用者帳號控制(UAC)機制,並進一步利用受害電腦發動DDoS攻擊,或是在受害電腦植入勒索軟體,並建立勒索訊息。

【漏洞與修補】

程式碼代管平臺GitLab出現重大漏洞,攻擊者可用於接管帳號

GitLab近日發布安全公告,說明內部團隊發現CVE-2022-1162重大漏洞並已修補,此漏洞將影響GitLab Community Edition(CE)與GitLab Enterprise Edition(EE)版本,導致基於OmniAuth的GitLab CE/EE在註冊過程中,無意間設定為靜態固定密碼。 現階段,雖然GitLab尚未接獲任何用戶反映遭駭,但為了保險起見,GitLab在修補當天就已主動重設特定用戶的密碼,另也釋出一個腳本程式,供管理人員得以辨識哪些使用者帳號受到CVE-2022-1162漏洞影響。

趨勢科技修補資安防護主控臺Apex Central的RCE漏洞

近期趨勢科技發布產品安全公告,說明發現Apex Central平臺存在一項RCE漏洞,現已釋出修補,並指出已有攻擊者意圖鎖定該漏洞的活動,呼籲用戶應盡速修補。 根據趨勢科技的說明,這次修補的是CVE-2022-26871漏洞,該漏洞存在於Apex Central平臺,也就是可供用戶可集中檢視所有端點、伺服器、網路及電子郵件安全防護狀態的中控臺。關於這項漏洞的危害與風險,趨勢科技表示,可讓未經授權的攻擊者上傳任意檔案,並遠端執行程式碼,安全風險值達到8.6分。

SonicWall防火牆的網頁管理介面存在記憶體溢位漏洞

資安設備的網頁管理介面一旦出現漏洞,很可能讓攻擊者能夠癱瘓其運作。資安業者SonicWall於3月25日發布資安通告,指出該廠牌防火牆執行的作業系統SonicOS存在漏洞CVE-2022-22274,這項漏洞與記憶體堆疊緩衝溢位有關,一旦攻擊者利用這項漏洞,可對防火牆發動阻斷服務(DoS)攻擊,甚至有可能執行程式碼,CVSS風險層級為9.4分,影響執行SonicOS 7.0.1-505、7.0.1-R579、6.5.4.4-44v-21-1452與舊版作業系統的防火牆,約有30款設備曝露於相關風險,所幸目前尚未出現漏洞攻擊行動或是概念性驗證(PoC)攻擊工具,SonicWall呼籲用戶儘速安裝更新軟體修補漏洞。

Palo Alto Networks公布旗下產品受到OpenSSL漏洞影響情形

繼威聯通後,又有IT廠商公布旗下產品受OpenSSL漏洞CVE-2022-0778的影響。資安業者Palo Alto Networks近日發布資安通告,指出特定版本的防火牆作業系統PAN-OS、GlobalProtect應用程式、Cortex XDR代理程式等,都採用含有CVE-2022-0778的OpenSSL程式庫,並預計於4月18日推出PAN-OS的修補程式。

該公司也指出,此漏洞對於受影響產品的CVSS風險層級為7.5分,但對於GlobalProtect應用程式、Cortex XDR代理程式的部分,因駭客需透過中間人攻擊(MitM)才能觸發,CVSS風險降低至中等程度的5.9分。

【資安防禦措施】

針對遭到殭屍網路Cyclops Blink占據的WatchGuard、華碩設備,美國動手清理

殭屍網路Cyclops Blink接連感染WatchGuard防火牆、華碩部分型號路由器,引起美、英當局高度重視,如今他們有了進一步的動作。美國司法部(DOJ)宣布,他們在3月18日取得法院初步授權後,與美國聯邦調查局(FBI)聯手,清除受害裝置上的Cyclops Blink殭屍網路病毒,並封鎖存取C2中繼伺服器的連接埠。

美國司法部表示,雖然WatchGuard和華碩相繼發布資安通告與修補程式,但到了3月中旬,有許多裝置仍未得到修補而受到此殭屍網路病毒的控制,他們決定透過自動化程式主動出手,並強調沒有收集受害者的網路環境資料。雖然相關的殭屍網路病毒已經清除,但美國司法部提出警告,用戶還是要依循WatchGuard或華碩提出的緩解措施,才能避免俄羅斯駭客Sandworm再度入侵。

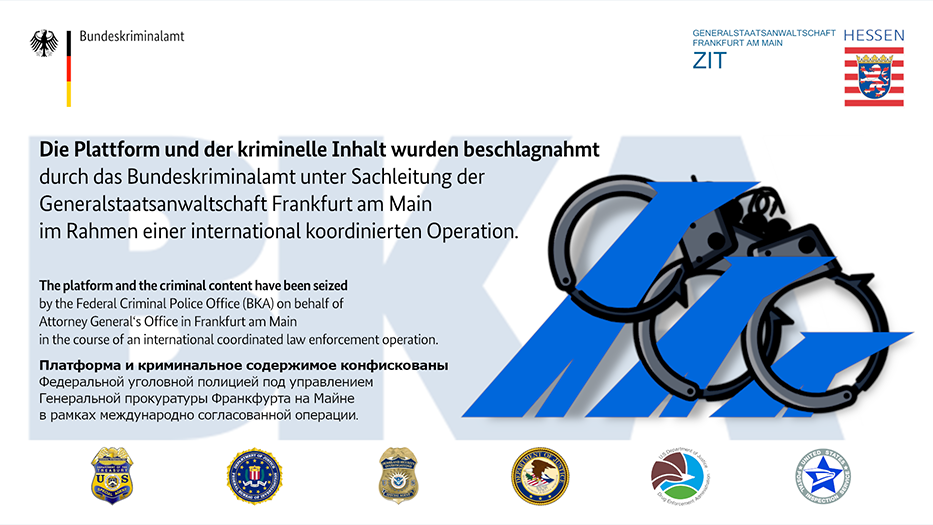

德國接管最大俄羅斯暗網市集Hydra的基礎設施

德國打擊犯罪中央辦公室(ZIT)與德國聯邦刑警(BKA)於4月5日宣布,他們自去年8月與美國執法機構聯手,調查俄羅斯大型暗網市集Hydra後,現在已經接管了該市集的伺服器基礎設施,並扣押價值2,300萬歐元的比特幣。美國財政部亦宣布,對於Hydra與加密貨幣交易平臺Garantex展開制裁。

德國打擊犯罪中央辦公室(ZIT)與德國聯邦刑警(BKA)於4月5日宣布,他們自去年8月與美國執法機構聯手,調查俄羅斯大型暗網市集Hydra後,現在已經接管了該市集的伺服器基礎設施,並扣押價值2,300萬歐元的比特幣。美國財政部亦宣布,對於Hydra與加密貨幣交易平臺Garantex展開制裁。

微軟接管俄羅斯駭客Fancy Bear用於攻擊烏克蘭的網域名稱

繼美國政府拆除俄羅斯駭客建置的殭屍網路Cyclops Blink基礎架構,微軟也於4月7日宣布,他們於4月6日取得法院的許可,接管了7個俄羅斯駭客組織Fancy Bear(亦稱APT28、Strontium)用於攻擊烏克蘭的網域名稱,並將流量導向微軟控制的陷坑(Sinkhole)。此駭客組織在烏克蘭戰爭中,曾鎖定烏克蘭入口網站Ukr.net用戶下手,發動網釣攻擊,這次封鎖的網域僅是冰山一角。微軟指出,根據他們的觀察,在本次戰爭中,幾乎所有俄羅斯駭客都參與了大規模攻擊烏克蘭政府與關鍵基礎設施(CI)的行動。

【資安產業動態】

MITRE ATT&CK第四輪評估計畫結果出爐

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90MITRE%20Engenuity.jpg) 為了幫助市場上端點防護產品提升偵測能力,MITRE ATT&CK評估計畫的舉行,已成為企業與資安產業都關注的評測項目,近期MITRE Engenuity公布第四輪結果。

為了幫助市場上端點防護產品提升偵測能力,MITRE ATT&CK評估計畫的舉行,已成為企業與資安產業都關注的評測項目,近期MITRE Engenuity公布第四輪結果。

這一輪的評估計畫,共有30家資安業者產品參與,比前一輪的29家更多,而這次評估中所設想的攻擊對象,是以Wizard Spider與Sandworm駭客組織為預想攻擊情境,前者是具經濟動機的駭客集團,以大型企業與醫院為目標,並發動勒索軟體攻擊,後者是具破壞性的俄羅斯駭客組織,曾發動NotPetya勒索軟體攻擊,並攻擊過烏克蘭電氣公司。現在MITRE Engenuity公布各家參與資安業者的評估成果,供企業與業者了解各產品在每一入侵步驟上的偵測與防護能力。

防禦軟體供應鏈攻擊,Go語言公開五大安全設計原則

%E8%B3%87%E5%AE%89%E6%97%A5%E5%A0%B122020406_%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90Go.jpg) 面對軟體供應鏈安全議題,特別是來自相依項目所進行的供應鏈攻擊,近日Go官方部落格上,Go核心開發團隊安全負責人Filippo Valsorda發布專文,公開Go開發工具與流程的設計,說明Go是如何在各階段減緩軟體供應鏈攻擊,引發外界注目。

面對軟體供應鏈安全議題,特別是來自相依項目所進行的供應鏈攻擊,近日Go官方部落格上,Go核心開發團隊安全負責人Filippo Valsorda發布專文,公開Go開發工具與流程的設計,說明Go是如何在各階段減緩軟體供應鏈攻擊,引發外界注目。

當中,Go揭露5大防禦供應鏈攻擊設計原則,包括:所有Builds應被鎖定,無法自外部更改;模組版本內容永不改變,並能驗證模組真偽;將VCS版本控制系統當作唯一的事實來源;應將建構的程式碼視為不受信任,並且不會自動執行;最後是Go生態系中最重要的緩解策略,傾向用一點複製而不是依賴增加新的相依項目,降低供應鏈風險。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23