美英二國調查顯示,駭客針對WatchGuard設備的Firebox韌體更新程序進行了反向工程,並找到了該程序中的弱點,可重新計算用以驗證韌體更新映像檔之HMAC值,而讓Cyclops Blink得以常駐於WatchGuard設備上。這些受害的裝置組成叢集,且每個Cyclops Blink部署都擁有命令暨控制(C2)伺服器及所使用之傳輸埠的列表,它們還透過Tor網路與C2伺服器通訊。(圖片來源/英國國家網路安全中心)

英國國家網路安全中心(National Cyber Security Centre,NCSC),以及美國的國安局(NSA)、聯邦調查局(FBI)與美國網路安全及基礎設施安全局(CISA)周三(2/23)指出,俄羅斯駭客集團Sandworm自2019年6月就開始利用殭屍網路惡意程式Cyclops Blink來感染連網裝置,且主要鎖定由美國業者WatchGuard所開發的防火牆設備,相關單位並未公布Cyclops Blink殭屍網路的規模,而WatchGuard則說只有不到1%的設備被感染,但已釋出檢測工具及整治計畫。

Sandworm據信隸屬於俄羅斯情報局(GRU),在2015年及2016年間曾針對烏克蘭的電廠展開攻擊,也曾在全球大規模散布NotPetya勒索軟體,並於2018年襲擊冬奧網站。

根據美國及英國的聯手調查,Sandworm先前使用的殭屍網路惡意程式為VPNFilter,在2018年5月遭到思科(Cisco)威脅情報組織Talos揪出的當下,VPNFilter感染了全球50萬臺網路裝置,受駭裝置主要位於烏克蘭,同月FBI即藉由接管VPNFilter的網域,摧毀了該殭屍網路。

上述單位則相信Cyclops Blink是Sandworm用來取代VPNFilter的作品,而且從2019年便開始部署,意味著Cyclops Blink已潛伏超過兩年,而且主要部署在WatchGuard防火牆設備上。

分析顯示,駭客顯然針對WatchGuard設備的Firebox韌體更新程序進行了反向工程,並找到了該程序中的弱點,可重新計算用以驗證韌體更新映像檔之HMAC值,而讓Cyclops Blink得以常駐於WatchGuard設備上,不管是重新啟動或是更新韌體都無法移除它。

這些受害的裝置組成叢集,且每個Cyclops Blink部署都擁有命令暨控制(C2)伺服器及所使用之傳輸埠的列表,它們還透過Tor網路與C2伺服器通訊。

此外,Cyclops Blink具備讀/寫設備檔案系統的能力,可置換合法的檔案,因此就算上述弱點已被修補,駭客依舊能夠部署新功能來維持Cyclops Blink的存在,屬於非常高階的惡意程式。

WatchGuard也在同一天提出了檢測工具及整治計畫,表示只有不到1%的WatchGuard防火牆設備受到感染,若未配置允許來自網路的無限制存取,便不會有危險,且並無證據顯示WatchGuard或客戶資料外洩。

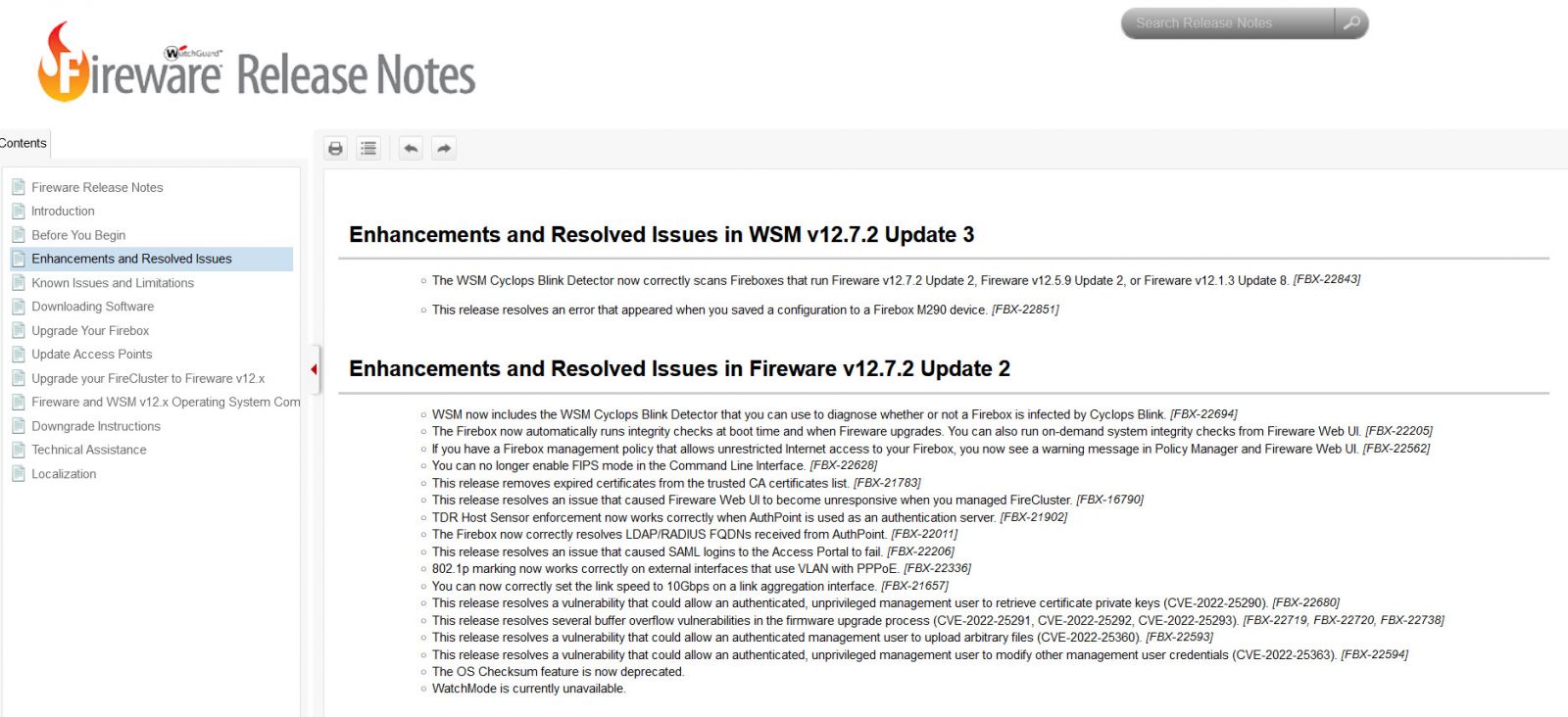

WatchGuard總計提供了3種檢測工具,一是可自網路存取的Cyclops Blink Web Detector,二是必須下載並執行安裝的WatchGuard System Manager Cyclops Blink Detector,兩者間主要的差異是前者必須與WatchGuard分享診斷紀錄,後者則否;第三款則是專供擁有WatchGuard Cloud帳號使用的WatchGuard Cloud Cyclops Blink Detector。

倘若設備遭到感染,那麼就必須依照WatchGuard的指示重置設備至乾淨狀態,再升級至最新的Fireware OS版本;不僅如此,使用者也必須更新管理帳號的密碼短語,以及更換所有該設備先前所使用的秘密、憑證或短語;最後則需確認該防火牆的管理政策並不允許來自網路的無限制存取。

WatchGuard亦建議所有用戶,不管有無受到感染都應升級到最新的Fireware OS,因為它修補了最新的漏洞,也提供了自動化的系統完整性檢查能力,得以強化對韌體的保護。文⊙陳曉莉

WatchGuard在2月23日發布 Fireware v12.7.2 Update 2,修補CVE-2022-25290、CVE-2022-25291、CVE-2022-25292、CVE-2022-25293、CVE-2022-25360與CVE-2022-25363等多項漏洞。文⊙iThome資安主編羅正漢

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02