在本週的資安新聞裡,有國內科技廠商資安事故的消息。其中,發生在21日台達電遭網路攻擊的事故,後續本週有國內媒體報導引起國內外關注,該媒體宣稱,攻擊者就是勒索軟體駭客組織Conti,甚至提供疑似是勒索軟體的檔案雜湊值。上述報導遭到台達電嚴正否認,但該公司網站無法運作,很難與該公司聲稱沒有受到影響畫上等號。

另一起事故則是與電動機車龍頭Gogoro有關。與上述台達電事故相同的是,該公司也是宣稱營運沒有因網路攻擊受到重大影響,但隨後有車主爆料延遲交車,以及無法預約維修的情況。

在國內的資安事故之外,國際上烏克蘭與俄羅斯、白俄羅斯的網路攻擊也引發各界的注目。

而在漏洞的方面,我們可以看到駭客鎖定開源軟體的情況也更加明顯,這包含自去年12月開始利用Log4Shell漏洞的攻擊行動,特別是針對遠距工作平臺而來的情況,已經從駭客各自找尋攻擊目標,變成分工有專門的團隊收集資料的現象。再者,本週被揭露的漏洞多半也與Linux作業系統相關,甚至可能影響部署容器的環境。

【攻擊與威脅】

台達電駁斥大量電腦與伺服器被Conti勒索加密的傳聞,但網站迄今仍無法運作

國內電源供應設備大廠台達電在21日,於股市公開觀測站證實遭駭,當時各界懷疑是遭勒索軟體攻擊,此事於1月27日傳出新的消息──根據國內媒體周刊王(CTWANT)報導,有國外資安公司的分析報告透露,對台達電下手的是勒索軟體Conti,其內部網路的6萬5千臺電腦中,有1千5百臺伺服器與1萬2千臺電腦被加密。

國內電源供應設備大廠台達電在21日,於股市公開觀測站證實遭駭,當時各界懷疑是遭勒索軟體攻擊,此事於1月27日傳出新的消息──根據國內媒體周刊王(CTWANT)報導,有國外資安公司的分析報告透露,對台達電下手的是勒索軟體Conti,其內部網路的6萬5千臺電腦中,有1千5百臺伺服器與1萬2千臺電腦被加密。

該報導中也提及,台達電委託趨勢科技與微軟資安團隊協助事件的調查。

針對上述的報導內容,台達電在28日再度於證交所發布發布重大訊息駁斥,指出該報導並非實情,並強調該公司營運相關系統皆已恢復正常。但截至1月28日下午5時,該公司網站仍無法運作,顯示網站系統維護中的訊息。

電動機車業者Gogoro遭網路攻擊,疑影響交車、無法預約進廠維修時間

隨著電動車越來越普遍,針對相關業者發動攻擊,可能導致多種服務受到波及。電動車Gogoro在1月22日晚間9點表示,他們在1月21日週五偵測到部分資訊系統遭受駭客網路攻擊,該公司資訊部門在偵測偵測到網路異常後,已啟動資安事件應變,與外部資安公司協同處理,並通報政府單位。根據他們的說明,目前,受影響的部分資訊系統正陸續回復,對日常營運並無重大影響,電池交換網路、銷售與維修通路、客戶服務系統皆持續運作。

巧合的是,最近幾日陸續有民眾指控,已經即將交車的時程被迫延期,也有車主反應無法預約進廠維修的時間,使得這起事件引起外界關注,但這些情況是否與網路攻擊有關?顯然還有待釐清。

該公司在公告指出,同時間亦有其他臺灣廠商遭遇類似的狀況,但這些廠商是否為採用Gogoro電池交換系統Powered by Gogoro Network(PBGN)的聯盟成員?該公司沒有進一步說明。

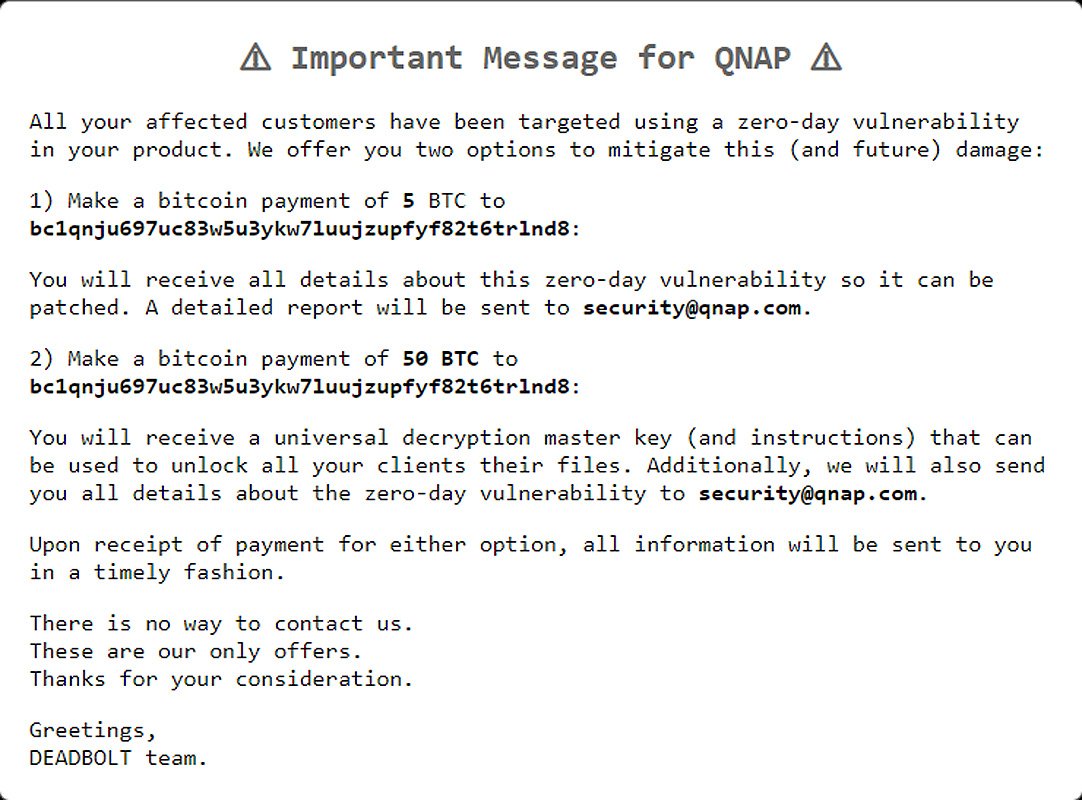

勒索軟體DeadBolt攻擊威聯通NAS,意圖向製造商兜售漏洞細節

勒索軟體入侵NAS設備的情況,陸續傳出事故,但如今駭客得寸進尺,打算將攻擊事故做為向設備廠商兜售漏洞細節的管道。資安新聞網站Bleeping Computer指出,他們發現勒索軟體DeadBolt約自1月25日開始,攻擊威聯通(QNAP)的NAS設備,並向受害者索討0.03個比特幣,相當於1,100美元,至少有15臺NAS受害,駭客宣稱是透過未揭露的漏洞來下手。值得留意的是,在勒索訊息裡,還包含給威聯通的「重要訊息」,內容是他們打算向該公司以50個比特幣(約185萬美元)的價格,出售上述漏洞的細節,以及可解鎖所有受害設備資料的主鑰(Master Key)。

勒索軟體入侵NAS設備的情況,陸續傳出事故,但如今駭客得寸進尺,打算將攻擊事故做為向設備廠商兜售漏洞細節的管道。資安新聞網站Bleeping Computer指出,他們發現勒索軟體DeadBolt約自1月25日開始,攻擊威聯通(QNAP)的NAS設備,並向受害者索討0.03個比特幣,相當於1,100美元,至少有15臺NAS受害,駭客宣稱是透過未揭露的漏洞來下手。值得留意的是,在勒索訊息裡,還包含給威聯通的「重要訊息」,內容是他們打算向該公司以50個比特幣(約185萬美元)的價格,出售上述漏洞的細節,以及可解鎖所有受害設備資料的主鑰(Master Key)。

鎖定烏克蘭政府的惡意軟體WhisperGate,與勒索軟體NotPetya攻擊手法雷同

在1月上旬,假冒勒索軟體、攻擊烏克蘭政府機關的惡意軟體WhisperGate,研究人員揭露更多發現。思科指出,此惡意軟體藉由破壞主要開機磁區(MBR)的方式, 讓受害者誤以為電腦資料遭到挾持,但實際上沒有加密電腦的檔案,這樣的攻擊手法,與2017年出現,也同樣主要鎖定烏克蘭的勒索軟體NotPetya類似。研究人員認為,使用WhisperGate的駭客很可能在數個月前就已經埋伏,背後的攻擊者疑似是APT駭客。思科呼籲烏克蘭的相關組織,可以參考美國網路安全暨基礎設施安全局(CISA)提供的建議,來防範有關攻擊行動。

駭客發動攻擊的目的,也有可能為了政治訴求。例如,名為白俄羅斯網路游擊隊(Belarus Cyber Partisans)的駭客組織,於1月24日宣稱,他們入侵了白俄羅斯國營鐵路公司(BR),對部分伺服器、資料庫、工作站電腦加密檔案,來中斷營運,目的是要求當局釋放50名需要醫療救助的政治犯,且希望俄羅斯軍隊撤離白俄羅斯。BR也發出公告指出,該公司線上的電子旅行文件核發作業暫時無法使用,旅客要直接向售票處進行申請。

DazzleSpy後門程式發動水坑式攻擊,鎖定香港macOS用戶下手

Google在2021年8月,發現到駭客鎖定香港的媒體網站,以及社會運動網站展開水坑式攻擊,並運用漏洞CVE-2021-30869於受害者的蘋果電腦、行動裝置上,植入木馬程式,這起攻擊事故的調查最近有了更多進展。資安業者ESET指出,這些駭客分別入侵當地的網路廣播電臺D100,並製作帶有惡意iframe的假社會運動聲援網站,來引誘香港的民主運動人士上當,其中,針對瀏覽廣播電臺網站的Mac電腦使用者,駭客使用名為DazzleSpy的後門程式,來控制受害電腦。研究人員指出,這起攻擊行動與2020年iOS惡意程式LightSpy手法相似,但無法斷定是由同一組駭客出手。

Google在2021年8月,發現到駭客鎖定香港的媒體網站,以及社會運動網站展開水坑式攻擊,並運用漏洞CVE-2021-30869於受害者的蘋果電腦、行動裝置上,植入木馬程式,這起攻擊事故的調查最近有了更多進展。資安業者ESET指出,這些駭客分別入侵當地的網路廣播電臺D100,並製作帶有惡意iframe的假社會運動聲援網站,來引誘香港的民主運動人士上當,其中,針對瀏覽廣播電臺網站的Mac電腦使用者,駭客使用名為DazzleSpy的後門程式,來控制受害電腦。研究人員指出,這起攻擊行動與2020年iOS惡意程式LightSpy手法相似,但無法斷定是由同一組駭客出手。

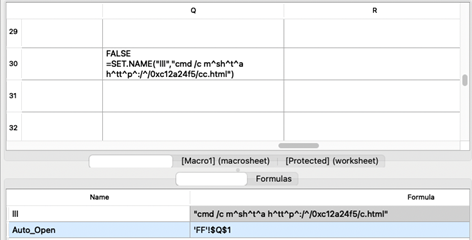

北韓駭客Lazarus以航太職缺發動網釣攻擊,並濫用Windows Update元件進駐受害電腦

為了藏匿行蹤,駭客將惡意軟體的處理程序,植入合法的元件裡運作,而且常常是選擇作業系統內建的軟體,進行寄生攻擊(LoL)。例如,資安業者Malwarebytes最近揭露一起疑似由北韓駭客組織Lazarus發動的攻擊行動,駭客自2021年12月下旬,以美國航太業者Lockheed Martin的名義,發出徵才的網釣郵件,一旦收信人點選附件的說明文件,就會觸發惡意巨集,然後將攻擊者的程式碼先後注入檔案總管,以及Windows Update元件(wuauclt.exe),以便持續在受害電腦上運作。與過往不同的是,有別於許多駭客藉由檔案共享服務來架設C2中繼站,本次Lazarus濫用的對象是程式碼代管平臺GitHub。

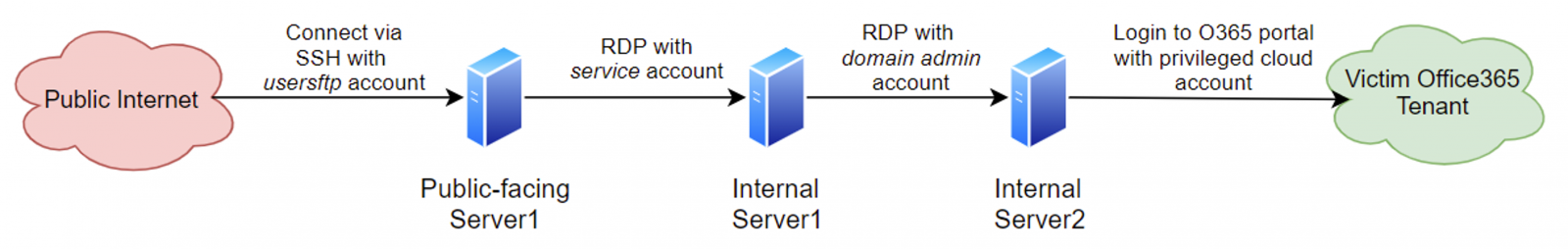

俄國駭客APT29藉由竊取瀏覽器Cookie,繞過雙因素驗證接管Office 365帳號

駭客破解雙因素驗證(2FA)有新招,而且埋藏了2年才被發現。資安業者揭露俄羅斯駭客組織APT29(亦稱CozyBear、The Dukes)自2019年中旬發起的StellarParticle攻擊行動,駭客藉由憑證跳躍(Credential Hopping)的手法,挾持受害者的Office 365帳號,而這些受害組織的共通點為皆啟用了雙因素驗證機制。

駭客破解雙因素驗證(2FA)有新招,而且埋藏了2年才被發現。資安業者揭露俄羅斯駭客組織APT29(亦稱CozyBear、The Dukes)自2019年中旬發起的StellarParticle攻擊行動,駭客藉由憑證跳躍(Credential Hopping)的手法,挾持受害者的Office 365帳號,而這些受害組織的共通點為皆啟用了雙因素驗證機制。

究竟這些駭客如何突破相關身分驗證機制?研究人員指出是竊取使用者瀏覽器的Cookie,藉由重放攻擊,來繞過雙因素驗證的流程。此外,APT29也在這起攻擊行動裡運用名為TrailBlazer的惡意軟體,同時針對Windows和Linux電腦下手,目的疑似是為了長期在受害電腦埋伏。

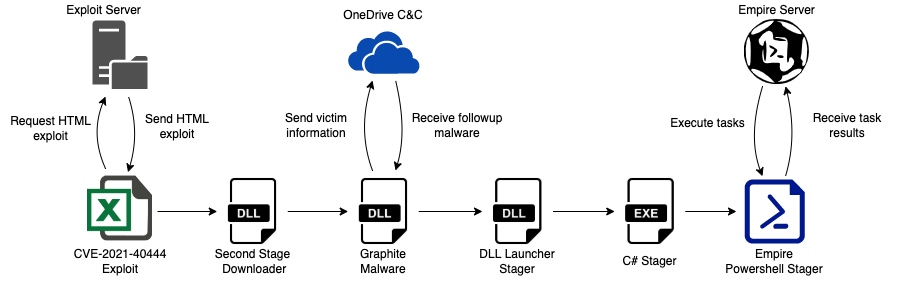

惡意軟體利用MSHTML漏洞,攻擊西亞政府高官與國防產業人士

在2021年9月被揭露的MSHTML重大漏洞,近期再被用於針對性的攻擊行動。甫由McAfee Enterprise和FireEye合併成立的資安業者Trellix,於1月25日公布疑似由俄國APT28(亦稱Fancy Bear、Strontium)發起的網路間諜攻擊行動,駭客於2021年10月至11月,透過釣魚郵件,向監督國家安全政策的西亞政府高層,以及國防產業人士下手。該組織利用MSHTML重大漏洞CVE-2021-40444,在受害電腦的記憶體內執行惡意程式。

在2021年9月被揭露的MSHTML重大漏洞,近期再被用於針對性的攻擊行動。甫由McAfee Enterprise和FireEye合併成立的資安業者Trellix,於1月25日公布疑似由俄國APT28(亦稱Fancy Bear、Strontium)發起的網路間諜攻擊行動,駭客於2021年10月至11月,透過釣魚郵件,向監督國家安全政策的西亞政府高層,以及國防產業人士下手。該組織利用MSHTML重大漏洞CVE-2021-40444,在受害電腦的記憶體內執行惡意程式。

研究人員強調,為了埋藏攻擊意圖,駭客將攻擊行動細分成6個階段進行,並使用名為Graphite的惡意軟體,且於OneDrive架設C2中繼站,並藉由Graph API通訊,使得攻擊流量難以識別。

駭客以ISO映像檔規避防毒軟體偵測,散布AsyncRAT木馬程式

過往為了迴避郵件防護系統的偵測,有些駭客會利用ISO、IMG、CDR等光碟映像檔的附件檔案,以此打包作案工具,使得上述防護措施可能因不具掃描光碟映像檔的功能,採取直接放行的策略而達到目的。但這樣的手法如今變得更加複雜──資安業者Morphisec揭露一起自2021年9月12日出現的攻擊事故,駭客以ISO檔案挾帶惡意批次檔或VBScript程式碼,但這個ISO檔實際上是埋藏在HTML檔案的附件裡面,等到收信人打開HTML檔案才「還原」,要求下載到電腦執行,進而從網路上下載AsyncRAT木馬程式。

由於駭客以確認訂單的名義寄送釣魚郵件,當中夾帶上述HTML檔案為附件,恐使得收信人降低戒心,依照指示操作。此外,研究人員指出,上述ISO檔案實際上是透過附件的HTML檔案產生,企業的網路安全閘道與防火牆不會察覺異狀。

駭客為了規避資安系統的偵測,刻意使用一些手法來隱藏攻擊行動的IP位址。例如,趨勢科技在近期偵測到Emotet的垃圾郵件攻擊行動中,駭客在郵件裡的惡意Office文件裡,分別使用十六進位、八進位的方法,來存放遠端伺服器的IP位址,進而讓 Emotet下載第2階段的惡意程式。研究人員指出,駭客使用這種方式取代2021年11月至12月時,投放Cobalt Strike的Beacon,或是使用TrickBot的手法,現行的資安防護系統很可能無法察覺異狀。

駭客為了規避資安系統的偵測,刻意使用一些手法來隱藏攻擊行動的IP位址。例如,趨勢科技在近期偵測到Emotet的垃圾郵件攻擊行動中,駭客在郵件裡的惡意Office文件裡,分別使用十六進位、八進位的方法,來存放遠端伺服器的IP位址,進而讓 Emotet下載第2階段的惡意程式。研究人員指出,駭客使用這種方式取代2021年11月至12月時,投放Cobalt Strike的Beacon,或是使用TrickBot的手法,現行的資安防護系統很可能無法察覺異狀。

隨著企業採用虛擬化平臺的情況越來越普遍,約自2021年上旬,許多勒索軟體駭客,如HelloKitty、Hive、AvosLocker,開始製作Linux版本軟體,鎖定VMware ESXi的環境而來。惡名昭彰的勒索軟體LockBit,最近幾個月也開始加入針對虛擬化環境下手的行列。趨勢科技於2021年10月,在地下論壇RAMP看到駭客張貼的廣告,宣布開始提供能於VMware ESXi執行的勒索軟體LockBit,同月,研究人員就在網路上發現使用該勒索軟體的攻擊行動。

此勒索軟體混合AES與ECC兩種演算法加密檔案,且能夠將虛擬機器(VM)關機或是休眠,以利檔案加密不受中斷。此外,該勒索軟體還能徹底清除可用空間的資料。與Windows版勒索軟體相同的是,駭客在加密完檔案後,同樣於勒索訊息裡,徵求能入侵企業的帳密資料,並宣稱提供者有機會得到數百萬美元的酬庸。

駭客大肆收集存在Log4Shell漏洞的VMware遠端工作平臺名單,用戶應加速修補的腳步

攻擊者鎖定遠端工作平臺VMware Horizon,並找尋存在Log4Shell漏洞的系統下手的情況,已有數起事故,如今有人疑似專門收集此種型態的攻擊目標名單,再轉售給其他駭客牟利。IT業者BlackBerry的威脅情報團隊指出,以提供攻擊者入侵受害組織管道的掮客(Initial Access Broker,IAB)組織Prophet Spider,近期針對存在上述弱點的VMware Horizon發動攻擊,鎖定其中存在漏洞的Tomcat元件下手,再藉由PowerShell或命令提示字元,植入挖礦軟體,或是植入Cobalt Strike的Beacon進行控制。研究人員認為,當IAB盯上存在某項漏洞的特定系統,代表有許多駭客組織也偏好朝向這類目標下手。

騙錢軟體看似無害,而能上架應用程式市集難被察覺異狀。資安業者Zimperium揭露自2020年3月出現的攻擊行動Dark Herring,駭客鎖定超過70個國家的安卓用戶而來,並在Google Play市集陸續上架近470個應用程式,這些App直接透過電信業者向受害者收費(Direct Carrier Billing,DCB),平均每月為15美元,而使得用戶難以察覺有異,迄今已有1.05億臺設備遇害,研究人員推測,駭客至少騙得數億美元。

使用手機網路銀行的用戶要注意了!針對安卓手機而來的竊密軟體,不只鎖定多個國家的銀行用戶,發展至今更出現了會清理作案現場的功能。資安業者Cleafy發現,安卓惡意軟體Brata近期針對英國、中國、拉丁美洲等地區而來,駭客為各家網路銀行的用戶製作多種版本的Brata,並加入數項新功能,其中最值得留意的,是能夠在攻擊行動失敗,或是偵測到在沙箱環境的情況,將感染的安卓裝置恢復原廠預設狀態,以清除相關跡證。

駭客利用逾800個WordPress網站,向巴西民眾散布銀行木馬Chaes

.jpg) 鎖定巴西銀行客戶下手的木馬程式,近期的攻擊行動有升溫的跡象。例如,在2020年底首度被發現的木馬程式Chaes,防毒軟體業者Avast近日提出警告,在2021年第4季有超過6.6萬名客戶的電腦,疑似遭到這個木馬程式企圖入侵。該公司調查後發現,Chaes經由逾800個WordPress網站傳播,目標是在巴西銀行用戶的Chrome瀏覽器上,以惡意外掛程式來竊取交易資料,研究人員指出,此起攻擊行動仍然持續,用戶應避免安裝來路不明的應用程式。

鎖定巴西銀行客戶下手的木馬程式,近期的攻擊行動有升溫的跡象。例如,在2020年底首度被發現的木馬程式Chaes,防毒軟體業者Avast近日提出警告,在2021年第4季有超過6.6萬名客戶的電腦,疑似遭到這個木馬程式企圖入侵。該公司調查後發現,Chaes經由逾800個WordPress網站傳播,目標是在巴西銀行用戶的Chrome瀏覽器上,以惡意外掛程式來竊取交易資料,研究人員指出,此起攻擊行動仍然持續,用戶應避免安裝來路不明的應用程式。

駭客發動勒索軟體攻擊,除了向初始入侵管道掮客(IAB)購買存取受害組織內部網路的帳密,還可能會串通的內部員工,以利攻擊進行。根據身分驗證解決方案業者Hitachi ID在2022年1月,針對北美100家擁有超過5千名員工的大型企業進行調查,結果發現,在2021年12月7日至今年1月4日的期間內,有65%受訪者表示,駭客意圖收買他們或公司員工,要求建立初始存取的管道,這樣的比例,相較於2021年11月公布的48%高出許多。在北美員工面臨與公司共體時艱而大幅減薪,而引發大辭職(Grand Resignation、亦稱Big Quit)勞工運動的情勢下,很可能讓員工鋌而走險,選擇被駭客收買。

【漏洞與修補】

Linux系統元件漏洞PwnKit可被用於取得root權限,恐波及所有發行版

Linux系統元件所存在的漏洞,很可能影響各種版本的作業系統。資安業者Qualys揭露名為PwnKit的漏洞(CVE-2021-4034),這項漏洞存在於控制系統層級的元件Polkit(舊稱PolicyKit)裡,一旦攻擊者利用該漏洞,就能以不具特權身分的使用者,在Linux主機上取得root權限,影響自2009年5月以來所有版本的Polkit。研究人員在預設組態部署的Ubuntu、Debian、Fedora、CentOS上,透過PwnKit於本機取得root權限,研判該漏洞存在於多數版本的Linux作業系統,紅帽已發布修補程式。資安新聞網站Bleeping Computer於上述漏洞細節公布後不久,就在網路上看到概念性驗證(PoC)攻擊工具。

Linux核心的嚴重漏洞,有可能危及容器平臺Kubernetes(K8s)。搶旗賽(CTF)團隊Crusaders of Rust發現,記憶體緩衝區溢位漏洞CVE-2022-0185,存在於Linux核心5.1-rc1以上版本的檔案系統框架(File System Context)元件,一旦駭客利用這個漏洞,將有機會發動越界寫入、阻斷服務(DoS)、任意程式碼執行攻擊,而使得駭客能夠逃脫容器,進而存取K8s伺服器的資源。該漏洞已於Linux 5.16.2版修補,IT人員也可以針對沒有具備特殊權限的使用者,停用命名空間(Namespace)的相關功能,來緩解這項漏洞。

CentOS伺服器遠端管理介面軟體存在漏洞,攻擊者可用於RCE攻擊

許多企業用於架設伺服器的CentOS作業系統,針對其開發的遠端管理介面軟體出現漏洞,有不少企業會曝露在相關風險之中。資安業者Octagon Networks發現,Linux伺服器網頁管理介面軟體Control Web Panel(CWP,原名CentOS Web Panel),存在檔案包含漏洞CVE-2021-45467,以及檔案寫入漏洞CVE-2021-45466,該業者指出,攻擊者一旦串連這2個漏洞,可在未經身分驗證的情況下,以root權限遠端執行命令。研究人員指出,從物聯網搜尋引擎Shodan和Censys執行搜尋,至少有10萬個CWP可透過網際網路存取。雖然CWP獲報後已修補上述漏洞,但研究人員指出,他們看到有人繞過漏洞並入侵一些伺服器。

即使紅帽改變CentOS的發布規畫,終止CentOS 8的支援,未來以提供測試版本CentOS Stream為主,但仍有不少企業使用CentOS,或是開始移轉到其他的衍生版本,上述漏洞帶來的影響可能相當廣泛。

【資安防禦措施】

美國要求政府機關採用零信任的資安防護戰略,於1月26日正式實施

美國行政管理和預算局(OMB)在2022年1月26日,正式發布新網路安全策略與M-22-09備忘錄,要求政府機關都應轉移到零信任架構(Zero Trust Architecture),並在2024財年底(9月30日)之前,符合指定的資安標準要求。這樣的策略,是基於去年5月的14028行政命令,於是OMB在去年9月提出聯邦零信任戰略草案,歷經近半年時間徵詢意見與討論,現在終於上路。聯邦資安長Chris DeRusha表示,這個戰略將成為聯邦網路安全典範轉移的基礎,並將會成為其他人仿效的模式。

在這份備忘錄裡,OMB要求各聯邦機關要在60日內,提出轉移架構的時程規畫,以及2023、2024年度的預算編列,並依據身分驗證、裝置、網路、應用系統與工作負載,以及資料等5個領域,執行相關的盤點與部署工作。

英國政府以Nmap程式碼打造檢測工具,供IT人員掃描特定的重大漏洞

工業控制系統(ICS)安全日益受到重視,政府亦提供相關的工具給企業,以便儘速因應重大漏洞。英國國家網路安全中心(NCSC)於1月25日,發布針對網路安全工具Nmap編寫的指令碼,以協助企業掃描Exim訊息傳輸代理(MTA)設備裡,合稱為21Nails的RCE漏洞。NCSC表示,即使企業沒有部署Exim MTA,IT人員還是可以試著運用這個指令碼來掃描網路環境。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25