iThome

在Server 2003平臺上,對於帳戶和密碼群組原則的設定方式有些限制。在設定時必須注意的是,這個原則並不適用在原本群組原則的繼承關係,只能在網域層套用,所以即使在別的層次也可以看到帳號原則,但事實上並不會生效,而且一個網域層也只能對應一個密碼原則。

由於網域層存在單一密碼原則的限制,因此當有特殊身分(例如單位主管)的使用者,需要套用和一般員工不同的密碼原則時,通常只能選擇新建一個網域,或是設定阻斷繼承等例外手段。不過如此一來,當特殊身分的使用者數量多,或是這些使用者中還需要再設定不同的密碼原則時,這樣的做法就會變得相當複雜而難以管理。

Server 2008的AD網域服務(DS)提供了「更細緻的密碼原則(Fine-Grained Password Policy)」,讓IT人員可以在單一網域內指定多個密碼原則。舉例來說,我們可以先在網域層級建立一個通用性的密碼原則,再針對特殊權限的帳戶套用更嚴格的設定。

在預設情況下,只有Domain Admins群組的成員,才能設定更細緻的密碼原則;如果有需要,也可以將權限委派給其他使用者。此外,網域功能等級必須為Server 2008才能啟用這項功能,它也只能套用到使用者物件及全域安全性群組。

如果想要將更細緻的密碼原則套用至組織單位(OU)的使用者,則必須建立陰影群組(Shadow Group)。陰影群組是邏輯上對應到OU的全域安全性群組,可強制執行這項密碼原則。如果將使用者從一個OU移動到另一個OU,陰影群組的成員資格也必須隨之變更。

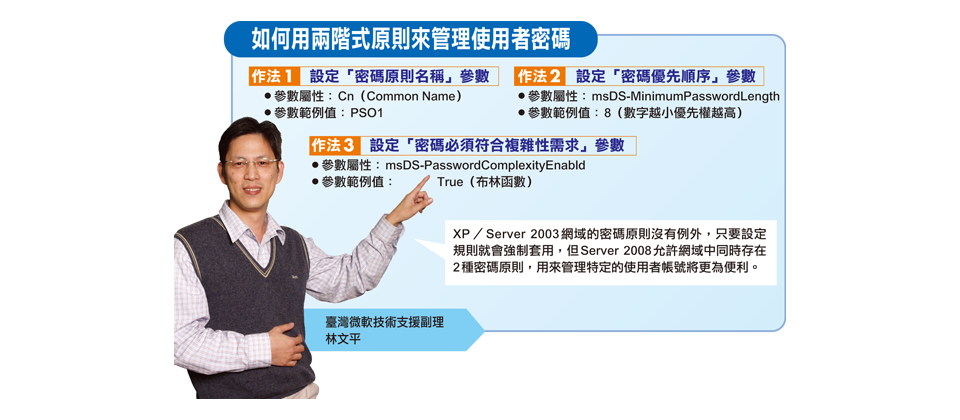

建立更細緻的密碼原則必須利用內建於AD的「ADSI編輯器」工具,作法是先將這個工具連線至網域,接下來到DC/System/Password Settings Container這個屬性中新增物件,並依照表格輸入對應的字串,之後就可以在「AD使用者和電腦」管理工具中,看到新增的密碼原則。

想要建立一個完整的密碼原則,總共必須輸入11項屬性,其中除了原則名稱與密碼優先順序外,其餘各項參數都和直接在群組原則編輯器中修改的設定相同。

-%E7%B6%B2%E9%A0%8110-600-1.png)

執行ADSI編輯器

ADSI 編輯器是用來編輯AD 的低階工具,可用來檢視、修改或新增物件,並對物件設定存取控制清單。使用時必須先連線至網域,以便載入相關設定值。

-%E7%B6%B2%E9%A0%8110-600-2.png)

設定新建立的密碼原則參數

每一個密碼原則都必須設定11 項屬性參數,例如原則名稱、密碼是否需要加密、使用者帳戶字元數,或是密碼有效期限等,與Server 2003使用的參數相同。

相關報導請參考「用群組原則輕鬆管理使用者電腦」

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09