伺服器虛擬化是IT基礎架構得以資源共享、共用的作法,也是未來機房的重要元素之一,然而,在整個環境移轉的過程中,稍有不慎就會造成危害。本期封面故事告訴你虛擬化在安全防護上應注意的事項,以及實際測試4款虛擬化網路安全閘道設備。

全面檢視虛擬機器的安全性做法

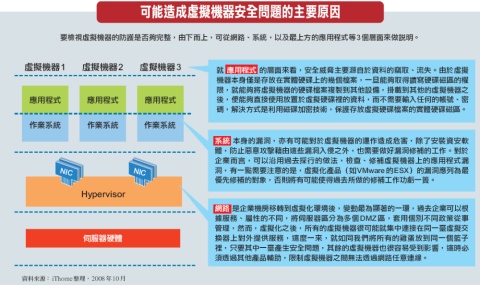

虛擬機器與實體平臺之間存在著許多差異,如果企業不能對此加以正視、了解得更透徹,在缺乏各種安全機制的保護下,就貿然導入,將會造成許多問題

不要忽略了虛擬機器的檔案安全

就系統的型態來說,虛擬機器只是儲存在實體硬碟的幾個檔案,一旦有辦法取得存取硬碟磁區的權限,就能將這些檔案複製到其他裝置,然後從企業內部流出。

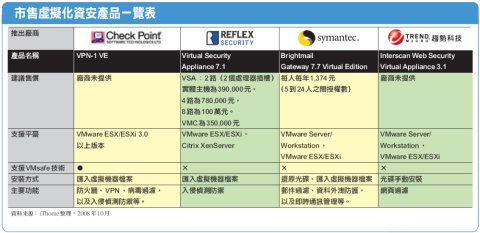

實測4大虛擬化資安產品

UTM設備─Check Point VPN-1 VE

VPN-1 VE(Virtual Edition),是一款可以整合VMware ESX/ESXi架構運作的防火牆產品,除了提供連線控管的基本的功能之外,也具備如IPS、流量掃毒,以及QoS等機制,保護虛擬平臺上的虛擬機器不受外來的安全威脅所破壞。

入侵偵測防禦系統─Reflex Security VSA 7.1

以目前所有類型的資安解決方案來說,VSA是最早一款專門針對虛擬機器提供防護的資安產品,平臺支援性在4種產品當中最廣泛,本身也同時具備多項防護功能。

郵件安全閘道設備─Symantec Brightmail Gateway 7.7

郵件過濾產品過去多半以硬體設備的型式銷售,不過Symantec後來也有推出能夠安裝在VMware Server/Workstation,以及ESX/ESXi兩種虛擬化平臺的軟體版本。他們針對虛擬化環境支援3種建置方式,新版已內建資料外洩防護功能模組。

員工上網安全閘道設備─趨勢IWSVA

虛擬化的IWSVA3.1版,加入了趨勢的網頁信譽評等(WRS)機制,能在IWSVA/IWSA使用內建的掃毒引擎檢查網頁內容之前,先依據該網頁的網址,向原廠的WRS伺服器發起網址查詢作業,一旦比對與惡意程式資料庫相符,就會將該網址視為帶有惡意程式,自動禁止使用者繼續瀏覽。全面檢視虛擬機器的安全性做法

伺服器虛擬化是構成未來新一代企業機房的重要元素之一,由於硬體效能的突飛猛進,使得在一臺伺服器上同時執行多個作業系統、提供服務成為可能。然而,在整個環境移轉的過程中,有許多安全上的問題也會隨之產生,稍有不慎就會造成危害,而影響到日常的營運。

許多人認為「虛擬化是實體環境的應用延伸,對於虛擬機器的安全防護只需要採用現有的做法管理即可……」,這個觀點從某些方面來說是正確的,但實際上兩者之間仍有著諸多差異之處,如果未能及時正視這些差異,就有可能因此產生安全問題。

網路架構因虛擬化而產生質變

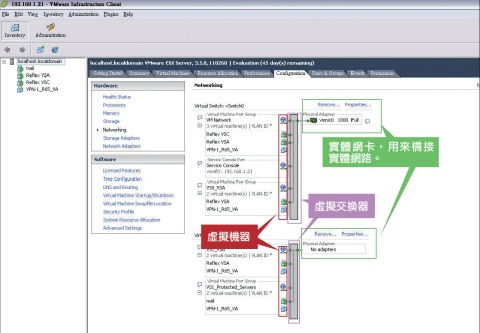

網路架構是伺服器虛擬化的過程中,變動最大的一環,也是最有可能產生安全問題的關鍵所在。尚未移轉到虛擬化之前,企業可以在前端的防火牆設備上訂立出多個非軍事區(Demilitarized Zone,DMZ),針對不同功能的伺服器個別套用合適的存取規則進行管理,假使日後有伺服器不幸遭到攻擊,危害通常也僅局限在單一個DMZ區之內,不容易對於所有運作中的伺服器都造成影響。

虛擬化之後,所有的虛擬機器很可能就集中連接到同一臺虛擬交換器(如VMware ESX/ESXi,微軟的Hyper-V),或者經由「虛擬──實體」網卡之間的橋接(如VMware Server/Workstation,微軟的Virtual Server/PC),與外部網路進行通訊。在這種架構之下,原本可以透過防火牆採取阻隔的防護就會消失不見,Check Point臺灣區技術顧問陳建宏就表示,屆時只要一臺虛擬機器發生問題,安全威脅就可以透過網路散布到其他的虛擬機器。

要解決上述問題的最簡單做法,就是在每一臺虛擬機器上都安裝防毒軟體,以及其他種類的資安產品。不過如此一來,卻又可能衍生出一些管理上的疑慮,例如應用程式與資安產品之間的相容性問題即同樣可能在虛擬機器的環境下發生。

此外,虛擬機器安裝資安產品後的運作效能,也值得企業加以注意,過去在一臺實體主機上安裝防毒軟體,幾十MB的記憶體使用量不會是太大的問題,但是在虛擬化的環境下,多臺虛擬機器累積下來,就可能占用到相當可觀的硬體資源,因此需要尋求其他做法加以因應解決,才能做好虛擬平臺上的安全控管。

|

|

| 伺服器虛擬化之後,所有的虛擬機器的網路卡,預設會連接在同一臺虛擬交換器上運作,無形之間產生安全問題。 |

從虛擬層下手攔截安全威脅

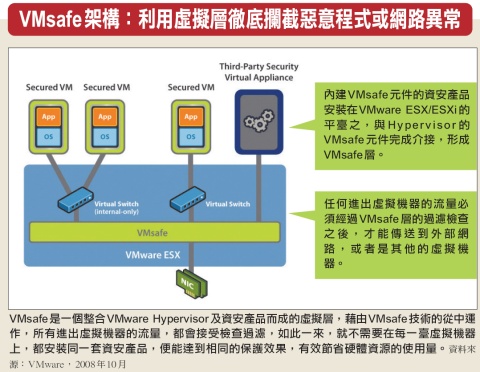

虛擬化平臺的廠商已經提出一套作法,像VMware在今年2月宣布釋出VMsafe的API技術,就引發很大的關注,這麼一來,能夠讓資安廠商能夠開發與VMware ESX/ESXi半虛擬化平臺相整合的資安產品,以便解決前面所提到的這些問題。

VMsafe的運作架構相當簡單,相當於我們在每一臺虛擬機器前面放置一臺安全檢查設備,去過濾進出這些虛擬機器的所有流量,於是虛擬機器就不需要安裝任何的軟體便能得到保護,因此可以省下不少的硬體資源,而實際上,資安產品僅是安裝在VMware ESX/ESXi平臺之上的一臺虛擬機器而己。

其實早在2002年,國外就有人提出過相同的概念,希望結合入侵偵測防禦(Intrusion Prevention System,IPS)的技術,保護虛擬機器不受破壞。

從VMware公開的架構圖來看,VMsafe是一個介於虛擬機器與Hypervisor之間的虛擬層,但其實,VMsafe的一部份元件是內建於Hypervisor,其他則是寄生於廠商基於這項技術所開發的資安產品,值得注意的是,並非所有的VMware ESX/ESXi版本都有支援這項技術,只有3.0版本以上的VMware ESX/ESXi才有將VMsafe的元件內建其中。

利用VMsafe,除了能夠檢查網路流量當中可能存在的安全威脅之外,資安廠商可以收集到關於虛擬機器的硬體參數,做為安全管理上的參考依據。關於這點,趨勢科技技術經理戴燊從資安廠商的角度來看,他認為,VMsafe目前所能收集到的資訊太過於底層,約略等於透過主機板BIOS所能看到的層級而己,因此很難加以有效運用,其他與VMware合作的資安廠商也應該發現到了這項不足之處,目前趨勢正與VMware進行進一步的討論,希望在未來能夠利用這項技術收集到更多的資訊。

相關產品已有企業實際導入

目前採用VMsafe技術的資安產品並不多見,許多仍處於開發,或者是測試中的階段。Check Point所推出的VPN-1 VE(Virtual Edition)防火牆就是最早出現在市面上的產品之一,目的是隔離不必要的網路連線進入虛擬機器內部,造成安全問題。

另外,趨勢預計在今年第4季推出一款,同樣是整合VMsafe技術的資安產品──Total Discovery Virtual Appliance(TDVA),它是實體設備Total Discovery的虛擬化版本,就功能來說,主要是用來抑制惡意程式在虛擬化的作業平臺上活動,產品目前已經開發完畢,等到通過VMware官方的相容性驗證之後就會開始銷售。

賽門鐵克在今年9月在美國拉斯維加斯舉行的VMworld大會當中,展示了一款採用VMsafe技術所開發的防毒牆原型,它在虛擬機器沒有安裝防毒軟體的情況下,能夠檢查進出流量當中是否含有惡意程式。

除了上述產品之外,類似的產品還包括了Reflex Security的VSA(Virtual Security Appliance),這是一款可以安裝在VMware ESX/ESXi,以及Citrix XenServer平臺的IPS產品,早在2005年的時候就已經有產品推出。

從架構上來看,VSA主要是把透過監聽流量為主的旁路模式,以及兼具流量過濾、檢測的透通模式保護虛擬機器的運作安全。以透通模式來說,探測器(Sensor)必須設置於受到保護的虛擬機器前方才能正常運作。

在ESX的平臺之上,至少需要設置兩臺的虛擬交換器,其中一臺連接外部的實體網路,另外一臺交換器則放置於後端,提供給虛擬機器連線之用,並與前端的交換器之間形成橋接,探測器就位於兩者之間,目的是為了檢測來往於兩臺交換器之間的網路連線是否異常。

唯有經過檢測,確認安全無虞的網路流量才能與虛擬機器進行連線,同樣地,虛擬機器所發出的流量也必須經過VSA的檢查之後,才能經由前端的虛擬交換器傳送到實體網路。

Reflex亞太市場暨銷售總監黃彥鈞表示,目前這款產品在臺灣已經有實際的導入案例,一家位於園區的高科技業者,隨著去年購買IPS設備的機會,同時也採購了好幾套的VSA。

黃彥鈞指出,一般企業在建置IPS設備的時候,大多會放置在進出流量必經的網路骨幹上,防止來自於外部網路的惡意連線攻擊內部主機,不過隨著近年來內部攻擊事件的大量增加,許多企業也開始在內部放置IPS,主要是用來保護DMZ區的伺服器不受來自於內部惡意攻擊所影響,而這家不具名的企業就是其中之一。

微軟本身也是虛擬化技術的主要供應商之一,隨著Hyper-V伺服器的推出,據了解,某些資安廠商也會隨之推出相關的虛擬化安全產品,同樣將整合Hyper-V的Hypervisor提供保護。 不要忽略了虛擬機器的檔案安全

不要忽略了虛擬機器的檔案安全

就系統的型態來說,虛擬機器只是儲存在實體硬碟的幾個檔案,一旦有辦法取得存取硬碟磁區的權限,就能將這些檔案複製到其他裝置,然後從企業內部流出。

這個時候就不需要使用平常登入系統的帳號、密碼才能讀取存放於虛擬機器的檔案,只需要將虛擬機器的硬碟檔案掛上另一個虛擬機器,裡頭所存放的檔案就會「攤在陽光下」,任你取用。

關於這點,還是有辦法保護的,在微軟開放下載的一些技術文件,例如Windows Server 2008 Hyper-V and BitLocker Drive Encryption,以及Windows Server 2008安全指南當中,就提出這方面的建議。他們認為企業最好能透過Windows Server 2008內建的BitLocker全硬碟加密技術,將存放虛擬機器檔案的磁區予以加密,如此一來,就可以避免因為檔案外流,而造成企業營運上的損失。

做好漏洞修補,一樣不可或缺

無論是實體平臺,或者是虛擬機器,其目的都是為了要執行應用程式、提供服務,從這個層面來看,兩者之間並沒有什麼不同。

對於企業日常的IT作業來說,發生頻率最高,影響也相當大的威脅莫過於惡意程式,而除了需要透過防毒軟體,避免病毒透過檔案傳輸的途徑植入系統之外,應用程式的漏洞修補也很重要,因此也需要透過一些機制,如微軟的Windows Update、Windows Server Update Services(WSUS)等機制,乃至於System Center Configuration Manager(SCCM)/Systems Management Server(SMS)等套裝軟體協助企業,將所需要的修補程式自動派送到虛擬機器上安裝。

許多版本的Linux皆已內建虛擬化的套件,然而這些採用Linux套件建構虛擬化環境的企業當中,絕大多數並非是開放原始碼的愛好,僅是因為作業系統,以及套件本身可以免費使用而己,在這種情形下,很自然地對於應用程式的漏洞修補就不是那麼重視,或者是根本不知道該如何進行這項工作,因此安全問題就很容易由此滋生,而影響到虛擬機器的運作安全。

從相同的觀點來看,也有人認為久未使用,一段時間沒有修補過漏洞的虛擬機器,不可以馬上和其他正常服務中的虛擬機器放置在同一臺伺服器上運作,必須經過一定程序,確認沒有安全風險之後,才可以上線提供服務。

不僅是虛擬機器的系統本身,就連用來安裝虛擬化套件,管理虛擬機器的作業系統,也需要修補,才能保證作業環境得以安全無虞。VMware在Virtual Center的套件當中,提供了VMware Update Manager的管理工具,可以從VMware官方的伺服器取得更新檔,然後派送到內部網路的多臺ESX/ESXi伺服器統一進行更新。

除此之外,Update Manager本身也可以用來從事Windows、Linux,以及應用程式的更新作業,和VMware ESX/ESXi的更新檔一樣,前述這幾種的修補程式也一樣是從VMware官方的伺服器下載取得。

微軟的作法更顯得保守、謹慎。他們認為,在精簡模式的Server Core(包括Hyper-V伺服器)環境下建置虛擬化,將有助於增加虛擬機器的安全性。位於主要區段(Parent Partition)上的作業系統其實不需要安裝太多的應用程式,如此可以減少受攻擊的面向,也連帶降低漏洞修補的機率,以免影響到其他虛擬機器的運作安全。

至於管理方面,可利用免費下載的專用工具(KB952627)連線到遠端的伺服器,用來部署Hyper-V套件的作業系統,不需要以完整模式安裝圖形化介面。

移植現有產品,也是資安廠商整合虛擬化的做法之一

除了強化虛擬機器的保護之外,移植現有產品也是資安廠商整合虛擬化的一種做法,目前市面已有一些這類型的產品推出,並且部署在企業實際運作的網路架構當中接受測試。

在今年的RSA資安大會上,趨勢科技推出了一款能安裝在VMware平臺上的網頁過濾產品Interscan Web Security Virtual Appliance(IWSVA) 3.1,它是硬體設備IWSA的虛擬化版本,能採用透通、代理伺服器等模式,防止使用者瀏覽一些不被企業所允許閱覽的網頁內容,同時可以檢查流量當中是否存在有病毒一類的惡意程式。

Brightmail Gateway是賽門鐵克的郵件過濾產品,最早的虛擬化版本是7.6版,隨著下一版產品的推出,產品在郵件防護功能方面也變得更加強化,由於內建了虛擬資料外洩(Data Loss Prevention,DLP)產品──Vontu的功能模組,在過濾垃圾郵件,掃描惡意程式之餘,也能檢查郵件內容中是否帶有需要受到保護,不被允許外流的機密資訊。

點小圖看大圖

點小圖看大圖

點小圖看大圖UTM設備─Check Point VPN-1 VE

點小圖看大圖UTM設備─Check Point VPN-1 VE

由Check Point公司今年8月所推出的VPN-1 VE(Virtual Edition),是一款可以整合VMware ESX/ESXi架構運作的防火牆產品,除了提供連線控管的基本的功能之外,也具備如IPS、流量掃毒,以及QoS等機制,保護虛擬平臺上的虛擬機器不受外來的安全威脅所破壞。

據原廠表示,VPN-1 VE已經整合VMware的VMsafe技術,並且在9月的VMworld 2008大會的現場中展示了若干測試,不過到截稿為止,我們仍不清楚詳細的技術細節和應用架構。因此,我們此次實機測試,主要是參考原廠技術文件的做法,想透過單純變更虛擬平臺網路架構的方式,將VPN-1 VE這套UTM放置在其他臺虛擬機器前方運作。

映像檔可直接使用在VMware虛擬平臺上,毋需再轉檔

這款防火牆的安裝,以直接匯入虛擬機器檔案的方式為主,由於原廠提供的檔案格式是ESX/ESXi所支援的OVF擋(Open Virtual Machine Format),因此可以透過ESX/ESXi的管理軟體VMware Infrastructure Client將檔案匯入,無需借助VMware Converter工具的移轉,便能將產品部署到虛擬平臺上運作。

一般來說,要取得相關的虛擬化資安產品安裝檔案,可以從Check Point或VMware網站來下載,然後以手動匯入的方式部署產品。

但建置上還有更簡單的一種做法,那就是直接透過VMware Infrastructure Client來取得,在「File>Virtual Appliance>Import」的路徑下連接到VMware網站,如此一來,就可以在不需要註冊使用者帳號的情況下,直接取得所有檔案,而且更方便的是,以這種方式下載完畢之後,虛擬機器也會一併同時安裝完成。

可透過Smart Center平臺實施集中管理

啟動虛擬機器之後,你必須在本機的文字介面下,輸入「cpconfig」指令,即可透過精靈模式,執行這套產品的初始設定。

一開始需設定管理者帳號及網路埠的組態,還必須在文字選單下,去勾選我們想要在虛擬機器的系統上啟用那些功能。在這個步驟,我們勾選了「VPN-1 UTM」及「Smart Center UTM」2種角色,前者是防火牆的功能模組,後者則是為了各項進階管理,使管理者後續能夠透過Check Point的Smart Center平臺來加以操作。

VPN-1 VE本身提供網頁型式的管理介面,不過上面的功能很少,僅限於修改虛擬機器的主機名稱,以及網路埠組態等基本項目而己,假如想設定與檢視更多項目,我們必須從網頁介面當中,去下載Smart Center的Client端軟體,以便從目前所在的電腦,去遠端連接已經實際在虛擬機器運作中的Smart Center平臺。

Smart Center是Check Point行之有年的集中式管理產品,因此能夠透過單一介面管理企業網路下的所有同一廠牌產品。我們通常先執行Smart Center的Client端軟體的SmartDashboard工具,輸入Smart Center伺服器所在的IP位址,以及登入所需的管理者帳號、密碼,驗證通過之後,接著就會出現圖形化的管理介面。

當我們將網路連線的設定及節點資訊,全部匯入SmartDashboard之後,該項工具就會自行描繪出目前企業所在的網路拓樸,這項資訊很有用,可以做為資訊人員平常規畫、管理網路的參考依據。

提供IPS、流量掃毒等功能

通常UTM當中,包含了防火牆、防毒與IPS。這主要是由於防火牆的功能是用來控制流量從特定的管道的進出,無法了解通道當中所傳送的內容究竟是屬於何種性質,因此後來許多資安廠商都認為,有必要整合其他的安全機制,才能有效保護防火牆後方的虛擬機器不受安全威脅破壞,而入侵偵測防禦(Intrusion Prevention System,IPS),以及流量掃毒就是相當常用到的功能。

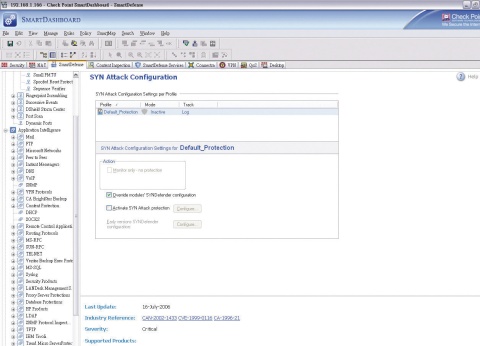

SmartDefense是VPN-1 VE內建的IPS機制,對於單純測試產品功能,而非實際部署的人來說,這項功能預設並未啟用,不過我們可以透過SmartDashboard,連接到原廠網站免費申請試用30天。

申請成功之後,VPN-1 VE會連接到原廠伺服器,去更新IPS的特徵碼,之後就可以透過IPS的功能,檢查進出防火牆的流量之中,是否有可能異常連線的存在,並能即時地加以阻斷。

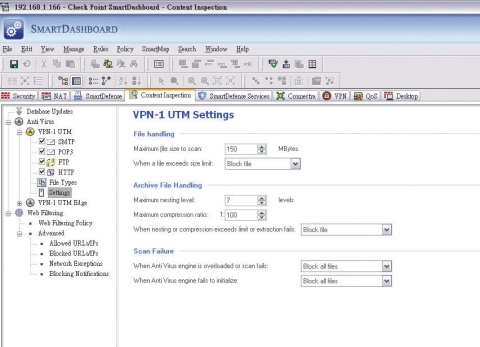

VPN-1 VE也內建的掃毒引擎,它可以針對HTTP、POP3、SMTP以及FTP等網路傳輸協定,來掃描這些形態的流量,目的是為了避免病毒等安全威脅,在連接網頁及郵件伺服器的時候,一併進入企業內部。

這套掃毒引擎提供相當精細的選項,可供設定。對於特定的檔案格式,我們可以設定不予掃描,而直接予以放行,或者封鎖起來,不允許該類型的檔案通過VPN-1 VE來傳送。

可透過其他方式加大報表記錄的儲存容量

報表是網管人員在監控網路狀態時相當需要的功能。利用執行Client端軟體的SmartView Monitor工具,我們可以查看防火牆的負載狀況,相關的資訊包括處理器、記憶體、硬碟空間的使用量,以及後端虛擬機器對外連網時所建立的連線數。

VPN-1 VE所在的虛擬機器預設的硬碟大小是12GB,收集所得到的全部記錄都會儲存在這裡。對於網路流量較大,記錄檔成長迅速的企業來說,如果擔心磁碟空間不足,此時,你可以利用加掛虛擬硬碟的方式,增加資料的儲存空間,或者是整合Check Point的Log Server,將事件資料轉存到其他的網路空間。

|

設定入侵防禦 |

能防護網路入侵行為 能防護網路入侵行為SmartDefense是VPN-1 VE內建的IPS機制,可針對進出防火牆的網路連線進行狀態檢測。 |

|

設定病毒掃描 |

可掃描網路流量是否包含惡意程式 可掃描網路流量是否包含惡意程式提供了流量掃毒的功能,能夠對於HTTP 、POP3 、SMTP ,以及FTP等通道實施掃描,避免病毒等安全威脅在連接網頁及郵件伺服器的時候,而一併進入企業內部。 |

|

集中管理的主控臺 |

能納入同品牌產品的中央管理機制 能納入同品牌產品的中央管理機制VPN-1 VE亦整合到了Check Point的Smart Center平臺,能透過單一介面,管理同一廠牌的大多數產品。 |

|

Check Point VPN-1 VE |

|

| 建議售價:廠商未提供

Check Point (02)8758-2735 www.checkpoint.com |

|

| 虛擬化平臺需求 | ESX/ESXi 3.x |

| 是否通過虛擬化平臺廠商認證 | VMware已認證 |

| 作業系統類型 | Check Point SecurePlatform NGX R65 |

| 虛擬機器映像檔大小 | 690MB |

| 是否須安裝VMware Tools | 否 |

入侵偵測防禦系統─Reflex Security VSA 7.1

與同類產品相比,Reflex Security公司的Virtual Security Appliance(VSA)支援虛擬化的程度相當高。它能同時安裝在VMware ESX/ESXi及Citrix XenServer平臺,作為網路型入侵偵測防禦系統(Network Intrusion Prevention System,NIPS)之用,建置上,VSA可以保護虛擬機器免於遭受惡意連線的攻擊,而且能依據企業需求,去管理這些虛擬機器的網路連線行為。除此之外,這套產品本身也具備防火牆及網路存取控制(Network Access Control,NAC)的功能,就整體的防護能力來說,算是相當全面。

以目前所有類型的資安解決方案來說,VSA是最早一款專門針對虛擬機器提供防護的資安產品,Reflex Security在2006年即推出產品;另外,就各種虛擬化平臺的支援度來說,VSA是所有虛擬化資安產品中最為廣泛的,不僅支援目前較為普遍的VMware、XenServer平臺,原廠在官方網站最近也發布新的訊息,該公司未來將推出能夠部署在微軟Hyper-V平臺的版本。

建置的關鍵在於調整虛擬平臺的網路架構

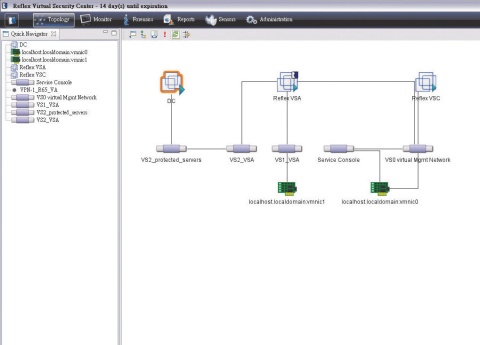

該款IPS產品主要是由:Virtual Security Center(VSC)主控臺、Virtual Security Appliance探測器(Sensor),以及Reflex Virtual Security Center Client軟體等3項元件所構成。探測器主要是用來監聽流量、檢測網路連線是否異常,而Client軟體則為了提供資訊人員從遠端登入管理的能力。

在VMware環境的實際部署上,我們的做法是一開始使用VMware Converter工具,將原廠預先做好的VSC主控臺的虛擬機器檔案,匯入ESX/ESXi的平臺上運作,然後在VSC本機的文字介面下,完成網路組態、管理者帳號等基本設定;之後,便可以透過瀏覽器連接VSC的HTTPS首頁,接著去下載部署探測器所需的虛擬機器檔案,以及Reflex Virtual Security Center Client的安裝程式。

安裝這款IPS產品的過程中,最重要的步驟在於調整虛擬平臺的網路架構,讓探測器能夠監聽所有進出虛擬機器的網路流量,在這部分的設定上,我們花了不少時間和心力,建置時須多注意這部分。

和常見的網路型IPS的架構一樣,VSA也支援旁接以及透通(Transparent)兩種運作模式。就功能的保護程度來說,以透通模式來建置VSA較為全面,這樣不僅能夠監聽流量,同時可以阻斷異常的網路連線。

在透通模式的架構下,探測器必須設置於受到保護的虛擬機器前方才能正常運作。以我們這次測試所採用的做法來說,在ESX的虛擬平臺上,至少需要設置兩臺的虛擬交換器,其中一臺放置於前端介接實體網路,另外一臺交換器則提供給虛擬機器連線之用,並與前端的交換器連線,形成橋接,而探測器就放置於兩者之間,目的是為了檢測來往於兩臺交換器之間的網路連線是否異常。

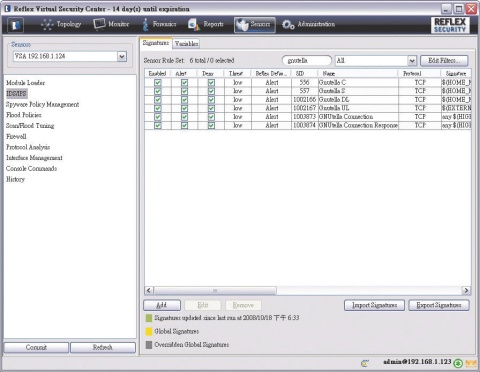

可匯入Snort入侵防禦系統的特徵碼,強化連線檢測度

由於IPS是一種利用特徵碼辨識去檢測網路連線是否異常的資安產品,因此相關資料的更新方式是否順暢,相當重要。而在這套系統中,特徵碼的更新及探測器的功能設定,皆是透過VSC主控臺的管理介面來執行。

更新特徵碼的同時,這套產品也會對於久未使用、視為無效的特徵碼,自動執行清除的動作,避免IPS的特徵碼資料庫過於肥大,進而影響系統檢查網路連線的效能。VSA除了使用原廠提供的特徵碼之外,我們也可以依據需求,手動匯入Snort的特徵碼,進一步強化系統的檢測能力。

探測器的安裝方式,其實也與VSC類似,只要用相同的做法即可完成。之後,我們必須在VSC的管理介面當中,定義好探測器所在的IP位址,向主控臺將該臺裝置登錄後,企業的IT人員才能透過VSC,去管理虛擬平臺上的所有探測器。

不單是檢測惡意連線,網路型IPS的另外一項重要用途,就是用來管理網路行為,或是限制電腦不得執行一些企業禁用的網路應用程式,例如P2P下載軟體,或是一些在使用者不留意的情況下,而植入電腦的廣告/間諜軟體。

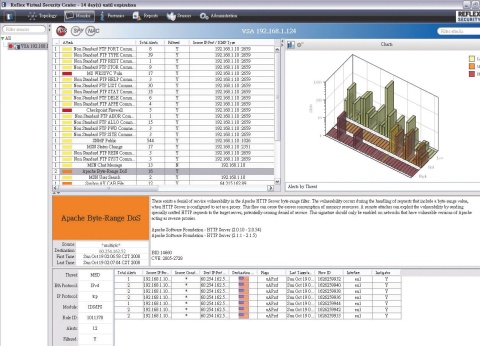

報表檢視上,能提供動態的圖表呈現

這套產品內建的報表項目相當豐富,並可依據資訊人員的閱讀喜好,來選取不同的呈現樣式。而線上報表主要以動態方式呈現最新的狀態資訊,一旦探測器偵測到異常連線,VSA的報表內容就會即時變換。

在圖表當中,所有事件依據重大程度的不同,分別以咖啡色、橘色,以及黃色加以標示,資訊人員不但能夠從VSA所呈現的圖表內容中,掌握攻擊事件的數量比例,同時也能根據顏色的區別,判斷目前企業網路的安全狀態。

和大多數的IPS產品一樣,點選這套系統所記錄的事件列表,不只是檢視相關的內容細節,還可以連線到網路上的漏洞資料庫網站,更深入地查看關於該項事件的進一步資訊,以便做為實際著手解決安全漏洞的參考依據。

具備防火牆、NAC連線管理

IPS的功能是主要特色之餘,VSA本身也具備簡單的防火牆及NAC功能,在檢測網路連線的狀態之餘,也能針對內部電腦的網路連線,執行更多進階的管理。

不過,值得注意的是,VSA所用的NAC機制和市面上多數的NAC產品有所不同。它主要是搭配IPS的功能運作,針對網路連線異常的虛擬機器採取網路隔離的動作,並不會執行主機完整性的檢查。也是說,假如企業需要判別虛擬機器是否依照企業的政策規定,例如安裝所有需要的修補程式及資安軟體,光靠這套系統的NAC是不夠的。

|

監控狀態的報表 |

提供即時、動態的3D圖表 提供即時、動態的3D圖表VSA提供動態圖表的功能,被探測器收集到的事件,皆會馬上顯示出來,做為資訊人員管理的參考依據。 |

|

部署模式檢視與設定 |

架構具備彈性,而且提供視覺化的拓撲 架構具備彈性,而且提供視覺化的拓撲VSA支援旁接、透通兩種部署架構,若選擇後者,則需要將探測器放置於需要保護的虛擬前方,才能正常運作。 |

|

特徵碼選用 |

細部選擇適用的特徵碼,操作簡易 細部選擇適用的特徵碼,操作簡易欲管理特定的網路應用程式連線,僅需要輸入關鍵字,找出相關的特徵碼,就可以依據需求,選擇阻擋過濾或者是放行通過。 |

|

Reflex Security Virtual Security Appliance 7.1 |

|

| 建議售價:VSA:2路(2個處理器插槽)實體主機為390,000元。VMC為350,000元

Reflex Security (03)535-5559 www.reflexsecurity.com |

|

| 虛擬化平臺需求 | ESX/ESXi 3.x、Citrix XenServer 4.x |

| 是否通過虛擬化平臺廠商認證 | VMware已認證 |

| 作業系統類型 | Linux Kernel |

| 虛擬機器映像檔大小 | 248MB~270 MB |

| 是否須安裝VMware Tools | 否 |

郵件安全閘道設備─Symantec Brightmail Gateway 7.7

郵件過濾產品Brightmail Gateway(原先稱之為Mail Security)郵件過濾產品這系列解決方案過去多半以硬體設備的型式銷售,不過Symantec後來也有推出能夠安裝在VMware Server/Workstation,以及ESX/ESXi兩種虛擬化平臺的軟體版本。

軟體版本的Brightmail Gateway是以使用者授權數做為計價方式,最少需購買5人的授權數,Symantec表示,對於先前已經購買硬體設備的企業來說,在不需要增加使用者授權的前提下,可以免費取得Brightmail Gateway的軟體,在企業內部架設額外的郵件過濾設備。此時,透過在DNS設定權重值相同的MX記錄,多套郵件過濾產品之間可以利用輪詢方式過濾郵件,降低硬體設備的運作負荷。

軟體版本的Brightmail Gateway具備三種主要的安裝方式:一種是使用產品的還原光碟將系統安裝在前面所提到的任何一種虛擬化平臺,其次是透過VMware Server/Workstation開啟原廠預先做好的虛擬機器檔案,最後一種方式則是使用VMware Converter工具將虛擬機器檔案移轉到ESX/ESXi的平臺上運作。

無論是何種版本的Brightmail Gateway,皆具備Control Center、Scanner,以及兼具兩者角色的三種操作模式。簡單地說,就是可以透過Control Center的單一操作介面,管理多臺負責郵件過濾工作的Scanner,或者在郵件流量不大的情況下,將兩者合而為一,也就是我們此次所採用的運作模式,集結在同一臺機器上運作。

這套產品的主要功能,是用來過濾郵件內容當中的不當訊息及惡意程式,目前最新的7.7版本還內建了同廠牌資料外洩防護(Data Loss Prevention,DLP)產品──Vontu的功能模組,能夠針對內文、附檔含有機密資訊的郵件(主要是由內而外的流量),套用對應的規則加以管理。

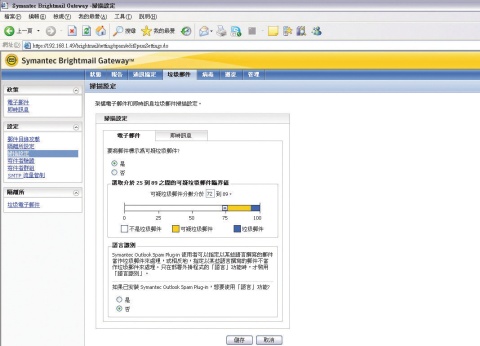

可自行調整垃圾郵件判別標準,減少誤判事件發生Brightmail Gateway是一款整合Red Hat Linux開發而成的產品,安裝完成之後,初次登入系統時,必須在本機的文字介面下,透過設定精靈修改管理者密碼、IP組態,以及所要採用的操作模式之後,才能連接網頁介面繼續完成其他的功能設定。

這套產品本身提供由內而外,以及由外而內的雙向郵件過濾能力,預設是兩者皆啟動,以便在從事垃圾郵件過濾之餘,也能針對內部電腦所寄送的郵件,執行掃毒及內容過濾,以便了解郵件當中是否夾帶有機密資訊。

就我們實際測試的經驗來說,這款產品除了工作往來的一般郵件,對於電子報,Brightmail Gateway也會將其視之為正常郵件而放行到後端的郵件伺服器,供使用者下載到電腦離線閱覽。至於垃圾郵件的處理動作,該產品預設不會加以隔離,或者是直接丟棄,而是在郵件主旨前方加上「SPAM」的標籤做為識別之後,再放行通過。

郵件進入Brightmail Gateway之後,會先後經過多道檢查程序,最後加總在個別項目中所得到的分數,做為判別郵件真實身分的依據,被產品檢查出來的垃圾郵件可分為兩種,一種是高於89分的「絕對」垃圾郵件,另外一種則是介於72至89分之間的「模糊」垃圾郵件。

欲降低Brightmail Gateway將一般郵件誤判為垃圾郵件的機率,我們可以適度提高模糊垃圾郵件的界定門檻,以避免重要郵件被誤擋,甚至被直接刪除,而嚴重影響到使用者的日常工作。

Brightmail Gateway內建由賽門鐵克所自行維護的IP信譽資料庫,該項功能預設是啟用的,不同於市面上的許多具備同樣功能的郵件過濾產品,對於來源IP位址存在於資料庫裡的郵件,產品並不會直接阻擋該封郵件,而是將這項結果做為計分項目之一,以降低郵件被誤判為垃圾郵件的機率發生。

除了過濾垃圾郵件之外,郵件掃毒亦是產品的重要功能之一,管理者可自定掃毒政策,針對不同類別的惡意程式,如病毒、間諜程式等,設定出不同的處理方式,和垃圾郵件一樣,對於發現內含惡意程式的郵件,產品仍然會放行通過,但會將原始郵件打包成附檔之後再重新寄出,並且會在內文當中標示目前偵測到的惡意程式類型,進一步提醒使用者注意。

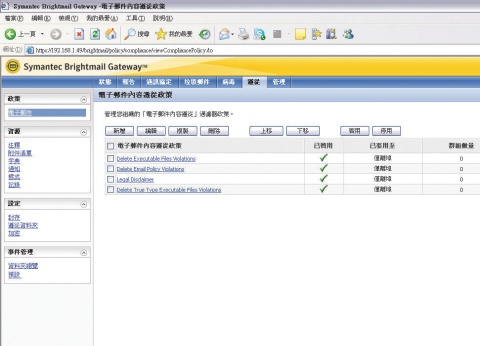

內建DLP功能模組

本版產品在功能上的最大特色在於內建了Vontu的功能模組,因此在Brightmail Gateway過濾垃圾郵件的同時,也能針對郵件本文,以及附檔,掃描其中的內容,是否含有不被允許外流的機密資訊。

產品內建了大量的規則,讓企業依據需求自行套用,除此之外,也可以自行設定條件,例如包含特定關鍵的郵件即視為帶有機密資訊而必須加以管理,雖然產品在功能上可以針對進出企業的所有郵件流量進行檢查,不過一般來說,大多數的機密外洩事件皆是發生於內部,因此可以設定僅針對由內而外的流量進行檢查即可,以維持產品過濾垃圾郵件的效能。

對於被Brightmail Gateway判定為含有機密資訊的郵件,我們可以自行指定所要的動作進行處理,例如直接刪除,或者轉寄給管理者。

提供個人隔離區管理介面

在Brightmail Gateway啟用隔離功能的前提下,使用者可以透過網頁介面登入產品的網頁介面,管理被設備所判定為垃圾郵件而採取隔離的郵件列表。使用者登入網頁介面,進入個人隔離區之前,必須輸入平時用來收發郵件的帳號、密碼,通過驗證之後,才能管理隔離區內的郵件,產品目前只有支援LDAP一種的驗證方式。

設定好Brightmail Gateway與LDAP伺服器之間的連線之後,登入畫面的首頁會多出一個下拉式選單,以便連結多個不同的帳號資料庫進行驗證。

|

狀態儀表板 |

鮮明地呈現出郵件安全過濾狀態 鮮明地呈現出郵件安全過濾狀態這套產品會將郵件過濾的狀況,直接顯示網頁介面的首頁,並以不同顏色,區別郵件的種類,提醒管理者注意。 |

|

設定垃圾郵件掃描 |

透過滑鼠拖拉調整垃圾信的認定標準 透過滑鼠拖拉調整垃圾信的認定標準根據郵件過濾的真實情況,企業可以手動調整垃圾郵件的判別門檻,從而降低誤判事件的發生。 |

|

設定電子郵件的政策遵循 |

可手動調整電子郵件的管制政策 可手動調整電子郵件的管制政策7.7版產品內建了Vontu的功能模組,能針對郵件進行掃描,檢查其中是否含有不允許外流的機密資訊。 |

|

Symantec Brightmail Gateway 7.7 Virtual Edition |

|

| 建議售價:廠商未提供

Symantec (02)8761-5800 www.symantec.com |

|

| 虛擬化平臺需求 | VMware ESX 3.x、VMware Server 1.x(僅供示範/測試) |

| 是否通過虛擬化平臺廠商認證 | VMware已認證 |

| 作業系統類型 | RedHat Linux 9 |

| 虛擬機器映像檔大小 | 614MB |

| 是否須安裝VMware Tools | 否 |

員工上網安全閘道設備─趨勢IWSVA

網頁過濾設備IWSVA(Interscan Web Security Virtual Appliance)是由IWSA移植而成的虛擬化版本。透過由趨勢所提供的產品安裝光碟,該系統可以建置在VMware的ESX/ESXi平臺,或者是實體的伺服器硬體。就功能來說,這套設備主要是用來針對企業內部的使用者,防止他們連接不當的網站。

相較於多數還在觀望的資安廠商,趨勢對於虛擬機器的防護相當積極。除了這次我們所測試的IWSVA之外,像是專司郵件過濾的IMSA(InterScan Messaging Security Appliance)等產品,未來將推出能夠在VMware虛擬化平臺部署的版本,此外,這家公司也預計推出整合VMsafe技術開發而成的新款產品。不過很可惜的是,IWSVA的部署和其他3款送測產品的方式有些不同,原廠並未提供事先做好的虛擬檔案,讓建置的技術人員能夠直接匯入至虛擬化平臺,以目前來說,利用光碟手動安裝,仍是這套產品的主要的部署方式。

虛擬化的IWSVA,同時也是現在能取得的最新版本──3.1版,它加入了趨勢的網頁信譽評等(WRS)機制,做法上,它能在IWSVA/IWSA使用內建的掃毒引擎檢查網頁內容之前,先依據該網頁所在的網址,向原廠的WRS伺服器發起網址查詢作業,一旦比對與惡意程式資料庫相符的結果,就會將該網址視為帶有惡意程式,自動禁止使用者繼續瀏覽。有了WRS的輔助,可以減少這套設備實施掃毒工作的次數,形同提升網頁過濾的效能。

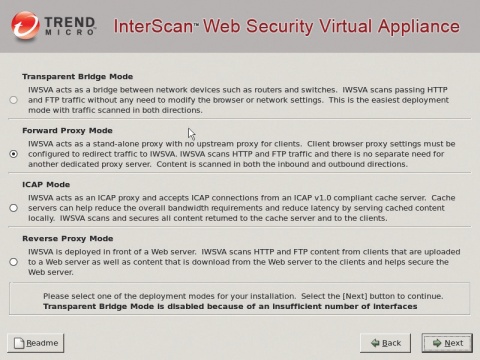

具備多項運作模式

部署模式上,IWSVA具備正向代理、反向代理、透通及ICAP等4種。其中,正向代理是該套產品安裝時的預設選項。在此種架構下,資訊人員須以手動方式,或者是透過AD的群組原則,將個人端電腦的代理伺服器設定指向IWSVA,讓所有由外而內的網頁流量,都必須經過過濾才能瀏覽。

另一種模式是反向代理,它在同一類型的產品建置上較少見。這種架構防護的對象是網頁伺服器本身,並非以個人端電腦為主。這種方式可防止使用者瀏覽網頁的過程中,將帶有惡意程式的檔案上傳到網頁伺服器。

至於採用透通模式的架構來部署IWSVA,它需要一些條件配合。例如安裝該套系統的實體伺服器,本身至少需要具備3個網路埠才能運作:其中2個,需用做「一進一出」的流量過濾,此時伺服器必須放置於流量必經的骨幹位置;第3個網路埠則是設定管理功能時所需的管理埠。

具備精細的惡意程式過濾能力

由於IWSVA這類資安過濾設備所能處理的流量,都以未經加密的通訊協定為主。我們以Eicar病毒當作對象,實際測試這套產品過濾惡意程式的能力,結果發現,這套系統對於壓縮、甚至是二次壓縮後的病毒檔,皆能有效地予以過濾,並且出現警告畫面、禁止使用者存取。

實際上,IWSVA對於惡意程式的檢查能力可以說是相當精細。它預設能夠針對的掃描目標,包含:經過十次重複壓縮、內含檔案數量少於50,000個,以及體積不大於200MB的壓縮檔,去執行病毒偵測(若是未經壓縮的單一檔案,預設的上限為2,048MB),而且,上述的掃描參數皆能手動調整。

除了惡意程式之外,IWSVA對於容易造成資安疑慮的Active X、Java Applet,以及廣告程式、撥號工具等軟體,也具備良好的管理能力,管理者可設定封鎖上述這些元件局部開放。

能針對不同使用者,訂立對應的過濾規則

在企業內部,IWSVA可以因應部門之間截然不同的管理需求,去制定出不同的過濾規則。它預設是以IP位址做為套用規則的依據,除此之外,也能改用電腦名稱做為識別,或者整合LDAP目錄服務。

對於已經具備網域環境的企業來說,在這套設備上去整合LDAP也是可行做法的管理方式。不但能夠依據目前正在操作該臺電腦的使用者真實身分套用規則,同時也能透過IWSVA,決定企業內部只有那些人可以連上外部網路。

以我們所搭配測試的Windows AD為例,做法上不太困難,僅需在這套產品的網頁管理介面當中,按照範例的指引來定義LDAP伺服器的IP位置,或者是含有FQDN完整資訊的網址,另外再輸入一組具備網域管理員權限的帳號、密碼,即可完成設定,在管理介面上,還可以同時測試與LDAP伺服器之間的連線是否正常。

透過IWSVA內建的網址資料庫,以及黑、白名單兩種管理機制,我們可以限制使用者,讓他們僅能在企業內部瀏覽某些特定類別的網站。由於趨勢所維護的網址資料庫內,本身已依照網站特色,將許多網址區分為多種類別,在IWSVA設定時,我們只需要在產品的網頁介面內,直接勾選指定的網站類別,就能達到管理的目的。

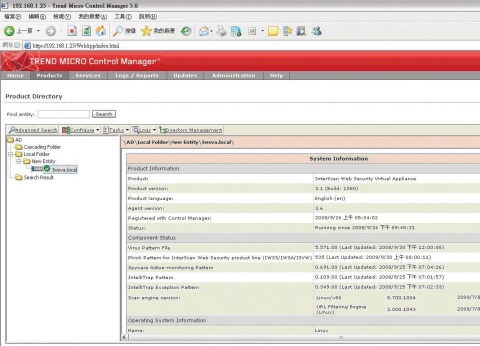

可納入趨勢的中央管理機制,將整體資安防護加以架構整合、簡化

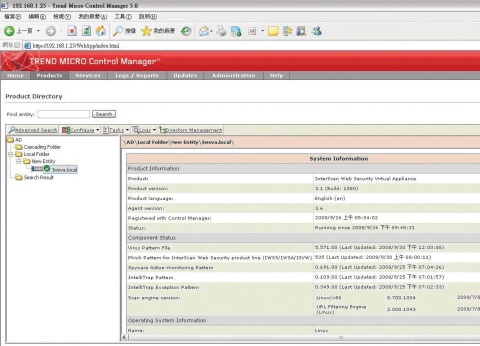

如果企業本身是趨勢的企業防毒產品用戶,他們還可以搭配趨勢自家的Trend Micro Control Manager( TMCM )軟體,即可透過單一介面,大量管理包含IWSVA在內的多套資安產品。

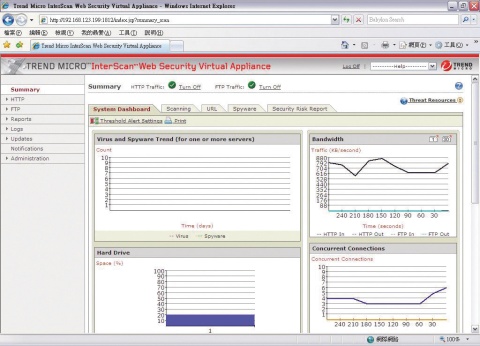

當透過IWSVA的網頁介面,實際將這套產品註冊到TMCM時,在TMCM的網頁介面上,我們找到一臺新增加的IWSA設備(但並未注明是Interscan Web Security Virtual Appliance或辨識出它是虛擬化的版本)。登錄到TMCM後,我們可以在這套集中管理介面上,以瀏覽器檢視IWSVA在運作過程中所記錄下來的各項資訊,例如目前已阻擋下來的檔案與網頁總數,所攔截的惡意程式數量,以及目前系統所載入的病毒碼版本等,同時也可以從這裡再登入IWSVA的網頁介面,更直接地設定各項功能。

|

狀態儀表板 |

快速顯示系統的整體運作負載資訊 快速顯示系統的整體運作負載資訊IWSVA 提供儀表板介面,資訊人員可以在此檢視系統的負載狀態,以及網頁的過濾情形。 |

|

部署模式設定 |

支援4種網路建置模式 支援4種網路建置模式IWSVA具備多種部署模式,企業能視自身網路環境的差異,來建置適合的防護架構。 |

|

集中管理的主控臺 |

能納入更大的安全管理平臺,集中操作 能納入更大的安全管理平臺,集中操作IWSVA 可以整合到TMCM ,讓管理者集中操作。註冊成功之後,在TMCM的管理介面,可以發現1臺新的IWSA設備。 |

|

趨勢Interscan Web Security Virtual Appliance |

|

| 建議售價:廠商未提供

趨勢科技 (02)2378-9666 tw.trendmicro.com |

|

| 虛擬化平臺需求 | VMware ESX 3.5 |

| 是否通過虛擬化平臺廠商認證 | 否 |

| 作業系統類型 | ISOLINUX 3.55 |

| 映像檔大小、類型 | 520MB(趨勢產品Linux Live CD) |

| 是否須安裝VMware Tools | 否 |

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09