|

|

| RSA會議每年都會吸引相當多人參加,就算是開幕儀式也是座無虛席,等待接下來精彩的主題演講。 |

在今年RSA 會議中,防護資訊安全的技術研發似乎沈寂下來,取而代之的反而是資安策略及整體解決方案,從微軟、Oracle甚至是前美國國務卿鮑爾都參與演講的狀況看來,資訊安全不再只是科技產業獨自研究開發的範疇,甚至需要拉高至政府政策的層級。而未來企業資安的走向,將更著重在防火牆之後的系統,減低企業內部資訊安全可能帶來的隱憂。

防火牆內環境的防禦,將是未來資安重點

現今企業面臨越來越多的資訊交流需求,資安的威脅逐漸由外部的入侵,轉而將重心放在內部合法使用者的安全上,因此企業需要能夠針對資料流向的控管,以及能夠發現內部使用者異常的相關設備。

打造更安全的網頁運用與整體防禦架構

除了網頁編寫中的漏洞令人防不勝防之外,新興網路與應用服務也漸漸成為攻擊目標,這包括無線網路與VoIP。

日益深入應用的身分認證機制

在會議中,包含信用卡組織(如VISA、Master與JCB)、銀行甚至政府單位,都開始尋求更方便與安全的身分認證機制,如Smart Card、PKI與生物特徵辨識等多項革新的技術。

RSA會議已成為全球資安年度焦點

資安領域中包含很多項目,每個廠商都在自己的專長項目中耕耘,少有可從整體輪廓看待資安的會議,而RSA會議則是可以兼顧技術、商業營運與政策法規的研討會。

2007年資安應用將面臨的趨勢與挑戰

臺灣資訊安全廠商阿碼科技執行長黃耀文,受邀在RSA Conference 2007大會發表研究論文,據他在現場的觀察,發現應用程式安全問題在今年受到相當的重視。

2007 RSA會議新發表產品介紹

九家廠商在RSA期間,就各資安項目推出各種產品,包含身分認證、防毒軟體、UTM、VPN、IPS、網頁安全、NAC與無線網路安全等產品。今年的RSA會議中,可以發現幾乎所有與會講者都有一個共識:單純的單點防禦,或是築起一道堅固的資訊防禦外牆,已經逐漸不能滿足企業在資訊安全上的需求,取而代之的,未來企業越來越需要整體網路與系統的協同防禦機制。也就是說,企業在防火牆之後的資料防護,所必須做的資料控管、身分認證、入侵偵測或預警等機制,將是未來資訊安全的重要走向,以杜絕日漸增多的由企業內部使用者造成的資訊安全問題。

這並不是空口說白話,綜觀幾家此次參展的資訊安全相關大廠,如賽門鐵克(Symantec)、思科(Cisco)、EMC、瞻博(Juniper)、微軟等,都在演說中談到了類似的概念,甚至趁勢推出相關產品的新版本,如NAC(Network Access Control)等。EMC RSA安全部門總裁Art Coviello在RSA會場上說得更明白:「企業如果不能管理資料流向何處的權限,就沒有安全可言。」

防火牆內環境的防禦,將是未來資安重點

事實上,會有這樣的趨勢產生,主要的原因就在於現今企業面臨越來越多的資訊交流需求。隨著行動工作者由外連回企業內部系統的需求逐年增加,以及提供其他協同廠商特定權限,進入企業內部系統的狀況增多,資安的威脅逐漸由外部的入侵,轉而將重心放在這些內部合法使用者的安全上。在這樣的狀況下,企業將越來越需要能夠針對資料流向的控管,以及能夠發現內部使用者異常的相關設備。

反映在今年RSA會場上,就會發現不少相關廠商都有類似的體認,從網路大廠思科在今年RSA會場的舉動,也可以清楚的看到這一點。思科的總裁John Chambers在RSA上就公開宣示了思科未來的資安產品策略Adaptive Threat Defense (ATD),ATD將會是涵蓋企業網路的與整體系統的完整平臺,這是單點或是單純抵抗外來入侵的產品,所做不到的。思科也在會場上發表了該公司相關產品的更新版本,如Intrusion Prevention System 6.0、路由器與交換器的新版OS、該公司防火牆上PIX平臺的最新版軟體。John Chambers在會場上公開表示,對於企業來說,越來越重要的事情是如何建置一個完整的、可管理的系統,而非如何購買擁有眾多功能集於一身單點防禦產品,以節省經費的投資。而思科未來將和更多的廠商合作、併購更多的相關技術廠商,達到建立一個完整自我防禦網路產品線的目標。也許未來思科現有將近三分之二的網路產品,都會做一些相關的變革。

今年有參與RSA的Tipping Point亞太區資安產品營運總監葉精良,也有類似的看法。

他表示,從這次RSA各家廠商的狀況可以看出,未來企業內部資安控管的產品將會崛起,這代表類似IPS可以偵測使用者行為的產品將會逐漸受到企業青睞。「各家廠商莫不在往一個可以提供企業針對內部使用者狀況更強功能偵測的完整平臺推進,這很有可能必須靠不同的產品合作才能達到,能夠監測企業防火牆之後的應用程式狀況,並且在發生異常時,能夠快速反應、找到可能的原因,這樣的平臺是各家廠商努力的方向。」他說。Tipping Point未來將推出的IPS新產品,就正在往這樣的方向前進,未來該產品能夠支援30Gbps的網路傳輸速率,並且將能做到4~7層的掃描。

不光只是Tipping Point有這樣的計畫,IBM ISS臺灣區總經理林大森日前在接受採訪時表示,該公司未來產品藍圖中,也有類似的相關計畫。其他如瞻博、思科、賽門鐵克等公司在RSA上推出的NAC相關新的軟硬體產品,也都是協助企業控管防火牆後資訊安全的舉措。

更多的資料控管機制,減少企業內部資安風險

除了上述可以做到內部網路行為偵測,或是相關網路協同防禦架構外,以增強企業在防火牆後的防禦外,在這次RSA的會場中,還可以發現其他重要的元素,協助企業對於內部資料的控管。其中,使用者的身分認證是很重要的一環。良好的身分認證機制,也與所有後續的資訊安全監控息息相關。而企業要做到這點,不外乎就是儘可能的管理任何可以存取企業內部資料的登入帳號,並且嚴格的把關每一權限可以存取的資料,然後將其他資料加密。

微軟的新系統Vista,就意圖達到這點。微軟網路與資安事業群產品經理Mike Schutz在RSA會場中就公開表示,微軟希望讓企業能夠控管所有使用者,包括使用手持裝置或是筆記型電腦的行動工作者。

而微軟提供的方式是,利用原有微軟的AD(Active Directory)架構,結合IPsec的加密方法,讓登入企業內部系統的使用者,依據不同的信任等級,而有不同的存取權限,並且會依使用者登入裝置的不同,而有不同的存取安全規範。

這項功能是附屬在Vista內建的CardSpace功能中,企業的使用者可以透過該功能建立一個可以存取企業內資料權限的虛擬卡片,藉以取代原有的帳號密碼輸入格式。微軟方面認為,這樣的做法能夠減少Phishing等利用假的認證頁面手法,進而騙取帳號、密碼的可能性。微軟在RSA會場上也發表了Identity Lifecycle Manager 2007這個產品,該產品能夠提供企業更強的身份認證功能。微軟方面並且在RSA公開承諾,將在未來新的伺服器軟體上,加強身分認證管理的能力。

而除了身分認證之外,不少廠商也推出了可以針對隨身碟等USB介面產品控管的新機制,協助企業對內部資料做控管。例如Kingston就推出了一款256MB的隨身碟Data Traveller Secure,該產品以256位元AES的機制加密,使用者只要將隨身碟插入終端電腦,就會自動由隨身碟安裝名為My Traveler程式,要求使用者在存取資料的時候必須輸入密碼,若是使用者輸入密碼錯誤超過10次,就會自動鎖住所有功能,直到使用者重新格式化整個隨身碟,才能再度使用。

SanDisk也展出了名為TrustWatch的USB介面管理產品。該產品包含了可供企業內的資訊人員中央控管的軟體,以及隨身碟的硬體。透過中央控管的軟體,企業的資訊部門可以看見所有在企業內部使用USB介面連結的儲存產品,並且可以控管所有不合規定的產品,禁止企業內部人員用未經許可的產品存取檔案。這代表使用TrustWatch的企業,其內部員工在存取資料時,都必須連回企業內部網路,才能進行。當隨身碟遺失時,TrustWatch也可以以遠端遙控的方式,刪除原有硬體內的資料。

整體來說,此次RSA揭露的未來企業資訊安全方向,已經由過去的對外防禦,逐漸將重心轉至企業如何控管內部資訊流通的問題上。這代表未來資訊安全的走向,將朝涵蓋企業內所有裝置的方向進行,減低因為內部資訊控管不實而帶來的可能資安風險。正如EMC的Art Coviello所說,資料的控管將成為未來企業在資訊安全上的重要課題。打造更安全的網頁應用與整體防護架構

在本次會議中,有許多資訊安全及軟體廠商提出如何解決攻擊網頁,或是掃描網頁應用程式中的漏洞。早期攻擊方式是利用網頁伺服器(如Apache與IIS)的漏洞,鑽進企業內部網路中;而後改成利用網頁程式語言(如PHP、ASP與Java)的瑕疵,竊取企業資料;現在則演變成利用網頁編寫中的漏洞,進行SQL Injection或Cross-site Script攻擊,令人防不勝防,且更難以阻擋。

像是第一天早上的駭客與威脅課程中,就分別討論到Ajax的安全問題(Ajax Security: Smashing Web 2.0 for Fun and Profit),及探討如何分析網頁應用程式的威脅(Web Applications Under Attack: Analyzing the Threats),讓與會者可以了解,雖然Web 2.0很好用,但是安全問題也不容忽視。

由於架設網站或是從網頁上獲得資訊,已經成為工作者熟悉也最方便的工具,面臨層出不窮的攻擊,與會的講者不但明確指出攻擊與威脅,也提出了多項安全解決方案,希望能保障使用者在瀏覽網路時的安全,並維護網頁伺服器、程式語言及網頁程式的健全性。除此之外,也有廠商推出程式碼掃描工具,能夠掃描現有網站程式中的各項漏洞,避免駭客藉以打開入侵通道。

除了網頁安全之外,新興網路與應用服務也漸漸成為攻擊目標,這包括無線網路與VoIP。有線網路的攻擊手法在無線網路上一樣可行,而依據無線網路先天的物理特性,又有多種特有的攻擊方式,在目前各項終端設備都強調可以無線連接網路時,如何確保個人資訊與機密資料就成為相當重要的課題。

而企業在節費與整合通訊環境的考量下,VoIP逐漸成為企業基礎應用的一環,在這種狀況之下,如何避免VoIP設備受到攻擊,或是遭受與電子郵件相同的垃圾攻擊,在本次議程中,也有相當多廠商與學者提出相關討論與報告,像是由TippingPoint安全研究顧問David Endler與SecureLogix技術長Mark Collier發表的Exploiting Voice Over IP Networks,就討論到VoIP可能遭受的攻擊與威脅。

另一項開始受人注意的資訊安全技術演變就是NAC。雖然說目前網路安全協同防禦依然是各立山頭的現象,但無論Cisco、Juniper、微軟,甚或是其他資訊安全廠商的努力方向都一樣,盡力讓網路安全防禦的技術更完善,讓政策落實且更自動化,減少因人為干預帶來的安全風險。

在今年的RSA會議中,幾乎看不到討論防火牆或VPN產品的議程,少數談到相關產品的議程中,也是以這些產品為出發點,討論如何藉由其他方式打造更安全的資安架構。在駭客與威脅的類別中所呈現的那些攻擊手法與方式,都不是傳統的第2至第4層的安全防禦設備,如防火牆、IDS甚或是防毒系統可以阻攔的。需要IPS、Web Filter或NAC等進階功能,將原有防禦方式,從線的防禦延伸至面的防禦,如此才能避免瞄準攻擊的發生。其中ICSA實驗室,也上臺發表IPS測試的課程,讓參與可以了解,IPS該如何測試,又是怎樣才能阻擋第7層威脅的。日益深入應用的身分認證機制

目前常用的身分認證機制還是帳號/密碼的方式,以臺灣而言,雖然政府方面推行自然人憑證,但這只有在政府機關中得以適用,其他私人企業與商業行為中,鮮少見到企業願意配合。

然而在這次會議中,我們可以看到包含信用卡組織(如VISA、Master與JCB)、銀行甚至政府單位,都開始尋求更方便與安全的身分認證機制,單是在會議中就提出了Smart Card、PKI與生物特徵辨識等多項革新的技術或改進的解決方案。在會前議程中,就有4個課程是討論企業導入Smart Card的前提、方法、應用與管理等項目,讓認證不再只是單純管控登入、登出,更與企業營運緊密結合在一起。

在2月5日的議程中,有普度大學(Purdue University)教授Stephen Elloitt與Authentify副總裁Andy Rolfe共同提出的案例探討,討論如何由聲紋特徵達成遠端身分認證,讓身分認證更簡單也更不容易被取代。

此外,也有部分講者討論的是資訊安全對政策或個人心理上面的影響,畢竟,要講究安全,就必須要遵守規範,但有些規範卻可能會侵害個人隱私或行為自由,特別是在監控、監聽與側錄等稽核行為上,在本次會議中,也特別提出來討論,讓與會者能夠了解強化安全的同時,以及可能會帶來的困擾。RSA會議已成為全球資安年度焦點

今年RSA會議在2月5日至9日於美國舊金山舉行,今年已經是第16屆。與前幾年相比,先前會議中常會見到的技術發表或產品展示攤位,在今年較少見到,也緩和了些生硬的技術氣息;相反的,無論是主題演講或是其他議程,增加了許多軟體開發的資訊安全項目,及許多政策面與規範的認知論點。雖然RSA 會議並不是免費參與的,收費近2,000美金,但是每年總是吸引非常多人參加,今年則有一萬五千多人報名,可見對資訊安全的重視。

資安領域中包含很多項目,每個廠商都在自己的專長項目中耕耘,但是卻少有可從整體輪廓看待資安的會議,而RSA 會議則是可以兼顧技術、商業營運與政策法規的研討會。在臺灣雖然有TWCERT、科法中心與偵九隊等單位,能夠以較為完整的角度看待整體資安狀態,但是總還是顧此失彼,藉由RSA 會議,我們可以了解目前世界上主要的資安科技發展、商業運作趨勢與政策法規走向,也能夠得知資安廠商的動態,藉以提前掌握資安風向球,提前應變風險,而非總是亡羊補牢。

在為期三天的議程中,RSA將資訊安全分為18項類別,屬於法規面的有政府與政策、法律及標準等3項,屬於企業經營策略的則有商業趨勢與影響、部署策略、企業防禦、產業專家、消費者保護與SOA等6項,與技術相關的則有無線網路、駭客與威脅、認證及加密學等4項,案例與應用部分則有案例剖析及安全解決方案等2類,還有專門討論軟體與程式安全的開發安全。

在RSA 會議的看法中,資訊安全的範圍殊為廣泛,從政府所制訂的政策到企業自行定義的規章,網路上的攻擊到程式漏洞,這些都是資訊安全所需要關注的範圍,因此在會議中,也有職能發展這一項分類,讓有心從事資訊安全的人,可以更了解資安趨勢與變革。

以議程類型來說,我們可以很清楚的發現,今年技術發表的比例不如往年多,對喜歡在本會議中探索或學習新技術的人而言,可能會感到頗為失望,但是對從商業管理角度看待事情的人而言,本次RSA 會議會讓他感到無比的新奇與興奮,畢竟少有機會能夠直接得知美國官方對於資訊安全的看法,還能藉此學習其他知名企業的案例,並彼此交換心得。阿碼科技執行長黃耀文就表示,本次RSA會議乍看之下似乎很嚴肅,但是聆聽各議程內容之後,會讓人感到相當興奮,且對資安領域會有更深入的體會。

雖然美國的RSA會議已然落幕,但日本場將於4月25日至26日舉辦,其中分為加密技術的新趨勢、駭客與威脅、案例探討、開發者與工程師所需的先進技術、法規與資訊安全及最新與獨特技術等6大類別,且在日本舉辦,會更偏重亞洲環境的變化,有興趣的讀者不妨前去參加。文⊙劉哲銘、羅健豪

|

關於RSA 會議 |

| 由RSA Security公司於1992開始舉辦,固定於美國、日本及歐洲舉行。最早只是由加密演算法學者與網際網路安全專家組成的論壇,偏向學術研究性質。當時所有參與會議的專家學者,都需要提出論文,以研討會方式舉行。

隨著資訊安全範疇的擴展,會議中分類項目增加,與會人士更多樣化,也包含產業界菁英人士,近幾年更有政府官員的參與。 翻開RSA 會議 2007的議程表,會發現內容包羅萬象,從最高層級的政府政策與組織、法律規範、協定與標準、商業趨勢與衝擊等,到技術面的加解密演算法、無線網路、駭客與威脅等,還有個案研究、企業防禦、解決方案及消費者保護等混合式議題,幾乎是人日常生活中會遭遇的資訊安全範疇,都可以在本會議中討論。 這些議程安排並不是放任各贊助廠商或學者自行投稿。在活動前,主辦單位會開放有意願發表演講的人士投稿,由專家小組共同審核,除了看內容是否具原創性之外,還會審核投稿者知名度、演講經驗與群眾魅力,因此許多研究資安的專家學者,都視參與RSA 會議為最榮耀的一件事。文⊙羅健豪 |

2007年資安應用將面臨的趨勢與挑戰

|

黃耀文-今年RSA2007演講者之一,為資安領域之資深人士,目前擔任Armorize Technologies執行長,也是臺大電機博士候選人,以及OWASP臺灣分會總召集人,為「Security in the 21st Century」一書的共同作者,擁有多篇ACM及IEEE論文,其Web安全自動化測試研究成果獲得國際獎項連續肯定,並於2004年獲頒微軟學者獎 (Microsoft Research Fellowship, 2004)。 |

今年我們受邀在RSA Conference發表演講,主題是「Web應用程式漏洞之自動偵測—利用靜態檢技術」(Automated Web Application Vulnerability Detection Using Static Analysis)。在70分鐘的演講中,我與同事Jordan Forssman詳細講解靜態檢測技術的原理與背景,並從消費者的立場,探討該如何評估與比較不同產品的優劣。

應用程式安全成為焦點

在今年RSA會議中,應用程式安全是相當重要的討論項目,從NAC(Network Access Control)、Email到Web Security,參與數場重要演講與討論並拜訪重點廠商後,我們發現,今年許多的討論與產品展示都與Application Security相關,而且在場人士均感受到Web security在這一年會繼續快速變動。因為RSA反映了今年資安技術應用的脈動及趨勢,可預見2007年應用程式安全將是所有使用者與廠商的首要課題。

演講內容紮實,今年大廠不再只是呼口號

相較起來,今年的演講內容較去年紮實:均提出更實際的作法,而不侷限於概念性的表述或是實驗室階段的解決方案。由於需求確定、不良技術被淘汰,以及專有名詞的統一,2007年的資安技術與產品預計將開始呈現較穩定的局面,不僅讓媒體與分析師更能掌握住資安的範圍,各廠商亦將開始回頭專注於技術的提升。

技術/產品整合態勢日趨明顯

由於沒有一種解決方案可以涵蓋所有的使用需求,為了提供更佳的完整性與精確性,今年將有越來越多的產品與技術整併的趨勢,包括:報告使用標準檔案格式以及應用程式的互相配合,而合作也不限於大廠與小廠之間。Deloitte & Touche英國區的資安長在訪問時,便表示微軟與思科在Vista上面的合作值得關注。

在會場的多場討論中,IDS(Intrusion Detection System)的回鍋也相當有意思。因為IPS(Intrusion Prevention System)的專長為阻擋攻擊,這幾年IPS已開始取代IDS成為主流,然而隨著「all-in-one」觀念的發展,IDS已經開始被使用在整合了弱點偵測(可用在找出malware)與存取控制的「all-in-one」系統當中。

挑戰:現有資安技術尋找因應新IT環境的方法

今年RSA多元性的內容明顯地告訴我們,2007年資安的挑戰、技術發展、法律與政策演進,以及客戶需求之改變,已經不再只是資安技術人員必須研究的課題,而是各公司主管、政府單位、學界、產金分析師、媒體與軍方共同矚目的焦點。隨著各單位迫切地將資料數位化、網路化、Web 2.0化,2007年資安課題將包含更多的挑戰!

新的使用模式 (usage pattern)

去年Web 2.0相關技術與應用在全球各地如雨後春筍,成功地改變Web使用習慣,但開放式的環境也衍生出新式攻擊型態,因此SANS Institute的首席研究長Johannes Ullrick便指出,2007年將會有許多犯罪事件與Web應用程式相關。

在伺服器方面,Ajax技術雖然讓使用者獲得更即時的反應與視覺滿足,但也讓Web暴露更多攻擊進入點。

更普及的數位化與網路化

越來越多的企業開始建構提供客戶存取資料的網站或網路應用程式(如: 查詢訂單與進度)。然而攻擊可能無孔不入(譬如防火牆已無法有效阻擋應用層攻擊),當建構任何開放式的數位化系統時,都應該更注意是否已採取了正確的最佳實務,資安廠商也必須體察這些崛起的新應用以提供解決方案。

低廉高速的網路頻寬

頻寬越來越低廉,為了避免讓資訊安全設備本身成為更新過後的新式Layer-2網路的效能瓶頸,IT部門在更新設備與線路時,也應考慮到須同時更新網路安全系統,以免投資白費。為因應這項需求,廠商在軟硬體的設計上將更換更有效率的網路晶片或採用專用處理器等,並且在軟體上減少不良的程式碼,以讓產品符合客戶預期的頻寬效率。

新興投資與併購案,刻畫資安脈動

2006年的資安市場是一個全新、多變且令人注目的局面。大型資安併購案持續發展,加上擁有創新與關鍵技術的新興資安公司也不斷成立,明顯刻畫出當今資安面臨的挑戰。現今資安問題日趨複雜,迫使資安主管必須熟悉並運用各類技術,導致對於完整解決方案的需求提升,因此大型資安併購案將持續延燒。另一方面,新技術(如Ajax)、新的使用者行為(如Web 2.0)、低廉的頻寬(導致流量的激增)等因素,正在不斷地導出新的資安挑戰,引發擁有創新資安技術之新興廠商不斷成立。2007 RSA會議新發表產品介紹

|

身分認證 |

Microsoft

Identity Lifecycle Manager 2007

Identity Lifecycle Manager(ILM)提供企業管理所有使用者的身分適用時間,以及密碼管理、身份管理等功能。該產品每個伺服器售價15,000美元,每個使用者還需25美元的授權費用。

|

防毒軟體 |

Kaspersky Lab

Open Space Security

Kaspersky發表了Kaspersky Open Space Security(KOSS)這個新的防毒軟體。KOSS結合了防毒、防蠕蟲、防間諜軟體與防止釣魚網頁與Rootkits在同一產品中。KOSS除了擁有傳統比對特徵碼的能力之外,也有監測系統運作的功能,以偵測可能的惡意程式。該軟體也能管理企業內的手持裝置,當手持裝置與內網斷線時,將會自動進行偵測。KOSS在10個節點規模下的企業,每個節點授權費為26.25美元。

|

UTM |

Secure Computing

Sidewinder 7.0

Secure Computing在RSA期間發表了Sidewinder的7.0版本,該版本能夠即時與TrustedSource的服務連線,這使得它能夠即時辨別全球數十億個IP位址;也增強了政策管理功能以及檢視加密協定、控管VoIP流浪的功能。該產品同時擁有防毒、防間諜軟體、防蠕蟲、IPS以及網頁過濾的功能。8個單位以內的授權費由1,500至75,900美元不等。

Cisco Systems

Cisco ASA 5500 Software 8.0

思科於RSA期間也針對該公司的ASA 5500 UTM產品的軟體發布了8.0的升級版本。該版本增加了SSL VPN的最大連線數,最多可以讓5,000人同時連結,並且除了原本就支援的SSL與IPsec VPN外,該版本也支援DTLS(Datagram Transport Layer Security)與網路點對點VPN的連結模式。價格目前仍未提供。

|

VPN |

Microsoft

Microsoft

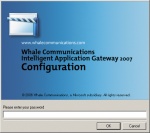

Intelligent Application Gateway 2007

微軟發表的Intelligent Application Gateway 2007,結合了該公司先前併購Whale後取得的技術,以及微軟ISA(Internet Security and Accelerator)伺服器。這使得該產品能夠擁有如終端裝置防護、第七層掃描防護等防護功能,也同時擁有SSL VPN連線的功能。該產品授權費為每個使用者22美元。

|

IPS |

Cisco Systems

Cisco Systems

Cisco Security Agent 5.2、Cisco Intrusion Prevention System Software 6.0

思科在IPS的產品方面,也推出了終端與企業的IPS軟體更新版,Cisco Security Agent(CSA) 5.2與Cisco Intrusion Prevention System Software 6.0。安裝在終端的CSA 5.2,會隨時與企業內設定的伺服器確認是否有最新的安全更新,且不能被斷線。CSA也會隨時回報給管理中心,確認終端是否有異常狀況。之間的通訊是透過128-bit的SSL加密進行。IPS 6.0則是可以與CSA合作,確認是否遭受攻擊,並且阻止惡意攻擊發生。

|

網頁安全 |

阿碼科技

CodeSecure Verifier

阿碼科技(Armorize Technologies)發表「隨插即掃」程式碼安全檢查設備CodeSecure Verifier,替擔憂網站遭駭客攻擊而影響企業營運的公司,找出資安漏洞並提供改進方針。 CodeSecure Verifier目前支援J2EE與PHP兩種語言,並預計在今年Q2推出ASP,在今年Q3推出ASP.NET等語言的支援。

|

NAC |

Sophos

NAC 3.0

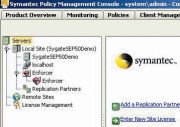

Sophos在RSA期間發表了該公司的NAC(network access control)伺服器。該產品提供了安全政策伺服器,並且可支援LDAP、微軟AD架構等身份認證方式。未來Sophos將會整合更多資安功能進入該公司的NAC產品中,並且提供各種規模的企業都能使用的版本。 Symantec

Symantec

Network Access Control

賽門鐵克在RSA期間也推出了NAC軟體,該產品包含了終端不需軟體的NAC控管模式,且支援Mac OS X的系統,也支援802.1X標準設備的身分驗證。該產品售價5,000美元起。 TippingPoint

TippingPoint

NAC Policy、NAC Policy Enforcer

TippingPoint發表了存取控管的工具,可提供網路上的存取與權限控管,以及企業的政策制定功能。該產品是以TippingPoint的IPS系統為核心,能提供企業不間斷的終端檢驗功能。此外,也支援802.1X或是TippingPoint的Security Management System的方式進行身分認證。售價為每個終端裝置50美元,預計2月上市。

|

無線網路安全 |

合勤科技

合勤科技

ZyWall-2WG、SSl-10

合勤在RSA則發表最新的無線網路存取安全產品ZyWall-2WG及SSL-10(現已改名為SSL-25)。其中ZyWall-2WG是針對SOHO族以及小型辦公室,而SSL-25則是針對中小企業提供的產品。ZyWall-2WG提供內建的防火牆、VPN連線,且支援3G與符合802.11標準的Wi-Fi裝置,該產品也支援WAN連結。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09