微軟

關於伺服器虛擬化平臺的系統安全防護,微軟早在2013年推出的Windows Server 2012 R2,開始支援安全開機,接著,在2015年發布Windows Server 2016技術預覽版時,展示受保護VM(Shielded VM)、主機守護者服務(HGS)等一系列功能。

而關於機密運算的發展,微軟英國劍橋研究院從2015年開始有學者發表相關論文,此外,隨著微軟將重心放在Azure雲端服務,2017年9月該公司技術長暨技術院士Mark Russinovich宣布,他們推出一系列資料安全的功能與服務,稱為Azure Confidential Computing(ACC),並開放先期試用計畫,將提供公有雲服務先前缺乏的資料保護機制,那就是針對使用中的資料實施加密,讓雲端服務處理的資料,能在具有擔保的方式下,處於用戶掌控的狀態。

提供軟體型與硬體型信任執行環境

在機密運算的軟體與硬體的發展上,微軟在2017年發布消息指出,已累積4年以上的努力,投入單位有Azure團隊、微軟研究院、Windows團隊、開發者工具事業群,以及處理器廠商英特爾。

基於上述單位的合作,微軟發展能讓開發者善用多個信任執行環境(TEE)的平臺,而且開發者不需調整程式碼。微軟表示,初期將支援兩種TEE。

其中之一是軟體型TEE,稱為虛擬安全模式(Virtual Secure Mode,VSM),是在Windows 10與Windows Server 2016作業系統實作──在內建的虛擬化平臺Hyper-V中,針對具有系統管理者權限層級的程式碼執行,提供PC或伺服器預防機制,在這樣的保護之下,無論是本機系統管理員與雲端服務的系統管理員,均無法檢視VSM安全區(enclave)的內容或修改當中的執行方式。

另一是硬體型TEE,是基於Intel SGX技術而成的作法,微軟將在公有雲環境搭配內建SGX功能執行個體服務),以提供這項保護。

當時,微軟也表示,正與其他軟硬體廠商合作開發TEE,還提供工具、軟體開發套件,以及Windows與Linux等兩大OS支援。

在此同時,微軟也將安全區的概念用於幾種領域。在區塊鏈業保護上,他們在2017年8月推出機密聯盟區塊鏈框架(Coco);針對資料庫的存取保護,微軟也以此實作「使用中加密(encryption-in-use)」的功能,可適用於Azure SQL Database與SQL Server。

而這技術其實也是SQL Server的一律加密(Always Encrypted)功能強化,可確保微軟資料庫能夠全程、持續加密,而無損於SQL查詢的使用。

-1033cover-%E5%BE%AE%E8%BB%9F-%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90%EF%BC%8F%E5%BE%AE%E8%BB%9F.png)

【微軟機密運算解決方案與發展策略總覽】相較於目前市面上的機密運算平臺,微軟憑藉自身的研究、與多家廠商的合作,打造出一個涵蓋層面更為廣泛、多元的應用生態,從串連其他業者組成機密運算聯盟、支援3大處理器平臺、推出執行個體與物聯網設備支援,到發展出上層的各式資料應用服務、公用服務、軟體開發套件,成果斐然。(圖片來源/微軟)

推出支援Intel SGX的執行個體服務,實現機密運算應用

到了2018年5月,微軟進一步闡釋Azure Confidential Computing的定位。Mark Russinovich表示,鎖定雲端服務處理資料的應用保護需求,也是微軟機密雲(Confidential Cloud)願景的基礎。

而在推動機密運算的方法上,他也提到硬體、軟體、服務等6大關鍵。以硬體與運算而言,Azure將推出DC系列執行個體服務,採用內建SGX技術的Xeon E處理器,用戶可在雲端服務執行支援SGX的應用程式,保護程式碼與資料的機密性與完整性;在軟體開發的部份,微軟與多家廠商開發橫跨硬體TEE與軟體TEE的API,讓程式碼具有可移植性,同時,也提供相關工具與除錯支援,協助這類程式的開發與測試──初期能以C或C++語言,搭配Intel SGX SDK,以及安全區API來組建應用程式。

在服務與應用案例上,微軟表示,可結合多資料源,支援安全機器學習。

在2018年9月舉行的Ignite全球用戶大會後,微軟宣布DC系列執行個體服務將提供公開預覽版,也推出開原碼的軟體開發套件Open Enclave SDK,提供一致的API介面與安全區抽象化設計,他們預告後續版本將支援Arm TrustZone,提供更多執行時期元件與Windows支援,以確保這套SDK能廣泛應用,可橫跨不同安全區技術,以及雲、混合雲、邊緣運算、內部等環境的使用。

為強化物聯網與跨平臺能力,這套SDK整合Azure IoT Edge安全性管理員,如此一來,採用Azure IoT Edge平臺的開發者,在撰寫受信任的應用程式時,搭配的信任根可置於基於安全晶片而成的TEE,而且,實際應用上,可涵蓋Intel SGX、Arm TrustZone,以及採用Linux與Windows系統的嵌入式安全元件(eSE)。

-1033cover-%E5%BE%AE%E8%BB%9F-%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90%EF%BC%8F%E5%BE%AE%E8%BB%9F.png)

【推出支援機密運算的執行個體服務】在機密運算領域,微軟與英特爾長期合作,運用該公司支援SGX的Xeon E系列處理器,推出專用的執行個體服務,未來隨著支援SGX的第三代Xeon Scalable系列處理器的普及,以及AMD第三代EPYC處理器的採用,勢必可為其雲端服務用戶提供選擇更豐富的機密運算環境。(圖片來源/微軟)

翻新執行個體,拓展更多應用服務

在2019年下半,微軟與其他廠商成立機密運算聯盟。隔年,新一代DC系列執行個體服務DCsv2正式上線。

此時,他們也拉攏更多安全區技術相關的應用廠商,像是:Fortanix、Anjuna、Anqlave,他們的機密運算產品都在Azure市集上架,並宣布3個企業使用案例,分別是加密即時通訊軟體廠商Signal、加密貨幣業者MobileCoin,以及區塊鏈數位資產交易公司Fireblocks。

到了下半年舉行Ignite大會之後,微軟強調,他們是最先推出機密運算解決方案的公有雲,而且提供多種服務選擇。

整體而言,微軟除了先前推出的機密執行個體、機密機器學習,以及機密IoT Edge設備,從2020年9月起,也開始提供機密容器──Confidential Computing Nodes on Azure Kubernetes Service,而在Azure SQL Database資料庫服務上,也將增設機密運算相關功能。

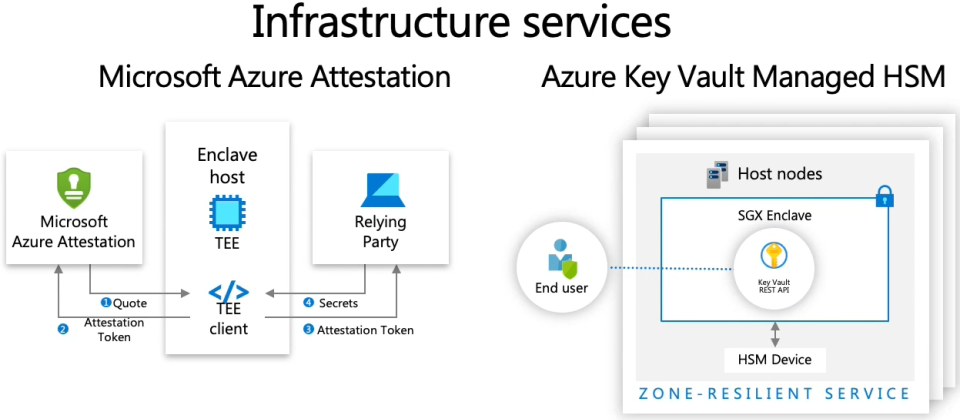

在機密運算的應用服務部分,微軟也在此時宣布與展示多種解決方案,像是全代管硬體安全模組金鑰管理服務:Azure Key Vault Managed HSM,驗證平臺可信度與二進位碼完整性的見證服務:Azure Attestation。

他們也公布機密推論(Confidential Inference)的開發專案,協同微軟研究院、Azure機密運算、Azure機器學習,以及微軟針對機器學習模型格式ONNX(Open Neural Network Exchange)所開發的執行時期元件軟體專案,提供資料加密與見證功能,限制機器學習主機不能同時存取推論請求與回傳的反應。

而在運算平臺的部份,IoT Edge搭配安全區的作法此時正式推出,若用戶須將敏感資產與工作負載,部署至支援安全區的IoT Edge設備,可提供保護。

順應英特爾隔年將推出內建SGX的第三代Xeon Scalable系列處理器,微軟也趁機宣布先期採用計畫。

對於市面上另一個可提供機密運算能力的伺服器處理器平臺:AMD EPYC系列,在2021年3月AMD發表第三代產品(EPYC 7003系列)之際,微軟終於宣布支援的消息,並標榜他們將是第一家採用這款產品來提供機密VM服務的公有雲業者,用戶可運用新增的安全加密虛擬化-安全巢狀記憶體分頁技術(SEV-SNP),透過建立TEE來保護虛擬機器,微軟目前已開放受限預覽版申請。

機密運算服務的部份,微軟於2月釋出機密帳本服務Azure Confidential Ledger封閉預覽版,針對記錄保留、稽核、資料透明度,提供敏感資料儲存的註冊與防竄改機制,5月已發布公開預覽版本。

-1033cover-%E5%BE%AE%E8%BB%9F-%E5%9C%96%E7%89%87%E4%BE%86%E6%BA%90%EF%BC%8F%E5%BE%AE%E8%BB%9F.png)

【發展多樣的機密運算應用服務】從2020年下半至今,微軟陸續宣布多種結合或支援機密運算的服務,在性質上,可再細分為基礎架構型(上圖),以及資料應用型(下圖)等兩大類,能夠分別針對驗證與金鑰管理需求,以及各種資料處理的情境,針對正在使用的資料提供保護的功能。(圖片來源/微軟)

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09