Azure用戶登入全面使用多因素驗證的政策,將從Azure portal開始,之後漸次推廣到CLI、PowerShell及Terraform

2024-05-20

| IT周報 | MFA | 品牌安全 | 社群媒體行銷 | 第三方Cookie退場 | 後Cookie時代

Martech雙周報第52期:富比士經營廣告內容農場網站長達7年,鑽大型Martech商漏洞販售灌水廣告版位

本期Martech雙周報重點:富比士經營MFA網站多年,鑽各大Martech商漏洞長達7年,而持續交易該網域的廣告;統一資訊將7-Eleven上千家分店的Google商家檔案上開設廣告版位;大通銀行也做起了廣告聯播網

2024-04-19

| outlook | Authenticator | MFA | 雙因素驗證 | 微軟

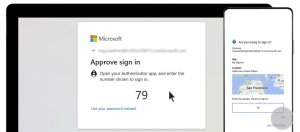

Android版Outlook將整合部分Authenticator的功能,讓用戶在不同裝置上登入Microsoft 365等微軟服務

2024-04-11

| 微軟 | Microsoft Entra | 多因素身分驗證 | MFA

微軟Microsoft Entra將部署條件式存取政策,登入管理入口將強制啟用MFA

Microsoft Entra的條件式存取(Conditional Access)政策之一,是要求所有具特權的管理員一律採用多因素身分驗證(MFA),來登入微軟的管理入口

2023-11-08

| Google Authenticator | MFA | 同步 | OTP | 一次性密碼 | 備份 | 網路釣魚

安全專家指Google Authenticator MFA驗證碼雲端同步削弱安全性

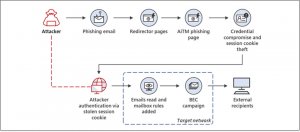

安全廠商Retool公布自家員工因網釣攻擊而發生的安全事件,並指出有部分肇事原因來自Google Authenticator今年初開始,提供將一次性認證碼備份到Google帳號的功能設計不良

2023-09-18

LastPass在5月初因安全升級要求,強制用戶重新登入帳號後,自行登入並重設MFA的措施,讓許多使用者在處理過程中處處碰壁,而被拒於該服務門外

2023-06-27

| 資安日報 | Wiper | 資料破壞軟體 | iRent | SwiftSlicer | KeePass | QNAP | BIND | GitHub | Zendesk | 資料庫配置不當 | 資料外洩 | 供應鏈攻擊 | MFA | AI RMF | AI

【資安日報】2023年1月31日,資料破壞軟體SwiftSlicer被用於破壞AD網域、密碼管理器KeePass漏洞恐讓攻擊者取得帳密資料

鎖定烏克蘭組織的資料破壞軟體攻擊行動再度傳出,這次駭客利用名為SwiftSlicer的惡意程式一併破壞AD網域;開源密碼管理器KeePass出現CVE-2023-24055,攻擊者有可能藉此取得明文帳密資料

2023-01-31

| MFA | 多因素認證 | FIDO | 無密碼數位身分認證機制

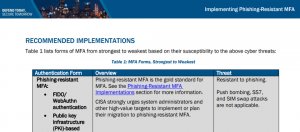

美國CISA力挺FIDO無密碼身分認證機制,將成多因素認證唯一標準

駭客已經有工具繞過傳統的多因素認證(MFA)機制,而FIDO聯盟推動的無密碼數位身分認證機制,因為FIDO伺服器只存放公鑰、而解密私鑰存在使用者端的作業系統、瀏覽器、手機和平板等裝置的特性,因為駭客無法取得私鑰,也讓駭客的攻擊無法成功

2022-10-21