微軟

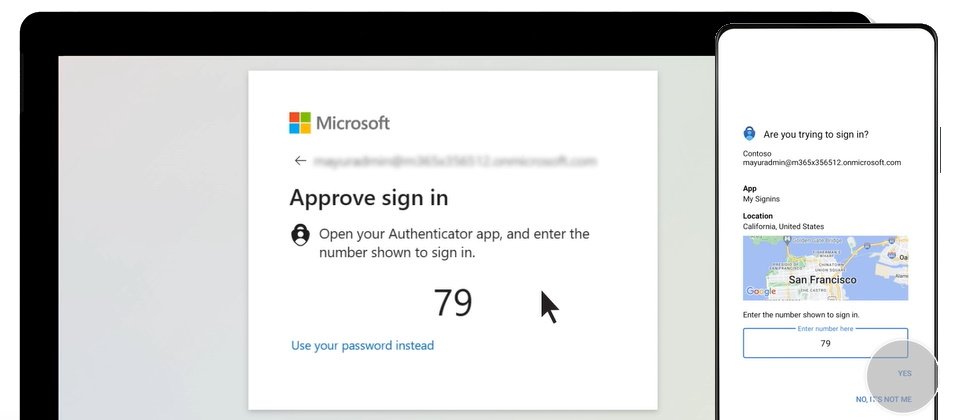

微軟周一(11/6)宣布,將於Microsoft Entra中自動部署3項條件式存取(Conditional Access)政策,它們皆與多因素身分驗證(MFA)有關,其中一項政策是要求管理員在登入各種Microsoft Admin Portals時,必須採用MFA。

負責身分安全的微軟副總裁Alex Weinert強調MFA的重要性,指出當微軟在十年前強制啟用某些消費者服務的多因素身分驗證之後,微軟帳戶遭駭的意外下滑了80%,且遭駭用戶成功取回帳戶的比例也從57%增加到81%。而且原本擔心此一政策會令消費者感到麻煩而走人,沒想到客戶的留存率還增加了5%。

繼之微軟在2019年針對所有的新租戶所提供的安全預設中,便啟用了MFA,超過80%的新租戶保留了該安全預設,2022年將該預設值延伸到既有租戶,有超過94%的租戶維持其啟用狀態,Weinert說,這些啟用了MFA比未啟用的客戶所受到的危害少了80%,且整體的MFA利用率已超過37%,但微軟的目標是100%。

這是因為微軟的研究顯示,MFA可降低99%帳戶被盜的風險,且使用者的數位身分同時保護著他們的虛擬與實體資產,從微軟每秒封鎖逾4,000次的密碼攻擊來看,必須採用激進手段。

總之,這次微軟打算於Microsoft Entra中自動部署3項條件式存取政策,一是在登入各種管理入口時必須採用MFA,二是原本即採用MFA的使用者在登入所有雲端程式時都必須採用MFA,三則是要求Microsoft Entra ID Premium Plan 2用戶在執行高風險登入行為時,必須採用MFA。

上述的第一項政策適用於所有的客戶,只要是具特權的管理員要登入微軟的管理入口時,就必須採用MFA,像是Microsoft Entra、Microsoft 365、Exchange及Azure等。此一政策涉及了14種管理員角色,涵蓋全域管理員、應用程式系統管理員、Exchange系統管理員、密碼管理員、安全性系統管理員、SharePoint系統管理員及使用者管理員等。

Weinert說,微軟強烈推薦第一項政策,並將代替客戶部署,且縱使客戶得以選擇退出上述政策,微軟團隊也會持續在某些特定互動時要求多因素身分驗證。

微軟預計自下周便會開始部署上述政策至所有合格的租戶,租戶有90天的時間可以審核並客製化相關政策,之後微軟即會啟用它們。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23