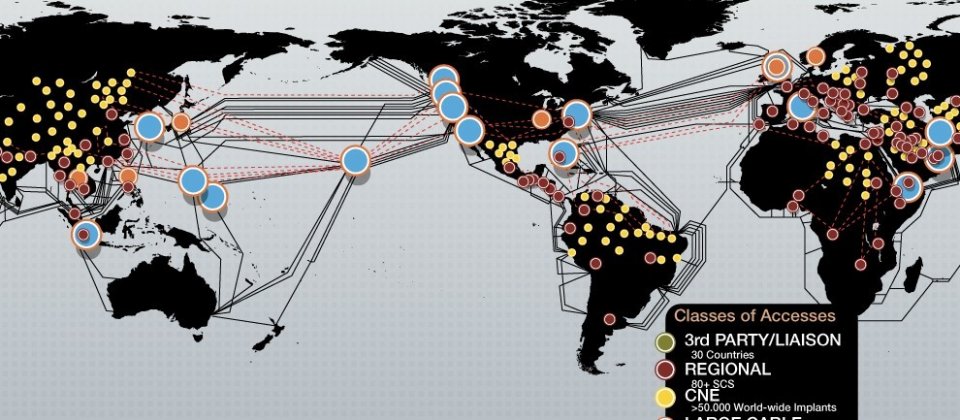

維基共享資源;作者:U.S. National Security Agency

先前中情局前任員工Edward Snowden爆出美國國安局(NSA)的PRISM計畫,指出NSA透過各大科技業者存取使用者個資後,業者紛紛跳出自清,蘋果則曾宣稱其iMessage的安全性連蘋果自己都無法解密使用者所傳輸的資料。但資安研究人員Cyril Cattiaux在上周於吉隆坡舉行的Hack in the Box安全會議中指稱,蘋果是在說謊。

蘋果在今年6月公布了美國政府所提出的個資揭露請求數據,並強調蘋果對保護個人隱私的承諾,當時蘋果表示, iMessage通訊是採用端對端加密,因此除了發送人與接收方外,沒有其他人能夠讀取這些通訊內容,而且蘋果也無法解碼這些資料。

但Cattiaux指出,蘋果的說法基本上是個謊言。Cattiaux表示,他並不是說蘋果在讀取使用者的iMessage通訊,而是在說如果蘋果願意,或是收到政府的命令,仍然能夠讀取iMessages通訊。

Cattiaux表示,的確蘋果伺服器間的所有通訊都是透過SSL的加密通道,於是他試著使用偽造的憑證來執行中間人攻擊(Man-In-The-Middle,MITM),結果發現這非常的容易,並可直接檢視使用者蘋果ID與密碼的明文,意謂著任何人只要能夠利用偽造的憑證與代理伺服器就能取得蘋果用戶的ID與密碼,進而存取iCloud或各種蘋果服務。

他進一步描述了竊聽iMessages通訊的方式,指出當A要傳訊予B時,C攔截了A與B對蘋果伺器的請求,也攔截了雙方所傳輸的內容,利用A與B的金鑰加以解密,甚至可竄改A或B的內容。以上攻擊的基本要求為目標裝置的有效憑證、可將流量導向自己,以及得持有通訊金鑰。

Cattiaux說,蘋果不但擁有憑證,而且掌控了流量與金鑰伺服器,這代表如果蘋果願意,它仍然能監聽使用者的通訊。

不過,Cattiaux表示,對駭客而言,針對iMessage使用中間人攻擊不切實際,而且iMessage的安全性對一般人來說已足夠,只是不建議透過該服務傳遞不想讓政府監控的訊息。

蘋果回應指出,iMessage的架構並未允許蘋果讀取通訊內容,該研究討論的是理論上的漏洞,且蘋果必須要變更iMessage系統才能利用此漏洞,蘋果並無計畫或相關企圖來執行它。(編譯/陳曉莉)

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09