時間回溯到今年3月20日,下午兩點,韓國6家新聞媒體與銀行,數千名員工電腦紛紛關機,重新開機後螢幕一片漆黑,只出現「ErrorCode 8002: Invalid MBR」,代表這臺電腦的硬碟開機磁區已經損毀了。共計有超過48,700臺電腦、伺服器與ATM伺服器接連當機,硬碟開機磁區損毀,數千臺ATM故障,網路銀行與信用卡服務也停擺 。

民眾無法觀看電視節目、無法提領現金,無法在星巴克使用信用卡結帳,駭客攻擊造成短暫的生活不便,韓國政府也將此次攻擊視為國家級的戰爭行為,啟動國家危機管控機制,韓國國防部也因此提高了「情報作戰防禦態勢」等級,從4級提升到3級。

趨勢科技也表示,這是韓國史上最大規模的駭客攻擊。其中,相當於臺灣農會信用合作社的農協銀行,共有2,000臺電腦故障,4,500臺ATM停擺無法運作,農協銀行也一度切斷各分行對外的網路連線,一直要到事發後的第四天,才完全恢復正常營運作業。

韓國政府也在事發後召集軍方及民間資安廠商合組成民官軍聯合應變小組展開調查,並在今年4月10日由韓國科學與資訊科技未來規畫部(Ministry of Science ICT and Future Planning,MSIP)發表了調查報告,僅提到此次攻擊行為確認由北韓所主導,駭客潛伏8個月,並沒有揭露駭客入侵的方式。

韓國資安專家社群IssueMakersLab雖然根據掌握到的惡意程式樣本、加密手法、C&C操控通訊協定等證據交叉比對,推斷出應該是企業內部派送更新程式的更新伺服器(Patch Management Server)遭駭,變成駭客派送惡意程式的工具,卻也無法說明內部更新伺服器的漏洞為何。

因為部分受害企業採用了韓國本土最大防毒廠商安博士(AhnLab)的資安政策管理平臺,所以,在安博士擔任融合研發部門總監的Kiyoung Kim參與了韓國320事件的調查。

Kiyoung Kim也現身今年臺灣駭客年會(HITCON),為我們解答這個官方報告與IssueMakersLab沒有說明的問題。Kiyoung Kim表示,有2大關鍵疏忽,才會釀成如此嚴重的災情,其一是企業內部更新伺服器的安全防護措施不夠嚴謹,其二是自家的防毒軟體驗證機制有瑕疵。

就常理來說,這些重要伺服器應該具有更嚴謹的防禦措施,企業內應該只有系統管理者或是高階主管擁有權限可以登入,這不免讓人驚訝,駭客是如何取得內部重要伺服器的權限。

駭客利用網路監聽工具獲得使用者登入資訊

Kiyoung Kim表示,部分受害企業沒有在內部更新伺服器前,設置IP/Mac過濾機制,所有企業內網的使用者都可以存取該臺伺服器,這樣地做法也讓駭客有機可趁。

駭客接著利用網路監聽工具,開始監聽系統管理者的活動,監聽到系統管理者成功登入內部更新伺服器的連線封包,攔截成功連線的Session封包。接著,駭客便利用這個Session封包的資訊,加入系統管理員和內部更新伺服器的連線。

而安博士防毒軟體驗證機制只會在第一次登入時進行驗證作業,一旦有成功登錄的紀錄後,後續封包的傳送就不會重複驗證,讓駭客可以成功的加入連線,毫不費力地登入內部更新伺服器,將病毒更新檔替換成惡意程式,派送到終端使用者的電腦上,導致大規模的電腦在同一時間癱瘓。安博士也在事件爆發後,立即修補了防毒軟體驗證設計的瑕疵。

受害廠商現身說法,也和IssueMakersLab的推論相符,之所以會讓駭客造成如此大規模的破壞,讓韓國6家企業的服務瞬間停擺,的確是因為企業內部的更新伺服器被駭客操控,駭客利用正常管道,將惡意程式植入使用者電腦或是ATM中。

駭客長時間潛伏企業中,為了掌握系統管理者的活動習性

看似簡單的監聽手法,卻釀成了嚴重的後果,除了受駭企業內部防禦機制不夠嚴謹之外,也驗證了駭客的情蒐相當充足,這也是APT攻擊最大的特色。

韓國320事件,駭客在真正發起攻擊前,花了至少8個月的時間潛伏在目標企業內,調查報告指出,至少有6臺北韓電腦從2012年6月28日開始,就不斷入這些受害金融機構或電臺,來蒐集目標企業的資訊,駭客至少成功潛入了1,590次,而且從受駭電腦中發現的惡意程式多達76種,其中9種具有破壞性,其餘惡意程式則負責監視、入侵或其他用途。有18種惡意程式還是已知的惡意程式。

也就是說,駭客已經掌握目標企業的IT架構,具有大量派送功能的伺服器又存放於何處,採用了哪些防護措施,甚至知道誰是系統管理者,摸清楚系統管理者作業習性,找到系統管理者登入重要伺服器的時間點,才能夠即時開啟網路封包監聽工具,攔截成功登入的Session封包。

駭客縝密的攻擊手法,加上企業無心的防範漏洞,就這樣爆發了韓國史上最大規模的駭客攻擊。

艾斯酷博科技首席資安研究員邱銘彰表示,駭客利用網路監聽工具發動攻擊並不是太艱深的技巧。網路上也有許多現成的網路監聽工具可下載。

網路監聽工具可讓網管人員掌握企業網路環境狀況,了解網路設備是否正常運作,傳輸是否流暢,透過監聽能夠擷取電子郵件、網頁、ftp等的密碼,甚至是網路傳遞資料的內容,若是網路故障時,亦可使用網路監聽工具進行故障排除,監聽異常封包,軟體封包問題檢測等等。

監聽留下來的Log檔,也可作為日後稽核之用,若發生資安事件,可從Log檔中追查是否有使用者連線至非法的網站,導致被駭客植入後門程式,造成企業門戶大開;又或者可以判斷使用者是否違背企業的網路政策,在上班時間瀏覽和工作不相關的網站。

網路監聽工具也可作為學校老師教學之用,然而,因為網路監聽工具可以獲取相當多的機密,便成為駭客發動攻擊的工具之一,只要目標主機和負責監聽的電腦身處在同一個網段,駭客就可以暗中非法監聽,獲取使用者帳號密碼,以及任何可加以利用的資料,發動攻擊,獲取利益。

這種內網的攻擊,很容易被企業忽視,企業通常都投入大筆預算購買資安設備,抵禦外來者的入侵,一旦駭客神不知鬼不覺的欺騙過外圍的防護後,就如入無人之境,為非作歹。

企業要有縱深防禦觀念,資安廠商要尋求整合

經過韓國320事件的教訓,Kiyoung Kim也建議企業應該要調整思維來因應APT攻擊。他表示,目前還沒有一家資安廠商的解決方案,能夠有效防範APT攻擊,無法確保百分之百的安全,因此,企業應有縱深防禦觀念,建立起有層次的防禦體系,在每個環節,部屬對應的資安防護設備,才能提升企業整體的防禦能力。

此外,Kiyoung Kim也提到,資安廠商應該開始思考,如何將自家的產品和其他廠商整合,共同推出能夠涵蓋更多環節的解決方案,才能有效對付APT攻擊,像是端點控管廠商bit9就在今年5月,將其產品整合了防火牆廠商Palo Alto與資安廠商FireEye的技術,用來防禦零時差攻擊的惡意程式。

韓國320駭客攻擊事件可能的攻擊途徑

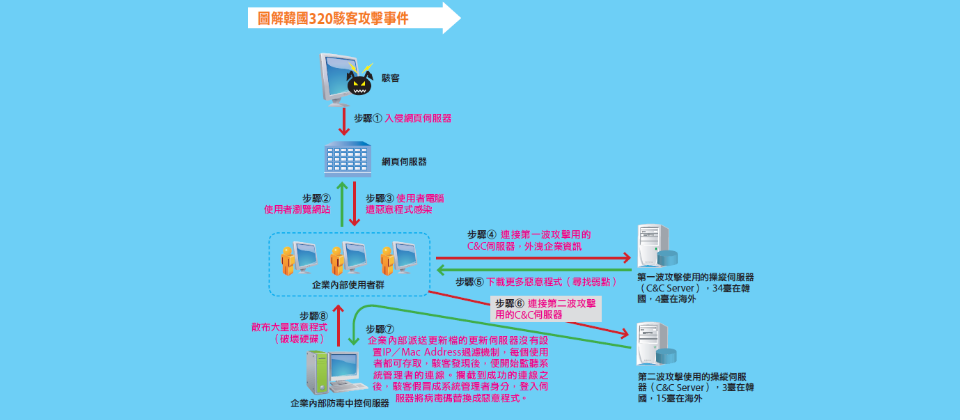

根據韓國資安專家社群IssueMakersLab的研究,依據惡意程式程式碼的特徵,韓國320駭客事件可追溯到2007年,以下是此次事件駭客可能的攻擊途徑之一。

駭客入侵企業使用者常瀏覽的網站,利用ActiveX漏洞植入惡意程式,一旦企業使用者瀏覽被入侵的網站,電腦就被惡意程式感染。駭客利用被感染的電腦,將企業內部資料傳送給第一波攻擊所使用的操縱伺服器(C&C Server)。駭客利用C&C伺服器下載更多惡意程式,用來掃描企業內部的派送更新檔的更新伺服器或是資料庫伺服器,有哪些可利用的漏洞。確認可利用的漏洞後,駭客利用受感染的使用者電腦連接第二波攻擊所使用的C&C伺服器。

韓國本土最大的防毒廠商安博士(AhnLab)擔任融合研發部門總監的Kiyoung Kim揭露了企業派送更新檔的更新伺服器的漏洞。他表示,因為企業沒有設置IP/Mac Address過濾機制,讓所有內網的使用者都可以存取該臺伺服器,駭客就利用網路監聽工具,監聽系統管理者的活動。接著,駭客攔截到成功連線的Session封包,就加入系統管理員和內部防毒伺服器的連線。

而且,安博士防毒軟體驗證機制只會在第一次登錄時進行驗證,後續封包傳送就不會重複檢查,駭客成功加入連線後,將病毒更新檔替換成惡意程式,派送到終端使用者的電腦上,造成4萬8千多臺電腦受到破壞,受駭企業對外服務中斷。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09