FBI介入索尼影業遭駭調查,不到1個月的時間,接連兩次發布報告,第一次警告企業將有毀滅性惡意程式出現,第二次則在網路上公布調查結果,從3個關鍵點認定是北韓政府主使該起攻擊事件。

iThome

索尼影業被駭後,第一時間便請求美國聯邦調查局(FBI)的協助,FBI在事發1星期後介入調查,並在事發不到1個月內公布調查結果,FBI掌握三個關鍵因素,認定該起事件是由北韓政府幕後主使。

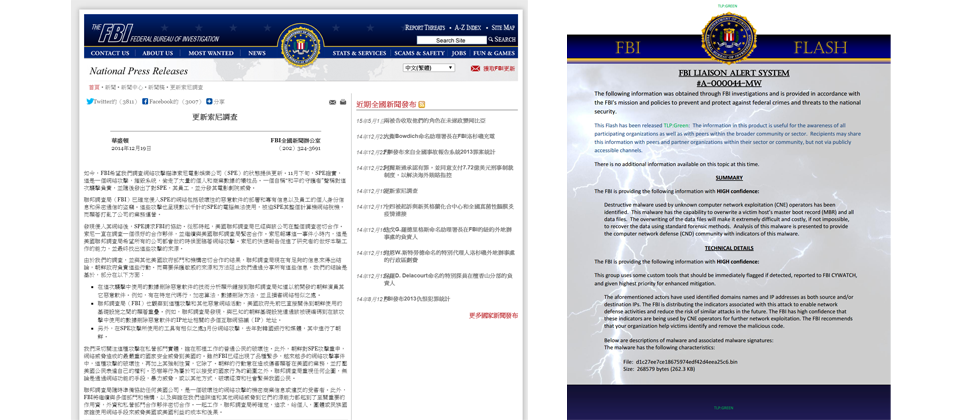

FBI先發布毀滅性惡意程式警告

整起攻擊事件在爆發初期,就有媒體和美國政府傳出是由北韓政府主導,但北韓政府也曾對外表示:「這起攻擊事件的行為是正義的,但並不是由北韓政府主導。」只不過,北韓政府的聲明並未被美國政府所接受。

美國FBI在12月1日對企業發出警告,將會有「毀滅性威脅」惡意程式的「立即」攻擊,根據美國FBI「#A-000044-mw」的備忘錄,便描述了該惡意程式記錄Sony內部主機名稱與IP位址的關係,並含有許多可進入共享網路的使用者名稱與密碼;當惡意程式滲透到索尼影業的內部網路之後,惡意程式就會開始運作,不僅會刪除使用者檔案(包括本地端和網路磁碟檔案,以及開機磁區(MBR)外,該惡意程式還有一個「Hacked By #GOP」BMP桌布檔,與索尼影業被駭時的電腦畫面一樣。

資安業者美國趨勢科技便據此發現到摧毀索尼影業硬碟的惡意程式樣本,命名為「BKDR_WIPALL」,趨勢科技發現樣本中有一組加密的使用者名稱和密碼,可用來登入共享企業內部網路。當這個共享的帳號密碼登入企業內網後,意味著該惡意軟體將會被賦予最高的管理者權限,具有完全存取功能權限,並可藉此來存取系統根目錄。

另外,在進行真正的惡意行為前,這個惡意程式會先休眠10分鐘(或是休眠600,000毫秒),也會刪除使用者檔案,並會停止Microsoft Exchange Information Store服務。

特別的是,當惡意程式執行完任務後,惡意軟體會再休眠2小時,接著強制系統重新開機;之後,也會刪除在固定式和網路磁碟機內的所有檔案(格式 *.*),並覆寫實體磁碟機。這個惡意程式手法,讓硬碟資料無法殘存。

美國趨勢科技發現了多個WIPALL惡意程式的新變種,除具有類似攻擊手法外,攻擊手法細節也有些微不同。像是,變種惡意程式BKDR_WIPALL.C就會先檢查受感染電腦是否為64位元,如果是64位元系統的電腦上執行,該惡意程式會植入kph.sys(KProcessHacker驅動程式)和其元件ams.exe(偵測為BKDR64_WIPALL.F)。另外一個新變種BKDR64_WIPALL.F,則會置換McAfee防毒軟體即時掃描程式,關閉McAfee防毒軟體功能。

不過,這個惡意程式究竟是如何滲透到索尼影業的內網,是外界推測的由索尼影業的內賊和外面駭客裡應外合導致的結果,還是,一般APT攻擊最常使用者的社交工程郵件,為何惡意程式會關閉McAfee防毒軟體功能,最終還是得等索尼影業依美國上市公司法令規範,揭露更詳細完整的調查結果後,才能得知攻擊細節。

再公布調查結果,三個關鍵認定北韓是主謀

美國FBI在12月19日發出新聞稿,確認該起攻擊事件背後主使者就是北韓政府,FBI則根據三項關鍵因素做此認定。首先,FBI從技術面分析,刪除索尼影業資料的惡意程式和先前北韓攻擊美國所使用的惡意程式,都具有類似的特徵,例如,有些惡意程式在特定的地方都有特定的程式碼、有類似的加密演算邏輯、刪除資料的方法雷同,以及會利用類似的方式入侵企業內網。

其次,FBI發現這個惡意程式所使用的基礎設施,和之前北韓駭客對美國政府發動網路攻擊所使用的基礎設施相同,也就是說,FBI發現數個IP位址和之前北韓網軍用來溝通聯繫的IP位址一樣,而這些IP位址被寫入惡意程式中。

最後,FBI發現,此次攻擊索尼影業的惡意程式,其實和2013年 3月20日南韓發生銀行電視臺4萬2千多臺電腦的硬碟同時毀損、無法開機使用的攻擊工具很相似。

而美國聯邦調查局(FBI)局長James Comey日前在紐約的網路安全國際會議更直說,#GoP有些時候發信給索尼影業員工時,會忘記使用代理程式,直接使用北韓政府的IP位址,這也成為FBI指控北韓政府主使最直接的證據。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23