美國聯邦調查局(FBI)調查索尼影業遭駭事件,認定是由北韓政府幕後主導。

索尼影業在11月24日傳出遭到駭客組織#GoP(Guardians of Peace,和平守護者)入侵,雖然美國聯邦調查局(FBI)已經對外公布調查結果,證實是北韓政府在幕後主導此次攻擊事件。但是,陸續有許多資安專家出面質疑FBI的調查結果,甚至於,資安傳奇芬安全首席資安研究長Mikko Hypponen(米戈希伯能)日前來臺時,更直指該案的惡意程式樣本充滿美國人假裝講爛英文的奇怪用語,不像是北韓駭客所為。而之後,也陸續有許多資安公司提出對FBI調查結果的存疑。

索尼影業遭駭,外洩資料超過1.5TB

索尼影業(Sony Picture)推出的喜劇片《名嘴出任務》「The Interview」上映與否一波三折,原本索尼影業迫於駭客威脅,加上美國連鎖電影院3千多家都害怕有後續的恐怖攻擊,決定不在耶誕檔期上映該片;但美國總統歐巴馬認為,索尼影業對駭客妥協將有害言論自由與藝術表達。所以,索尼影業在美國政府的支持下,最終,在全美300多家獨立電影院,以及YouTube Movies、Google Play、微軟的Xbox Video和電影官網www.seetheinterview.com等管道,正式播映《名嘴出任務》。

索尼影業遭駭後,不僅有前任與現任47,000多名員工的個資隱私和薪資資料遭到外洩,許多明星的聯絡方式、合作契約和化名,相關電影的合作契約、談判內容,甚至是,還沒有上映但已經完成拍攝與剪輯的影片,也都遭到外洩。因為受駭事件牽涉範圍很廣,FBI在事發1星期後介入調查,並在事發不到1個月內公布調查結果。而外洩資料容量據推估,至少超過1.5TB之多。

整起攻擊事件在爆發初期,就有媒體和美國政府傳出是由北韓政府主導,但是,北韓政府也曾對外界的指控發表聲明。北韓政府對外表示:「這起攻擊事件的行為是正義的,但並不是由北韓政府主導。」只不過,北韓政府的聲明並未被美國政府所接受。

FBI介入調查,認定北韓政府主導攻擊事件

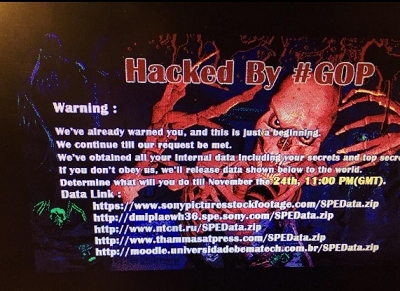

時間回到11月24日感恩節前夕,駭客組織#GoP(Guardians of Peace,和平守護者)在美國索尼影業(Sony Picture)員工電腦上顯示,該公司的機敏資料已經被該組織掌控,並要求索尼影業員工要乖乖配合其要求。隨著駭客組織釋出越來越多的資料,也證明駭客已經長期且高度掌控索尼影業的網路環境,才能夠在最終的時候,一舉癱瘓索尼影業的員工電腦,甚至刪除並毀損員工電腦中的資料,迫使許多人必須回復到最早期的紙本作業形式。

駭客在11月29日將索尼影業還沒有公開發行的電影檔案,放在共享網站供人下載;爾後,在12月1日和2日,外洩包括員工和高階主管的個資和薪資資料,甚至於,FBI在介入調查後更指出,攻擊索尼影業的惡意程式是具有破壞性和毀滅性的惡意程式。

FBI在新聞稿中提出三點推論來說明,認定是北韓政府主導的原因。首先,FBI表示,從技術面分析這次攻擊索尼影業的惡意程式,和FBI以往掌握到由北韓開發的惡意程式有類似點,例如,程式習慣寫幾行、使用哪一種加密演算法、如何刪除資料的方式,以及如何損害網路環境等作法,都有極高的相似之處。

再者,FBI先前也曾發現多起由北韓政府發動攻擊美國關鍵基礎建設的攻擊手法和網路活動,彼此之間有顯著重疊,甚至於,在研究惡意程式時還發現,有一些IP位址是先前北韓攻擊美國關鍵基礎建設惡意程式中曾經使用過的,或者是彼此之間具有關連性。

第三點,FBI更發現,此次攻擊索尼影業的惡意程式和2013年南韓3月20日發生銀行電視臺4萬2千多臺電腦的硬碟同時毀損、無法開機使用的攻擊手法相似。綜合上述三點,加上索尼影業即將推出的刺殺北韓領導人金正恩的喜劇,更加肯定北韓政府是攻擊事件的幕後主使者。

根據美國政府官方資料,有2種可疑的惡意程式作怪

此次只有一家資安公司Fireeye協同FBI調查,該公司臺灣技術顧問林秉忠表示,基於保護客戶資料及進入司法調查階段之故,無法對外回應。先前傳出索尼影業要求許多資安公司噤聲,不要對該起受駭事件發表想法或臆測,但陸續仍有一些資安專家,對該起受駭事件的不合理處提出他們的懷疑。

索尼影業遭駭後,包括趨勢科技、賽門鐵克、卡巴斯基實驗室,與Blue Coat等資安業者都分析了FBI所提及的Destover惡意程式,發現該惡意程式專門鎖定索尼影業且熟悉其內部電腦架構。

根據美國FBI「#A-000044-mw」的備忘錄,便描述了該惡意程式記錄Sony內部主機名稱與IP位址的關係,並含有許多可進入共享網路的使用者名稱與密碼;當惡意程式滲透到索尼影業的內部網路之後,惡意程式就會開始運作,不僅會刪除使用者檔案(包括本地端和網路磁碟檔案,以及開機磁區(MBR)外,該惡意程式還有一個「Hacked By #GOP」BMP桌布檔,與索尼影業被駭時的電腦畫面一樣。

例如,美國趨勢科技偵測的惡意程式樣本為BKDR_WIPALL,發現樣本中有一組加密的使用者名稱和密碼,可用來登入共享網路。一旦登入,惡意軟體會嘗試被賦予最高的完全存取權限,藉此來存取系統根目錄;另外,在進行真正的惡意行為前,會先休眠10分鐘(或是休眠600,000毫秒)。而這個惡意程式除了會刪除使用者檔案外,也會停止Microsoft Exchange Information Store服務。特別的是,當惡意程式執行完任務後,惡意軟體會再休眠兩個小時,接著強制系統重新開機;之後,也會刪除在固定式和網路磁碟機內的所有檔案(格式 *.*),並覆寫實體磁碟機。

美國趨勢科技發現了多個WIPALL惡意程式的新變種,除具有類似攻擊手法外,攻擊手法細節也有些微不同。像是,變種惡意程式BKDR_WIPALL.C就會先檢查受感染電腦是否為64位元,如果是64位元系統的電腦上執行,該惡意程式會植入kph.sys(KProcessHacker驅動程式)和其元件ams.exe(偵測為BKDR64_WIPALL.F)。另外一個新變種BKDR64_WIPALL.F,則會置換McAfee防毒軟體即時掃描程式,關閉McAfee防毒軟體功能。

不過,這個惡意程式究竟是如何滲透到索尼影業的內網,是外界推測的由索尼影業的內賊和外面駭客裡應外合導致的結果,還是,一般APT攻擊最常使用者的社交工程郵件,為何惡意程式會關閉McAfee防毒軟體功能,還是得等索尼影業依美國上市公司法令規範,揭露更詳細完整的調查結果後,才能得知攻擊細節。

另外,US-CERT也對惡意程式SMB Worm Tool發布資安警告,有一個新蠕蟲會利用微軟Windows Server的伺服器訊息區(Server Message Block,SMB)的網路檔案共用通訊協定,利用SMB可以存取遠端伺服器上的檔案或其他資源的特性,暴力破解微軟伺服器的認證機制。

而這個蠕蟲一旦破解認證機制後,就可以透過445通訊埠,利用蠕蟲複製的特性,經由內網的方式,將蠕蟲複製到其他內網電腦,成功植入到其他臺電腦後,就可以做到每5分鐘與駭客的控制與命令伺服器(Command and Control Server)連線,回傳蠕蟲在內網電腦中所搜集到的資料,並接受駭客新的指令。

根據US-CERT公布的內容,這個惡意程式對企業帶來的威脅包括:連線回控制伺服器並回傳資料,以及猜中主機密碼後,可以和SMB主機連線,在新的被感染主機上,共享和複製遭外傳的機敏文件。這個蠕蟲還具有後門程式、鍵盤側錄以及毀損電腦硬碟等功能。

質疑1:像是美國人模仿外國人使用的爛英文

Mikko Hypponen來臺時也表示,因為芬蘭在國際政治上,不隸屬歐盟(EU),也沒有加入北大西洋公約組織(NATO),也不受美國、英國甚至是中國的影響,這種政治上的中立態度,也讓該公司在做資安事件的調查和判斷時,不受其他因素影響。他當時便說,根據資安團隊檢視疑似入侵索尼影業的惡意程式樣本發現,裡面所使用的英文感覺像是不合邏輯的英文,但若從語意使用進一步分析可以發現,該惡意程式中所使用的英文,其實更像是美國人故意模仿外國人,說的一口爛英文(Bad Engliash)的英文用法。因為有這樣的質疑,卻發現美國FBI,直接一口咬定就是北韓政府主導該次攻擊事件,FBI這樣的調查態度,反而起人疑竇。

質疑2:惡意程式中的韓文,並非是北韓所使用的當地方言

有同樣懷疑的不只是Mikko H. Hypponen,曾經在韓國工作5年的CloudFlare首席資安研究員Marc Rogers,他也在部落格中發文表示,從惡意程式中看不到常見「韓式英文」的錯誤,有一些IT專業名詞的使用,也和韓國人所使用的用法不同,Marc Rogers也說,北韓並沒有使用傳統韓文而是使用地方方言,這也是為何南韓很難和北韓難民溝通的原因,但在該惡意程式的英文用法及韓文文字中,卻看不出這樣的差異。

質疑3:FBI刻意忽略惡意程式內中日文字體

不過,一名無法具名的資安專家提出質疑,首先,檢視由美國FBI提供的惡意程式樣本,發現惡意程式的內容有「馬鹿」的中文或日文字樣,加上還沒經過詳細調查時,就已經鎖定是北韓政府在幕後主導該起攻擊事件。該名資安專家表示,這樣的態度和以往美國FBI的調查態度有極大的不同,加上有感覺FBI刻意忽略該惡意程式中所出現的文字,都讓人對調查結果產生懷疑。

質疑4:內賊的疑慮完全被忽略

資安公司Blue Coat分析惡意程式時,則發現有一個超過1萬個索尼影業內部主機名稱和IP位址對應的純文字檔案,這也意味著,駭客對於索尼影業內部網路架構十分了解,是一個百分之百的針對式攻擊(Target Attack)事件。駭客對索尼影業內部網路架構掌握度之高,也傳出可能有內賊呼應,但這樣的可能性雖然不被FBI認可。

質疑5:找不到US-CERT警告的SMB蠕蟲

另外,US-CERT的資安公告,間接證明這個SMB蠕蟲,就是外洩索尼影業的惡意程式,但該名無法具名的資安專家表示,從網路以及不同駭客圈中打聽,發現沒有人有取得這個SMB惡意程式樣本。他質疑,若不是擔心該惡意程式會造成更大危害,US-CERT不會對外發出警告,但在網路上,卻沒有聽到有人取得相關的惡意程式樣本,這是不合理的現象。

質疑6:有類似的攻擊手法,不表示同一個組織所為

資安公司卡巴斯基分析惡意程式時發現,這個惡意程式和造成2013年韓國320事件電視臺和銀行網路中斷的DarkSeoul(黑暗首爾)惡意程式手法類似,只不過,320事件發動的駭客組織是Whois,而索尼影業遭駭則是來自#GoP。

Mikko Hypponen表示,索尼影業前資訊長曾經對外表示,不需要在資安上投資太多,引發的風險總在可以承擔的範圍內。但是,他認為,從這次索尼影業受駭事件來看,良好的資安投資與防護措施,如何降低企業整體營運的風險,對於所有企業而言,都是優先任務之一。「資安已經是企業的必需品,而不是可有可無的奢侈品。」他說。

| 11月24 日 | 駭客組織GoP入侵索尼影業 |

| 11月25日 | 媒體報導索尼影受駭 |

| 11月28日 | 媒體傳出是北韓主導此事攻擊事件 |

| 11月29日 | 索尼影業未公開發行的電影檔案,出現在共享網站供人下載 |

| 12月1日 | 駭客公布的文件中,揭露索尼影業高階主管的薪資 |

| 12月2日 |

駭客公布索尼影業前任和現任員工的詳細個資和薪資資訊 FBI對外發布警告,有發現具有破壞性的惡意程式 |

| 12月5日 |

駭客發送威脅電子郵件給索尼影業員工 FBI證實,已經介入調查 |

| 12月6日 | 北韓對外發表聲明,攻擊行動是正義的,但並非由北韓主使 |

| 12月8日 | 媒體揭露FBI調查進度,認為駭客使用泰國曼谷五星級飯店的高速網路,在12月2日當天,將索尼影業員工電腦中的機密資料外洩到網路 |

| 12月16日 | 駭客以911恐怖攻擊為例,要求索尼影業不得公開播映《名嘴出任務》 |

| 12月17日 | 傳出美國官方認為是北韓下令攻擊索尼影業;美國連鎖電影院業者表示,將不公開播映《名嘴出任務》 |

| 12月19日 | 美國聯邦調查局正式發布官方調查結果,認為是北韓發動此次攻擊事件 |

| 12月20日 | 北韓外交部否認發動該起攻擊事件,要求和美國聯合調查遭拒 |

| 12月22日 | 北韓對外網路連線癱瘓,疑是美國政府報復行為,但包括美國、中國都不願意表態 |

| 12月23日 | 北韓網路恢復正常連線 |

| 12月25日 | 美國超過300家獨立電影院,以及YouTube Movies、Google Play、微軟的Xbox Video和電影官網www.seetheinterview.com等管道,正式播映《名嘴出任務》 |

資料來源:iThome整理,2014年12月

索尼影業遭到駭客組織#GoP(和平守護者)攻擊,並以↑桌面圖示對該公司員工發出警告。

隸屬美國國土安全部的US-CERT,也發布資安警告,表示有一個SMB蠕蟲導致一家大型娛樂公司資料外洩。但有資安專家表示,無法在網路上找到該惡意程式。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25