針對中國國家級駭客在全球各地從事網路間諜活動的現象,上週資安業者Proofpoint揭露針對美中貿易議題的APT41攻擊行動手法、Mustang Panda意圖使用USB蠕蟲SnakeDisk滲透泰國政府的隔離網路(Air-Gap)環境,本週又有資安業者公布新的發現。其中,以資安業者Recorded Future公布駭客組織的全球網路間諜活動最值得留意,因為臺灣是他們的主要目標之一。

Google揭露UNC5221針對美國科技與法律業的活動,也是相當受到矚目的焦點,因為這些駭客從事網路間諜活動的範圍相當廣,竟是鎖定一系列的垂直產業,這樣的情況並不尋常,因此Google推測,駭客的主要目的很可能是要收集能開發零時差漏洞的情報。

【攻擊與威脅】

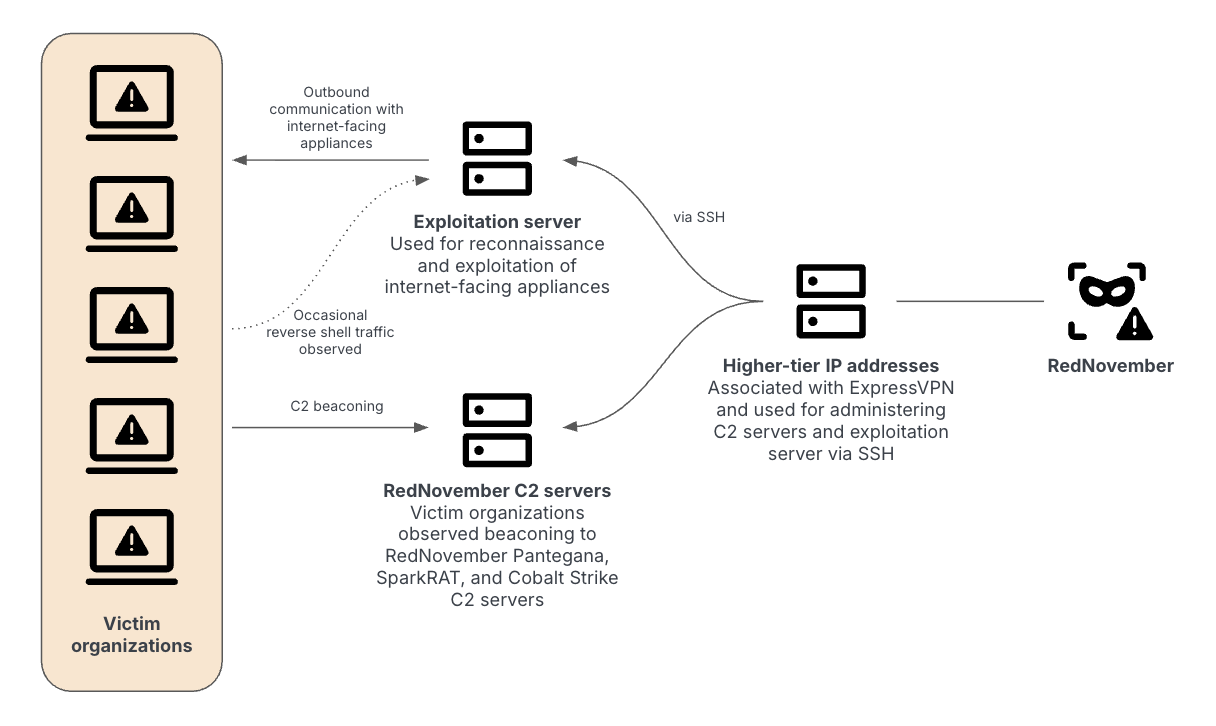

中國駭客RedNovember網路間諜活動滲透多國,臺灣軍事單位、半導體產業、研究機構遭到鎖定

去年7月資安業者Recorded Future揭露名為TAG-100(現稱為RedNovember)的駭客組織,他們運用跨平臺的Go語言後門程式Pantegana犯案,針對全球政府機關、私人企業從事網路間諜活動,如今該公司進一步分析指出,這些駭客極可能有中國政府在背後撐腰,並與另一組人馬Storm-2077有所交集,主要下手的目標包含臺灣、美國、韓國。

臺灣既然是RedNovember鎖定對象,實際攻擊狀況如何?Recorded Future去年12月發現駭客鎖定特定地區犯案時,位置是臺灣空軍軍事基地,以及半導體研發的主要地區,惡意活動時間與中國在臺灣周邊軍事演習期間重疊。

到了今年4月,Recorded Future再度發現RedNovember對臺灣虎視眈眈,他們對臺灣兩個國家科學研究機構的基礎設施進行偵察,其中一家專注於半導體相關的研發工作。

中國駭客UNC5221傳出對美國科技及法律領域企業組織下手,利用Brickstorm挖掘開發零時差漏洞資料

中國企圖掌握零時差漏洞情報並將其運用於攻擊的情況,不時有事故傳出,其中最近一起是關於微軟SharePoint的零時差漏洞ToolShell(CVE-2025-53770),有微軟主動防護計畫(Microsoft Active Protections Program,MAPP)中國成員疑似濫用情報,提供中國政府從事攻擊,迫使微軟採取相關措施因應。現在傳出有駭客專門針對垂直產業從事網路間諜活動,企圖以此取得開發零時差漏洞的相關資料。

Google威脅情報團隊(GTIG)揭露惡意軟體Brickstorm的活動,中國駭客UNC5221自今年3月開始,針對法律服務、SaaS供應商、業務流程外包商(BPO)、科技公司等一系列的垂直產業從事網路間諜活動,利用此惡意程式於受害企業組織持續活動。GTIG指出,由於這些攻擊目標的價值遠超出一般的間諜活動,他們研判駭客的目的有兩個,其中一個是收集特定資料,用於開發零時差漏洞,另一個則是建立據點,作為滲透下游企業組織的管道。但對於駭客收集那些資料協助開發零時差漏洞,GTIG並未說明。

可怕的是,這些駭客行蹤極為隱密,活動一年以上才被發現。他們試圖對無法部署EDR系統的設備下手,部署後門程式以便隱密地長時間存取,並透過幾乎無法遙測的手法進行橫向移動及資料竊取,再加上對於Brickstorm進行修補,使得駭客平均在受害組織活動的時間長達393天。

中國駭客Mustang Panda鎖定泰國政府而來,散布USB蠕蟲SnakeDisk意圖滲透隔離網路環境

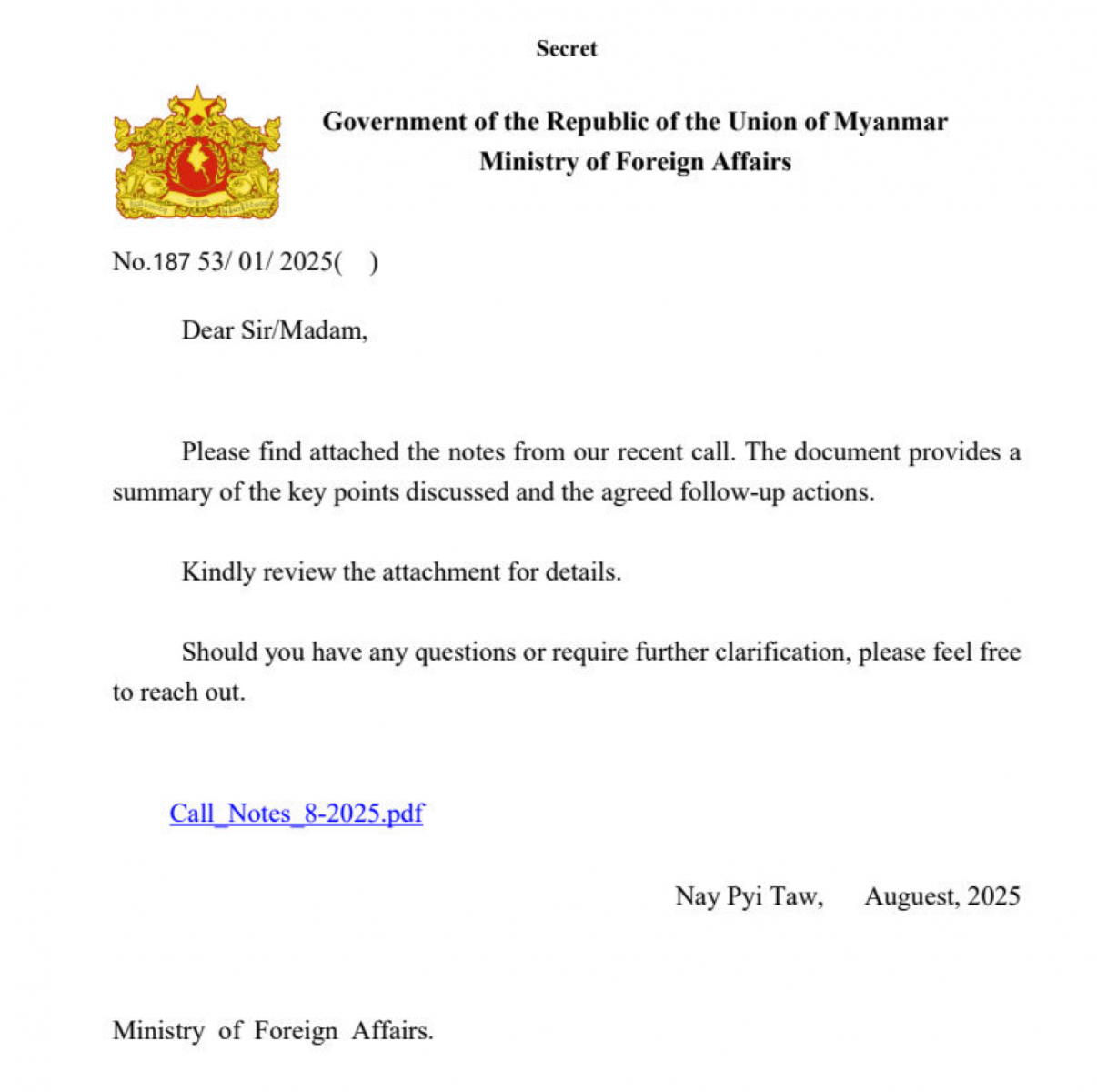

去年底資安業者Netskope揭露針對泰國政府官員的攻擊行動,駭客假借美國政府尋求執法活動協助為由,引誘官員上當,意圖在電腦植入後門程式Yokai,如今有新的調查結果出爐,反映這些攻擊行動很可能與地緣政治有關。

IBM旗下的威脅情報團隊X-Force指出,他們在今年7月發現中國駭客組織Mustang Panda(Earth Preta、RedDelta、Hive0154)最新一波的攻擊行動,過程中使用新的ToneShell變種,以及名為SnakeDisk的USB蠕蟲。特別的是,該蠕蟲只能在位於泰國的電腦運作,並於受害電腦部署Yokai。

該公司發現,此蠕蟲出現的時間,與泰國、柬埔寨今年5月開始的一系列政治事件不謀而合,再加上中國素來對柬埔寨提供武器及投資公共建設,研判駭客發起攻擊的目的,很可能想要滲透泰國政府的隔離網路(Air-Gap)環境。

PyPI參與供應鏈攻擊GhostAction事件回應,註銷遭濫用的憑證

9月上旬資安業者GitGuardian揭露大規模供應鏈攻擊GhostAction,駭客於GitHub儲存庫注入惡意工作流程,竊得3,325組帳密、憑證或金鑰,現在這起事故處理的部分過程公開:PyPI軟體基金會透露他們也參與這起事故的回應,確認沒有PyPI用戶與專案受到波及。

9月16日PyPI軟體基金會(PSF)發布部落格文章指出,他們也參與這波攻擊的事件回應活動,當時駭客將程式碼植入GitHub Actions的工作流程,意圖竊取PyPI發布用的憑證(Token),並傳送到外部伺服器,他們廣泛針對許多儲存庫下手,其中有許多開發者將PyPI憑證存放於GitHub,攻擊者竄改工作流程將憑證外傳。雖然這些憑證確實遭到外流,但目前並未出現使用的跡象。對此,PyPI已註銷所有受到影響的憑證,並通知受影響的專案維護者。

惡意軟體GPUGate鎖定西歐IT業者而來,透過GPU晶片系統資訊迴避沙箱及VM

駭客看上受害電腦的圖形運算晶片(GPU),用於網路犯罪的情況,最常見的手法,是用於挖礦,但也有人用來避免惡意軟體遭到端點防毒系統攔截。

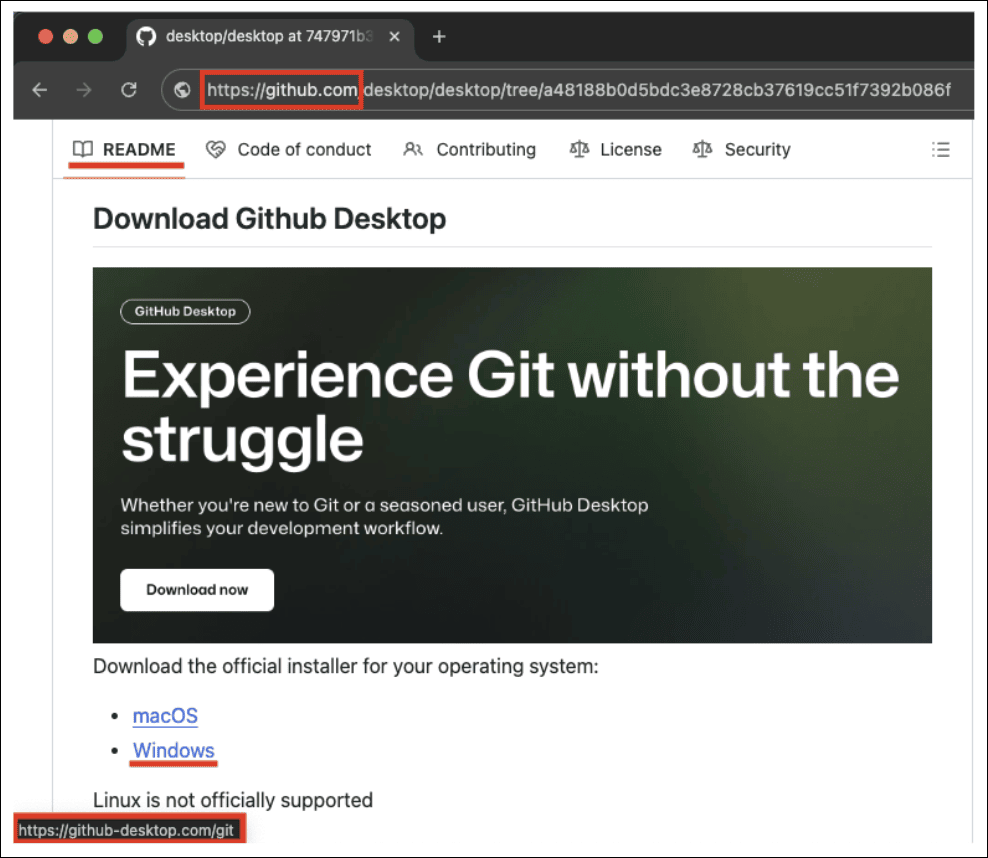

最近資安業者Arctic Wolf揭露名為GPUGate的惡意軟體攻擊手法,就是這種型態的例子。這種攻擊手法在8月下旬發現,鎖定西歐的歐盟成員國,針對開發者及IT專業人士而來,企圖竊取帳密資料、散布勒索軟體、進行滲透及橫向移動,甚至是進行供應鏈攻擊。

攻擊者購買Google廣告,並利用GitHub儲存庫的結構,將使用者引導到特定網域下載惡意軟體。駭客傳送檔案大小達到128 MB的MSI安裝檔案,目的是迴避大部分的沙箱系統偵測,而最特別的策略,就是駭客運用受害電腦的顯示晶片解密惡意酬載,若是在透過虛擬存取、未實際配置硬體GPU的環境,惡意酬載則維持加密的狀態。

其他攻擊與威脅

◆Windows錯誤報告系統有可能被濫用,研究人員揭露能凍結EDR的手法

◆美國聯邦機構遭GeoServer漏洞攻擊,駭客試圖上傳中國菜刀及各式作案工具

【漏洞與修補】

網路設備大廠思科(Cisco)本周發布安全公告,警告設備軟體IOS及IOS XE一項之前未知的漏洞已遭到濫用,可造成阻斷服務(DoS)或是在受害裝置執行程式碼。

遭到攻擊的漏洞編號CVE-2025-20352,它是位於Cisco IOS及IOS XE軟體的簡單網路管理協定(SNMP)子系統。攻擊者可以由IPv4或IPv6網路傳送惡意SNMP封包來濫用漏洞,風險值為7.7,屬高風險。

值得留意的是,受影響的產品除了IOS及IOS XE軟體外,還包括執行Meraki CS 17以前版本的Meraki MS390和Cisco Catalyst 9300系列交換器。這些產品應更新到Cisco IOS XE 17.15.4a,IOS XR及NX-OS則不受影響。

其他漏洞與修補

◆Supermicro基板管理控制器存在弱點,恐被用於部署後門

【資安產業動態】

JFrog推出AppTrust自動化治理方案,確保應用程式可信交付

JFrog發布AppTrust,為JFrog平臺內建的應用程式風險治理解決方案,目標是對快速交付與日益嚴格的法遵要求,提供可稽核、可重複的發布管控。AppTrust主打以證據為基礎的政策檢核點(Policy Gate),將安全、治理與法遵串接進軟體生命周期。當軟體版本滿足所有政策後可授予Trusted Release標章,並在上線後持續監控新出現的弱點,維持信任狀態。

針對該公司推出此解決方案的動機,JFrog表示,不少企業,安全、開發與法遵各用一套工具,卻缺少能夠以應用程式為主軸,整合各團隊資訊的共同基礎。AppTrust以JFrog平臺Artifactory構件庫為單一事實來源,將軟體資產、構件與依存關係映射至特定應用,建立清楚的擁有者與業務脈絡。系統提供包含SBOM、版本演進時間軸與關鍵操作紀錄的統一資訊總覽,讓團隊在同一介面檢視安全與法遵狀態,降低跨系統查證成本。

其他資安產業動態

◆微軟、Palo Alto Networks、SentinelOne宣布退出MITRE資安評測

其他執行法動

◆發動勒索軟體攻擊影響歐洲多座機場營運的兇手找到了!英國逮捕40歲嫌犯

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05