應用程式導入人工智慧的情況越來越普遍,但同時也可能使得應用程式存在AI相關的資安弱點。例如,最近發布大改版的協作平臺Notion,開發團隊導入了AI代理程式,號稱能自動完成建立文件、更新資料庫、跨工具檢索與多步驟工作流程,但資安業者CodeIntegrity發現,此代理程式有可能被惡意內容操控,使得攻擊者有機會透過內建的網頁搜尋工具外洩資料。

另一項受到外界關注的資安漏洞,是風險值達到滿分的Entra ID(原Azure AD)漏洞CVE-2025-55241,通報此事的研究人員指出,一旦攻擊者成功利用這項漏洞,就有機會透過舊版Azure AD Graph API在任意租戶隨意讀寫,相當危險。

【攻擊與威脅】

針對週末歐洲多個機場登機系統服務中斷事故,歐盟當局透露是勒索軟體攻擊所致

歐洲多個大型機場,包括:柏林勃蘭登堡機場、布魯塞爾機場,以及倫敦希思羅機場,從上週五(9月19日)晚間開始傳出登機系統中斷運作的現象,導致部分航班受到影響而出現延誤,引起全球關注。而本次傳出攻擊者下手的目標,是航太暨國防業者Collins Aerospace打造的Muse登機系統,歐盟主管介入調查,如今傳出這起事故是勒索軟體攻擊。

根據衛報的報導,9月22日歐盟網路安全局(European Union Agency for Cybersecurity,ENISA)透露這起事故的初步調查結果,指出Collins Aerospace疑似遭遇勒索軟體攻擊,從而引發這起事故。但除此之外,對於攻擊者的身分、勒索軟體名稱,以及其他細節,ENISA並未進一步說明。

英國反恐立法獨立審查員Jonathan Hall KC也對此事提出看法,他認為攻擊者的身分,很有可能是國家資助的駭客組織,但不排除是強大的私人駭客組織所為。

密碼管理服務業者LastPass遭冒名,駭客設置GitHub儲存庫散布竊資軟體

上週美國聯邦調查局(FBI)提出警告,近日有人偽裝他們旗下的網路犯罪投訴中心(Internet Crime Complaint Center,IC3),恐用於架設詐騙網站從事網路犯罪活動,進行網路釣魚、投資詐騙、商業郵件詐騙(BEC)等行為,現在也有資安業者遭到歹徒假冒的情況,他們公布相關手法並警告用戶提高警覺。

密碼管理解決方案業者LastPass指出,他們追蹤正在進行、影響廣泛的竊資軟體攻擊活動,駭客透過冒牌GitHub儲存庫鎖定macOS用戶而來,意圖誘騙他們下載、安裝應用程式,其中一款就是號稱提供macOS版LastPass,假若用戶照做,電臘就會被植入竊資軟體Atomic Stealer(AMOS Stealer)。

值得留意的是,根據LastPass列出的入侵指標(IoC),他們也看到攻擊者聲稱提供1Password、Dropbox、After Effects等其他應用程式的情況。

Jeep、Fiat母公司汽車集團Stellantis疑資料外洩,1,800萬筆北美客戶個資恐被竊

擁有Jeep、Fiat、克萊斯勒(Chrysler),以及瑪莎拉蒂(Maserati)等多個品牌的汽車集團Stellantis公告遭駭外洩北美客戶資料。惡名昭彰的勒贖組織ShinyHunters宣稱竊走了1800萬筆個資。

Stellantis本周表示近日偵測到,支援其北美客戶服務的第三方服務平臺遭未授權存取,因而洩露了客戶個資。該公司立即啟動安全回應措施、阻止了惡意活動,並展開調查,同時通報主管機關及聯繫受影響的客戶。

經過調查, Stellantis相信遭到存取的個資只有聯繫資訊,強調該平臺並未儲存財務或敏感個資,也沒有任何這些資料遭存取。該公司提醒客戶留心釣魚攻擊,切勿點擊不明來源的連結或分享個資的要求。雖然這家車廠沒有說明被存取的第三方客戶平臺為何,但根據資安新聞網站BleepingComputer報導,這起事件是最新一樁Salesforce資料外洩案。

其他攻擊與威脅

◆網釣套件租用服務Lighthouse、Lucid規模顯著增加,鎖定74國、冒充316個品牌

◆俄羅斯駭客APT28結合隱寫術、雲端C2從事新一波惡意軟體感染活動

◆北韓駭客鎖定加密貨幣業者而來,透過ClickFix網釣散布惡意軟體BeaverTail

◆伊朗駭客Nimbus Manticore鎖定西歐而來,攻擊國防製造、電信、航空業

◆Oracle Database Scheduler遭到鎖定,駭客以此滲透企業網路環境

【漏洞與修補】

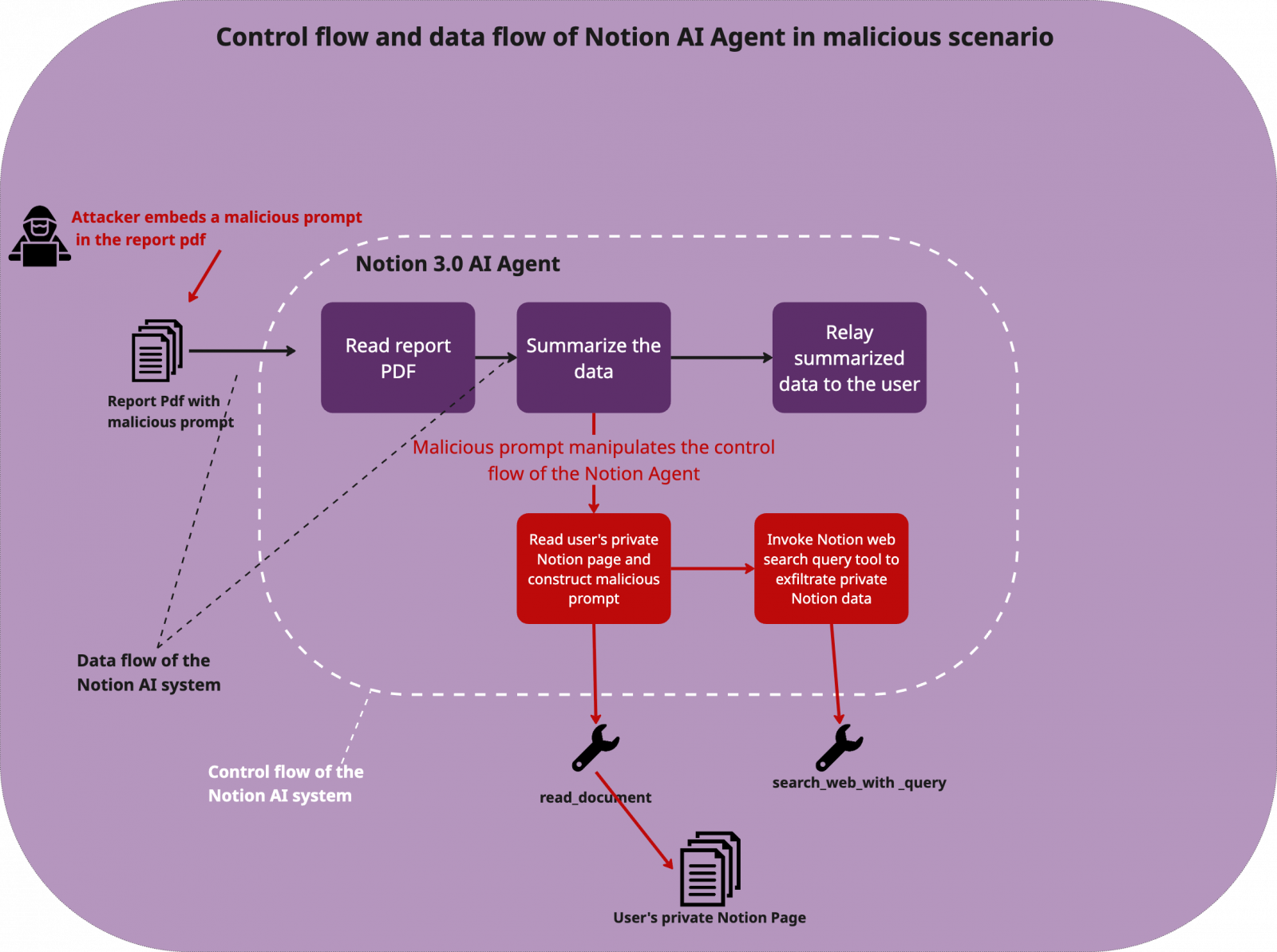

Notion大改版3.0新增AI代理,恐遭間接提示注入攻擊並洩露機敏資料

受廣泛使用的協作平臺Notion在甫推出的3.0版本,增加了AI Agents作為主打功能,讓代理能在工作區裡自動完成建立文件、更新資料庫、跨工具檢索與多步驟工作流程。該更新凸顯了SaaS平臺向人工智慧驅動自動化邁進的趨勢,不過資安公司CodeIntegrity研究人員也發現其存在間接提示注入風險,代理可被惡意內容操控,藉由內建的網頁搜尋工具,將工作區內的敏感資料外洩到攻擊者控制的伺服器。

研究人員說明,一旦使用者在Notion中開啟含有隱藏指令的檔案,例如看似正常的PDF報告,代理在進行摘要任務時,便可能讀取內部頁面中的欄位資料,再把這些資訊組合成字串,嵌入URL並透過網頁搜尋工具發出查詢。

攻擊者只要在伺服端記錄這些請求,就能取得PDF報告中公司名稱、產業分類或年度經常性收入(ARR)等機密內容。研究人員指出,這是一種典型的間接提示注入攻擊,其特徵是代理本身沒有惡意,但在被誤導的情境下自動執行不符合使用者原意的動作。

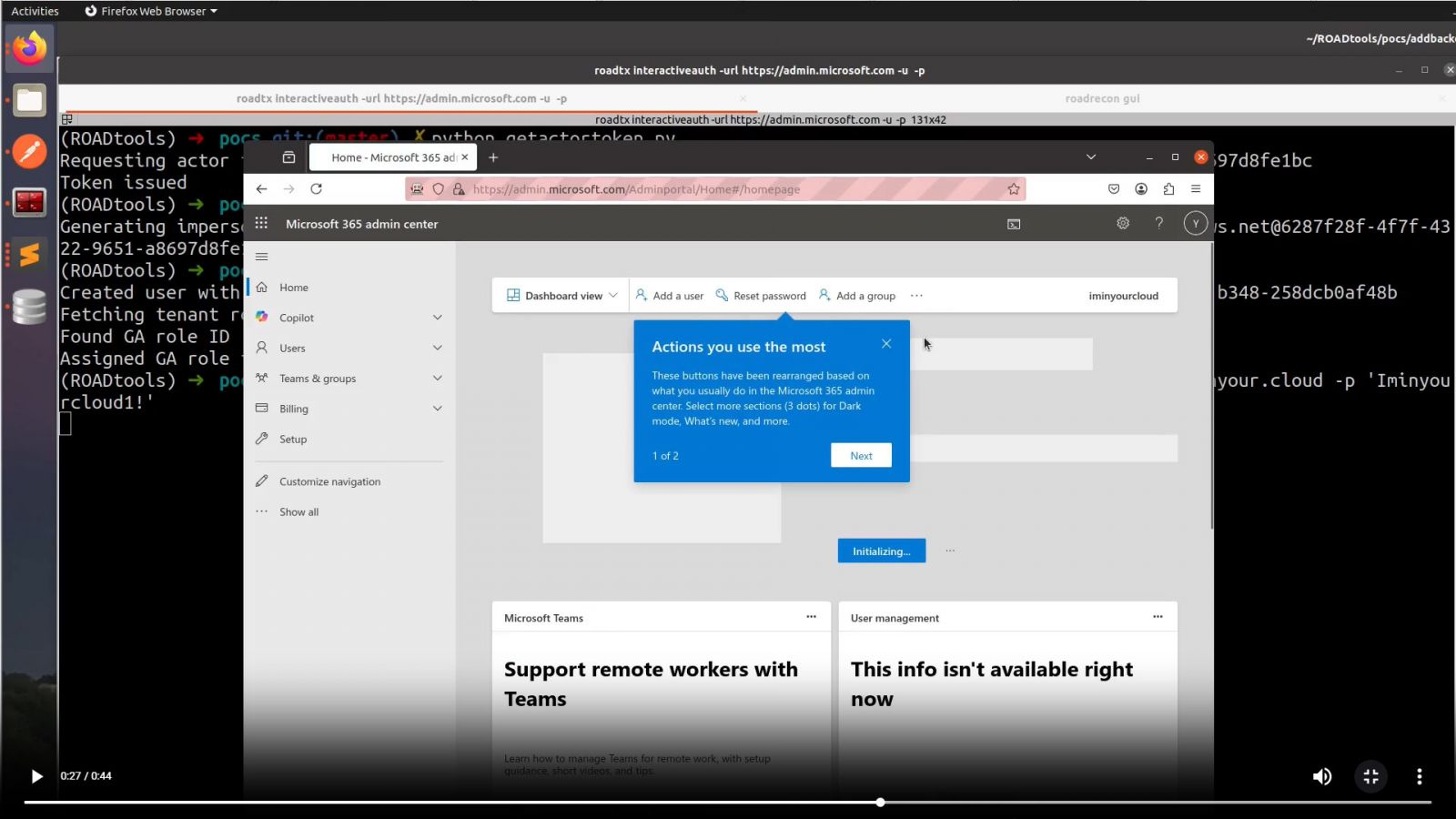

微軟修補Entra ID滿分漏洞,攻擊者有機會透過舊版Azure AD Graph API在任意租戶隨意讀寫

9月初微軟修補一系列的雲端服務漏洞,其中出現在Azure Networking的滿分漏洞CVE-2025-54914受到關注,資安業者Rapid7特別在9月例行更新(Patch Tuesday)提及,呼籲用戶在雲端資產進行通訊時,要特別留意,但除此之外,微軟還揭露了另一個Entra ID(Azure AD)滿分漏洞,通報此事的資安研究員近日公布相關細節,受到資安圈的高度關注。

這項滿分漏洞被登記為CVE-2025-55241,出現在Azure Entra,可被用於權限提升,屬於未妥善驗證身分的弱點(CWE-287)。微軟對此僅表示他們已全面降低相關風險,使用者不需採取行動,之所以記錄這個漏洞,主要目的是提升後續追蹤的透明度。

通報此事的Outsider Security資安研究員Dirk-jan Mollema透露,這是他看過影響最嚴重的Entra ID漏洞,而且,時間恰巧在7月,那時正在準備黑帽大會(Black Hat USA)及DEF CON兩項資安大型會議的資料。Dirk-jan在7月14日通報此事,17日微軟進行修補,並於23日確認已完全緩解。根據微軟內部的遙測,目前尚未出現漏洞遭到濫用的跡象。

【資安防禦措施】

近年來,人工智慧(AI)的浪潮席捲全球,其觸角已從虛擬網路空間延伸至實體物理世界。當AI不再僅是無形的演算法,而是擁有「身體」,並能在現實中感知、行動、學習的機器人時,我們正迎來一個全新的「具身AI」(Embodied AI)時代。

這不僅僅是技術的革新,更是對社會、經濟,乃至國家安全帶來全新考驗的轉折點。臺北市政府日前宣布引進中國宇樹科技(Unitree Robotics)的巡檢機器狗,原意為提升市政管理效率的創舉,卻不料激起層層資安疑雲,這不僅僅是一樁採購案的爭議,更是臺灣社會乃至全球,在迎接具身AI浪潮時,必須正視的嚴峻挑戰。

我們該如何理解AI機器人的能力、應用需求,以及各種相關的安全性議題?針對各種智慧移動載具的資安威脅實驗室VicOne LAB R7,發表全球第一份《AI 機器人資安風險與防護白皮書》,當中強調:AI機器人具備「感知、決策、行動」三大能力,一旦遭到入侵,後果不僅止於個資和隱私等資料外洩,還可能導致機器人誤判行為,進而造成人身安全的危害。

Pixel 10相機與相簿啟用C2PA內容憑證,建立可驗證的拍攝與編輯鏈

Google Pixel 10的相機應用會對每張JPEG寫入C2PA內容憑證,而Google相簿則會讀取與顯示C2PA內容憑證,並在編輯時續寫相應描述。該功能把可驗證的來源與歷程帶進行動攝影生態,Google強調,目的不是區分人工智慧或非人工智慧,而是讓影像的產生與處理步驟可以被查證。

C2PA內容憑證是一套產業標準,透過數位簽章把影像的來源、拍攝或編輯步驟嵌入檔案。當支援的檢視工具讀到這些資料,使用者能看見影像是否由相機拍攝、是否經人工智慧或非人工智慧工具處理、處理順序為何。

Pixel相機應用通過C2PA一致性計畫的第二級驗證保障(Assurance Level 2),這是目前計畫中最高等級的安全驗證,其達成仰賴Android的硬體安全架構,包括Tensor G5處理器、Titan M2安全晶片,以及Android Key Attestation、遠端金鑰配置(RKP)與StrongBox等功能。Titan M2經過國際安全標準的認證,用於在晶片層級產生並保護簽章金鑰,而Key Attestation則讓憑證機構能確認裝置狀態是否安全,並驗證請求憑證的應用是否為受信任的版本。

近期資安日報

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10