資安業者擁抱人工智慧已是大勢所趨,近期一連串的併購案更突顯這樣的現象。從上週F5買下元老級AI資安業者CalypsoAI開始,本週SecurityScorecard、CrowdStrike、Check Point也都宣布買下AI公司來增強旗下服務及解決方案的實體,其中,CrowdStrike與Check Point併購的業者都是針對AI領域的資安公司,而SecurityScorecard購買的HyperComply性質較為特別,是問卷自動化公司,目的是改善管控供應鏈風險的能力。

這兩天Google修補Chrome 140資安漏洞的消息也相當值得留意,因為當中修補已遭利用的零時差漏洞CVE-2025-10585,接下來其他採用Chromium為基礎的瀏覽器應該很快就會跟進修補,近期用戶應留意更新資訊。

【資安產業動態】

美國資安業者F5上周宣布,將以1.8億美元買下AI安全領域的元老級公司CalypsoAI,雙方預計於9月底前完成交易。

CalypsoAI是由曾任職於美國國防部及情報社群(Intelligence Community,IC)的Neil Serebryany在2018年所創立,當時Serebryany因看到國防部導入AI過程的安全缺口及攻擊風險,興起了創業念頭,目標是打造可專門保障AI模型推論層安全的技術,堪稱是AI安全領域的元老級公司。根據外電報導,CalypsoAI自成立以來約募集逾4,000萬美元資金,員工不到100名。

F5執行長François Locoh-Donou表示,AI正在重新定義企業架構,同時企業也必須防範相關的攻擊面,傳統的防火牆及單點解決方案已無法跟上步伐,F5將整合CalypsoAI的專業能力,成為客戶在AI時代的安全夥伴。特別是在不管客戶使用哪種模型或雲端服務,都能藉由CalypsoAI的自適應AI安全能力,來提供主動及持續的AI保護。

CrowdStrike買下Pangea,進軍AI偵測與回應領域

專注於雲端資安服務的CrowdStrike本周宣布將買下AI資安新創Pangea,雙方並未公布交易金額或完成時間,根據華爾街日報(WSJ)報導,該交易價值2.6億美元。

創立於2021年的Pangea主要專注於生成式AI與AI代理人應用的互動層安全性,所開發的產品包括可掃描及阻擋不當提示的AI Guard,能檢查與遮蔽敏感資訊的Prompt Guard,AI存取控制,以及可檢視AI互動與資料流的AI Visibility,目的在於防範提示注入、模型越獄與資料外洩,還能過濾有害的輸入/輸出內容,以及控管代理人與外部工具的調用。

傳統資安業者對於AI的看法大致相同,都認為AI正快速改寫企業攻擊面,讓每個提示都成為駭客的切入點。CrowdStrik創辦人暨執行長 George Kurtz 表示,Pangea將讓CrowdStrike能夠保護AI的完整生命周期,檢測風險,執行防護措施,並確保合規性,以讓客戶能夠安心地建置、部署與擴展AI。

以色列資安業者Check Point周二(9月16日)宣布, 已與AI資安新創Lakera達成收購協議,預計於今年第四季完成交易。雙方並未公布交易金額,但外電報導該交易價值3億美元。這已是這一周以來繼F5與CalypsoAI、CrowdStrike與Pangea的第三起傳統資安加上AI資安的併購組合。

2021年創立的Lakera擁有瑞士及美國雙總部,定位為維護AI原生安全的資安公司,專注於保護大型語言模型(LLM)、生成式AI及代理人,主要產品為部署前的安全態勢評估Lakera Red,以及執行期的即時防護Lakera Guard,支援逾100種語言。

Check Point執行長Nadav Zafrir表示,AI正在改變每一個業務流程,也帶來新的攻擊面,未來將與Lakera共同為企業如何採用及信任AI樹立標準。未來Check Point計畫把Lakera的執行期防護技術整合到自家的Infinity架構上,提供可保障AI模型、代理人及資料的全生命周期安全。

SecurityScorecard買下AI問卷自動化業者HyperComply

專門提供第三方及供應鏈網路風險評分及監控平臺的美國資安業者SecurityScorecard宣布,已經收購基於AI的問卷自動化業者HyperComply,且HyperComply的數十名員工,包括兩名共同創辦人Amar Chahal與Cody Wright都將加入SecurityScorecard。

SecurityScorecard表示,這項收購將把其原本專注於供應商外部風險評分與監控的能力,與HyperComply的問卷自動化技術結合,打造業界首個同時整合持續風險情報與智慧自動化的平臺。讓企業能即時掌握供應商風險、加速合規審查流程,並減輕應對GDPR、DORA與NIS2等法規要求的負擔。

SecurityScorecard與HyperComply皆為美國私人公司,並未對外公布交易金額,預計今年就會開始把HyperComply的自動化問卷功能整合進其供應鏈風險評分平臺,讓企業在取得供應商風險評分的同時,也能透過AI工具加速安全審查流程,可望縮短供應商核准週期並降低營運成本。

【攻擊與威脅】

中國網路審查系統防火長城技術團隊發生資料外洩,9月11日公開的檔案總量接近600 GB,包含原始碼、內部通訊、工作紀錄與打包鏡像(Mirror),顯示其研發與營運細節前所未見。外洩來源為防火長城研發的核心技術團隊,包括積至(Geedge Networks)與中國科學院資訊工程研究所IIE旗下的MESA實驗室。

長期追蹤中國網路審查技術研究的獨立報告網站GFW Report,稱其為防火長城史上最大規模資料外洩,目前沒有明確證據證實是內部故意洩漏或遭駭客入侵。

外洩內容顯示,中國的網路封鎖並非單純由內部專案支撐,而是以可重複部署的產品化方式存在。具體例子是名為天狗安全閘道(Tiangou Secure Gateway,TSG)這類商用化平臺,Geedge官方頁面顯示其提供整合深度封包檢測與SSL/TLS加密流量視覺化,具備標準化交付能力,而這打破了外界對防火長城只存在於中國體制內的印象。

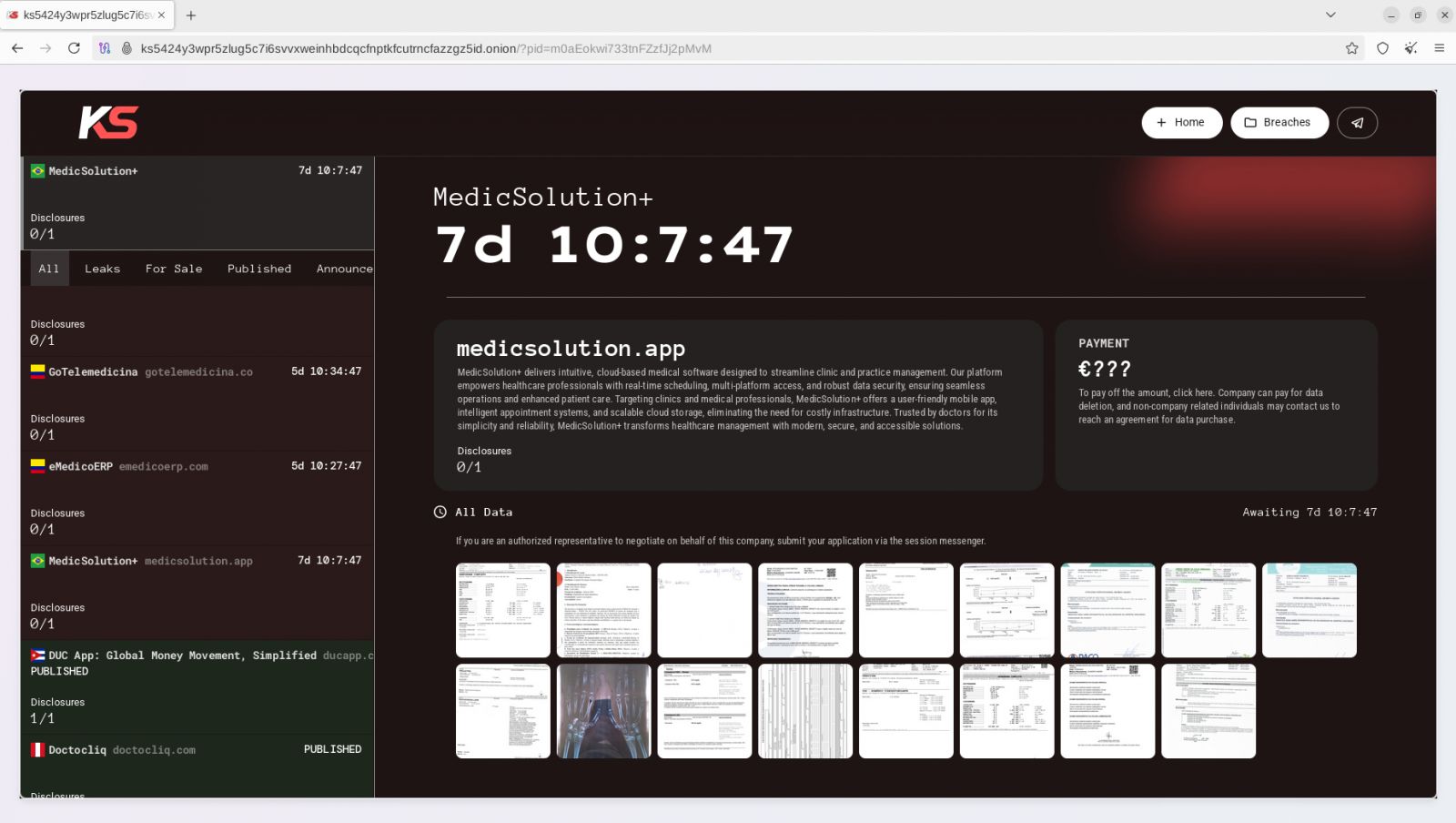

勒索軟體組織Killsec宣稱入侵巴西醫療軟體供應商,波及多家醫療機構

勒索軟體組織KillSec聲稱入侵巴西醫療軟體商MedicSolution,外洩逾34 GB病歷與檢驗資料,資安公司Resecurity研判屬供應鏈攻擊,恐波及診所與實驗室,涉及病患隱私與法遵風險

勒索軟體組織Killsec宣稱成功入侵巴西醫療管理軟體供應商MedicSolution,並威脅公開外洩資料。根據資安公司Resecurity的觀察,這起事件屬於典型的供應鏈攻擊案例,影響層面恐已超出單一供應商,進一步波及其所服務的診所與醫療檢驗機構。

Killsec取得的資料並非透過複雜滲透,而是源自配置錯誤的AWS S3雲端儲存空間。研究人員發現,相關儲存桶在事件發生時仍可被遠端羅列出目錄與下載,顯示存取控制與加密管理不足。這類低級錯誤,使攻擊者得以在未直接入侵內部系統的情況下,取得大量敏感資料。

9月11日駭客組織Scattered Lapsus$ Hunters於BreachForums駭客論壇張貼截圖,宣稱他們取得了Google執法請求系統(Law Enforcement Request System,LERS)的帳號,隨後Google向BleepingComputer與The Register證實,的確在LERS系統上發現一個詐欺帳號,已將它停用。

LERS允許經過驗證的執法人員提交合法的用戶資料申請,查看申請案件的處理狀態,以及下載Google所提供的回應資料;具備正式執法權力以及正在辦案的政府官員都可透過該系統提交申請。取得帳號代表駭客將能冒充警察或檢調機關,要求Google提供用戶的詳細資訊。

駭客展示的螢幕截圖顯示他收到了來自Google的郵件,證實已取得LERS帳號,Google還要求他在7天內建立個人密碼。不過,Google向媒體表示,此一帳號並未提出任何請求,也未存取任何資料,而且已被停用。

其他攻擊與威脅

◆惡意軟體SystemBC轉移攻擊目標,鎖定虛擬私有伺服器下手,建立代理伺服器殭屍網路

◆Python開發者遭鎖定,SilentSync RAT透過惡意PyPI套件散布

◆惡意軟體載入工具CountLoader被俄羅斯駭客用於勒索軟體活動,目的是部署Cobalt Strike、AdaptixC2,以及木馬程式PureHVNC RAT

【漏洞與修補】

Google發布Chrome 140更新,修補今年第6個零時差漏洞

一週前Google發布電腦版、安卓版Chrome 140更新,修補重大層級的Serviceworker元件資安漏洞CVE-2025-10200,本週該公司再度發布緊急更新,緩解已被利用的資安漏洞CVE-2025-10585,這是今年揭露的第6個零時差漏洞。除了Chrome之外,其他採用Chromium為基礎的瀏覽器應該很快就會跟進修補,用戶應留意近期的更新資訊。

這項漏洞由Google感脅分析團隊(TAG)在9月16日發現,為JavaScript引擎V8的類型混淆漏洞,Google指出該漏洞為高風險層級,並發布電腦版140.0.7339.185、140.0.7339.186,以及安卓版140.0.7339.155修補,此外,他們也針對ChromeOS、ChromeOS Flex用戶發布16371.49.0版更新,修補這項瀏覽器元件漏洞。

對於這項漏洞的細節,Google並未進一步說明,根據資安業者Tenable的評估,此漏洞的CVSS風險值達到8.8(滿分10分)。至於這項漏洞的影響範圍,以及駭客如何利用,有待後續其他資安業者或研究人員揭露。

其他漏洞與修補

◆WatchGuard防火牆存在重大層級漏洞,攻擊者有機會用於執行任意程式碼

近期資安日報

【9月18日】逾500個NPM套件被植入具大量散播能力的蠕蟲

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06