9月初微軟修補一系列的雲端服務漏洞,其中出現在Azure Networking的滿分漏洞CVE-2025-54914受到關注,資安業者Rapid7特別在9月例行更新(Patch Tuesday)提及,呼籲用戶在雲端資產進行通訊時,要特別留意,但除此之外,微軟還揭露了另一個Entra ID(Azure AD)滿分漏洞,通報此事的資安研究員近日公布相關細節,受到資安圈的高度關注。

這項滿分漏洞被登記為CVE-2025-55241,出現在Azure Entra,可被用於權限提升,屬於未妥善驗證身分的弱點(CWE-287)。微軟對此僅表示他們已全面降低相關風險,使用者不需採取行動,之所以記錄這個漏洞,主要目的是提升後續追蹤的透明度。

通報此事的Outsider Security資安研究員Dirk-jan Mollema透露,這是他看過影響最嚴重的Entra ID漏洞,而且,時間恰巧在7月,那時正在準備黑帽大會(Black Hat USA)及DEF CON兩項資安大型會議的資料。Dirk-jan在7月14日通報此事,17日微軟進行修補,並於23日確認已完全緩解。根據微軟內部的遙測,目前尚未出現漏洞遭到濫用的跡象。

此漏洞涉及兩項元件,其中一個是未記錄在文件當中的「Actor Token」,此為微軟內部使用的憑證,使用於後臺服務之間(Service-to-Service,S2S)的通訊;另一個是舊版Azure AD Graph API,原因是無法有效驗證是否為原始的租戶,使得攻擊者有機會以此進行跨租戶存取。

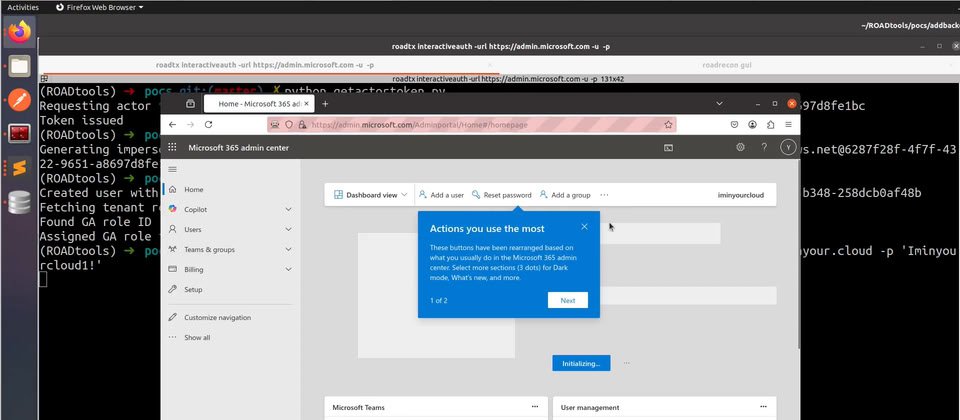

這麼一來可能產生哪些危機?Dirk-jan指出,他能利用自己實驗室租戶的憑證進行身分驗證,並且冒充任意租戶的任何使用者,當然也包括全域管理員。

再者,一旦攻擊者利用這類憑證,可在任意租戶完整存取Azure AD Graph API,而且還完全不會留任何事件記錄(僅會出現在攻擊者自己的租戶)。另一方面,Azure AD Graph API並未具備API層級的事件記錄,這代表攻擊者能存取多種Entra ID資料而不會留下蹤跡。

而對於攻擊者如何利用CVE-2025-55241,Dirk-jan指出首先可透過公用API找到目標租戶的ID,然後尋找任意有效使用者的netId,接著,攻擊者在自己的租戶環境,利用Actor Token模擬受害租戶,以此找出該租戶的全域管理員,並模擬其身分,最終透過Azure AD Graph API進行任意讀寫行為。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06