為了向民眾大量發送簡訊,或是從事網路詐騙犯罪行為,有些歹徒會架設貓池(Modem Pool,國外稱SIM Farm,直譯為SIM卡農場)來犯案,因此這類設施的出現,背後有可能隱含一系列的網路犯罪。本週美國宣布拆除由10萬張SIM卡組成的貓池,引起高度關注,特別是此貓池架設於聯合國大會舉辦地點的附近,又適逢9月下旬舉行的總辯論,地點和時間點都相當敏感。雖然調查結果尚未出爐,但無論是否與聯合國大會有關,多家媒體報導指出,這些設備若全面運作,有可能對紐約市行動通訊帶來嚴重干擾。

DDoS攻擊相關的網路犯罪也是今天的焦點,其中,資安業者Darktrace揭露名為ShadowV2殭屍網路,駭客以此提供他人現成的受僱型DDoS攻擊服務(DDoS-for-hire);另一方面,本週Cloudflare宣布成功緩解新一波大規模DDoS攻擊,流量峰值達到22.2 Tbps再創下新高。

【攻擊與威脅】

殭屍網路ShadowV2鎖定AWS環境的Docker容器,綁架用於提供受僱型DDoS攻擊服務

駭客架設殭屍網路用於發動DDoS攻擊的情況,不時有資安事故傳出,最近幾年也出現分工的現象,開始有人提供受僱型DDoS攻擊服務(DDoS-for-hire),提供相關基礎設施及操作介面,讓買家可直接租用,快速從事DDoS攻擊。

資安業者Darktrace揭露名為ShadowV2的殭屍網路,駭客針對AWS EC2環境而來,尋找曝露在網際網路的Docker處理程序下手,部署惡意軟體進行綁架,然後再用於DDoS攻擊打手服務,其特色就是在攻擊流程裡結合了DevOps技術。攻擊者使用Python打造C2框架,並建置在雲端開發環境GitHub CodeSpaces。再者,他們也運用Python打造惡意程式散布工具,以Docker多階段部署流程作為初始入侵的管道。而在惡意程式的部分,他們以Go語言打造RAT木馬,並實作RESTful註冊及輪詢機制。

這波攻擊引起Darktrace關注的原因,在於採用的工具及手法相當複雜,攻擊者運用了HTTP/2 Rapid Reset,並搭配能繞過Cloudflare的防禦措施Under Attack Mode(UAM)的機制,以及採用大規模HTTP洪水攻擊的手法。Darktrace指出,這些手法的搭配,展現攻擊者將DDoS技術與與其他弱點結合的能力。

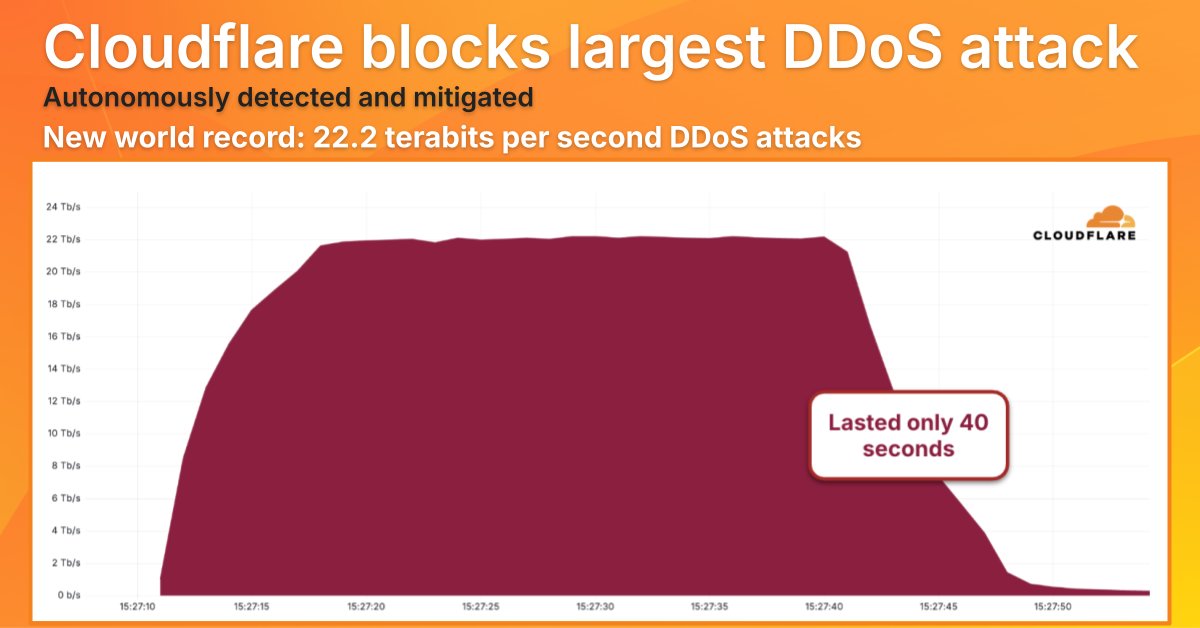

Cloudflare緩解22.2 Tbps新一波DDoS攻擊

9月初資安業者Cloudflare才剛揭露流量創下新紀錄的新一波DDoS攻擊行動,當時規模達到11.5 Tbps,以及每秒傳送51億個封包(5.1 Bpps),型態為UDP洪水攻擊,持續時間約35秒。如今這樣的規模不到一個月就被打破,而且,流量及封包數量接近翻倍成長。

9月23日Cloudflare於社群網站X(原推特)發文指出,他們再度成功偵測並緩解大規模DDoS攻擊,流量尖峰值達到22.2 Tbps、10.6 Bpps,這次活動時間為期約40秒。不過,對於攻擊的類型與流量來源,該公司並未進一步說明。

從Cloudflare最近幾次揭露流量創下紀錄的攻擊來看,該公司今年已公布數起事故。在9月之前,有兩起巨量DDoS,一起在4月下旬,該公司緩解6.5 Tbps、4.8 Bpps的攻擊流量,另一起在5月,他們阻擋鎖定主機代管業者的7.3 Tbps流量。

針對APT41攻擊與美中貿易談判有關的政府機關、智庫、學者,資安業者Proofpoint揭露相關細節

9月上旬傳出美國與中國對於關稅問題在斯德哥爾摩3度談判的前夕,中國駭客APT41(又稱Winnti、Earth Baku、Brass Typhoon)傳出假冒美國眾議員John Moolenaar寄送釣魚郵件,給美國政府機關、律師事務所、與貿易有關的團體,佯稱要收信人對於制裁中國的草案提供意見,意圖藉此散布惡意軟體,最近有資安業者公布新的調查結果。

資安業者Proofpoint指出,這些駭客在今年7月至8月,利用美中經濟議題為誘餌,不斷針對美國政府、智庫、學術機構從事網路釣魚活動,他們偽裝成現任的美國眾議院美國與中國共產黨戰略競爭特設委員會(United States House Select Committee on Strategic Competition between the United States and the Chinese Communist Party)主席(即前述提及的John Moolenaar)犯案,攻擊的標的存在共通點,那就是關注美中關係、貿易、經濟政策的個人或組織。

而對於APT41的攻擊手法,Proofpoint提及他們會濫用Visual Studio (VS Code)的遠端隧道(Remote Tunnel)功能,從而達到持續遠端存取受害電腦的能力;再者,駭客也濫用合法雲端服務,例如:Google Sheets、Google Calendar充當C2,但Proofpoint發現,駭客有時候也會利用VS Code遠端隧道來達到目的。

英國車廠Jaguar Land Rover遭網攻,宣布停產延長到10月初

9月初遭到網路攻擊生產停擺的英國汽車大廠Jaguar Land Rover(JLR)本周說明,至少要等到10月後工廠才能復工,導致停工期恐突破1個月。

JLR在9月2日公告資安事故,並表示關閉系統因應。媒體報導,該事件可能造成兩座英國境內工廠運作暫停。而在近3周之後,JLR表示,已通知同仁、供應商及合作夥伴,將把網路資安事件造成的停產延到10月1日。他們希望未來一周能較確定階段式重啟運作的時間表,同時持續投入事件調查。

這家英國汽車業者並未說明網路攻擊的元兇,但根據9月初BBC的報導,由駭客組織ShinyHunters、Scattered Spider、Lapsus$組成的團體「Scattered Lapsus$ Hunters」宣稱犯案。

美國精品品牌Tiffany and Co證實今年稍早曾發生網路攻擊,遭駭客竊取將近2600名客戶資料。

Tiffany上周向美國緬因州檢察官辦公室通報此事,並且向受影響的人發送電子郵件通知。今年5月12日這家珠寶業者數個系統遭到未授權存取。他們在外部專家協助下展開調查,並在9月9日確認,駭客取得了和Tiffany禮物卡相關資訊。

Tiffany向官方通報,受影響的客戶為2590人,至於是哪個部門,雖然這家公司官方文件沒有說明,但是今年5月有媒體報導,是Tiffany的南韓分公司遭駭。

其他攻擊與威脅

◆駭客鎖定IIS伺服器而來,利用BadIIS模組推送惡意內容

◆俄羅斯殭屍網路透過存在弱點的DNS組態,意圖綁架Mikro路由器

◆勒索軟體Kawa4096鎖定跨國企業而來,意圖竊取敏感資料

◆GitHub官方通知系統遭濫用,駭客以此傳遞惡意連結及有效酬載

【漏洞與修補】

SonicWall緊急釋出SMA 100系列更新,防範Rootkit程式Overstep攻擊

網路安全設備業者SonicWall本周緊急發布安全公告SNWLID-2025-0015,提供小型防火牆硬體SMA 100系列韌體更新10.2.2.2-92sv,目的是防範rootkit程式Overstep的攻擊行動。

這波更新是7月中發布SNWLID-2025-0014的韌體更新的強化版,加入檔案檢查功能,可移除SMA裝置上存在的rootkit程式。

由於沒有其他替代的緩解措施,SonicWall強烈建議執行舊版韌體的企業用戶應及早升級,即使7月已安裝10.2.1.15-81sv版本的用戶,也要依照指示套用新版韌體。

【執法行動】

美國特勤局(U.S. Secret Service)周二(9月23日)宣布,已拆除了由10萬張SIM卡組成的貓池(Modem Pool,國外稱SIM Farm,直譯為SIM卡農場),這些SIM卡伺服器被安置在聯合國大會舉行地點的35英里(約56公里)範圍內,得以用來發動電信攻擊。

聯合國總部位於美國紐約市曼哈頓東河邊,每年聯合國大會最重要的環節之一便是於9月下旬舉行的總辯論,是由各國元首、政府首長或外交部長負責發表演說,為各個領袖直接對國際發聲的舞臺。

然而,特勤局幹員卻在聯合國總部附近,找到了超過300臺的SIM卡伺服器,上面插滿了10萬張SIM卡。SIM卡伺服器可集中管理大量SIM卡,並能透過電腦操控,以撥打電話、發傳訊或是上網,可用來測試訊號覆蓋率、網路負載、SIM卡管理系統,也可供合法企業大量發送通知,亦經常落入非法用途,被應用在詐騙、匿名通訊或電信攻擊上。

其他執行法動

◆網釣工具租用服務RaccoonO365被查獲,微軟與Cloudflare聯手拿下338個網域名稱

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09

.jpg)