駭客架設殭屍網路用於發動DDoS攻擊的情況,不時有資安事故傳出,最近幾年也出現分工的現象,開始有人提供受僱型DDoS攻擊服務(DDoS-for-hire),提供相關基礎設施及操作介面,讓買家可直接租用,快速從事DDoS攻擊。

資安業者Darktrace揭露名為ShadowV2的殭屍網路,駭客針對AWS EC2環境而來,尋找曝露在網際網路的Docker處理程序下手,部署惡意軟體進行綁架,然後用於受僱型DDoS攻擊服務,其特色就是在攻擊流程裡結合了DevOps技術。攻擊者使用Python打造C2框架,並建置在雲端開發環境GitHub CodeSpaces。再者,他們也運用Python打造惡意程式散布工具,以Docker多階段部署流程作為初始入侵的管道。而在惡意程式的部分,他們以Go語言打造RAT木馬,並實作RESTful註冊及輪詢機制。

這波攻擊引起Darktrace關注的原因在於,採用的工具及手法相當複雜,攻擊者運用了HTTP/2 Rapid Reset,並搭配能繞過Cloudflare的防禦措施Under Attack Mode(UAM)的機制,以及採用大規模HTTP洪水攻擊的手法。Darktrace指出,這些手法的搭配,展現攻擊者將DDoS技術與其他弱點結合的能力。

附帶一提的是,Darktrace提及駭客還為買家打造了與雲端服務極為相近的操作介面。他們以OpenAPI規範實作FastAPI及Pydantic,打造完整的登入網頁及操作介面。Darktrace形容,相關基礎設施已經近似於DDoS即服務(DDoS-as-a-Service)的平臺。

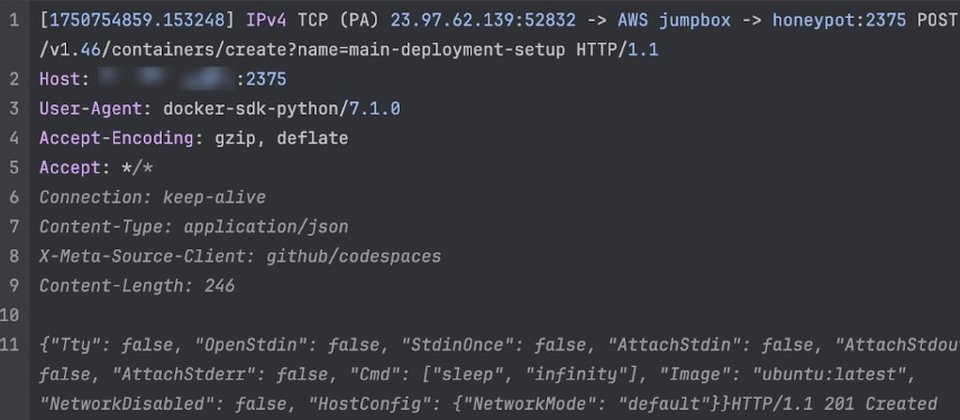

針對攻擊流程的部分,攻擊者透過存放在GitHub CodeSpaces的Python指令碼開始,運用程式庫Python Docker SDK與Docker進行互動,並建立容器。但有別於其他攻擊行動當中,駭客通常會從Docker Hub拉取特定映像檔,或是上傳事先準備的映像檔進行部署,這次攻擊者先產生通用配置的容器,並安裝所需的工具、產生新的映像檔,並透過環境參數進行部署。對於攻擊者採用如此複雜的手法,Darktrace推測很有可能是為了避免留下作案證據。

而對於攻擊者部署在容器的惡意程式,此為Go語言打造的ELF二進位檔案,每秒向C2發出POST請求來傳送心跳訊號,每5秒發出GET請求,以便接收新命令並執行。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09