9月上旬資安業者GitGuardian揭露大規模供應鏈攻擊GhostAction,駭客於GitHub儲存庫注入惡意工作流程,竊得3,325組帳密、憑證或金鑰,現在這起事故處理的部分過程公開:PyPI軟體基金會透露他們也參與這起事故的回應,確認沒有PyPI用戶與專案受到波及。

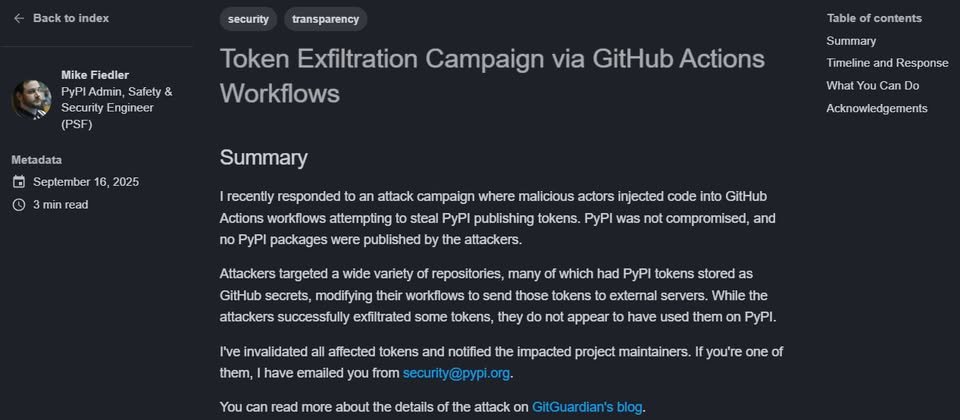

9月16日PyPI軟體基金會(PSF)發布部落格文章指出,他們也參與這波攻擊的事件回應活動,當時駭客將程式碼植入GitHub Actions的工作流程,意圖竊取PyPI發布用的憑證(Token),並傳送到外部伺服器,他們廣泛針對許多儲存庫下手,其中有許多開發者將PyPI憑證存放於GitHub,攻擊者竄改工作流程將憑證外傳。雖然這些憑證確實遭到外流,但目前並未出現使用的跡象。對此,PyPI已註銷所有受到影響的憑證,並通知受影響的專案維護者。

PyPI得知並介入這起事故的原因,在於9月5日GitGuardian透過他們的通報惡意軟體管道,向PyPI通報名為FastUUID專案遭駭,攻擊者試圖將PyPI憑證傳送到遠端伺服器。當時PyPI並未發現該專案的PyPI帳號遭駭,他們通知專案經營者,並協助保護帳號及專案的安全。

後來GitGuardian透過電子郵件向PyPI資安團隊回報新的調查結果,指出這實際上是大規模攻擊的一部分,但相關通報訊息不幸被歸類到垃圾信而延誤時效,直到PyPI透過其他管道得知此事,並在垃圾郵件資料夾找到信件,於是PyPI再度清查用戶受害情形,並發現新的入侵指標(IoC)。

他們在清查並確認沒有PyPI帳號外流後,於9月15日聯繫受影響專案的維護者,表示已將相關的憑證註銷,並呼籲用戶透過受信任的發布者(Trusted Publisher)機制來提升防護。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10