透過臉書粉絲頁出現版權爭議為誘餌來散布惡意程式的手法,最近幾年陸續有資安業者和研究人員公布相關事故,其中有一起本週揭露的事故相當值得留意,因為攻擊手法大幅精進,駭客試圖以更難察覺的策略犯案。

除此之外,本週美國聯邦調查局(FBI)針對俄羅斯駭客的攻擊行動提出警告,也相當值得留意,因為駭客用了7年前公布的已知漏洞,這代表尚有不少設備沒有套用修補程式而成為目標。再者,近期多次出現在新聞版面的處理器大廠英特爾(Intel),有研究人員公布內部網站的資安漏洞,而再度成為各界的焦點。

【攻擊與威脅】

惡意軟體Noodlophile Stealer透過版權爭議為誘餌散布

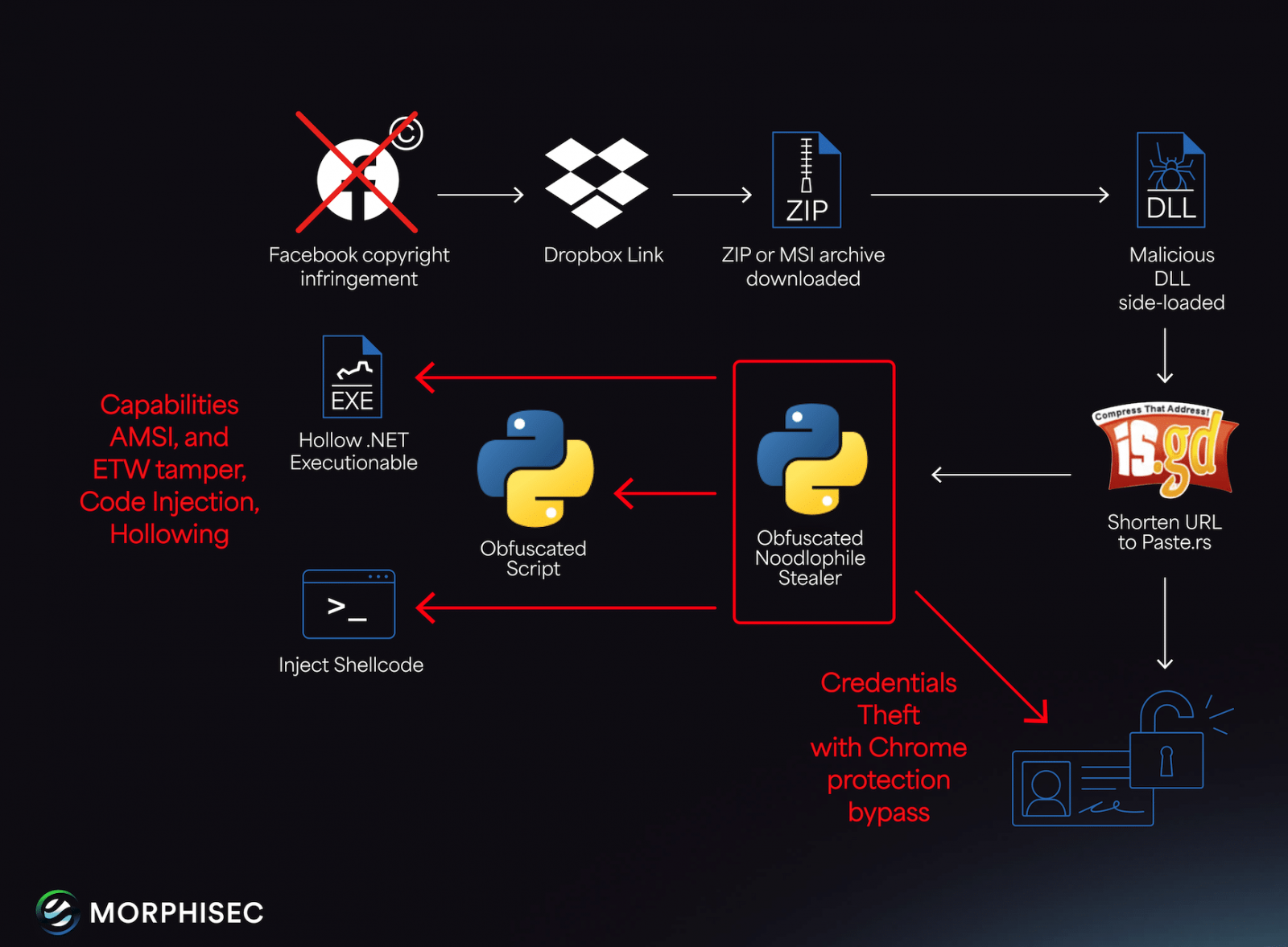

駭客鎖定企業組織散布竊資軟體,其中一種管道就是看上他們多半有經營臉書或其他社群網站的粉絲專頁,謊稱違反著作權(copyright infringement)為誘餌來從事網釣攻擊,如今有資安業者提出警告,由於借助AI的力量,並搭配事前充分的偵察,攻擊手法變得更難防範。

此事是源於資安業者Morphisec,他們揭露竊資軟體Noodlophile Stealer最近一波攻擊行動,駭客犯案的範圍,遍及亞太地區、美國、歐洲、波羅的海國家,而散布這款惡意程式的方式,就是透過前述的違反著作權網釣來進行。但不同的是,駭客疑似透過廣泛的偵察,在信中列出臉書的網頁ID,以及公司所有權等資訊,並針對攻擊目標,透過AI將信件內容翻譯成特定的語言。這樣的攻擊手法,在過往以侵權為幌子的攻擊行動裡,算是相當罕見。

為了躲過資安系統的攔截,這些郵件通常以Gmail寄送,並挾帶了偽裝成侵權證據的PDF檔案連結,嵌入信件的內容,並帶有縮圖無法正常顯示的情況。一旦收信人點選,攻擊者就會透過Haihaisoft PDF Reader或其他同樣具備合法簽章,但存在弱點的應用程式,以DLL側載的手法傳遞惡意酬載。

FBI示警,俄羅斯駭客鎖定思科路由器7年前的老舊已知漏洞下手

美國聯邦調查局(FBI)本周警告,俄羅斯駭客正濫用思科產品7年前的漏洞,來攻擊全球公部門及企業的基礎架構。

FBI近日偵測到和俄羅斯情治機關FSB Center 16相關的駭客,濫用執行思科Cisco Smart Install軟體的舊式網路設備漏洞CVE-2018-0171,以及簡單網路管理協定(SNMP)來攻擊思科用戶。

FBI去年以來偵測到攻擊者蒐集美國多個基礎架構產業的數千臺思科網路裝置配置檔。若思科系統沒有修補漏洞,則可被修改配置檔而允許非授權存取。攻擊者就可能用來偵查網路,這也曝露了攻擊者感興趣的協定和應用,其中多半和工控系統相關。

其他攻擊與威脅

◆針對勒索軟體Warlock兜售的資料,英國電信業者Colt坦承含有用戶個資

◆法國電信業者Orange上個月資料外洩調查出爐,85萬客戶受影響

【漏洞與修補】

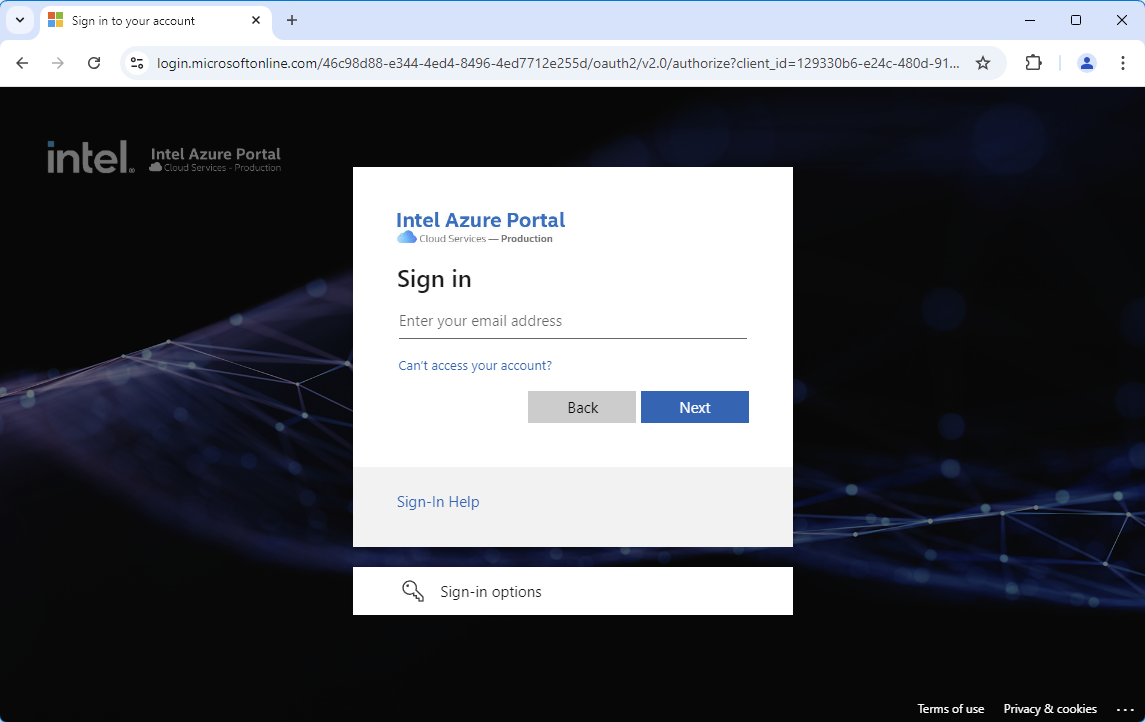

英特爾內部網站存在一系列漏洞,恐導致27萬員工資料曝光,該公司表示已修復

最近處理器大廠英特爾(Intel)不斷出現在新聞版面,從8月上旬美國總統川普(Donald Trump)呼籲執行長陳立武辭職,到8月中旬傳出美國政府有意入股、日本軟體銀行集團(SoftBank Group)宣布買下該公司價值20億美元股票,而有可能對台積電等大廠造成威脅。如今有資安人員公布調查結果,指出該公司內部網站存在弱點,有可能導致全部員工的資料曝光,再度引起外界關注。

本週資安研究員Eaton Zveare指出,他從去年10月至12月,在處理器大廠英特爾旗下的內部網站找到一系列資安漏洞,使得外部攻擊者有機會將該公司27萬員工的敏感資訊外流,今年2月底Eaton Zveare確認英特爾已完成修補,因此他決定公布相關細節,並指出Intel漏洞懸賞專案的範圍只有針對Intel.com網域,並不包含其他該公司持有的網站,且導致帳密資料曝露、外洩的弱點,亦未在專案的懸賞範圍,因此他並未得到獎勵,而是只有收到自動回覆的感謝郵件。

對此,我們也向英特爾進行確認,該公司表示,針對2024年10月外部安全研究人員通報,英特爾多個入口網站出現漏洞一事,他們已在收到通知後立即採取修正措施,並在當時迅速完成全面修復。英特爾始終堅定承諾,持續評估並加強安全措施,以保護英特爾的系統,以及客戶與員工的資訊安全。

Mozilla發布Firefox大改版142,修補5項高風險資安漏洞

Mozilla本周發布Firefox 142桌機版本,以解決多項安全問題,包含5個高風險漏洞。

這次修補的漏洞被登記為CVE-2025-9179到CVE-2025-9187,5項高風險漏洞中,又以CVE-2025-9179最值得留意,此漏洞發生在Audio/Video GMP元件存在無效指標(pointer)中,攻擊者可造成處理加密媒體資料的GMP行程記憶體毁損,引發沙箱逃逸,取得比內容處理程序(content process)更多的權限。值得留意的是,雖然這項漏洞Mozilla列為高風險,但根據美國網路安全暨基礎設施安全局(CISA)的評估,此漏洞風險值達到9.8(滿分10分),為重大層級,相當危險。

值得留意的是,這次Mozilla公告的漏洞,大部分也影響Firefox長期支援版(ESR),以及收信軟體Thunderbird,他們也發布Firefox ESR 140.2、128.14、115.27,以及Thunderbird 142、ESR 140.2、128.14、115.27,修補上述漏洞。

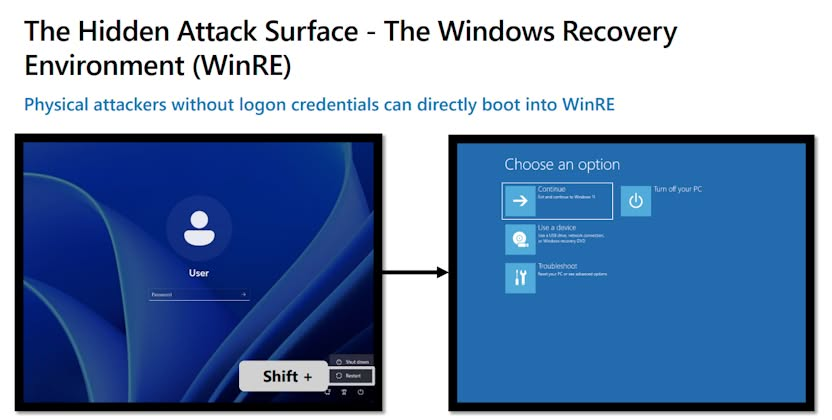

研究人員揭露資安弱點BitUnlocker,攻擊者有機會透過WinRE繞過磁碟防護機制

最近幾年,微軟的全磁碟加密機制BitLocker多次成為駭客下手的目標,其中一種手法是充當檔案加密工具,加密受害企業資料後藉此勒索,因此,這類元件的安全性,也成為研究人員關注的焦點,在去年底資安研究員Thomas Lambertz於Chaos Communication Congress大會(CCC)揭露能繞過Bitpixie(CVE-2023-21563)的攻擊手法,有研究人員在近日舉辦的黑帽大會Black Hat USA 2025議程當中,公布能透過系統復原機制突破這種資料保護措施的弱點。

最近幾年,微軟的全磁碟加密機制BitLocker多次成為駭客下手的目標,其中一種手法是充當檔案加密工具,加密受害企業資料後藉此勒索,因此,這類元件的安全性,也成為研究人員關注的焦點,在去年底資安研究員Thomas Lambertz於Chaos Communication Congress大會(CCC)揭露能繞過Bitpixie(CVE-2023-21563)的攻擊手法,有研究人員在近日舉辦的黑帽大會Black Hat USA 2025議程當中,公布能透過系統復原機制突破這種資料保護措施的弱點。

微軟安全性測試與防禦研究團隊(STORM)指出,他們發現能透過Windows修復環境(WinRE),截取BitLocker的機敏資訊的一系列弱點BitUnlocker,STORM強調,這些漏洞存在於軟體,攻擊者不需侵入硬體就能達到目的,只要實際接觸到目標電腦,就有機會藉由重開機進入Windows修復環境來觸發漏洞,過程中無須登入電腦。對此,微軟於今年7月的例行更新(Patch Tuessday)發布修補程式。

BitUnlocker總共被登記為4項漏洞,分別是:CVE-2025-48800、CVE-2025-48003、CVE-2025-48804,以及CVE-2025-48818,CVSS風險評分皆為6.8,攻擊者可在實際接觸目標電腦的情況下,利用這些漏洞,從而在未經授權的情況下繞過BitLocker的防護機制,存取受到加密保護的資料。

【資安產業動態】

Google公開其安卓虛擬機管理程式pKVM(Protected Kernel-based Virtual Machine)已取得 SESIP 5級認證。官方表示,這是第一個針對大規模消費性電子裝置部署,而通過此等級的軟體安全系統。其目的在替關鍵性隔離工作負載建立更可驗證的安全基礎,涵蓋裝置上人工智慧工作負載與敏感資料處理等應用情境。

對於承載高敏感資料或關鍵應用的系統而言,通過第5級認證意味著該平臺獲得國際標準的最高背書,也對供應鏈法遵與市場信任提供強力保障。Google指出,許多現行TEE(Trusted Execution Environment)尚未達到同等級的正式認證,此次通過可作為開放原始碼且高保證的基礎,降低開發者在敏感場景導入隔離執行環境的不確定性。

其他資安產業動態

◆【iThome 2025 CIO大調查(上)|GAI戰略3:風險控管】破5成領先企業首重兩手對策,迎戰今年4大GAI迫切威脅

其他執法行動

◆駭客組織Scattered Spider成員被捕,恐面臨10年徒刑

近期資安日報

【8月21日】AI瀏覽器可被誘騙,引導至冒牌電商網站自動下單

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02