最近幾年,微軟的全磁碟加密機制BitLocker多次成為駭客下手的目標,其中一種手法是充當檔案加密工具,加密受害企業資料後藉此勒索,因此,這類元件的安全性,也成為研究人員關注的焦點,在去年底資安研究員Thomas Lambertz於Chaos Communication Congress大會(CCC)揭露能繞過Bitpixie(CVE-2023-21563)的攻擊手法,有研究人員在近日舉辦的黑帽大會Black Hat USA 2025議程當中,公布能透過系統復原機制突破這種資料保護措施的弱點。

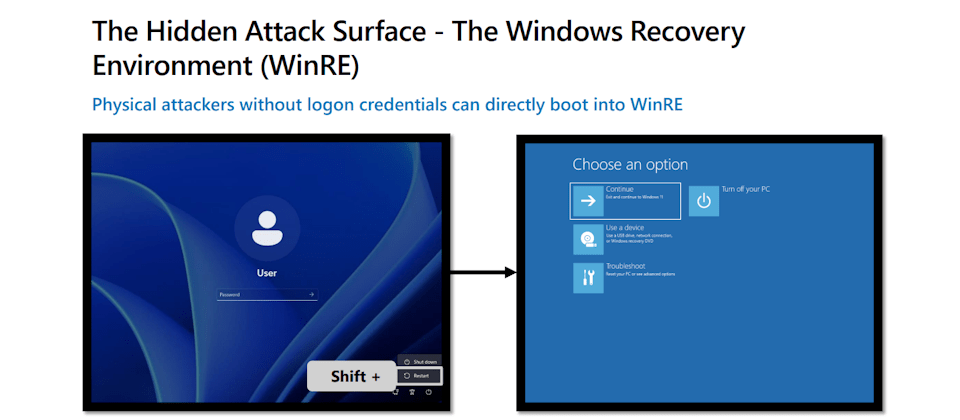

微軟安全性測試與防禦研究團隊(STORM)指出,他們發現能透過Windows修復環境(WinRE),截取BitLocker的機敏資訊的一系列弱點BitUnlocker,STORM強調,這些漏洞存在於軟體,攻擊者不需侵入硬體就能達到目的,只要實際接觸到目標電腦,就有機會藉由重開機進入Windows修復環境來觸發漏洞,過程中無須登入電腦。對此,微軟於今年7月的例行更新(Patch Tuessday)發布修補程式。

BitUnlocker總共被登記為4項漏洞,分別是:CVE-2025-48800、CVE-2025-48003、CVE-2025-48804,以及CVE-2025-48818,CVSS風險評分皆為6.8,攻擊者可在實際接觸目標電腦的情況下,利用這些漏洞,從而在未經授權的情況下繞過BitLocker的防護機制,存取受到加密保護的資料。

其中,CVE-2025-48800是藉由操縱Boot.sdi檔案,從而繞過Windows映像檔案格式(WIM)的驗證機制,攻擊者可藉由受信任的WinRE映像檔(WinRE.wim)通過檢驗後,實際上卻透過另一個不受信任的WinRE映像檔開機,進而在受害電腦執行惡意程式碼。

第二個漏洞CVE-2025-48003涉及利用名為ReAgent.xml的元件,透過WinRE離線掃描機制觸發。STORM以此漏洞啟動公用程式Tttracer.exe,以此執行cmd.exe,從而完全存取加密磁區。

第三個漏洞CVE-2025-48804與WinRE的應用程式驗證機制有關,攻擊者可在ReAgent.xml建置SetupPlatform的工作排程,利用此公用程式在執行Windows升級之後仍保被列為受信任應用程式的特性,然後攻擊者按下快速鍵Shift+F10執行cmd.exe,在一連串的漏洞利用鏈之下,成功存取受到BitLocker加密的資料。

最後一個漏洞是CVE-2025-48818,該漏洞涉及檢查時間及使用時間(Time-of-Check Time-of-Use,TOCTOU)的條件競爭,STORM透過Windows作業系統重設工具Push Button Reset(PBR),來展示這項漏洞。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02