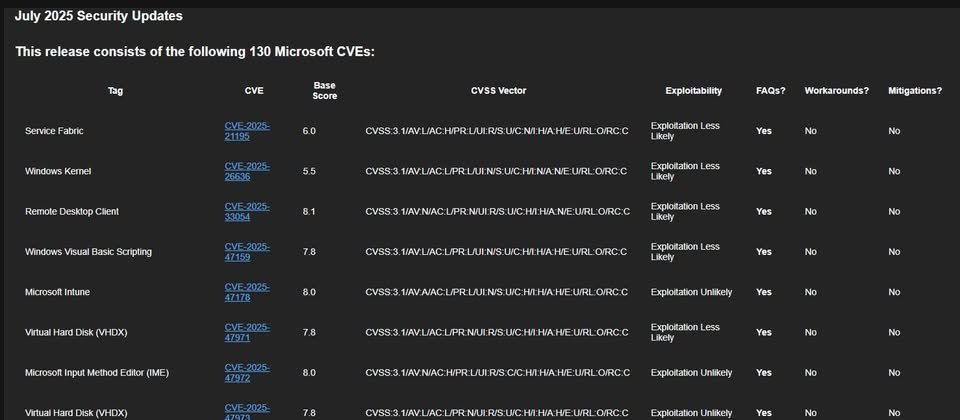

7月8日微軟發布每月例行更新(Patch Tuesday),總共修補130項漏洞,數量僅次於一月份的159個,為今年以來的第二多,也較上個月67個增加快一倍。從漏洞的類型來看,權限提升漏洞最多,有53個,其次是遠端程式碼執行(RCE)漏洞,有41個;其餘為資訊洩露、安全功能繞過、阻斷服務(DoS),以及可被用於欺騙的漏洞,分別有18個、8個、6個、4個。根據漏洞的嚴重程度而言,有11個被評為重大層級,它們全部都是RCE漏洞,其中又以Office漏洞最多,有4個。

根據CVSS評分,最嚴重的是CVE-2025-47981,此漏洞存在於SPNEGO Extended Negotiation Security Mechanism(NEGOEX)安全機制,攻擊者可傳送惡意訊息到伺服器觸發漏洞,從而能夠遠端執行任意程式碼,風險值達到9.8(滿分10分)。雖然微軟並未說明漏洞細節,但長期觀察、分析微軟每月例行更新的資安業者Rapid7、漏洞懸賞專案Zero Day Initiative(ZDI),皆特別提出警告。Rapid7指出,此為預先身分驗證漏洞,代表攻擊者能藉此取得特殊權限,而且微軟認為很快就會有人試圖利用,用戶應儘速安裝更新程式;ZDI指出利用過程無需使用者互動,而且該漏洞具備蠕蟲特質。

另一項Rapid7與ZDI警告的資安漏洞,是存在於SharePoint的重大漏洞CVE-2025-49704,一旦攻擊者成為網站的所有者,就有機會在SharePoint伺服器寫入任意程式碼並注入,或是遠端執行程式碼,CVSS風險評為8.8。Rapid7指出,微軟提及攻擊者需取得網站所有者的權限,卻又表明不需要額外的權限提升,相當不尋常;ZDI透露這項漏洞是在Pwn2Own Berlin 2025找到,相當危險,因為攻擊者能透過網路進行程式碼注入,不過,想利用該漏洞,需滿足一個必要條件,那就是需事先通過部分層級的身分驗證。

附帶一提,在7月例行安全更新公告中,CVE-2025-49719是在微軟修補前就已經被公開的零時差漏洞,存在於SQL Server,為高風險層級的資訊洩露漏洞,起因是輸入驗證不當,未經授權的攻擊者能透過網路洩露資訊,CVSS風險為7.5分,究竟該漏洞能被用來竊取什麼樣的資訊,微軟並未直接說明,僅透露能從未初始化的記憶體竊取資料,後續影響有待觀察。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05