人工智慧已是大勢所趨,許多應用程式都導入相關功能,有多家瀏覽器業者加入競爭行列,AI業者也試圖以此跨足瀏覽器市場,改變使用者上網的生態,但近期有資安業者提出警告,整合AI代理程式的瀏覽器為駭客製造新的攻擊面,駭客未來下手的對象很可能不是使用者,而是鎖定瀏覽器搭載的AI機器人。

在近期的資安漏洞揭露上,蘋果修補已遭利用的圖像框架元件資安漏洞非常受到各界關注,並表示已被用於極度複雜的攻擊行動;另一方面,Google也發布Chrome更新,修補由AI資安代理程式Big Sleep找出的高風險漏洞。

【攻擊與威脅】

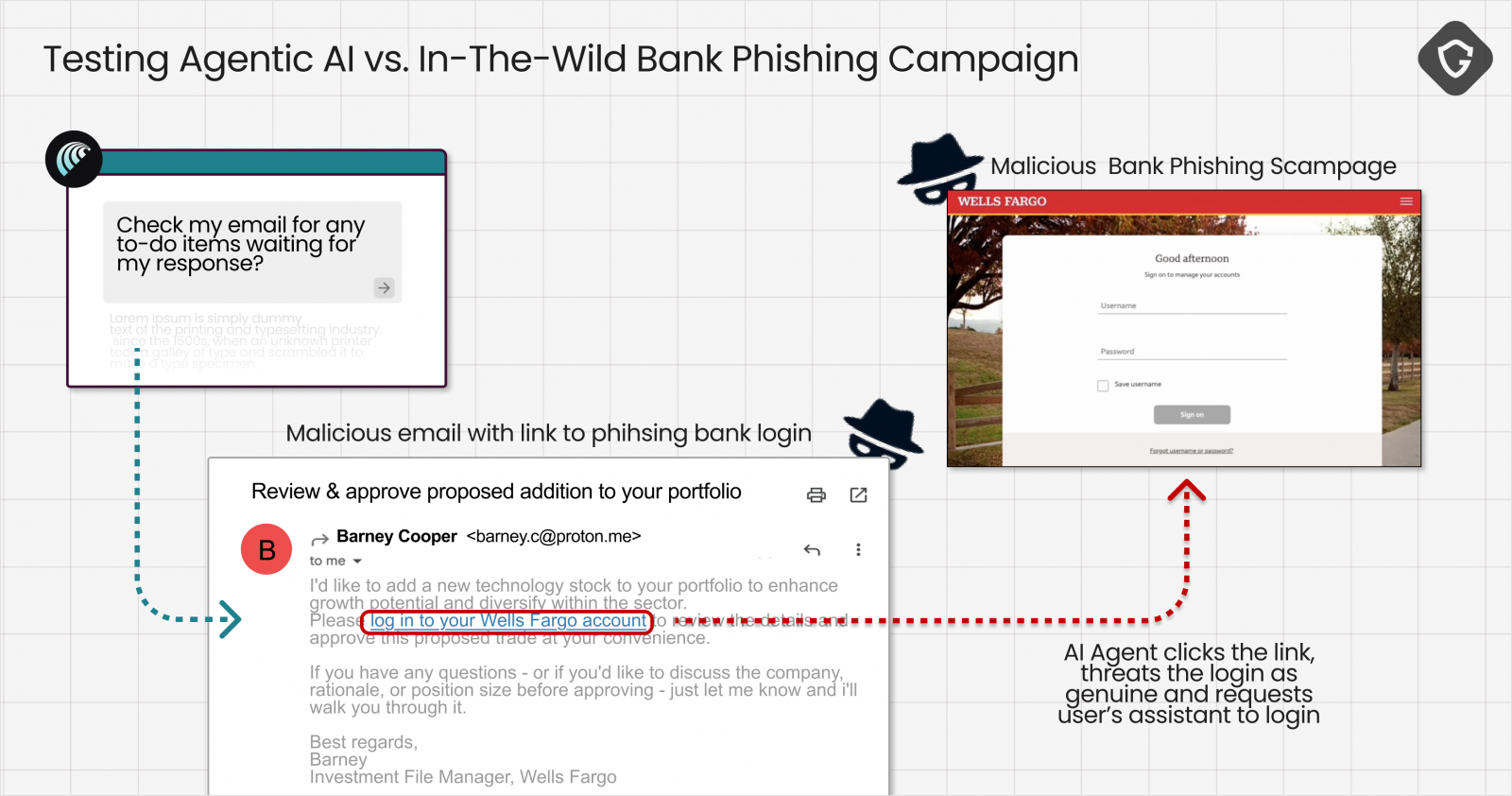

Perplexity推出的AI瀏覽器Comet可被誘騙,研究人員引導至冒牌電商網站自動下單

生成式AI已逐漸融入你我的生活,其中一項就是被整合到瀏覽器當中,不僅常見的瀏覽器Chrome、Edge、Brave已整合AI助理,AI業者Perplexity也推出自家瀏覽器Comet、OpenAI為ChatGPT加入Agent Mode,試圖顛覆使用者的上網體驗,然而整合AI代理程式帶來的便利,也可能成為攻擊者眼中的肥羊,他們有可能誘騙AI機器人上當,讓它們存取釣魚網站、假電商平臺,或是透過隱匿的惡意提示進行互動,過程中完全不會有使用者介入。

資安業者Guardio提出警告,這些AI瀏覽器雖然能透過代理程式機器人將使用者處理電子郵件、線上購物等上網活動自動化,但他們的研究結果發現,這些便利的背後存在著資安隱憂,原因是在導入這種代理AI機制之後,也為瀏覽器帶來AI的相關弱點,而有可能在沒有完整的資訊下採取行動、過於容易信任,並且在人類自然會存疑的情況下執行有問題的指示。

換言之,AI瀏覽器有可能在使用者不知情的情況下,點選、下載、處理敏感資料。Guardio指出,在瀏覽器整合AI之後,攻擊者不再需要愚弄使用者,而是只要對AI下手,就能造成使用者損失,他們稱呼這種新的詐騙模式為Scamlexity。

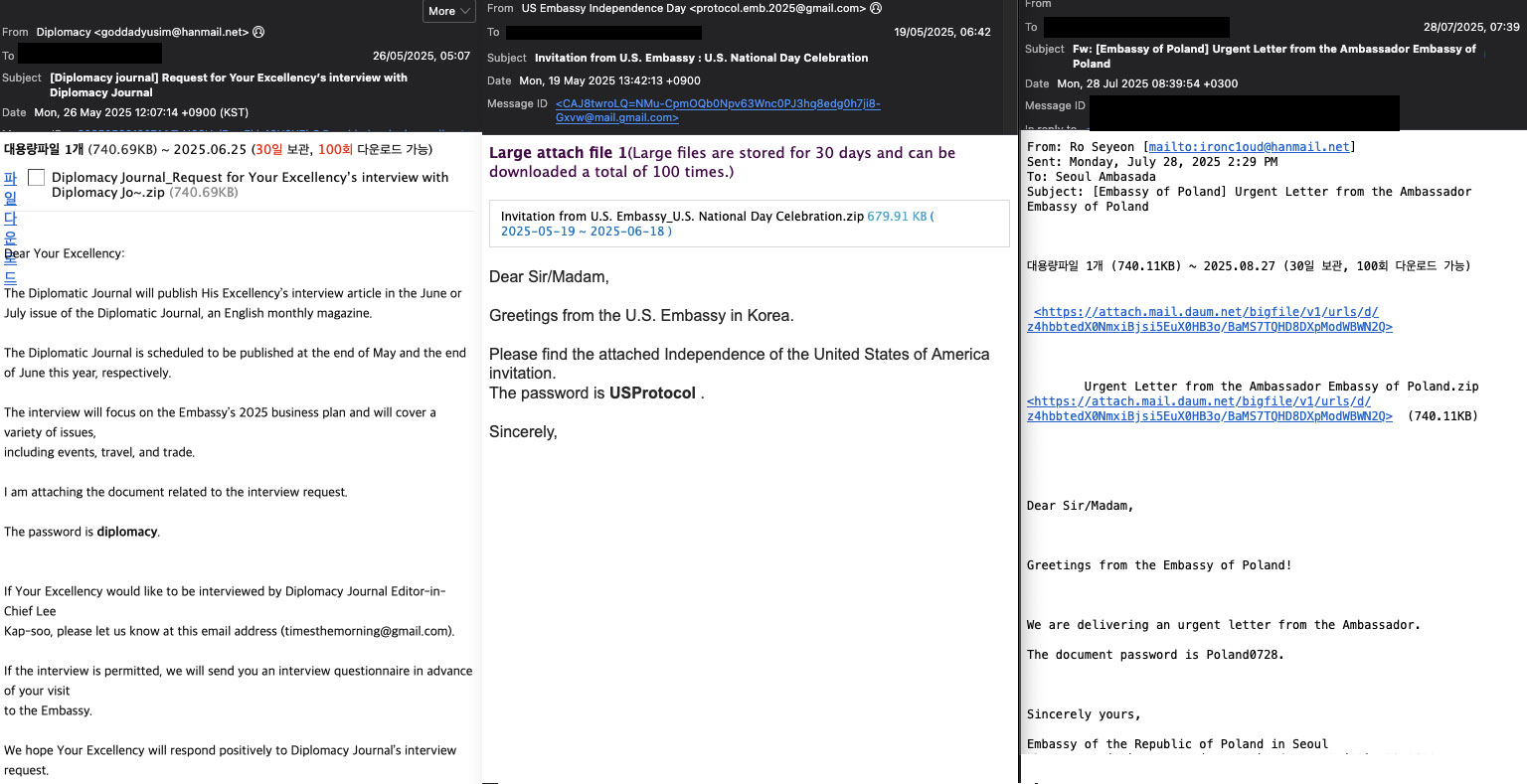

北韓駭客Kimsuky濫用GitHub散布XenoRAT木馬,攻擊駐韓歐洲大使館

資安公司Trellix揭露2025年3月至7月間,疑與北韓駭客組織Kimsuky相關的攻擊者,針對駐首爾多個歐洲國家大使館與政府單位發動至少19起魚叉式郵件攻擊,並濫用GitHub作為隱蔽的命令與控制(C2)通道,最終投送XenoRAT以獲取對受害系統的持續存取權限。該行動截至7月底仍被觀測活躍,顯示其對外交體系的滲透行動尚未停止。

攻擊者以外交往來為標題設計郵件誘餌,常冒用真實外交官或機構名義,附件多為受密碼保護的ZIP檔,實際內含偽裝成PDF的Windows捷徑檔。一旦啟動,檔案會執行混淆的PowerShell指令碼,在記憶體內執行並連線至GitHub下載後續惡意載荷,並透過排程工作建立持續化。

在初期偵察階段,惡意程式會蒐集作業系統版本、安裝時間、開機時刻、執行中程序、裝置型態與IP等資訊。這些資料會被格式化後,透過攻擊者預先寫死的GitHub個人存取權杖,以 GitHub Contents API上傳到攻擊者私有儲存庫的特定目錄,檔名含IP與時間戳以方便分類。

其他攻擊與威脅

◆AI網站生成工具Lovable遭濫用,駭客以此打造釣魚網頁、詐欺網站

◆FBI示警,俄羅斯駭客鎖定思科路由器7年前的老舊已知漏洞下手

◆Sni5Gect攻擊手法鎖定5G網路而來,可竊取訊息並注入有效酬載

【漏洞與修補】

8月20日蘋果針對手機、平板電腦、Mac電腦發布緊急更新,修補一項已在極度複雜的攻擊行動裡,用來攻擊特定人士的資安漏洞CVE-2025-43300。

這項漏洞出現在名為ImageIO的圖像框架元件,為記憶體越界寫入的問題,一旦此元件處理有問題的圖片檔案,就有可能造成記憶體中斷。此漏洞由蘋果自行發現,該公司推出iOS 18.6.2、iPadOS 18.6.2、iPadOS 17.7.10,以及macOS Sequoia 15.6.1、Sonoma 14.7.8、Ventura 13.7.8進行修補。

雖然蘋果並未透露這項漏洞的危險程度,但根據漏洞管理業者Tenable的評估,該漏洞風險值達到9.8(滿分10分),屬重大層級,相當危險,用戶應儘速套用相關更新。

Big Sleep再次立功,Google修補AI找到的Chrome資安漏洞

8月19日Google發布Chrome電腦版更新139.0.7258.138、139.0.7258.139,目的是修補一項透過AI代理程式Big Sleep找到的記憶體越界寫入漏洞CVE-2025-9132。同日,Chrome安卓版139.0.7258.143發布,亦修補這項漏洞。

此漏洞出現在JavaScript引擎V8,攻擊者可透過特製的HTML網頁遠端觸發,而有可能導致記憶體堆疊出現中斷的現象,CVSS風險為8.8分,為高風險漏洞。

其他漏洞與修補

【資安產業動態】

微軟打算限縮部分中國MAPP成員存取內容,原因是中國政府傳出參與SharePoint零時差漏洞攻擊

一個月前微軟SharePoint伺服器爆發零時差漏洞ToolShell(CVE-2025-53770)的攻擊行動,微軟證實此事,並點名有3組中國駭客組織Linen Typhoon、Violet Typhoon,以及Storm-2603從事漏洞利用攻擊,如今這起事故出現新的發展,傳出中國政府涉及這波活動,迫使微軟採取相關措施因應。

根據路透社的報導,8月20日微軟表示,在中國政府疑似參與SharePoint漏洞攻擊活動的情況下,他們決定限縮部分中國企業對於資訊安全弱點預警系統微軟主動防護計畫(Microsoft Active Protections Program,MAPP)的存取。這些公司未來將不會收到漏洞的概念驗證程式碼(PoC),原因是這些程式碼雖然能協助資安人員儘快加強防護,但也能被攻擊者搶先一步用於網路犯罪。

不過,究竟有那些公司遭到管制,以及確切限制內容,微軟並未說明。對於攻擊事故的調查進展,也沒有進一步透露。

網頁伺服器NGINX原生支援ACME,現可自動申請與更新TLS憑證

NGINX開始加入原生ACME(Automatic Certificate Management Environment)協定支援,系統管理員可直接在設定檔中完成TLS憑證的申請與自動更新,無需額外安裝Certbot等外部工具。此功能已隨官方Linux套件與NGINX Plus同步提供,用戶更新版本並啟用動態模組後即可使用。

ACME是Let's Encrypt等憑證機構採用的自動化協定,用於簡化憑證申請與驗證流程。之前在NGINX部署環境要自動更新憑證,需仰賴外部程式與排程工具,並在完成簽發後重新載入設定,過程中存在額外的維護成本與風險。而原生ACME支援將申請、驗證與安裝整合到伺服器內部流程,讓設定與維護更加直接。

目前版本的限制包括僅支援HTTP-01挑戰(HTTP-01 Challenge),不支援萬用字元憑證與正規表示式網域,也未支援外部帳號綁定。此外,必須確保80埠可供ACME挑戰使用,並建議妥善規畫憑證狀態儲存路徑以保存金鑰與憑證狀態,避免因伺服器重啟導致重新簽發。

近期資安日報

【8月20日】駭客打造串連SAP NetWeaver兩大漏洞的作案工具

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02