資安公司Trellix揭露2025年3月至7月間,疑與北韓駭客組織Kimsuky相關的攻擊者,針對駐首爾多個歐洲國家大使館與政府單位發動至少19起魚叉式郵件攻擊,並濫用GitHub作為隱蔽的命令與控制(C2)通道,最終投送XenoRAT以獲取對受害系統的持續存取權限。該行動截至7月底仍被觀測活躍,顯示其對外交體系的滲透行動尚未停止。

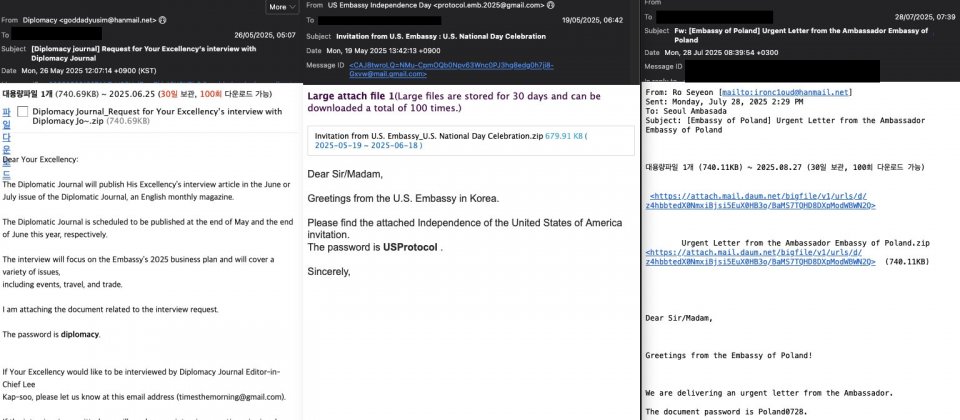

攻擊者以外交往來為標題設計郵件誘餌,常冒用真實外交官或機構名義,附件多為受密碼保護的ZIP檔,實際內含偽裝成PDF的Windows捷徑檔。一旦啟動,檔案會執行混淆的PowerShell指令碼,在記憶體內執行並連線至GitHub下載後續惡意載荷,並透過排程工作建立持續化。

在初期偵察階段,惡意程式會蒐集作業系統版本、安裝時間、開機時刻、執行中程序、裝置型態與IP等資訊。這些資料會被格式化後,透過攻擊者預先寫死的GitHub個人存取權杖,以 GitHub Contents API上傳到攻擊者私有儲存庫的特定目錄,檔名含IP與時間戳以方便分類。

同樣機制也作為發送指令的管道,惡意程式定期讀取儲存庫中的文字檔以取得最新RAT載點,攻擊者僅需更新該文字檔即可切換惡意載荷。

最終的惡意程式通常會被藏在Dropbox或Daum等雲端儲存服務,並偽裝成一般的.rtf文件。當受害者下載這些檔案後,惡意指令碼會先修正檔案內容,使其成為合法的壓縮檔,然後將檔案解壓縮,接著惡意程式會直接在記憶體中執行,而不會在硬碟上留下可疑的執行檔案,降低被偵測的風險。

研究人員發現,最終階段的惡意程式是經過混淆處理的XenoRAT變種,具備鍵盤側錄、螢幕截圖、攝影機與麥克風存取、檔案傳輸及遠端命令殼層等多項功能,可全面監控並操控受害者的電腦。

攻擊者至少使用了兩個 GitHub 帳號,並透過多個主題化的私有儲存庫管理攻擊材料與紀錄。研究也發現,這些基礎設施與已知Kimsuky行動存在網路指標重疊,且部分雲端主機位於首爾。目標選擇、社交工程內容與工具鏈均符合Kimsuky既有模式,Trellix有一定的信心認為此行動是Kimsuky所為,並指出其活動時間作息可能位於UTC+08區域。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05