駭客鎖定企業組織散布竊資軟體,其中一種管道就是看上他們多半有經營臉書或其他社群網站的粉絲專頁,謊稱違反著作權(copyright infringement)為誘餌來從事網釣攻擊,如今有資安業者提出警告,由於借助AI的力量,並搭配事前充分的偵察,攻擊手法變得更難防範。

此事是源於資安業者Morphisec,他們揭露竊資軟體Noodlophile Stealer最近一波攻擊行動,駭客犯案的範圍,遍及亞太地區、美國、歐洲、波羅的海國家,而散布這款惡意程式的方式,就是透過前述的違反著作權網釣來進行。但不同的是,駭客疑似透過廣泛的偵察,在信中列出臉書的網頁ID,以及公司所有權等資訊,並針對攻擊目標,透過AI將信件內容翻譯成特定的語言。這樣的攻擊手法,在過往以侵權為幌子的攻擊行動裡,算是相當罕見。

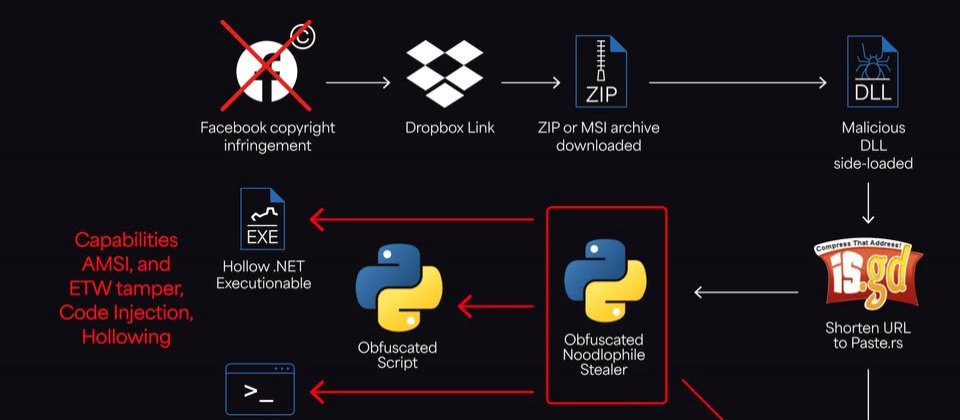

為了躲過資安系統的攔截,這些郵件通常以Gmail寄送,並挾帶了偽裝成侵權證據的PDF檔案連結,嵌入信件的內容,並帶有縮圖無法正常顯示的情況。一旦收信人點選,攻擊者就會透過Haihaisoft PDF Reader或其他同樣具備合法簽章,但存在弱點的應用程式,以DLL側載的手法傳遞惡意酬載。

駭客大多將這些惡意酬載上傳到Dropbox,並以短網址服務TinyURL重新導向做為遮罩,這些有效酬載的內容,駭客通常會混淆副檔名,像是將批次指令碼重新命名為.DOCX,或是自解壓縮檔重命名.PNG。

特別的是,Morphisec提及駭客的DLL側載手法與其他攻擊有所不同,其中一種是先載入一小段占位程式碼(Stub),再根據匯入位址表格(Import Address Table,IAT)存取惡意DLL檔案的手法,稱為Recursive Stub Loading;另一種被稱為Chained DLL Vulnerabilities,攻擊者先以側載手法載入存在弱點的合法DLL檔案,使得惡意程式碼能以此在受信任的處理程式執行。

附帶一提的是,攻擊者的指令碼並非直接從特定網址下載有效酬載,而是從Telegram群組的簡介取得所需的URL;再者,他們利用了Telegram架設C2。

針對Noodlophile Stealer本身的功能,主要是以.NET打造而成,並能迴避視窗作業系統內建的反惡意程式掃描介面(AMSI)、事件記錄追蹤器(ETW),甚至有可能躲過EDR的偵測。Morphisec指出駭客正積極開發的現象,根據其程式碼基礎(Codebase),他們正著手加入螢幕截圖擷取、鍵盤偵錄、檔案外洩、處理程序監控、網路資訊收集、檔案加密,以及瀏覽器擴充功能偵查、挖掘上網記錄內容。

這些駭客散布Noodlophile Stealer已有前例,今年5月,他們假借提供生成式AI應用程式為誘餌,針對小型企業及創作者發動攻擊。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02