一般而言,駭客迴避端點電腦的防毒軟體和EDR系統,最常見的手法是濫用合法、存在已知弱點的驅動程式,從事自帶驅動程式(BYOVD)攻擊,癱瘓這些端點防護機制的運作,但近期駭客也發展出一些非典型的手法,例如:藉由特定廠牌EDR端點代理程式的本機安裝流程瑕疵,透過升級或降級作業來進行「自帶安裝程式(Bring Your Own Installer)」攻擊,現在又發展出新型態的手法,濫用作業系統內建的公用程式來達到目的。

最近資安業者Akamai揭露惡意軟體Coyote新一波攻擊行動,就是這樣的例子。此惡意軟體鎖定巴西使用者而來,目標涵蓋75家銀行及加密貨幣交易所的用戶,最特殊的地方在於,駭客濫用了微軟在Windows作業系統提供的桌面應用程式自動化框架UI Automation(UIA),而這是首度有惡意軟體攻擊運用這種公用程式的情形。

UIA是輔助技術與測試框架,是Windows XP時期推出的元件,主要的用途是為了協助身障用戶較為容易操作電腦,這個框架具備高權限來放大螢幕內容、朗讀文字,或是在特定情況下進行模擬點擊工作。然而去年底Akamai發現,攻擊者有機會濫用UIA迴避EDR的偵測,從而竊取資料、在受害電腦上網瀏覽、執行命令,或是從WhatsApp、Slack讀取和寫入對話內容,當時他們測試的EDR系統(未透露廠牌)皆無法將此手法視為惡意行為。

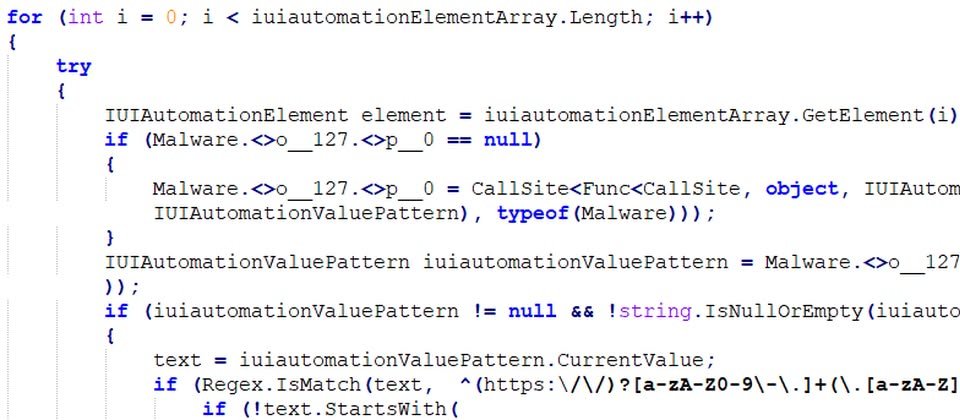

究竟Coyote如何濫用UIA?Akamai指出,基本上,惡意軟體幾乎都會向C2伺服器回傳受害電腦的系統資訊,但Coyote還會試圖辨識受害者是否使用特定金融服務,其中一種方法是透過特定的API,比對視窗標題內容,是否與特定的銀行或加密貨幣交易所有關。

但若是找不到符合的內容,Coyote就會啟用UIA,分析視窗中的子元素,來識別瀏覽器分頁或網址列的內容,從而提高挖掘相關帳密成功的機會。Akamai提及,無論受害電腦是否連上網際網路,Coyote都能利用上述方法來識別受害者使用的金融服務,而且,若是沒有濫用UIA,攻擊者就必須非常了解每個目標應用程式的結構,才能挖掘這類資料來比對。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25