7月初臺灣發生全支付(Pxpay Plus)測試環境帳密遭到外流,駭客在深網兜售,如今又有測試環境遭駭的事故傳出,這次的苦主是Dell,攻擊者的身分是World Leaks,後續影響相當值得觀察。

另一方面,我們昨天報導週末發生的SharePoint零時差漏洞攻擊事故,今天有更多媒體與資安業者透露更多消息,並指出Eye Security透露有85臺受害伺服器,很可能僅是駭客用來測試的少部分目標,將有可能引發規模更大的災情。

【攻擊與威脅】

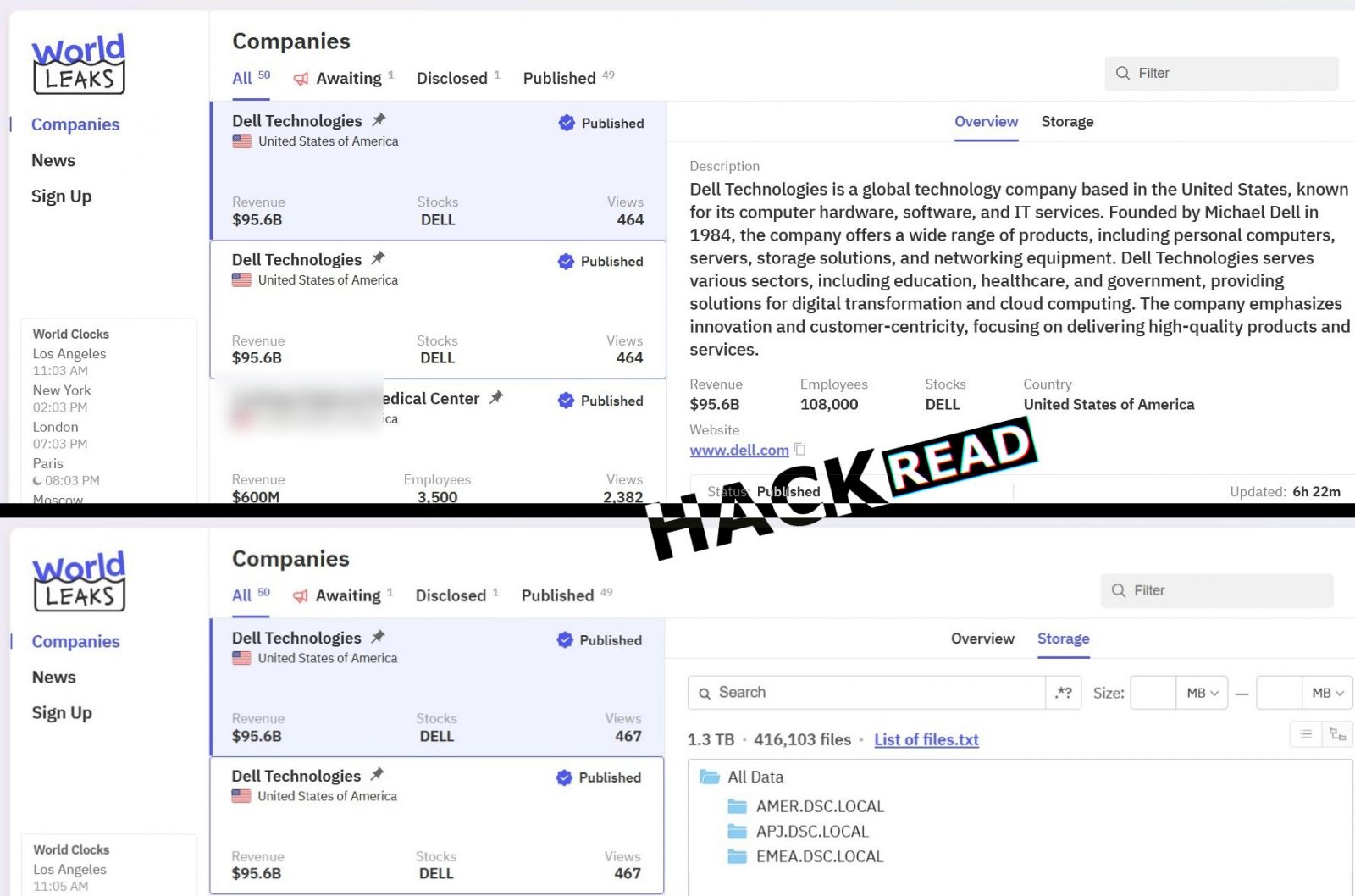

Dell傳出遭駭客組織World Leaks勒索,該公司坦承實驗室測試平臺遭駭

7月初勒索軟體駭客組織Hunters International正式宣布結束營運,並提供受害組織免費解密金鑰,但這些駭客並非就此金盆洗手,而是傳出改組以World Leaks的名號另起爐灶,主要以竊得資料進行勒索的策略繼續犯案,如今傳出有知名科技公司受害。

根據資安新聞網站Bleeping Computer、HackRead的報導,World Leaks在7月21日聲稱,他們取得電腦大廠Dell的內部資料,這批資料有416,103個檔案,大小為1.3 TB。對此,Dell透露他們確認有駭客存取內部的「解決方案中心(Solution Center)」,此為產品展示及測試的環境,強調與客戶及合作夥伴的網路隔離,且與他們的服務基礎設施沒有關連。Dell聲稱,駭客取得的檔案,主要是綜合性、公開的資料,或是內部使用的指令碼與測試結果。是否有用戶個資外流,Dell並未進一步說明。

究竟外流的資料內容為何?HackRead指出,他們根據駭客提供的檔案清單,這批資料來自Dell Technologies全球各地的分公司,包含美洲、歐洲、亞太地區,涵蓋員工資料夾,以及用於基礎設施的指令碼與備份資料用的軟體工具。

7月18日資安業者Eye Security揭露鎖定SharePoint伺服器的零時差漏洞攻擊,駭客利用CVE-2025-53770(ToolShell)得逞,初步確認有85臺伺服器受害,如今有進一步消息出爐,指出全球有超過9千臺伺服器曝險,臺灣也有超過60臺。

根據華盛頓郵報則報導,這波攻擊影響美國聯邦政府機構、大學、能源公司,以及亞洲一家電信業者。Censys首席研究員Silas Cutler對Techcrunch透露,該公司判斷駭客似乎一開始鎖定一小群政府機關與相關對象發動攻擊,但是隨著其他駭客複製了濫用手法,可能會有更多組織受害。

Shadowserver基金會和資安業者Censys合作進行調查,截至7月18日,全球有9,300多臺SharePoint伺服器IP位址曝險,其中近三分之一位於美國,有超過3千臺,其次是荷蘭、愛爾蘭、英國,皆在500臺以上,加拿大也將近500臺,到了7月20日數字並沒有明顯下降。值得注意的是,臺灣也有62個IP位址曝險。

後門程式GhostContainer鎖定政府機關、高科技產業,利用已知漏洞攻擊Exchange伺服器

最近兩到三年,不少駭客組織鎖定Exchange以外的郵件伺服器從事攻擊行動,像是被稱為APT28、Fancy Bear、Forest Blizzard、Strontium的俄羅斯駭客組織,於2023年至2024年期間,接連鎖定Roundcube、Zimbra、Horde、MDaemon等郵件伺服器平臺下手。但近期這樣的態勢出現變化,有許多駭客又將目光轉回Exchange。

例如,資安業者Positive Technologies揭露橫跨全球26個國家、鎖定65個企業組織而來的攻擊行動,駭客在Exchange伺服器植入鍵盤內容側錄工具(Keylogger);伊朗駭客組織BladedFeline持續滲透中東政府機關、能源單位、電信業者,針對Exchange伺服器散布後門程式Whisper、PrimeCache;最近卡巴斯基揭露的後門程式GhostContainer,也是專門針對此種郵件伺服器而來,已有亞洲政府機關及高科技公司受害。

大規模挖礦活動濫用3,500個網站滲透用戶裝置,並透過WebSocket隱匿流量

2017年用於挖取門羅幣的挖礦程式Coinhive堀起,許多網站被植入這種程式,使得用戶瀏覽網站的過程裡,瀏覽器會暗中替他人挖掘加密貨幣,但在2019年兩大瀏覽器陣營Chrome、Firefox出手,阻斷相關挖礦程式,Coinhive也宣布停止服務。但類似的攻擊手法,並未就此消失,而是改以更為隱密的方式進行。

長年追蹤加密貨幣挾持攻擊的資安業者Client-side Development(C/side)發現一起不尋常的攻擊行動,他們在2024年下旬,察覺相關活動急劇下降,當時他們判定這樣的情況之所以出現,可能是因為資安系統封鎖挖礦軟體的有效酬載的能力變好,迫使駭客改以其他手法繼續牟生。

但後來發生的現象推翻了上述假設,C/side的爬蟲程式標記怪異的事件,一個第三方的JavaScript檔案從https://www.yobox[.]store/karma/karma.js?karma=bs?nosaj=faster.mo.載入,乍看之下,似乎沒有發出網路請求、沒有處理器大量占用的跡象,但該公司的AI機器人卻視為有害。經過調查,這是一起靜悄悄的挖礦活動,駭客在超過3,500個網站埋入惡意的karma[.]js,重覆使用信用卡側錄攻擊Magecart的基礎設施,以低調、持久、區分多個階段的策略來進行。

【Deepfake偽冒實例】義大利石油富商遭「AI深偽」電話詐騙百萬歐元,國防部長成偽冒對象

相較於傳統語音網釣,結合AI深偽技術的語音攻擊更具欺騙性,攻擊者可精準模仿企業高層、公眾人物或親友的聲音,讓受害者誤以為是熟識對象,進而放下戒心、照指示行動,將造成更深層的資安風險。我們可以試想,若攻擊者偽冒一國國防部長來電向企業家發出緊急請求,對方在未經查證下採取行動,其後果將不堪設想,國際間已有這樣的威脅出現。

在2025年2月,義大利爆發AI語音詐騙事件,攻擊者偽冒國防部長Guido Crosetto,鎖定多名商界領袖與企業高層行騙,其中石油富商Massimo Moratti被騙近100萬歐元(約3,300萬元)。所幸報案後,警方在跨國合作下於荷蘭成功凍結款項。

根據義大利媒體報導指出,至少9位企業大亨接到電話,其他包括時尚設計師Giorgio Armani、Prada聯合創始人Patrizio Bertelli,還有倍耐力輪胎廠的執行長、皮鞋品牌Tod’s執行長,以及軍工集團Beretta的家族成員,還有製藥商Menarini的家族成員等。

其他攻擊與威脅

◆NPM套件遭到挾持,駭客上架新套件散布惡意程式,起因是維護者遭網釣

◆Arch Linux惡意套件上架儲存庫,散布惡意軟體Chaos RAT

◆CrushFTP零時差漏洞已被用於攻擊行動,駭客藉此入侵伺服器

【漏洞與修補】

Hewlett Packard Enterprise(HPE)旗下的Aruba Networking上周修補了Instant On無線路由器的兩項資安漏洞:CVE-2025-37103與CVE-2025-37102。

其中,CVE-2025-37103起因於路由器韌體中硬編碼(寫死)的登入憑證,使得任何知情的攻擊者都能繞過正常身分驗證機制,遠端取得系統的管理員權限,是個CVSS v3.1風險評分高達9.8的重大漏洞。

另一個CVE-2025-37102則是命令列介面(CLI)中的驗證後命令注入漏洞,允許已取得管理員權限的攻擊者,在CLI中執行任意系統指令,進而控制設備。該漏洞的CVSS評分為7.2,屬於高風險等級。這也意味著攻擊者可先透過前者取得管理權限,再利用後者進行深度滲透攻擊。

【資安產業動態】

為吸引用戶升級,微軟開放部分Exchange Server 2016、2019客戶購買延伸更新

微軟Exchange Server 2016、2019即將於今年10月終止支援,為了增加用戶升級到Subscription Edition(SE)新版的誘因,他們決定專門為這些客戶提供購買延伸安全更新(Extended Security Updates,ESU)的服務,讓客戶能有多半年的緩衝時間。

上周微軟透過部落格宣布,有部分客戶反映需要再幾個月的安全支援,他們才能完成遷移到Exchange SE的工作,因此微軟將提供半年展延。從8月1日起,客戶可以聯絡微軟窗口,為Exchange 2016、2019,以及Skype for Business 2015、2019伺服器軟體,購買6個月延伸安全更新。

近期資安日報

【7月21日】SharePoint驚傳零時差漏洞攻擊,逾85臺伺服器受害

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03