做好資安防護既要瞻前也要顧後,但是,想面面俱到已經越來越困難,於是,我們通常會根據風險程度的高低,決定處理的優先順序,也希望能持續提升各種IT與OT環境運作狀態的能見度,以及促成更多資安合作、強化網路威脅情資的交流,盡可能減少防護盲點,然而,還有什麼原則是我們不能忽略的?

《孫子兵法》〈謀攻篇〉有云:「知彼知己,百戰不殆;不知彼而知己,一勝一負;不知彼,不知己,每戰必敗。」掌握網路威脅情資正是實現「知彼」的關鍵,但除了被列為入侵概念模型痛苦金字塔難度最高的「戰略、戰術、程序(TTP)」,培養「駭客思維(The Hacker Mindset)」,懂得「從駭客的角度思考(Think Like a Hacker)」也是許多資安專家不斷向大家呼籲要重視的議題!

在2025臺灣資安大會期間,自由資安顧問PD Lee的演講透過多個實例呈現這個思維的必要性,他開出的題目相當別開生面,而且意思簡單直接,就叫做「我打你應該,不打你悲哀」,當中點出兩個重點。

首先,是深化「知己」的面向。他提醒大家注意:「駭客想的和你不一樣」對於防守方而言,需要更廣泛地瞭解本身暴露的資安弱點,因為這些對於攻擊者昭然若揭的缺失,應該會讓攻擊者覺得「應該要出手教訓一下,不趁機撈點什麼好處,恐怕對不起自己」,PD在這裡談到的例子,並不只是見諸媒體報導的各種已知與未知的產品資安漏洞,還包括新興科技帶來的影響,以及產品與服務供應端無法明顯察覺、卻暴露在使用者面前的各種存取漏洞。

第二個議題,則是深化「知彼」的面向。處於網路威脅層出不窮,很多人都厭倦只能等著挨打、善後,想反擊卻又怕遭到報復,於是,我們都想知道「攻擊是最好的防守嗎?」對此,PD說明他採取的反制方式,是將攻擊者的滲透活動轉為可控狀態。

當防守方察覺自身環境遭到滲透,除了依循傳統資安事件處理流程,他認為,還能運用一些方法掌控入侵者的攻擊步調,例如,靈活收集、分析與掌握各種攻擊情報、瞭解對方C2攻擊網路的布局,進行諜對諜的臥底與反監控,並且接管攻擊中繼站、反滲透至對方儲存攻擊工具與受害者大量機敏資料的網站系統,如此一來,可提前一步做好防禦、中斷C2攻擊網路,甚至有機會逮到潛入組織內部負責裡應外合的惡意人士。

瞭解駭客思維,才能更有效對抗駭客

想要扭轉資安攻守不對稱的劣勢,不能只靠事中的行為監測與事後的應變、追緝,PD引用周星馳電影《九品芝麻官》的經典臺詞:「貪官要奸,清官要比貪官更奸!」提出另類解讀,他說:「駭客黑,IT要比駭客更黑!這樣你才有辦法跟駭客打架。」

了解駭客思維有哪些好處?

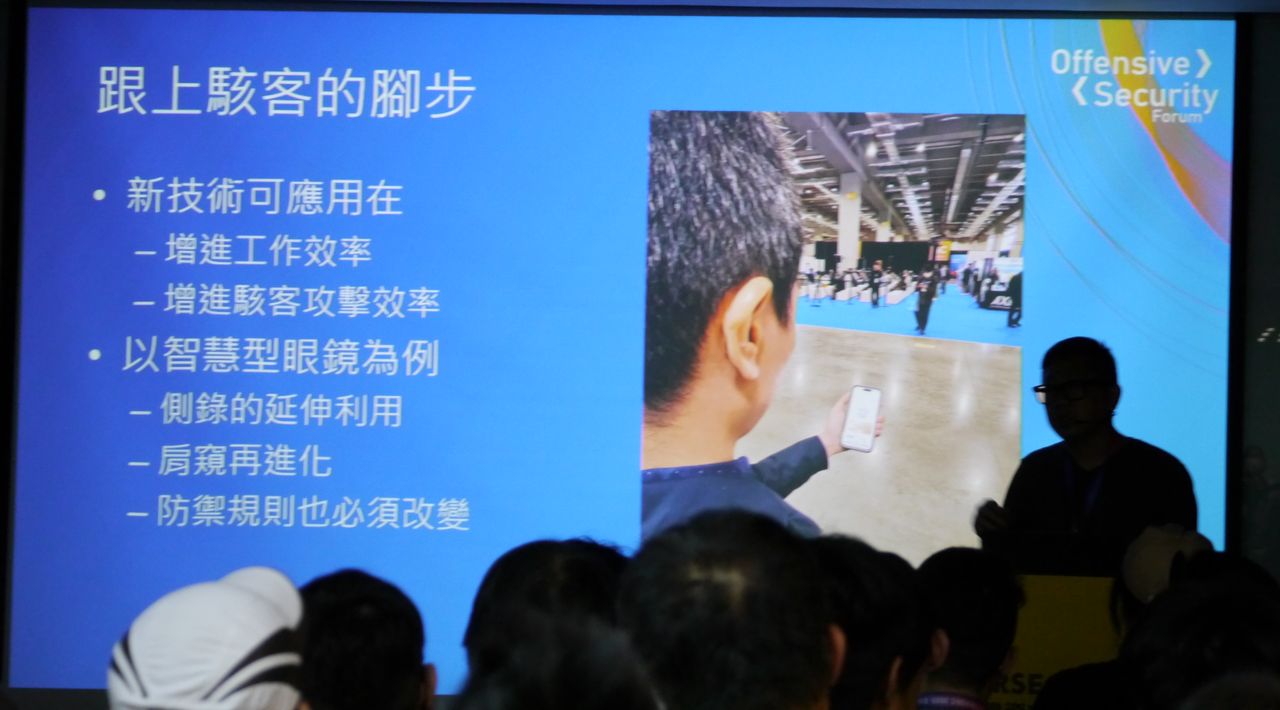

首先,可以跟上駭客的腳步。

身處企業單位,資安人員通常是以法規遵循跟制度規範為主,但法律標準的調整,通常都要經過嚴謹的審核機制,所以往往會落後攻擊實務好幾年,因此,不能單靠這些防範,當我們了解駭客思路之後,就可以避免另一《九品芝麻官》經典台詞「拿明朝的劍斬清朝的官」,用守舊的防禦策略來阻擋駭客最新攻擊。

另一個我們能建立的防禦優勢,就是避免在資通訊系統當中,實作「友善駭客(Hacker Friendly)」的危險設計。有時企業會開發或研發一些新的產品或服務,此時如果能在過程中,導入駭客思維,就可以避免設計出讓駭客產生攻擊慾望的系統。

新科技大大模糊個人隱私與機密資料保護界線,防禦規則要與時俱進

所謂的「Hacker Friendly」是指什麼?大家可能先想到的是AI,這幾年的臺灣資安大會就有多場演講談及此事,因為新技術可用在增進工作效率,也可以大大增加駭客的攻擊效率,但PD提出的狀況是近期曾引發討論但後續沒引發重視的例子。

首先,是智慧型眼鏡,PD表示,AI太紅了,所以大家比較少提到這類裝置帶來的威脅。

事實上,相關爭議近期就在臺灣上演。去年12月20日有議員到檢調單位應訊作證,23日被網紅從新聞影片抓包他當時進入檢調單位,已戴上可錄影錄音的智慧眼鏡,隨即引發大眾關注,議員當天向媒體回應表示,智慧眼鏡只在接受媒體採訪時配戴,審訊過程沒使用,24日檢察官為此分案偵辦,到了今年4月21日,地檢署正式傳喚議員說明。

PD的演講並未提到上述爭議,而是解釋幾種實際應用方式,說明智慧眼鏡導致的隱私與機密外洩風險。

以雷朋的Meta智慧眼鏡為例,當使用者透過智慧眼鏡拍照側錄現場畫面時,智慧眼鏡邊框的拍攝指示燈會啟用,但其實是有方法能讓燈不亮,網路上可以找到很多破解拍攝亮燈的方式,而在這樣旁人不知不覺的情況下,相關的影像和聲音就會被智慧眼鏡擷取下來、再轉存至智慧型手機。

為了驗證其可行性,PD表示,他演講前一天特別到大巨蛋觀看棒球比賽,在所謂的髮香區(啦啦隊應園區),透過智慧眼鏡擷取啦啦隊女孩的表演畫面。當然,透過智慧型手機或相機就能達到同樣目的,他刻意用智慧眼鏡做這件事的意義,一方面是為了吸引聽眾們反思,一方面則要帶出「肩窺(Shoulder Surfing)」議題,PD認為,智慧眼鏡真正可怕之處,在於肩窺的再利用。

在智慧眼鏡這類應用尚未真正浮上檯面之前,肩窺一般是指一人透過肉眼在另一個人背後偷窺,以便看到他電腦或手機正在輸入或顯示的登入密碼、簡易個資,然而,有了智慧眼鏡的幫忙,等於不再受限個人眼力,可看到與記錄更多資訊。PD舉出幾種現實生活的肩窺再利用場景,請大家想想其危險程度。

第一個例子,是消費者手機第三方支付App程式顯示的QR code。若一群人在連鎖量販超市排隊結帳時,隊伍前面的顧客打開支付App,後面的顧客透過智慧眼鏡可以拍下QR code,然後以此立即進行線上購物,就能得逞。

另一個例子則是發生在大型活動或展覽。例如,在資安大會期間,不可避免地,很多廠商人員會在現場操作手邊的電腦處理工作,過程中可能開啟公司機密或敏感檔案,有的人不以為意,認為路人經過、對電腦顯示器看一眼,不會有什麼事,然而,若透過智慧眼鏡,可能都得以拍攝到這些內容。

第三個例子是證照考試,當我們進到考場應試,透過智慧眼鏡,就能將考試題目全部拍攝下來,甚至遇到無法回答的問題,還能就近問AI請它幫忙解答,但目前各種考場都沒有相關的限制跟規範。

對此,PD呼籲防禦策略也要跟著新技術的發展而修正、進化,才能夠有效防禦駭客攻擊。

除了上述PD口中說明的例子,他當天演講的過程當中,其實也悄悄展示此類威脅,因為那時他特別戴上雷朋的Meta智慧眼鏡,一邊進行演講,會後他把臺下大家聆聽的現場狀況拍下來、貼在自己的臉書頁面,這時我們才意識到除了聽眾狂拍講者的簡報與神情,原來自己也被講者拍了,認識PD、當天在現場聽演講的人,可能還會想到PD為何突然戴上一副厚框眼鏡,原來是有這層用意。

日常生活常見的友善駭客設計

除了AI或智慧眼鏡這類仍在發展的新興科技,我們都知道現有的IT系統與服務,都可能存在各種影響資安的瑕疵,其中,又以軟體或應用程式的漏洞為最大宗,目前已在大眾與科技媒體的持續追蹤報導之下,能見度與受到重視的程度越來越高,但是,還有一些更隱而未現的資安危機,需要大家投入更大關注,PD在這場演講點出兩個議題。

業務邏輯漏洞

基本上,一般資安漏洞的成因,往往與技術處理方式不良有關,像是程式碼、程式庫、記憶體的錯誤處理或缺陷,以及組態設定不當,能明顯呈現不正常操作的問題,而且,大多能透過工具掃描、偵測,即可找出這類漏洞,例如,常見的SQL Injection、遠端程式碼執行(RCE)、跨網站指令碼執行(XSS)。

除此之外,還有另一種非技術取向的業務邏輯漏洞(Business Logic Vulnerability)發生在流程設計、業務邏輯、操作流程,操作看似正常,偵測問題的難度較高,可能需要人為介入、進行判斷,以電子商務網站應用為例,商品價格、折扣的教義處理過程,未進行一致性與正確性驗證,此漏洞有可能遭到有心人士的操弄或濫用,導致重大商業損失。

PD對此提出兩個常見且易懂的例子,第一個與個資的有限度公開揭露有關。北部有個地下水利防洪設施的線上預約參訪系統,民眾完成登記後,可檢視預約名單,雖然當中的個資套用去識別化的處理(將預計參觀者姓名中間的字取代為*),然而,若預約參觀民眾的姓名只有兩個字,就會直接暴露出來,顯然資料遮罩規則的邏輯沒妥善處理這種情況。PD表示,目前該系統已經移除這項功能,上述姓名資料遮罩不全的例外狀況也跟著解除。事實上,這是常見的邏輯漏洞,而且是IT技術人員容易忽略、使用者卻能清楚察覺個資保護不夠完善的問題。

短網址

人們透過網路交換各種資訊時,除了透過電子郵件夾帶各種檔案,也常透過網址連結的提供,以便對方能以此開啟頁面或下載檔案,然而,網址的基本組成要素:網域名稱可能很長,再加上頁面路徑與各種參數,使得大家更樂於使用短網址(Shorten URL),然而,這類網址雖然簡單、易於輸入與記憶,但也遮蔽許多重要資訊,影響資安過濾機制與人為判斷能力。

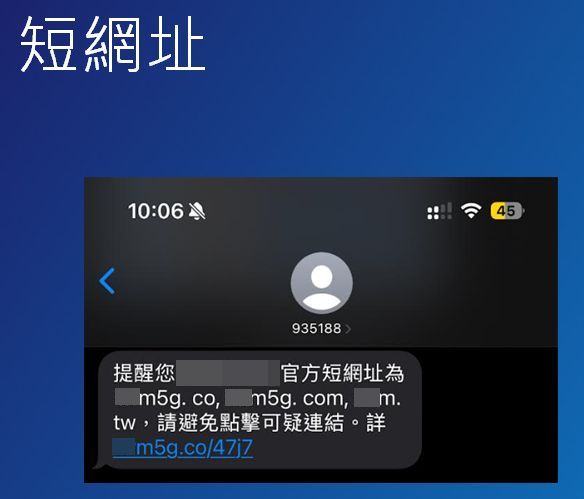

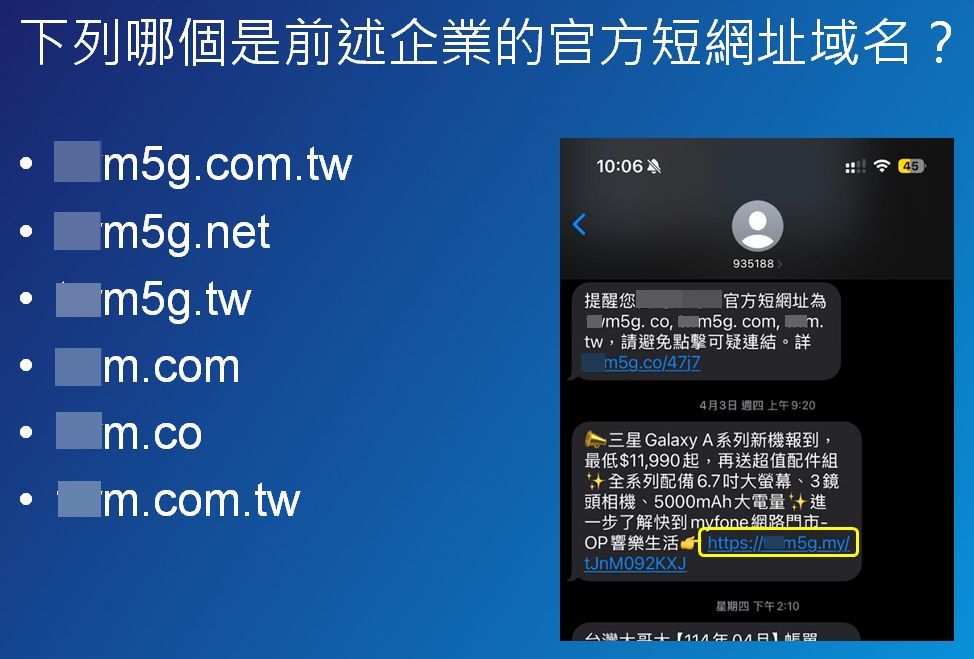

PD在這次資安大會談到的另一種現象,那就是同家公司的短網址網域名稱不一致,可能使得用戶無法判斷這些短網址是否由該廠商發出。

他舉出的例子是國內某家電信業者的短網址簡訊,發話端電話號碼開頭確實是該公司專屬短碼,但奇怪的是,簡訊列出的短網址網域名稱並未統一,而是有好幾種,例如ABC是業者公司名稱的縮寫,但他們對用戶宣導此事的簡訊,列出短網址網域名稱有abc5g.co、abc5g.com、abc.tw,但後續卻有另一通簡訊的短網址, 網域名稱是abc.my,令人摸不著頭緒。PD批評,一般人可能連廠商網站的網域名稱都無法記住,業者這麼做將導致大家需要多記住幾個網域名稱,如果有好幾家電信公司都如此,民眾等於要同時記住十幾個網域名稱。

為了突顯這個問題是否造成大家的混淆,PD在他的簡報特別列出6個網域名稱,考考所有聽眾哪一個是該公司官方短網址的網域名稱,但這些能令人聯想到該公司名稱的網域名稱組合,其實都不是。PD先前也曾就此情況聯繫該公司客服專線,結果對方也搞不清楚公司短網址的網域名稱到底有多少,經過多方聯繫處理之後,才確認這些簡訊是該公司所發出的。

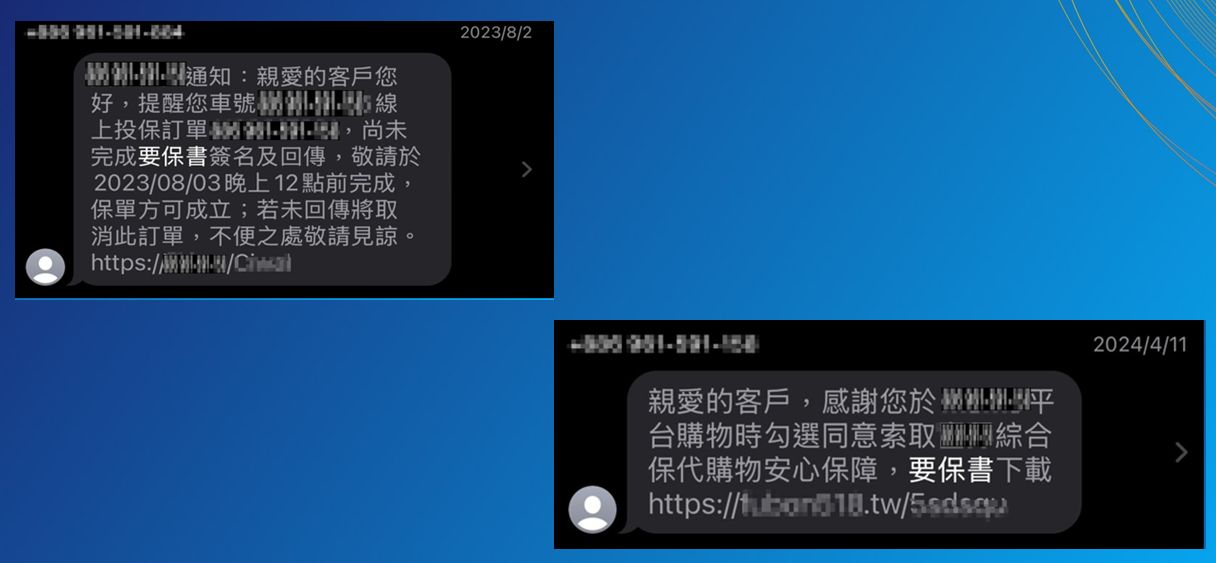

除了網域名稱,短網址另一個更多人可能沒想過的資安危機,是網域名稱後面連接的一連串英文、數字與符號組成。PD認為,真正可怕的是這個部分,他舉出的例子是要保書,當我們進行線上投保或網路購物索取商品相關保險時,需要下載與回傳要保單,通常業者會將帶有檔案下載短網址的簡訊傳送至消費者手機,之後完成簽署、回傳,而這些短網址後半段的文數字描述其實也是一種網址路徑,但有了這些資訊,有心人士可運用暴力破解的方式,從中找到大量可下載的合約文件。

PD開玩笑地說,有時會因此找到一些奇怪的東西,像是會員禮或兌換券,可換咖啡或蛋捲冰淇淋,但更可怕的是,能夠下載業者提供給消費者的正式文件,雖然這些文件本身加上密碼,但許多業者大多以消費者的身分證字號,作為文件開啟的密碼,所以,還是能夠透過暴力破解的方式,針對這些下載至電腦的離線文件檔案,找到可開啟內容的密碼。因此,攻擊者是可以經由上述方式,拿到上萬份、幾十萬份的合約跟機密文件。

諷刺的是,這些正式文件下載的網址,為了提升自我保護,避免被找出網址組成的共通模式,進而被預測到其他文件下載的網址,通常會加一堆參數跟UID,使得網址描述變得很長,但為了讓消費者方便存取文件,卻把下載的網址縮得很短,導致網址內容組成容易預測,等於前功盡棄、白白做工,他不禁想問:負責這部分處理的人到底在忙些什麼?

總結智慧眼鏡、邏輯漏洞、短網址等問題,PD請大家想想看:當我們設計產品與機制時,如果沒考慮到駭客思維,就有可能設計出有問題的系統,更可怕的是,類似讓使用者能間接下載大量機密文件的方式,很多單位都有這類狀況。

要減少上述問題的發生,需要事前預防、事中察覺,以及事後修復,去年PD曾跟相關單位提供這些資訊,所以目前在金融資訊的處理上,此類弱點應該已經減少,或搭配其他強化安全性的方式,例如,當瀏覽器開啟短網址跳轉時,會需要輸入帳號密碼以驗證身分,接下來,才可以得到一些資訊,但他相信一定還有很多的漏網之魚還沒有查到,他呼籲大家如果各位發現這種狀況,記得回報一下這些相關單位,請他們不要再用這種方式讓使用者去下載機密文件。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27