資安公司Team T5創辦人蔡松廷表示,要在網路風險越來越高的環境求生存,一定要設法了解你的敵人是誰、所處的環境多麼險峻,才有辦法找出最好的求生策略。否則,錯誤的情報只會導致錯誤的決策並衍生錯誤的致命作法而已。

iThome

孫子兵法有云:「知己知彼、百戰不殆」,這句話不僅用在古早時代的戰爭中,到了現代,尤其是越來越複雜的網路攻防戰爭中,如何做到事先了解自己,也了解敵人,才是致勝的不二法門。

資安研究公司Team T5創辦人蔡松廷(網路暱稱TT)表示,傳統的資安已經不足以應付最新的網路攻擊和威脅,所以現在得開始協助企業做網路威脅情報(Cyber Threat Intelligence,簡稱CTI)彙整與分析,才有辦法面對最新的網路威脅。

什麼是網路威脅情報分析

蔡松廷表示,網路威脅攻擊手法持續在改變,四、五年前流行的是所謂的APT(進階式持續性威脅)攻擊,但一陣子又會出現不一樣的攻擊手法,到這兩年,資安業者又開始講網路威脅情資,綜合這些,其實網路威脅情資是一種幫助企業對抗網路攻擊的好物,由許多研究團隊每天分析病毒樣本、追蹤駭客、整理有用情資給客戶。

不過,企業為什麼會需要這樣的網路威脅情報呢?

蔡松廷認為,很多企業都花了很多資源了解自己,不論是定期做滲透測試、定期做內稽內控、加強存取控管、了解網站漏洞及如何分析log等,都是在了解企業自己,但這中間很有趣的地方卻在於,多數企業並不了解,想要攻擊自己的敵人的狀態為何?也不清楚自己所處的環境如何險峻?

蔡松廷說:「這是一種敵暗我明的狀態,」因為,敵人花很多心力了解企業,但是企業卻因為不知道如何了解敵人的狀態,反而會處於劣勢。簡單的講,他認為,這種網路威脅情報其實是協助企業了解你的敵人,只要越了解敵人,企業越能立於不敗之地。

網路威脅情資可依攻擊者意圖分3類

如果把網路威脅情報依據網路戰爭的角度做分析,可以將攻擊者的意圖分成三類,可以得到三種不同類型的網路威脅情資。

第一類目的是為了賺錢,通常是網路犯罪者(Cyber Crime),這也是一般人最常遇到的網路威脅,攻擊的手法從勒索軟體偷取資料、網路詐騙、廣告軟體等,都包含在內。

第二類是駭客主義(Hacktivism),最常聽到的就是網路駭客組織匿名者(Annoymous),這些駭客組織出面的目的,往往都不是為了錢,最主要都是為了宣傳他們堅持的理念,希望透過這種網路攻擊的手法,讓其他人知道他們想要表達的是什麼?目的是什麼?手段作風非常高調,鎖定的攻擊對象,以及相關的攻擊過程和手法,也都會全部對外公布,有些時候也會發動DDoS攻擊。

最後一類,就是網路間諜(Cyber Espionage)攻擊,目的是為了竊取情資,可以長時間潛伏在組織內而不動作。上述三個種類都可以擴及到網路戰爭的等級,包含企業在內,都必須以「戰爭」狀態來因應,不應該簡單視之。

而這些網路威脅背後都有人的存在,「人」才是網路威脅最重要的關鍵,蔡松廷指出,網路威脅情資一個很重要的關鍵就是:要解決人的問題,包括敵人的問題和如何面對敵人。

網路戰爭時代,面對敵人要有情報,而國際調研公司Gartner對情報的描述則認為,這是一種知識,主要的目的是為了協助決策,並提供描述方法機制、協助偵測的方法,提供使用者可以怎麼做的建議來對抗網路威脅,用來消除針對使用者的威脅、保護使用者的資產,進而落實好的決策,以避免這些威脅和攻擊對使用者帶來的損害。

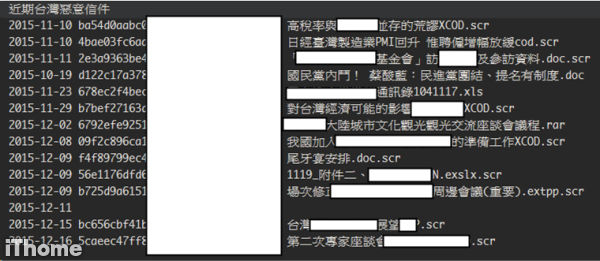

臺灣雖然沒有豐盛的天然資源,卻有一個取之不盡、用之不竭的寶藏,那就是各種惡意程式都會選擇臺灣作為一種測試的場域,換句話說,這些惡意程式也可以成為臺灣珍貴的資源。圖片來源/蔡松廷

從掌握APT攻擊鏈,開始掌握網路威脅情資

根據資安業者FireEye的調查,臺灣是全球APT攻擊最嚴重的國家之一,企業至少有5個月的時間,根本無法察覺自己已經受駭,而受駭的產業包羅萬象,從線上遊戲業者到政府部門都包括在內。

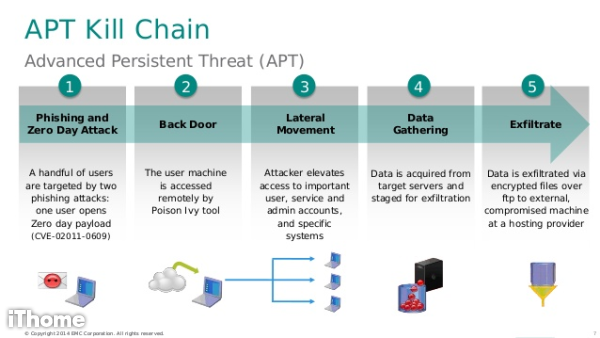

事實上,臺灣成為APT鎖定攻擊的國家已經有十多年的歷史了,要想要預防APT攻擊,就必須先從了解APT攻擊鏈(APT Kill Chain)著手,「唯有了解APT的攻擊模式後,才有辦法知道預防或控制的錯略。」蔡松廷說。

參考資安公司Pivotal的分類,APT攻擊鏈分成五個階段,首先是利用釣魚郵件和零時差漏洞發動攻擊,藉此先入侵使用者的電腦;再者,在使用者電腦植入後門程式,駭客就可以遠端進行操控;第三點就是後門程式會在使用者企業內部進行橫向移動,藉此存取許多重要人士的帳號和特定重要系統;第四點則是收集資料,從鎖定的伺服器中蒐集所需要的各種資料並加以萃取;最後一點則是,將搜集到的資料進行加密,並聽從駭客的指示,將這些特定的資料透過FTP等方式,回傳到駭客指定的特定受駭電腦,駭客就可以擁有從使用者端所蒐集到的各種資料。

因為了解APT攻擊流程,企業若想要預防這樣的攻擊,就可以透過所掌握的網路威脅情資,去判斷究竟需要什麼樣的防護設備比較適合。

舉例而言,使用者要採購產品前,要先回答在企業內網中,看到什麼樣的惡意活動?用什麼方式尋找惡意程式?這些網路威脅發生在哪裡?企業內網發生什麼事情?這個攻擊者做了什麼事情?怎麼做?使用者的環境中,還有其他的漏洞被駭客鎖定嗎?這次駭客入侵,是透過什麼樣的漏洞進到企業內部呢?駭客為什麼要攻擊使用者?誰應該對這次受攻擊事件負責?攻擊者是誰?有擬定什麼樣的應變措施呢?這些問題的答案,其實就是網路威脅情資的內涵。

蔡松廷坦言,如果面對上面這些問題的質疑,使用者都無法回答並掌握相對應的情資,任何的資安產品採購,其實都無法達到真正的防禦效果,基本上,都是「花錢買心安」而已。

而有效減緩網路威脅是需要仰賴好的網路威脅情報才能做到,蔡松廷表示,一剛開始,所有的人掌握的情資都是從不知道自己不知道什麼(Unknown Unknowns)開始;慢慢的,會開始發現自己知道自己到底有哪些情報是不知道的(Known Unknowns);之後會進步到,自己究竟知道了些什麼(Known Knowns),而這些知道就可以有效協助企業對抗各種網路威脅。

像是許多企業如果有網站的話,可能會擔心遭受到DDoS(分散式阻斷式)攻擊,一開始是Unknown Unknowns,敵人對你發動攻擊時,自己一無所知,只能被攻擊;但是若能進步到Known Unknowns時,就是雖然知道有人要對你發動DDoS攻擊,但是不知道對方怎麼攻擊你、規模多大、使用哪些惡意程式等。

最後,經由調查過程,除了可以協助你更了解這些攻擊手法,並且知道你的攻擊者在哪裡、使用哪些工具和方法、有沒有租賃傀儡電腦等,可以了解駭客使用的DDoS攻擊手法從簡單到複雜,了解這群攻擊者使用的攻擊方法是什麼後,就可以透徹地知道可以知道怎麼應付,像是DDoS攻擊如果受駭的人數多時,可以使用CDN等服務,減緩網路的攻擊。他認為,透過這些威脅情資,就可以更了解你的敵人,對於你的資安規畫越有正面相關。

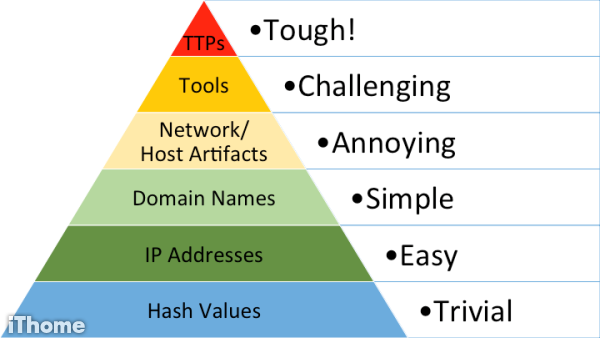

從這個痛苦金字塔(The Pyramid of Pain)模型來看,最底層金字塔的資料最多,價值最低,對駭客造成的影響程度也做不痛不癢;越是金字塔頂端的資料越少、價值越高,對駭客造成的影響程度也越深遠。圖片來源/David Bianco

從痛苦金字塔看哪種資料類型,對駭客造成的威脅最大

網路威脅情資是有價值的,若從一個痛苦金字塔(The Pyramid of Pain)模型來看,最底層金字塔的資料最多,價值最低,對駭客造成的影響程度也做不痛不癢;越是金字塔頂端的資料越少、價值越高,對駭客造成的影響程度也越深遠。

這個痛苦金字塔模型中,蔡松廷表示,最底層的資料就是各種檔案的Hash值,重要性最低;再往上層,就是一些IP位址的資料,如果企業可以取得惡意的IP位址,可以對駭客造成一些輕微的影響;再往上去,就是惡意的網域名稱(Domain Name),價值比IP位址更高,阻擋的較果更好。

像是,如果搜集到的情報和網路特徵相關,駭客會開始感到麻煩、不愉快;但是,如果提供的資訊是關於駭客所使用的工具,可以針對工具和漏洞做偵測與阻擋,駭客真的會感到麻煩大了,對他們是一大挑戰;最後,是資料提供難度最高TTP(戰略、戰術、程序),他認為,有這些高階的情報資訊,就可以真正知道攻擊的人是誰,有什麼意圖等等,可以從更高層次去防禦網路攻擊和威脅,當然,對於駭客帶來的衝擊也是最嚴重的。

例如在去年九月,中國國家主席習近平到美國訪問美國總統歐巴馬時,歐巴馬就明確告訴習近平,不要再竊取美國網路上的機會,企圖為中國業者帶來商業上的優勢,蔡松廷指出,就是透過外交手段,展現網路威脅情資中最高段的TTP實例。

這帶來的成效也最顯著,像是網路上的觀察,在去年九月那段時間,中國對美國或是日本發動的網路攻擊,幾乎減少倒沒有發動任何攻擊;但是,根據卡巴斯基描述,雖然中國對美國的攻擊都不見了,但是,卻發現中國其實是轉向對俄羅斯發動網路攻擊。

當然,提供網路威脅情報的目的不只在攻防層次,甚至是在攻擊發動前可以做到預防效果,或者是讓攻擊者無法發動攻擊。他表示,好的網路威脅情資不只提供網路上可以防禦的規則,也可以做為維運網路系統時的準備,當然,也有助於企業在進行各種防禦策略規畫和做相關的採購時,作為一種更長期的商業情報決策參考。

縱深防禦4個階段:預防、偵測、反應和研究

孫子兵法中講的戰略分成四個層次,「上兵伐謀,其次伐交,其次伐兵,其下攻城」,要搞到短兵相接是最低層次的事情,真正厲害的戰略,其實就是彼此高來高去時,就可做到「談笑之間、強虜灰飛湮滅」。用在網路威脅情報也需要做到縱深防禦,也可以分成四個等級,分別是預防(Prevent)、偵測(Detect)、反應(Respond)和研究(Research)。

蔡松廷表示,一旦發生任何的資安事件時,就會有CSIRT(網路安全事件反應小組)團隊出面快速蒐集樣本、分析樣本,產生指標(Generate Indicators)、辨別真正的受駭目標後,就要把相關的資訊回饋給情報分析者。他認為,資訊回饋給情報分析者是非常重要的步驟,有持續性的回饋,才能讓情報分析做的更好更精準。「而提供給CSIRT小組的情報,通常都包括如何調度資安團隊進行相關的漏洞或網路威脅的清理和修復,這往往都是資安團隊最需要的資訊。」他說。

接下來就是研究階段,他表示,這時候就會有很多資安研究員對於網路威脅作各種分析,調查並追蹤各種已知敵人的戰略、戰術和程序,藉由資料蒐集、分析和調查,可以找到許多伺服器的Syslog、Wevlog,或者是複製DNS及錄下全部的封包,真正掌握自己的阿基里斯鍵,以及受駭對象的TTP和背景資訊等。這些研究資訊都來自資安研究團隊。

而預防階段的資訊,主要是提供給做資安決策的高階主管,藉此制度組織的資安防禦政策,通常是CXO層級在公司經營決策上需要納入的參考依據。蔡松廷認為,這其中也包含資安的預算、防禦部署策略、選擇適當的防禦APT解決方案,並提供概念性測試,也要評估是否自建一個網路安全事件反應小組,和制定風險評估的需求標準,以及打造一個網路情報計畫。

最後的階段就是偵測階段,要進行一天24小時、一周7天不中斷的網路監控策略外,建立一個資安準則供SOC(網路維運中心)和安全團隊遵守,包括閘道端和使用者端的偵測規則。

如果以解決APT威脅為例,蔡松廷表示,大部分受駭者發現出事後,經常不知道怎麼辦,廠商到現場處理過後,事情卻還是重複發生。

因為,他認為,第一個反應階段,就是要採用逐步減緩過程,根據這個循環(Loop),針對這個族群來做偵測、找更多樣本、看更多網路流向,做分析後再做偵測,找到更多病毒、後門和中繼站,可以增加駭客在內網活動的門檻。

他指出,這個時間為期一個月~半年的時間都有可能,畢竟,APT不是一次可以清完,這是長期減緩的過程。

第二階段是研究:收集更多資訊,提供了解自己和敵人更多的方法,收更多log,架更多監視器等,收集資料做研究分析調查,就可以了解攻擊者是誰。第三階段是預防,目的在協助客戶做計畫,針對攻擊者的類型、制定防禦策略、買對產品很重要,建立自己資安事件處理的團隊,至少要一個專職,不要網管兼職,有專職資安就是一個進步。最後的階段是偵測,藉此提供很多可以做偵測和阻擋的指標,從網路上及端點上來抓駭客在內網的足跡。

他認為,從預防、偵測、防禦、研究,是一個循環,這也是每個資安人員都要思考的四個階段。預防就是資安事件發生前的準備,包括設備和策略;偵測就是攻擊發生當下,能否阻擋並知道有發生事件;防禦則是,在事情發生之後,被攻擊成功了該怎麼辦?

蔡松廷提醒,很多人在這階段才知道被攻擊,這時候,受駭者有沒有任何因應策略,除了打電話給廠商求救外,還可以怎麼做?自己有沒有準備好?都是很重要的方向。最後,也是大家最容易忽略的研究階段,這也是綜合前三個階段的結果,看哪裡出問題,制定新的策略建議,回到預防階段,制定新的預防策略,是企業資安成長的過程。

資安公司Team T5創辦人蔡松廷認為,「唯有了解APT的攻擊模式後,才有辦法知道預防或控制的錯略。」而資安公司Pivotal提出的APT攻擊鏈(APT Kill Chain)是對APT攻擊手法很好的切入點。圖片來源/Pivotal

每個人都一定會被入侵,只是時間長短而已

蔡松廷表示,要面解決APT的網路威脅有四個重點,首先,所有受駭者都一定要意識到,入侵是必然的,只是時間長短而已,重點是,因為知道會被入侵後,才會知道要做預防準備。再者,APT是一個長期戰爭,攻擊只需要突破一個點就成功,但防禦卻需要一整個面向,因此,不論防禦的再好,駭客一定會入侵成功才罷手。

第三點,資安請投資在人的身上,要有好的資安策略做防禦,只有人能制定策略,必須要建立自己的專職資安人力處理資安事件;第四點,也要投資在網路威脅情報上,去了解你的敵人,也要建立威脅情報平臺(Threat Intelligence Platform,TIP),他說:「當企業可以嘗試產生屬於自己的情報,才有辦法獲得更進一步的優勢對抗敵人。」

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09