供應鏈攻擊事故頻傳,最近軟體供應鏈業者Blue Yonder遭遇勒索軟體攻擊,傳出已對客戶的運作造成影響,目前已有連鎖咖啡店星巴克、英國兩大超市證實受到波及。

值得留意的是,11月21日Blue Yonder證實因資安事故導致代管服務中斷,但目前尚未確認復原的時間,相關災情與影響範圍有待後續觀察。

【攻擊與威脅】

軟體供應鏈Blue Yonder遭勒索軟體攻擊,波及星巴克等業者

美國軟體供應鏈Blue Yonder在上周四(11月21日)遭到勒索軟體攻擊,並傳出已波及星巴克(Starbucks),以及英國連鎖超市Sainsbury、Morrisons等客戶。

知名連鎖咖啡品牌星巴克(Starbucks)向華爾街日報(WSJ)透露,Blue Yonder的服務中斷,影響他們的員工管理,只能手動追蹤人員工時與計算工資,波及約1.1萬家北美門市。

英國專門報導消費者商品的The Grocer則說,當地的兩大連鎖超市Sainsbury與Morrisons,也都因Blue Yonder被駭而遭到波及,其中,Morrisons主要利用Blue Yonder的需求預測及補貨解決方案,來處理新鮮的農產品及冷凍食品,事件發生後已改為手動處理。

趨勢科技揭露Salt Typhoon攻擊電信業者的惡意程式GhostSpider

華爾街日報自9月底開始,多次針對中國駭客組織Salt Typhoon(也被稱為Earth Estries、GhostEmperor、FamousSparrow)攻擊美國電信業者的情況進行報導,受害業者包含AT&T、Lumen、T-Mobile、Verizon,傳出美國政府已著手調查此事,而且,這些駭客的目標還包含其他國家的電信業者。但究竟這些駭客如何發動攻擊?最近有研究人員公布調查結果。

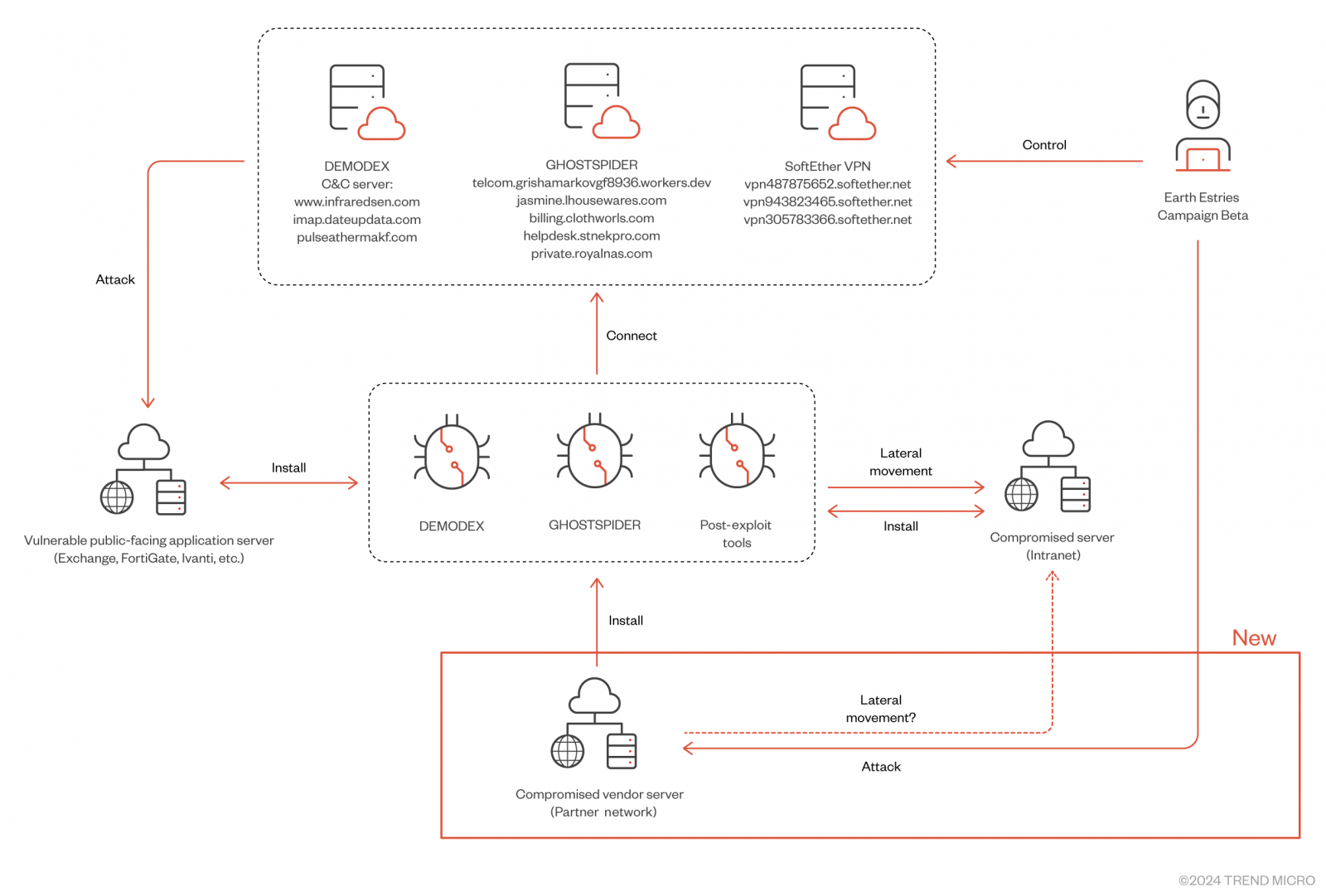

資安業者趨勢科技指出,根據他們自2020年開始的追蹤,這些駭客持續針對政府機關及網際網路服務供應商(ISP)進行長期攻擊,並指出2022年也開始針對電信公司。研究人員認為,駭客從事攻擊行動的目的,是為了更有效收集相關情報。

他們發現對方主要鎖定的標的,包含電信公司使用的資料庫、雲端伺服器等重要服務,以及服務供應商的網路環境,駭客會試圖植入名為Demodex的rootkit程式,目的是希望藉此增加存取受害電信業者的管道。在近期攻擊東南亞電信業者的事故裡,這些駭客使用多款後門程式,其中包含未被揭露的GhostSpider。

圖博新聞媒體、大學網站遭中國駭客TAG-112攻擊,用網站漏洞與紅隊測試工具進行滲透

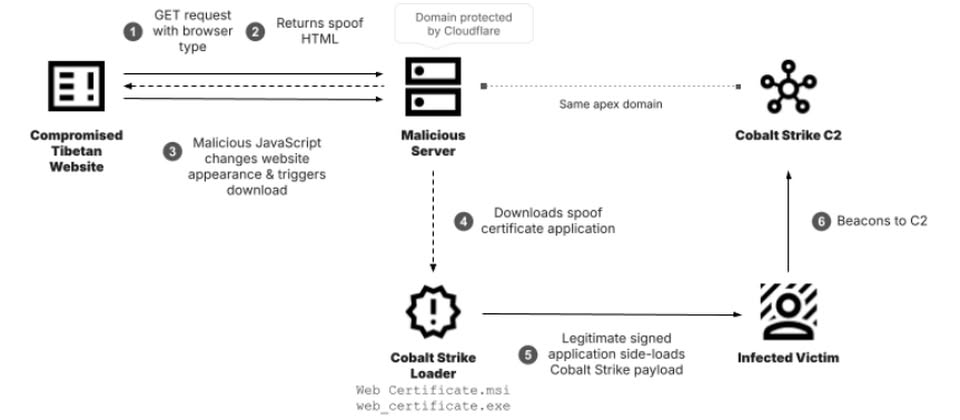

資安業者Recorded Future揭露中國駭客組織TAG-112的攻擊行動,駭客先是入侵國際西藏郵報(Tibet Post)及Gyudmed Tantric University的網站,目的是在瀏覽網站的使用者電腦植入Cobalt Strike,從而進行情報收集,或是運用受害電腦進行其他間諜活動。

資安業者Recorded Future揭露中國駭客組織TAG-112的攻擊行動,駭客先是入侵國際西藏郵報(Tibet Post)及Gyudmed Tantric University的網站,目的是在瀏覽網站的使用者電腦植入Cobalt Strike,從而進行情報收集,或是運用受害電腦進行其他間諜活動。

駭客於網站上嵌入惡意JavaScript指令碼,藉此欺騙使用者TLS憑證錯誤,以要求下載新的憑證為由,引誘使用者上當。

這起事故發生在今年5月下旬,攻擊者利用內容管理系統Joolma的漏洞,在上述2個網站植入惡意JavaScript指令碼。究竟駭客使用那些漏洞,研究人員沒有說明。值得留意的是,這起攻擊行動直到10月上旬,仍處於活動的狀態。

防毒軟體Avast的驅動程式元件遭到濫用,駭客企圖停用受害電腦防護機制

為了迴避端點防護的偵測,駭客濫用防毒軟體元件從事自帶驅動程式(BYOVD)攻擊的手法,今年可說是越來越頻繁,如今甚至出現有人針對多家廠牌的端點防護系統進行破壞的情形。

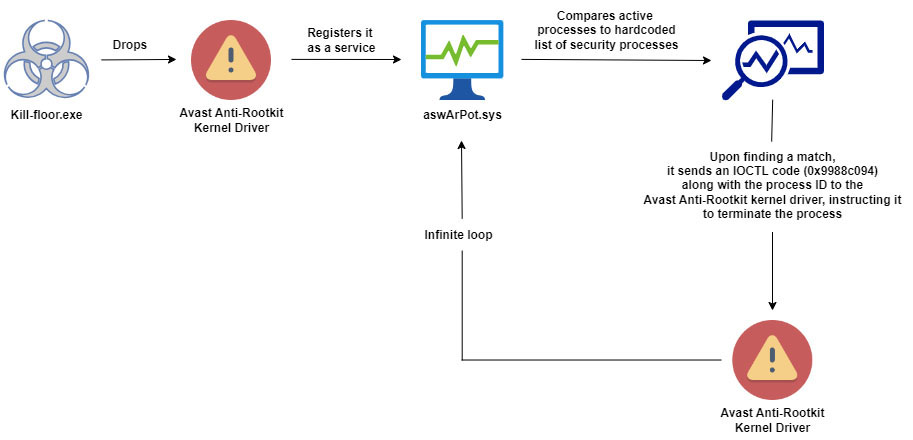

例如,資安業者Trellix近期揭露的攻擊行動,就是典型的例子。研究人員發現由檔名kill-floor.exe開始的惡意程式感染鏈,一旦該執行檔啟動,就會於受害電腦部署Avast的Anti-Rootkit驅動程式aswArPot.sys,接著,攻擊者再植入另一個合法的核心驅動程式,檔名為ntfs.bin。

然後,kill-floor.exe就會比對受害電腦上的處理程序,若出現攻擊者認定的142種資安工具處理程序名稱,就會藉由Avast驅動程式,以核心層級來終止處理程序,導致受害電腦的防毒軟體或EDR停止運作。

其他攻擊與威脅

◆北韓駭客Lazarus鎖定macOS用戶,意圖散布木馬程式RustyAttr

◆俄羅斯駭客鎖定歐洲、亞洲,散布惡意軟體HatVibe、CherrySpy

◆南亞駭客組織APT-K-47以伊斯蘭教朝聖活動為誘餌,散布惡意軟體Asyncshell

◆對抗資安人員駭客出奇招,惡意軟體Raspberry Robin在測試環境會部署誘餌擾亂調查

【漏洞與修補】

11月23日臺灣網路設備業者威聯通(QNAP)發布資安公告,針對旗下產品修補超過30項漏洞,其中,路由器作業系統QuRouter、NAS協作應用程式Notes Station 3存在重大層級漏洞,相當值得留意。

根據CVSS風險評分,最嚴重的是CVE-2024-48860,此漏洞出現於QuRouter,為作業系統命令注入漏洞,一旦攻擊者成功利用,就有機會遠端執行命令,4.0版CVSS評分為9.5。

另外2個重大漏洞CVE-2024-38643、CVE-2024-38645,出現在Notes Station 3,其中較嚴重的是CVE-2024-38645,此為伺服器請求偽造(SSRF)漏洞,若是攻擊者成功利用漏洞,有機會在通過身分驗證的情況下,遠端讀取應用程式資料,風險值為9.4。

其他漏洞與修補

近期資安日報

【11月25日】俄羅斯駭客在軍事行動前夕,藉由跳版入侵目標組織的無線網路環境

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23