為了迴避端點防護的偵測,駭客濫用防毒軟體元件從事自帶驅動程式(BYOVD)攻擊的手法,今年可說是越來越頻繁,如今甚至出現有人針對多家廠牌的端點防護系統進行破壞的情形。

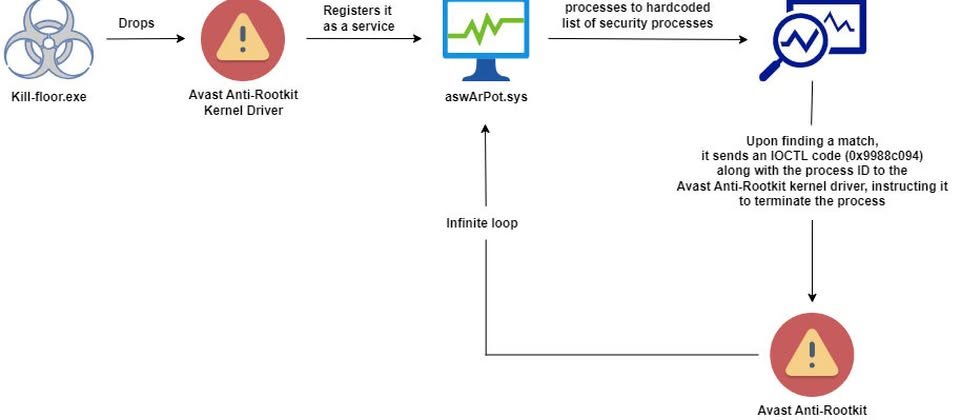

例如,資安業者Trellix近期揭露的攻擊行動,就是典型的例子。研究人員發現由檔名kill-floor.exe開始的惡意程式感染鏈,一旦該執行檔啟動,就會於受害電腦部署Avast的Anti-Rootkit驅動程式aswArPot.sys,接著,攻擊者再植入另一個合法的核心驅動程式,檔名為ntfs.bin。

在完成上述投放驅動程式的步驟,此惡意軟體就會濫用公用程式sc.exe,產生名為aswArPot.sys的服務,目的是向系統註冊ntfs.bin。

然後,kill-floor.exe就會比對受害電腦上的處理程序,若出現攻擊者認定的142種資安工具處理程序名稱,就會加入Avast驅動程式的參照資料,並呼叫名為DeviceIoControl的API,傳送特定的IOCTL碼,藉由Avast驅動程式,以核心層級來終止處理程序,導致受害電腦的防毒軟體或EDR停止運作。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23

Advertisement