兆勤科技(Zyxel)於4月下旬,針對旗下多款防火牆及VPN設備產品線,修補重大漏洞CVE-2023-28771,並於6月初證實已出現攻擊行動,而且駭客還有可能利用另外2個5月底修補的漏洞。但相關漏洞的攻擊行動,似乎沒有減緩的跡象。資安業者Fortinet揭露從6月出現的殭屍網路Dark.IoT攻擊行動,並表示他們已經看到多個殭屍網路也透過CVE-2023-28771發動攻擊。

鎖定加密貨幣廠商開發人員的攻擊行動DangerousPassword,也同樣相當值得留意,因為,這些開發者無論使用Windows、macOS、Linux作業系統,都可能成為駭客下手的目標。

元老級駭客Kevin Mitnick過世的消息相當令人震驚,此人曾是美國聯邦調查局(FBI)首位通緝的駭客,後來成為白帽駭客為資安界做出貢獻。

【攻擊與威脅】

殭屍網路Dark.IoT鎖定兆勤防火牆、VPN設備的重大漏洞而來

資安業者Fortinet揭露Mirai殭屍網路變種Dark.IoT最新一波的攻擊行動,他們在今年6月看到鎖定兆勤科技(Zyxel)的防火牆及VPN設備而來的情況,攻擊者利用CVE-2023-28771(CVSS風險評分為9.8)來入侵目標系統,並使用curl或wget來下載指令碼並執行,以便下載專為MIPS架構打造的攻擊工具,最終目的是散播殭屍網路病毒Dark.IoT、綁架資安設備、將它們用於DDoS攻擊。

研究人員指出,在兆勤於4月底修補上述漏洞之後,他們便於5月發現相關的攻擊顯著增加的現象,且有多個殭屍網路在利用這項漏洞。

攻擊行動DangerousPassword鎖定開發人員而來,Windows、macOS、Linux用戶都是目標

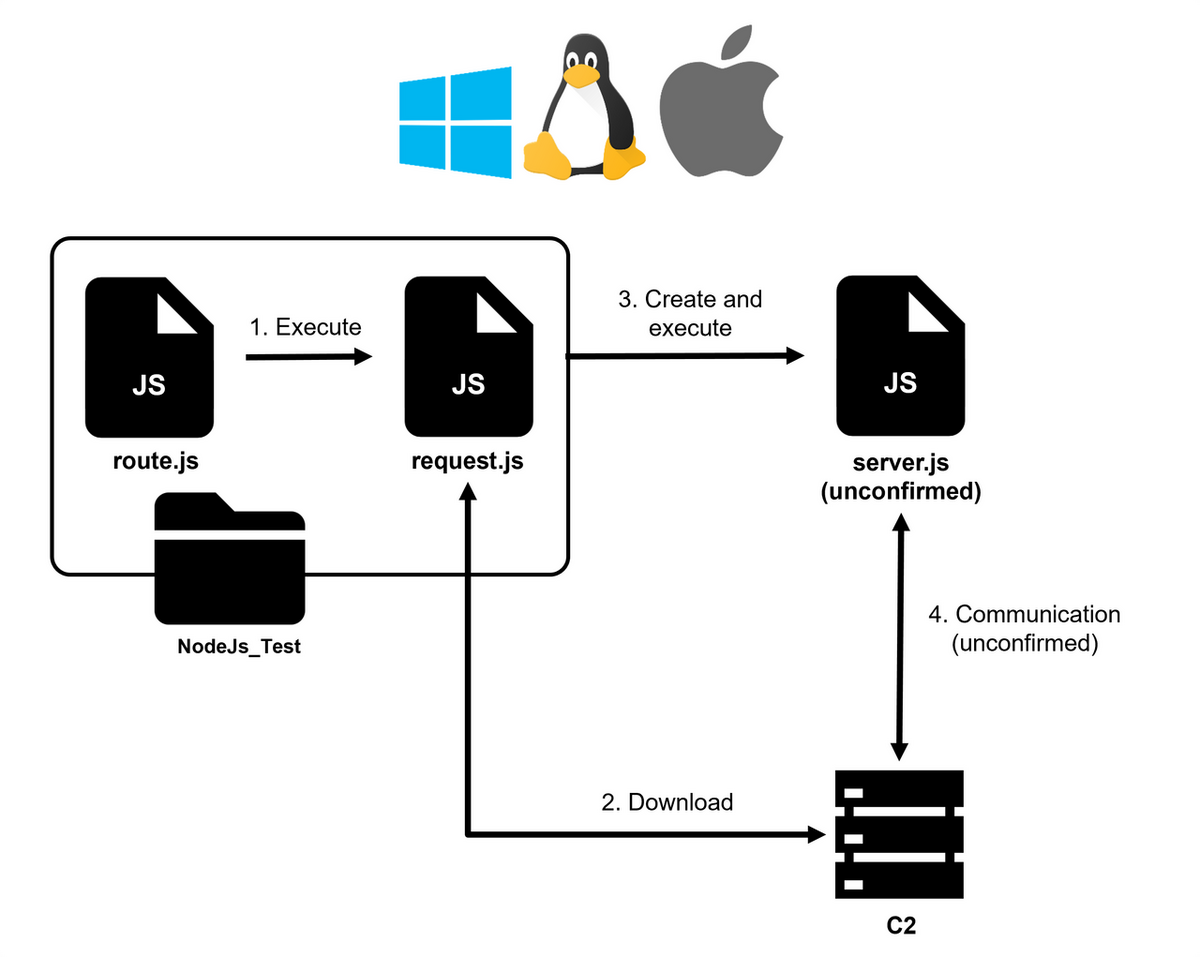

日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露今年5月下旬出現的DangerousPassword(亦稱CryptoMimic、SnatchCrypto)攻擊行動,鎖定加密貨幣交易所的開發人員而來,這些駭客自2019年6月就開始從事相關攻擊,但最近這波行動很特別,因為駭客利用Python、Node.js惡意程式,同時針對Windows、macOS、Linux作業系統的開發環境下手。

日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露今年5月下旬出現的DangerousPassword(亦稱CryptoMimic、SnatchCrypto)攻擊行動,鎖定加密貨幣交易所的開發人員而來,這些駭客自2019年6月就開始從事相關攻擊,但最近這波行動很特別,因為駭客利用Python、Node.js惡意程式,同時針對Windows、macOS、Linux作業系統的開發環境下手。

在使用Python惡意軟體的攻擊行動裡,駭客先是偵測目標電腦執行的作業系統,

若這些電腦採用Windows系統,就從外部下載MSI安裝程式檔案並執行,進而投放PowerShell指令碼,以便部署更多MSI檔案,最終透過遠端桌面剪貼簿程式rdpclip.exe側載DLL檔案,來啟動惡意程式。

假如目標電腦執行macOS或Linux作業系統,此Python惡意程式便會解析被插入builder.py的BASE64編碼字串,將其內容儲存為log.tmp的檔案並執行。

而在Node.js惡意程式的攻擊行動裡,駭客將惡意程式碼插入Express程式庫當中的route.js,然後藉此執行另一個檔案request.js,從C2下載的惡意程式儲存為server.js並執行。

資安業者Palo Alto Networks於本月11日發現名為P2PInfect的蠕蟲程式,駭客的目標是部署在Windows或Linux主機的Redis記憶體資料庫伺服器,他們從網際網路上尋找存在CVE-2022-0543(CVSS風險評分為10.0)的伺服器,一旦成功入侵,就有可能將其加入駭客的P2P網路,部署更多惡意程式。研究人員指出,他們在網際網路上找到逾30萬臺曝露的Redis伺服器,約有934臺可能會受到相關攻擊。

對此,Redis開發團隊表示,CVE-2022-0543並非存在於Redis的全部版本,僅有部分Debian Linux內含的Redis套件存在這項漏洞,Redis企業版本不受影響,他們呼籲使用者採用Redis提供的版本。

竊資軟體BundleBot假借提供Google的AI機器人的名義散布,目的是挾持臉書帳號

資安業者Check Point發現惡意軟體BundleBot的攻擊行動,駭客透過惡意廣告,以及利用遭到入侵臉書的帳號來發布貼文,假借提供應用程式、遊戲、AI相關的工具,如:Google AI、PDF Reader、Canva、Chaturbate、Smart Miner、Super Mario 3D World,來引誘使用者上當。

一旦使用者依照指示下載這些軟體的安裝程式,就會從Dropbox、Google Drive等雲端檔共享服務,下載RAR壓縮檔案,其內容是.NET可執行檔,使用者執行後會再從雲端檔共享服務下載另一個ZIP壓縮檔,若是依照指示執行,電腦就有可能感染BundleBot,此惡意軟體的用途是竊取受害者的臉書帳號。

研究人員指出,駭客打包BundleBot時,因為同時加入所需的各種.NET相依程式庫,導致該惡意程式的檔案大小達到數十MB,有可能影響防毒軟體的分析。

7月初IT管理服務業者JumpCloud證實遭到網路攻擊,強制輪換所有用戶的管理API私鑰,後來透露攻擊者的身分是國家級駭客。對此,有研究人員公布新的發現。資安業者SentinelOne根據該公司提供的入侵指標(IoC)循線追查,指出駭客來自北韓,他們採用多種手法滲透開發者環境。

根據路透社報導,JumpCloud尋求CrowdStrike協助調查,認為攻擊者是Lazarus旗下的團體Labyrinth Chollima,在攻擊的過程裡,駭客疑似將JumpCloud視為「跳板」,目標是加密貨幣業者。

GitHub的資安研究團隊指出,攻擊者是名為Jade Sleet(亦稱TraderTraitor)的北韓駭客組織,過程中駭客在GitHub、LinkedIn、Slack、Telegram利用假帳號或是遭竊的帳號,引誘目標人士拉取特定GitHub儲存庫的內容並進行協作。

資料來源

1. https://www.sentinelone.com/labs/jumpcloud-intrusion-attacker-infrastructure-links-compromise-to-north-korean-apt-activity/

2. https://www.reuters.com/technology/n-korea-hackers-breached-us-it-company-bid-steal-crypto-sources-2023-07-20/

3. https://github.blog/2023-07-18-security-alert-social-engineering-campaign-targets-technology-industry-employees/

【漏洞與修補】

Adobe針對ColdFusion漏洞CVE-2023-29298再度修補

7月19日Adobe再度對於應用程式開發平臺ColdFusion發布更新,修補CVE-2023-38204、CVE-2023-38205、CVE-2023-38206,CVSS風險評分為5.3至9.8,並指出CVE-2023-38205已在有限的攻擊行動裡遭到利用。資安新聞網站Bleeping Computer指出,CVE-2023-38205就是先前CVE-2023-29298修補不全的漏洞。

【駭客名人堂】

被視為網路社交工程始祖之一的Kevin Mitnick,1970年代起以尋求刺激為由,駭入多家知名企業,從Sun Microsystems、Nokia到Motorola,他竊取這些公司的程式碼與密碼、變更其電腦網路、存取電子郵件,而成為美國的頭號通緝犯,1995年被FBI逮捕,入獄服刑5年。

出獄後,Kevin Mitnick在2000年改以白帽駭客身分,經營電腦安全顧問公司Mitnick Security Consulting,針對社交工程與滲透測試領域,提供安全顧問服務,他也開始寫作與演講,主題多為社交工程及滲透測試,部分著作曾在臺灣出版。他在7月16日因胰腺癌過世,享年59歲。

資料來源

1. https://www.dignitymemorial.com/obituaries/las-vegas-nv/kevin-mitnick-11371668

2. https://twitter.com/kminx/status/1682027234796924928

3. https://www.nytimes.com/2023/07/20/technology/kevin-mitnick-dead-hacker.html

【其他新聞】

如何提升SOC防護水準?可借助SOC-CMM成熟度評估從5大領域分析

缺陷追蹤管理系統Jira的外掛程式路徑穿越漏洞被用於攻擊行動

AMI基板管理控制器MegaRAC出現重大漏洞,恐導致伺服器服務中斷

Apache視訊會議解決方案OpenMeetings存在漏洞,恐被攻擊者執行惡意程式碼

近期資安日報

【7月20日】 Google旗下CI/CD代管服務存在提升權限漏洞,恐被用於發動供應鏈攻擊

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09