近年來,資安監控維運中心(SOC)的重要性已不言而喻,因應網路威脅的持續演進,現代SOC的能力也隨之提升,從傳統針對日誌記錄收集與規則示警,朝向更積極監控、快速偵測、預防與回應發展,如今各界建置或使用SOC的需求,也越來越明朗。

例如,我國政府積極建置領域SOC,大型企業同樣因應安全威脅而自建SOC,對於力有未逮的中型或小型企業而言,也能透過SOC協同維運或是SOC委外方式,來做到資安威脅監控與檢測,資安風險評估與管理,威脅情報分析與處理,以及資安事件反應與管理。

更重要的是,這幾年,不論上市上櫃公司資通安全管控指引與金融資安行動方案,都開始要求公司必須建立SOC,然而,有SOC就夠了嗎?許多人思考這議題時,可能會聯想到政府近年要求設置資安長的情形,因為,實務上,規範不只是為了能找人來擔任資安長一職,大家還會關心如何幫助提升資安長的稱職度。

關於SOC成效與水準該如何看待,資誠智能風險管理諮詢執行董事唐雍為在今年5月臺灣資安大會演講,談到檢視狀態的方法。他認為,SOC並不只是有了就好,同時,也必須要有SOC成熟度評估的概念,若能善用可幫助企業提升SOC防護水準的參考工具,大家面對建置SOC的風險與挑戰時,可以更有方向,而這個工具就是SOC-CMM模型。

6月中旬,我們注意到SOC-CMM模型發布新版本v2.3,顯示該模型亦在持續發展更新。

有益於檢視SOC成效,找出瓶頸與改進方向

究竟了解SOC成熟度有何好處?SOC-CMM模型又是什麼?唐雍為指出,對於重視資訊安全風險的企業而言,規畫SOC建置已是必需,但建立SOC又會面臨許多挑戰,因此,藉由SOC成熟度評估,最大助益就能夠幫助企業了解現況,知道現有SOC做得如何,確認本身已達到的成熟度階段,有助於確定未來發展與提升的方向。

接下來,企業就可以評估目標、評估優先處理的問題。因為掌握現況後,就能得知本身SOC的強項與弱點,藉此確定目標,從人員、流程、技術和管理等方面,制定出適合自身的SOC建立策略,然後評估存在問題的風險,決定出優先處理的關鍵,以提高防護水準。

不僅如此,在SOC成熟度評估的應用上,還能用於找出SOC目前存在的無效率活動,提升安全營運效率。

唐雍為表示,SOC-CMM模型與大家普遍熟知的CMMI之間,有些共通的地方,因為都採用類似的評量方式,可評估我們建立的SOC的有效運作與效益。基本上,這套模型是從CMMI模型衍伸出來,CMMI是美國卡內基美隆大學軟體工程學院(Software Engineering Institute,SEI)提出。

為了更進一步理解當中的內容,而我們也趁報導這項議題的機會,仔細閱讀SOC-CMM的文件,看到裡面有相當充分的說明。

例如,我們因此更清楚地知道,SOC-CMM源自瑞典呂勒奧理工大學(LTU)資訊安全碩士Rob van Os,他依據CMMI模型而衍生發展這個模型,目前SOC-CMM已發布7年之久,從原本的論文研究項目,後續發展成功能完善SOC自我評估工具,Rob van Os也為此設立專屬的網站介紹該模型,並提供工具與白皮書的下載。

SOC-CMM模型存在的主要目的,是幫助組織評估和提高SOC的成熟度,當中定義5個成熟度階段,從Level 1到Level 5來看,依序是初始、重視、定義、管理,以及優化階段。(攝影/羅正漢)

定義5個成熟度等級,促進SOC往更高層次邁進

基本上,SOC-CMM如同成熟度與能力的自我評估表,畫分5個成熟度等級與階段,分別為初始階段、重視階段、定義階段、管理階段,以及最高Level 5的優化階段。

關於SOC-CMM成熟度評估的階段定義,唐雍為提出更清楚的說明。

以「初始階段」而言,組織對安全事件的應對和管理,多數是有刺激才有反應的,也就是「發生一個資安事件、處理一個資安事件」這樣的因應模式。

而在「重視階段」,組織開始構建SOC、建立基礎的事件應對流程。這時期或許不見得有SIEM的導入,可能還停留在口述指派作業的階段,例如老鳥將過去調查方法與經驗,交接給菜鳥,去做基本的Log調查,查不到就沒有事情了。

到了「定義階段」,開始建立出明確的安全事件管理流程,SOC開始自動化和標準化關鍵的應對流程。

也就是說,這時公司已經定義出明確的標準作業流程(SOP),以後若發生類似的事件或是發生事件,就按照SOP來作基本調查與處裡;然後是「管理階段」,SOC已實現更高度的自動化和標準化,有更好的分析和監控技術和解決方案,等於已發展出控制架構,有一定程度的自動化和標準化。

至於最高的「優化階段」,就是透過AI引擎、數據分析與預測模型等技術手段,達到主動預測與發現安全威脅。唐雍為認為,以最高階段而言,目前不容易達到,可能要非常頂尖的公司或單位,才能勉強達到此階段的邊界。

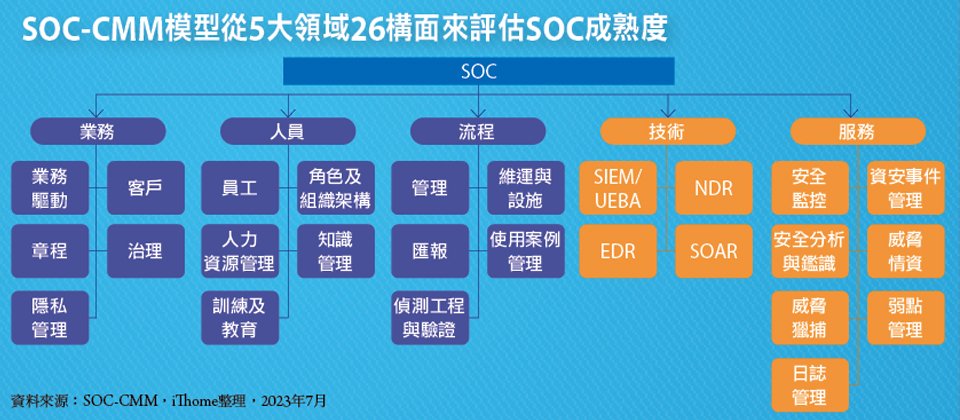

如何評估SoC能力?從5大領域與26個構面完整分析

針對SOC-CMM的細部內容,唐雍為也做出簡要說明。

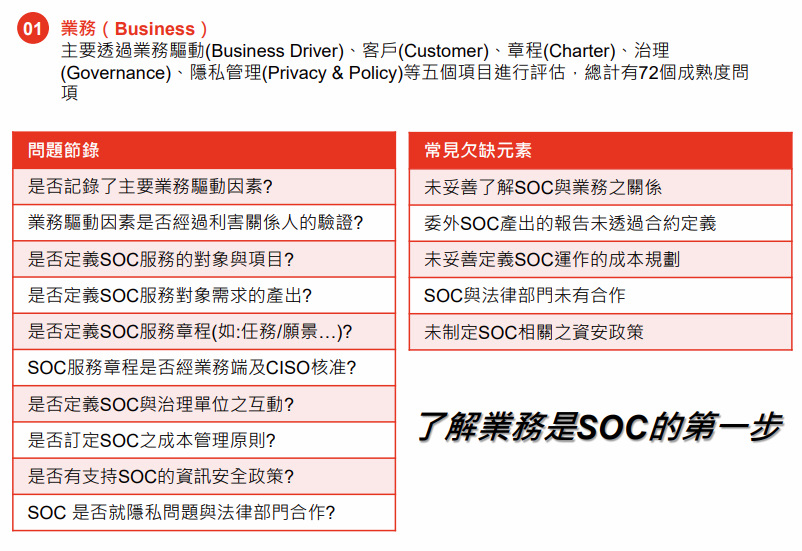

從這個模型的成熟度評估問卷內容也可以看出端倪,當中主要由5大領域與26個構面題組組成。具體而言,此評估從5大領域面向著手,包括:業務、人員、流程、技術,以及服務。而在每個評估領域之下,包含4到7個題組項目,以及72個到177個回答細項。

唐雍為表示,透過每個構面題組中的多個問題,不只能讓大家了解這套模型的評估方式,同時,也能幫助企業更深入理解,掌握邁向高成熟度SOC所需重視的各個環節。

若能實際檢視SOC-CMM評估表內容,我們認為,大家對於SOC強化能有更清楚的瞭解。單就領域與構面的項目而言,可看出應考量的多個層面,而從每個評估問題,將可以看出應該要做的事情,或是該注意的情形。換言之,如同一份檢視SOC運作能力的檢查清單。

特別的是,由於整體評估問題相當多,因此唐雍為挑出一些重點,讓大家快速了解此評估模型的重點。

1.業務領域

這部分有5個題組(構面):業務驅動、客戶、章程、治理、隱私管理。唐雍為指出,這方面的重點在於,了解業務是SOC的第一步。

例如,在業務驅動項目的問題中,其中一項就是「是否記錄主要業務驅動因素?」意思是:SOC是否監控到核心的商業流程。畢竟SOC所要監控保護的對象,就是公司核心業務,若監控目標有誤,等於沒有意義。

此外,他還列出一些常見的不足之處或現況,提醒大家重視。包括:未妥善了解SOC與業務的關係,委外SOC產出的報告沒有透過合約定義,SOC運作成本規畫未妥善定義,SOC與法律部門沒能合作,以及SOC相關資安政策未制定等。

2.人員領域

當中有5個題組:員工、角色及組織架構、人力資源管理、知識管理、訓練及教育。唐雍為直言,這評估顯示了人力資源配置是一門藝術。

例如,員工題組的第一個問題,就是「SOC中有多少正職員工?」這是因為,組織採用的正職員工、外部員工數量,其實多少都會影響到SOC的狀況;工作輪換計畫、職業發展流程的制定也要特別注意,因為組織訓練好的專家,若是日後不願意7x24輪班,未來能提供什麼樣的工作輪換,以及職涯發展等,都必須先能夠考量,否則容易出現人員離職、跳槽的情況。

其他需留意的情形,包括:資安單位人員與SOC人員角色混亂,部分SOC職能未分派職位說明書,以及未定義各SOC角色應有的技能。

3.流程領域

此處有5個題組:管理、維運與設施、匯報、使用案例管理、偵測工程與驗證。

簡單來說,流程面的最大重點是,SOC需要獨立於公司環境,不論是實體環境,甚至網路環境,他都建議要跟公司的標準環境切開。

同時,還要注意下面幾種狀況,像是SOC管理流程不夠健全或過於分散,未採用Mitre ATT&CK架構進行分析,資訊安全測試不在測試計畫中。

4.技術領域

這裡的評估題組涵蓋4大工具使用情形,包含:資安事件管理工具(SIEM Tooling)、入侵偵測防禦系統工具(IDPS Tooling)、資安事件分析工具(Security Analytics Tooling)、自動化與整合工具(Automation & Orchestration Tooling)。

值得注意的是,我們在評估表的介紹中,發現裡面也會將上述這4大工具,分別對應為SIEM/UEBA、NDR、EDR,以及SOAR。

基本上,資安設備管理是技術面的最大重點,唐雍為指出有兩點需特別注意。

例如,所有解決方案的配置跟資料都應該要有備份。他表示,像是將本身的日誌記錄提供給廠商進行分析,若廠商遭駭而使資料被刪除,恐導致日誌無法分析,所以,日誌也是需要備份,但臺灣的企業與組織能做到這點的比例算低;再者,關於訂定解決方案的災難復原計畫,大部分企業可能是涉及業務的ERP這類系統有災難復原計畫,但對於SIEM的使用,可能並沒有災難復原計畫。

同時,也要注意,是否存在SIEM管理者不明的狀況?是交由資訊還是資安單位或人員負責?以及支援廠商無法提供訓練證明?是否單位本身營運持續計畫(BCP)的演練有將SOC相關委外廠商納入等。

5.服務領域

這部分有7個題組,包含:安全監控、資安事件管理、安全分析與鑑識、威脅情資、威脅獵捕、弱點管理、日誌管理。

服務面的最大重點,就是服務水準的評估。唐雍為解釋,是否定出標準而能證明自身的SOC水準足夠、達到設定目標,相當重要。

還有一些狀況也都是服務面常見缺乏的元素,應盡早納入規畫與考量,像是威脅情報營業時間的定義,外部單位營業時間不符合需求的狀況,與外部單位間缺乏明確合約定義服務水準,沒有定義安全分析的標準流程及品質管理,以及系統上線沒有考慮對於日誌管理的衝擊,缺乏內外部威脅追蹤的執行單位等。

關於SOC-CMM的問題項目,資誠智能風險管理諮詢執行董事唐雍為特別節錄部分內容,讓大家能快速了解評估項目,以「服務」領域為例:是否採用安全事件管理的成熟度評估方法?是否定義威脅情報的營業時間?是否定義弱點管理的服務輸出?SOC與客戶間是否有合約協議?同時他也特別點出常見欠缺元素。(圖片來源/資誠)

我們也實際檢視SOC-CMM成熟度評估表的形式,主要藉由多項問題分析SOC成熟度,用戶可在SOC-CMM官方網站下載這樣的評估表,當中提供了Excel檔案格式可直接下載使用,答題時可藉由可以下拉式選單或輸入來回應。 目前此評估表最新為2023年6月中旬發布的2.3版,並分為廣泛適用的SOC-CMM basic,以及適合有經驗用戶使用的SOC-CMM advanced,後者可對優先級別排序。

根據評估結果改進與優化,以提高安全營運能力

過去SOC的衡量偏重在事件處理效率,可能有失焦問題存在。唐雍為指出,從5大領域26個構面評估SOC成熟度後,最大價值就是讓我們有目標,有助於某種程度上的量化,知道未來SOC強化的下一步在哪裡,或是做什麼最有效益。最簡單的例子,像是上述問項之前有些回答是NO,未來如何改進讓回答變成YES,以及從評估結果發現落差最大的構面,知曉自身改進最有效益之處等。

最後,唐雍為提醒,在完成SOC成熟度評估之後,我們需要做的事很簡單,就是制定改進計畫、實施改進計畫,以及建立持續改進機制。而這樣的過程,其實,是與ISMS架構戴明的PDCA循環追求的目標一致,才能讓我們的SOC朝向更高層次邁進,以應對不斷增長的資安威脅,甚至有助於重塑企業資訊安全策略。

同時,組織也可藉助第三方平臺來執行成熟度評估,這麼做的用意也就是運用「相對分數」的觀念——除了自身持續精進,也要了解自己是否處於業界前段班,或是與同產業其他業者的差距。

SOC-CMM評估表涵蓋5大領域與26個構面,並會以雷達圖形式展現SOC成熟度評估結果。基本上,作答完後將得到量化後的結果,並會將每一構面的成熟度分數以雷達圖方式來呈現。另外也能根據NIST CSF網路安全框架,輸出SOC-CMM測量的SOC成熟度的結果。

關於SOC-CMM的使用範例,我們在網路上找到韓國資訊安全管理公司IGLOO Security曾發布上述圖片,說明SOC-CMM評估後的結果樣貌,進而以可視化展現成熟度改進的構面。(圖片來源/IGLOO Security)

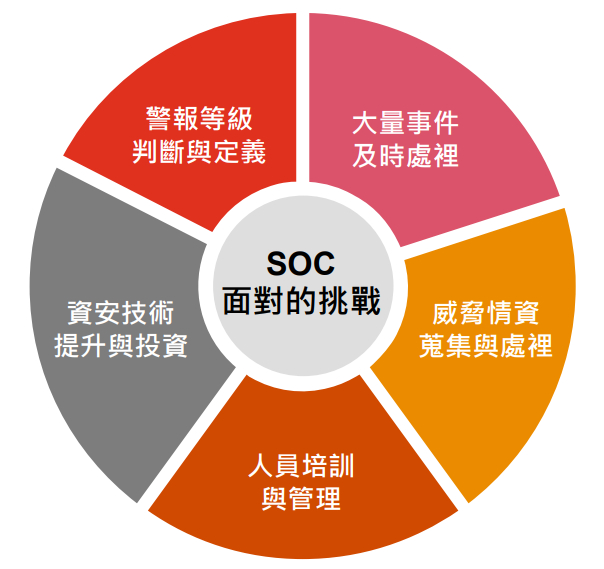

SOC運作面臨的5大挑戰

關於SOC運作的難題,資誠智能風險管理諮詢執行董事唐雍為列出5大挑戰,分別是:錯誤警報與實際事件被錯誤地排除,攻擊者使用大量垃圾訊息與攻擊來混淆SOC的視線,同時,隨威脅演進需要保持對最新的威脅情報的關注,建立專業安全團隊與人才培訓,導入最新的安全技術來檢測和防禦威脅,這些都需要有一定程度的投資,畢竟情報並不是免費,人員培訓也要大量的時間與資源,即便外包也要面對新的風險與挑戰,而最新安全技術導入也要有足夠專業知識來運用。(圖片來源/資誠)

外包SOC的考量

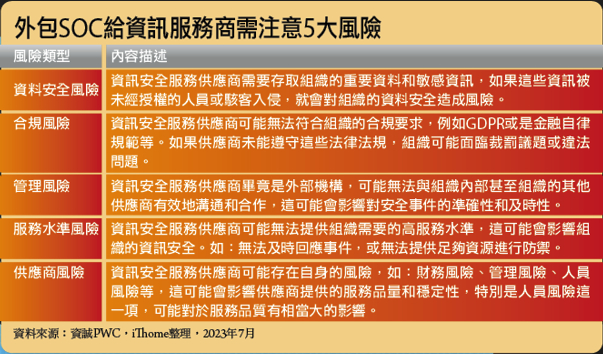

資誠智能風險管理諮詢執行董事唐雍為指出,企業在考慮外包SOC時,除了瞭解外包所帶來的多項優點,例如專業知識、即時響應、成本效益等,但是,企業也該有所認知的是,外包同時會帶來不少風險。畢竟,管理議題與風險威脅不會隨著外包不見,只是轉換成不同的面向。

對於企業組織而言,需考量面向涵蓋五大風險類型:資料安全風險、合規風險、管理風險、服務水準風險,以及供應商風險。因此,不論仔細評估供應商的能力與信譽,確保契約細節清晰明確,以及資料隱私保護等方面的 風險管理策略的落實,都是必要考量。

我們會後也繼續向唐雍為請教,他再強調一點,企業組織必須要有委外的責任意識,必須了解不是委外後就沒有責任,而且,挑選服務供應商亦可從成熟度出發,像是從SOC-CMM的評估要素來看,某些項目一定要達到自己最低要求,才會合格成為挑選標的,而不是只有從價碼來考量。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10

).jpg)

).jpg)