鎖定Linux伺服器下手的惡意軟體攻擊近期不斷出現,新崛起的ShellBot殭屍網路病毒也是這類威脅之一,但值得留意的是,駭客之所以入侵這些伺服器,是因為它們的高權限系統管理帳號普遍採用弱密碼,而運用字典攻擊可猜到密碼、奪取系統主導權。

雖然針對Linux作業系統的惡意軟體攻擊變多,但攻擊Windows電腦的惡意軟體也同樣不能掉以輕心。例如,名為DotRunpeX的惡意軟體不只用了處理程序挖空手法(Process Hollowing),更罕見地採用了虛擬化元件KoiVM來混淆程式碼。在此之前,只有名為MalVirt的惡意程式載入器採用此種混淆手段。

攻擊者廣泛利用零時差漏洞的現象,也令人觸目驚心。有資安業者分析相關攻擊行動,結果發現2022年駭客偏好的零時差漏洞超過50個,最多的還是Windows作業系統漏洞。

【攻擊與威脅】

缺乏管理的Linux伺服器遭到DDoS惡意軟體ShellBot攻擊

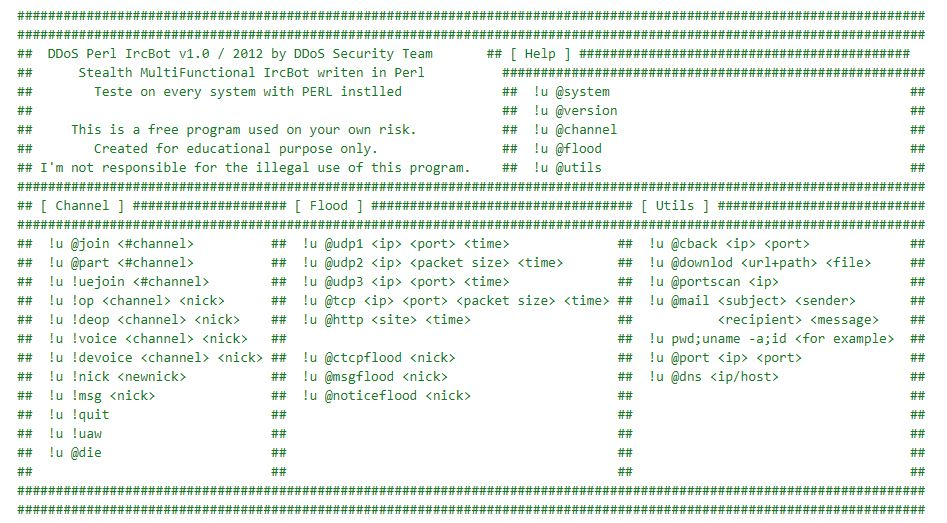

資安業者AhnLab揭露DDoS殭屍網路病毒ShellBot(亦稱PerlBot)的攻擊行動,此病毒程式以Perl開發而成,並透過IRC的通訊協定與C2伺服器連線。駭客專門鎖定缺乏管理的Linux伺服器下手,掃描目標是否開放SSH連接埠(22埠),然後透過常見的SSH帳密來進行字典攻擊,進而入侵並部署殭屍網路病毒。

資安業者AhnLab揭露DDoS殭屍網路病毒ShellBot(亦稱PerlBot)的攻擊行動,此病毒程式以Perl開發而成,並透過IRC的通訊協定與C2伺服器連線。駭客專門鎖定缺乏管理的Linux伺服器下手,掃描目標是否開放SSH連接埠(22埠),然後透過常見的SSH帳密來進行字典攻擊,進而入侵並部署殭屍網路病毒。

研究人員總共發現3種版本的ShellBot,分別是LiGhT's Modded perlbot v2、DDoS PBot v2.0、PowerBots (C) GohacK。前兩種的主要用途是DDoS攻擊,最後一種則擁有較多後門的功能,像是提供反向Shell連線,或是能對受害主機上傳任意檔案。

但除了將受害伺服器用於DDoS攻擊,研究人員發現,攻擊者透過Shell指令碼編譯器植入了挖礦軟體。

資安業者Check Point揭露名為DotRunpeX惡意軟體,使用俄文的駭客將其用於散布多種竊資軟體(Infostealer),例如:Agent Tesla、FormBook、LokiBot、Raccoon Stealer, RedLine Stealer、Vidar等。

此惡意程式採用.NET編譯而成的新型注入工具,並透過處理程序挖空(Process Hollowing)手法執行,通常在攻擊行動中將其用於第二階段行動。駭客通常透過釣魚郵件的附件,或是假借提供AnyDesk、LastPass應用程式的名義,投放惡意廣告引誘使用者上鉤。

特別的是,此惡意軟體新的變種於2022年10月出現,首度採用了虛擬化工具KoiVM進行混淆,並透過存在漏洞的Sysinternals工具包驅動程式元件procexp.sys,進行自帶驅動程式攻擊(BYOVD),停用Windows作業系統的防惡意軟體服務。

駭客利用零時差漏洞發動攻擊的事件不時傳出,但他們最常用到的漏洞有哪些?資安業者Mandiant針對2022年的零時差漏洞攻擊進行調查,發現總共有55個零時差漏洞是駭客偏好利用的對象,這些漏洞幾乎都能被用於提升權限,或是遠端執行任意程式碼(RCE)。

研究人員指出,當中有13個是網路間諜利用的對象,且有逾半數是中國駭客組織所用。在全部55個漏洞裡,微軟、Google、蘋果的零時差漏洞就包辦了三分之二,當中最多是Windows(15個)、Chrome(9個)、iOS(5個)、macOS(4個)。

雖然駭客使用的零時差漏洞與Windows有關的最多,但研究人員認為,「邊界基礎設施(Edge Infrastructure)」類型產品的漏洞更受到網路間諜歡迎,原因是這類系統往往暴露在網際網路的連線,並且無法在此架設EDR或XDR類型的資安偵測解決方案,而使得組織不易察覺異狀。

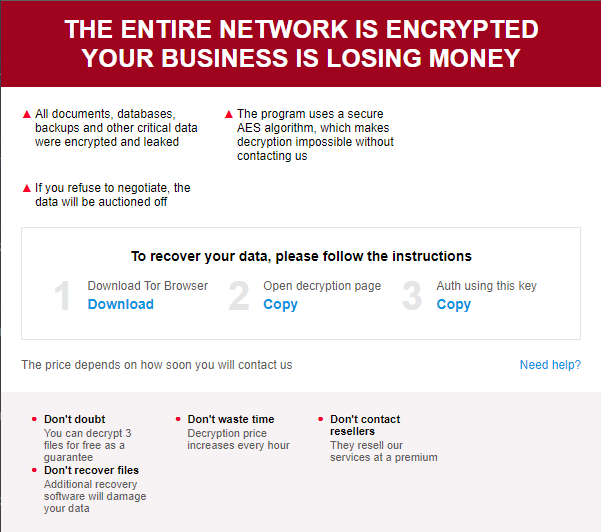

資安業者Palo Alto Networks揭露自2022年10月出現的勒索軟體Trigona,鎖定澳洲、義大利、法國、德國、紐西蘭、美國的農業設施、金融產業、高科技產業,以及市場行銷業者,研究人員從2022年12月發現有超過15個組織遭到相關攻擊。

資安業者Palo Alto Networks揭露自2022年10月出現的勒索軟體Trigona,鎖定澳洲、義大利、法國、德國、紐西蘭、美國的農業設施、金融產業、高科技產業,以及市場行銷業者,研究人員從2022年12月發現有超過15個組織遭到相關攻擊。

一旦駭客成功入侵受害組織,就會執行偵察、利用遠端監控管理軟體(RMM)下載作案工具,然後建立新的使用者帳號來執行勒索軟體。研究人員分析此勒索軟體的戰略、戰術,以及步驟(TTP),認為背後的駭客組織曾使用另一款勒索軟體CryLock犯案。

資安業者SentinelOne揭露俄羅斯駭客組織Winter Vivern的攻擊行動,駭客針對波蘭、義大利、烏克蘭政府,以及聲援烏克蘭的電信公司員工而來,架設假冒特定機構的網站,如波蘭打擊網路犯罪局、烏克蘭外交部、烏克蘭國家安全局(SSU),藉此散布惡意軟體。攻擊者很可能是利用釣魚郵件夾帶含有巨集的Excel檔案,引導目標存取上述網站。

研究人員指出,其中一種攻擊手法,就是透過批次檔來模擬防毒軟體的掃描程序,顯示執行的進度與所需時間,但實際上,該批次檔在背景利用PowerShell,從遭駭的WordPress網站下載惡意酬載Aperetif。此惡意程式具備自動挖掘並竊取受害電腦的資料、截取螢幕截圖,並將檔案透過Base64編碼處理再傳送到C2伺服器。

拉丁美洲行動支付平臺遭到安卓木馬GoatRAT濫用,攻擊巴西銀行用戶

資安業者Cyble揭露針對巴西行動支付平臺的安卓木馬程式GoatRAT,此木馬程式的攻擊目標是3家當地銀行的用戶,並濫用巴西中央銀行營運的行動支付服務Pix進行自動收款,其主要的功能是執行自動傳輸系統(ATS)攻擊,一旦GoatRAT感染目標裝置,會先利用Android系統的輔助功能來確認受害者使用的銀行名稱,然後建立假的銀行App操作畫面覆蓋整個螢幕,進而讓攻擊者將銀行帳戶的存款透過Pix轉走。特別的是,許多金融木馬程式內建的竊取驗證碼及簡訊內容機制,GoatRAT並未納入。

超級跑車製造商法拉利證實發生資料外洩事故,並強調不願妥協付錢

3月21日超級跑車製造商法拉利發布資安通告,表示公司網路遭到攻擊,駭客向其索討贖金,對方表示,若支付這筆費用,就不會外流他們竊得的客戶資料。對此,法拉利強調不會支付贖金,以免助長網路犯罪,並表明他們已通知客戶此事。

根據研究人員Troy Hunt取得的通知信,客戶姓名、住家地址、電話號碼、電子郵件信箱遭竊,但不包含銀行帳戶資料、與支付相關的敏感資訊,以及客戶下單記錄、持有的車輛資料。法拉利亦表示,本次事故並未影響營運。

安卓版中國購物App拼多多遭下架,Google表示原因是網路上出現惡意版程式

根據南華早報、路透社、CNN等新聞媒體的報導,中國購物App「拼多多(Pinduoduo)」遭到Google下架,但特別的是,這次與過往下架惡意App的原因有所不同,並非上架於Google Play市集的App被發現惡意程式,而是Google在該市集以外的地方看到有問題的拼多多App。

針對上述的媒體採訪,Google表示,Android裝置上的Google Play Protect防護機制,將會檢查已經安裝的拼多多App是否存在惡意行為,一旦發現異狀就會要求用戶移除,再者,該防護機制也會封鎖惡意版本拼多多App的安裝。

對此,拼多多表示確實收到下架相關通知,但Google沒有進一步說明是否含有惡意程式。不過,拼多多美國子公司的線上購物平臺Temu的App並未受到影響,iOS版拼多多App也沒有遭到蘋果App Store下架。由於Google沒有透露細節,後續有待進一步觀察。

【資安產業動態】

Google Cloud參與FS-ISAC重大供應商計畫,成為第一個投入的主要雲端服務業者

雲端服務業者Google Cloud於3月17日宣布,他們參與金融服務資訊共享暨分析中心(FS-ISAC)重要供應商計畫,而成為第一家投入該計畫的主要雲端服務供應商。該業者將提供他們的專家與相關資源。這項決定與Google在2021年8月,承諾要在5年內投入至少100億美元促進網路安全有關。

【其他資安新聞】

Coinbase加密貨幣錢包存在漏洞Red Pill,恐被用於迴避偵測

近期資安日報

【3月21日】 臺灣金融機構面臨中國駭客的網釣攻擊,散布滲透測試工具Cobalt Strike

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02