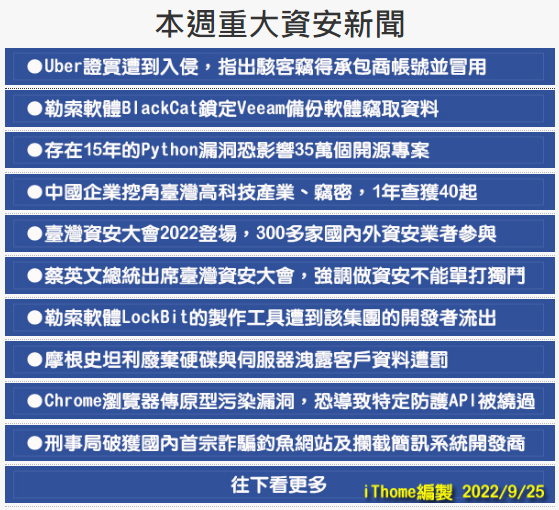

本周資安新聞中,Uber傳出遭駭事件已證實,駭客於竊得承包商員工帳密後,並在多次嘗試登入之下,導致不斷收到多因素認證通知的員工最終允許;勒索軟體駭客BlackCat近日攻擊手法有新變化,會利用Eamfo惡意程式竊取企業Veeam備份資料中的帳密。

在漏洞消息方面,最受關注的是,Python程式語言的Tarfile模組中,依然存在15年前的CVE-2007-4559漏洞,尚未修補,初估有35萬個專案曝險,揭露的資安業者Trellix已提供相關檢測工具Creosote。

還有一些資安威脅的趨勢演變值得關注,包括出現長達4個小時的DDoS攻擊,以及Domain Shadowing攻擊的一種DNS劫持攻擊手法,外界普遍難以偵測並開始氾濫。此外,傳出勒索軟體LockBit製作工具流出的消息,若被其他駭客利用,將對防守者帶來更多威脅。

對於中國惡意挖角臺灣人才與竊密的情形,最近法務部調查局特別示警,指出自2021年專案偵辦以來,已查獲至少40起惡意挖角與竊取機密的案件。

在資安推動上,在國內,本周臺灣資安大會2022於南港展覽館登場,不僅是總統蔡英文連續四年蒞臨,副總統賴清德也首度光臨巡視臺灣資安館及重要臺灣廠商, 8月出任數位發展部部長的唐鳳亦是連兩日參與。

本週重大資安新聞

【攻擊與威脅】

將帳密寫死在指令碼釀新禍!有駭客透過網釣取得這類資訊而滲透Uber的特權管理系統

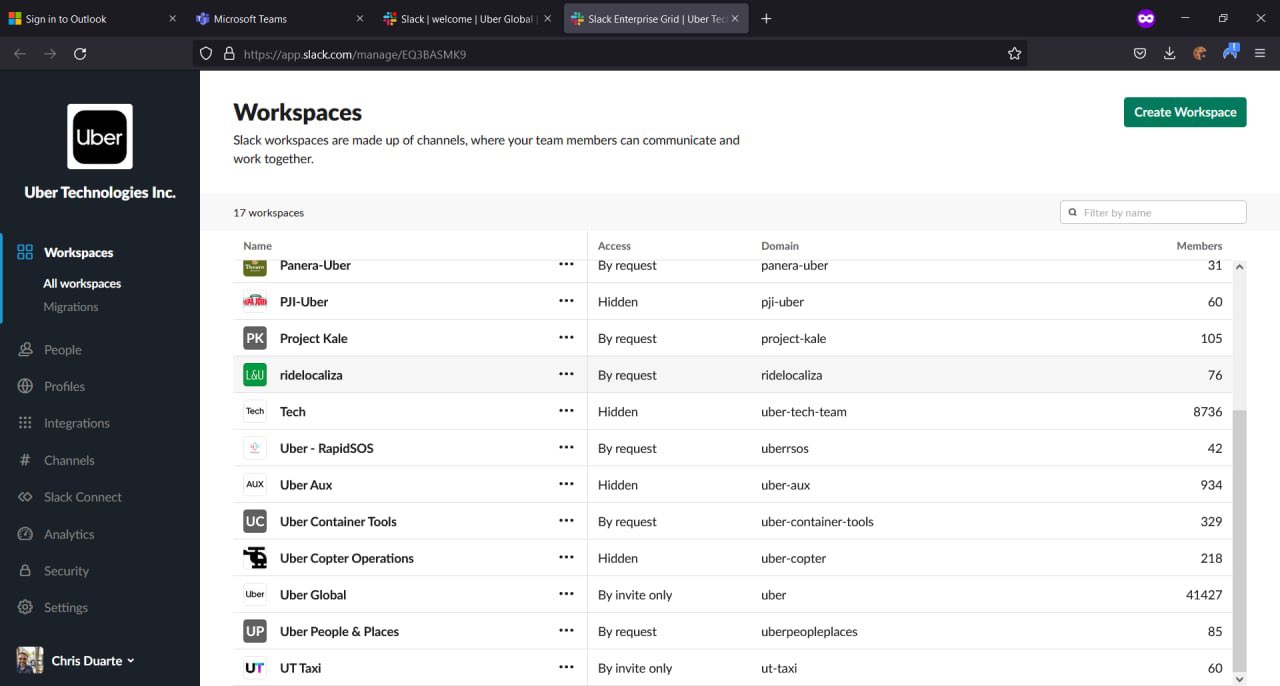

車輛共乘媒合平臺Uber傳出在9月15日遭到網路攻擊,年僅18歲的駭客向媒體、資安人員表示,他先針對該公司員工進行社交工程攻擊,竊得相關帳密後存取Uber的內部網路環境。

車輛共乘媒合平臺Uber傳出在9月15日遭到網路攻擊,年僅18歲的駭客向媒體、資安人員表示,他先針對該公司員工進行社交工程攻擊,竊得相關帳密後存取Uber的內部網路環境。

這名駭客聲稱能夠存取該公司的AWS控制臺、VMware ESXi的虛擬機器,Google Workspace的管理儀表板等,駭客還在Uber所屬的Slack頻道上向該公司員工表示,Uber已經遭到入侵,結果許多員工以為是開玩笑而不予理會,一名員工透露IT部門要求他們暫時停止使用Slack;此外,員工上網似乎都會被導向色情網站。

隔日,Uber證實遭到入侵,但強調他們旗下的服務皆不受影響。研究人員Corben Leo表示,駭客是假冒Uber的IT人員向員工進行攻擊,得逞後通過VPN存取該公司內部環境,找到PowerShell指令碼並挖掘出特權管理系統Thycotic的管理員帳號,進而取得該公司各式系統帳號。根據紐約時報的報導,駭客疑似存取了Uber的資料庫與原始碼。

Uber指控遭駭事故疑為駭客組織Lapsus$所為,承包商的帳號遭冒用

車輛共乘媒合平臺Uber上週末傳出遭駭,經過調查後,該公司於9月19日指稱,攻擊者就是駭客組織Lapsus$,這些駭客竊得承包商員工的帳密而得逞。Uber指出,此起事故是1名承包商人員的個人裝置感染了惡意程式,導致帳密外流,駭客利用多因素驗證轟炸的手法,使得該名員工最後放行,讓駭客能入侵Uber。

隨後,這些駭客存取了多名員工的帳號,進而得到Google Workspace、Slack的管理員權限,同時重新設定Uber的OpenDNS組態,從而導致該公司員工上網被導向色情圖片,就連存取內部網站也無法倖免。

備份資料成為駭客竊取使用者帳密的新目標,勒索軟體BlackCat鎖定Veeam備份軟體竊取資料

資安業者賽門鐵克指出,今年8月勒索軟體駭客BlackCat所使用的攻擊工具,針對雙重勒索的做法上出現變化。該組織使用的資料外洩模組Exmatter,限縮只針對17種格式的檔案下手,並具備破壞檔案的能力;再者,這些駭客也採用名為Eamfo的惡意程式,來竊取Veeam備份資料裡面的帳密。

研究人員指出,駭客為了避免防毒軟體干擾攻擊行動,他們將Exmatter的程式碼重新改寫,而能躲過偵測;同時,駭客也運用名為GMER的Rootkit掃描工具刪除特定的處理程序。

摩根史坦利廢棄硬碟與伺服器洩露客戶資料,遭罰3,500萬美元

摩根史坦利旗下部門因報銷公司的舊資料系統不當,導致高達近1,500萬名客戶資料曝險,主管機關美國證券交易委員會(SEC)將祭出3,500萬美元罰款。

本案源於2015年該公司關閉財富管理部門MSSB時,未能妥善處理包含客戶重要個資的系統。當時他們聘請不具資料銷毀能力的清運公司,來處理報銷的數千個硬碟和伺服器,卻沒有監督此清運業者的執行過程,使得上述存放客戶個資的設備遭到轉賣,相關資料也隨之曝險。MSSB並未證實上述的調查結果,但將會向支付SEC罰款。

瀏覽器拼字檢查功能未將密碼排除在外,而導致密碼上傳到Google與微軟

專精JavaScript安全的資安業者otto提出警告,用戶若是啟用網頁瀏覽器Chrome的進階拼字檢查(Enhanced Spellcheck)功能,以及Edge的拼寫檢查元件Microsoft Editor,瀏覽器就有可能將網站表單裡輸入的資料傳送給Google或是微軟,假如是密碼欄位,且使用者點選了「顯示密碼」按鈕,就會將密碼傳送出去。

研究人員指出,這是兩家公司為了改善翻譯結果,將使用者輸入的資料回傳到伺服器進行分析,但這樣的機制也會回傳用戶點選明文顯示的密碼,他們將這種威脅稱為「拼字劫持(Spell-Jacking)」,並挑選超過50個網站進行測試,結果高達96.7%的網站,都會把使用者輸入的資料傳送給Google或微軟,也有73%會送出密碼,而約有20%網站不會送出密碼的原因,則是因為沒有提供顯示密碼的功能。

該公司呼籲網站管理者,應在特定欄位加上關閉拼字檢查的指令,來因應瀏覽器拼字檢查功能將用戶資料回傳到Google或微軟的情況。Google、微軟並未針對此事做出回應。

中國企業挖角臺灣高科技產業、竊密,1年查獲40起

法務部調查局於9月16日指出,自民國110年專案偵辦中國對臺灣人才挖角的情況,他們查獲至少40起惡意挖角與竊取機密的案件。

經分析發現,中國企業往往轉由第三地地區投資公司的名義,刻意掩飾身分或資金來源,再到臺灣從事惡意挖角與竊密,這樣的情況,顯示這些不法行為並非僅是單純的經濟競爭,而有可能危及國家安全。調查局指出,中國企業挖角的目標多為臺灣的IC設計人才,他們將持續偵辦相關案件,來確保臺灣高科技產業的發展。

DDoS不只規模大、還可能持續數小時之久而產生暴量存取請求!資安業者Imperva揭露已出現持續長達4小時的攻擊

過往的DDoS攻擊多半是瞬間出現大量請求或是請求,但現在也有長時間的攻擊行動。資安業者Imperva於6月27日緩解鎖定中國電信業者的攻擊行動,駭客透過17萬個裝置製造請求,但值得留意的是,雖然此起事故的最大瞬間流量為每秒390萬次請求(RPS),不若Cloudflare同月公布的事故達到2,600萬次RPS高峰,此起攻擊行動卻持續了長達4個小時,該公司總共攔截253億次請求(平均頻率為180萬次RPS)。

研究人員表示,這種長時間攻擊的手法相當少見,考量到攻擊的成本,超過1個小時的攻擊行動只占十分之一,4個小時的DDoS攻擊幾乎可說是鮮少發生。

研究人員找到1.2萬個遭駭客濫用的影子網域

資安業者Palo Alto Networks指出,影子網域攻擊(Domain Shadowing)近期變得相當氾濫,在今年4月至6月,他們就偵測到12,197個被用於此種攻擊的網域,研究人員表示,這種網域相當難以識別,在VirusTotal裡,上述的1.2萬個網域僅有200個被視為帶有攻擊意圖。

影子網域攻擊是DNS挾持(DNS Hijacking)的其中一種手法,駭客破壞合法網域的DNS伺服器,進而代管自己的子網域,並將子網域用於攻擊,從而濫用遭駭網域的良好聲譽,使得駭客設置的惡意網站能繞過資安系統的檢查。研究人員呼籲用戶在填寫帳密時必須提高警覺,切勿因為防毒軟體或是瀏覽器沒有將網站表示有害就掉以輕心。

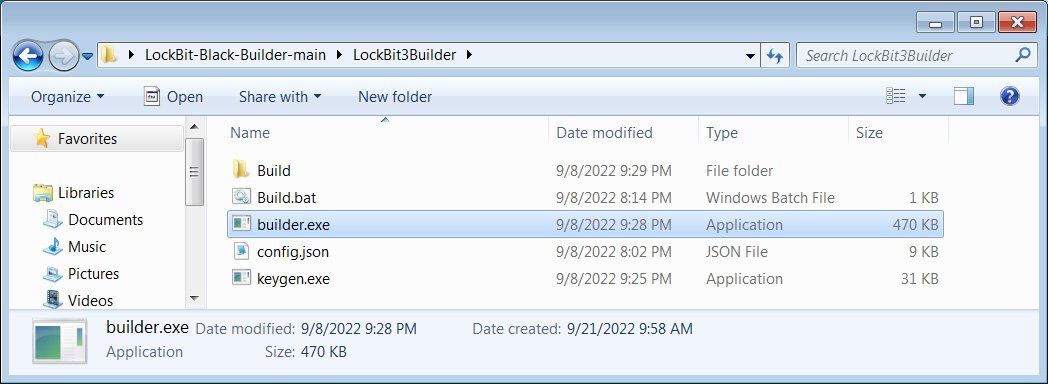

勒索軟體LockBit的製作工具遭到該集團的開發者流出

資安研究團隊3xp0rt、VX-Underground指出,有人在推特上散布勒索軟體LockBit 3.0(LockBit Black)的產生器,資安新聞網站Bleeping Computer取得此勒索軟體產生器,並向多名研究人員確認,證實確實是此駭客組織所持有的檔案。VX-Underground和駭客組織LockBit取得聯繫,對方聲稱是對組織心懷不滿的開發者所洩露,原因是不滿該組織的高層。

資安研究團隊3xp0rt、VX-Underground指出,有人在推特上散布勒索軟體LockBit 3.0(LockBit Black)的產生器,資安新聞網站Bleeping Computer取得此勒索軟體產生器,並向多名研究人員確認,證實確實是此駭客組織所持有的檔案。VX-Underground和駭客組織LockBit取得聯繫,對方聲稱是對組織心懷不滿的開發者所洩露,原因是不滿該組織的高層。

但無論流出的管道為何,這些檔案很可能被其他駭客利用,對防守者帶來更大的威脅。

密碼管理解決方案業者LastPass針對8月遭駭透露更多調查結果

密碼管理解決方案業者LastPass遭到入侵,駭客盜走部分程式碼與獨家技術資料,現在該公司揭露進一步的分析結果。

LastPass於9月15日指出,駭客發動攻擊的過程共有4天,且在成功通過多因素驗證流程後冒充該公司的開發人員。經過分析原始碼與檢查正式版軟體,LastPass表示並未找到被駭客注入惡意程式碼的跡象。關於原始碼沒有遭竄改,該公司認為,主要是開發環境與正式環境採取實體隔離的措施,使得正式環境得以保全。

紐約救護車業者證實遭到攻擊,疑勒索軟體Hive所為

根據資安新聞網站Bleeping Computer的報導,美國紐約救護車業者Empress EMS通知客戶,他們在7月14日遭到勒索軟體攻擊,駭客於5月26日入侵該公司的內部網路環境,然後在加密檔案的前一天外洩部分資料,當中含有病人姓名、服務日期,以及保險資料等。該公司向美國衛生與公共服務部通報,有318,558人受到影響。

至於攻擊者的身分,勒索軟體駭客組織Hive在7月底聲稱是他們所為,資安新聞網站DataBreaches上週末揭露了更多與該組織有關的資訊。

美國航空員工電子郵件帳號遭駭,旅客資料外洩

9月16日,美國航空(American Airlines)通知客戶,駭客入侵部分員工的電子郵件帳號,進而存取旅客的個人資訊,包括姓名、生日、住家地址、電話號碼、電子郵件位址、駕照號碼、護照號碼,以及特定醫療訊息,目前並無證據顯示上述個資遭到濫用。

該公司向資安新聞網站Bleeping Computer透露,駭客透過網釣攻擊盜取員工的電子郵件帳號,郵件裡含有少數員工與旅客的資訊。究竟有多少旅客受到影響?該公司並未說明。

刑事局破獲國內首宗詐騙釣魚網站及攔截簡訊系統開發商,逮捕參與境外詐騙的工程師及共犯

內政部警政署刑事警察局在9月18日破獲國內首宗詐騙釣魚網站及攔截簡訊系統開發商,查扣偽冒政府機關App的惡意程式原始碼,並在2021年8月與2022年6月,逮捕陳姓工程師、巫姓主嫌及3名共犯,扣押13,512顆泰達幣(USDT),約相當於新臺幣42萬元。

這次事件之所以浮上檯面,主要是因為刑事局印尼聯絡組接獲資安業者網路安全調查報告,而發現侵害泰國、中國、越南等惡意釣魚網站的散布來源是臺灣,後續由駐美西、泰國聯絡官協助追查而破獲,而這也是我國打擊網路犯罪在國際交流合作上的重大突破。

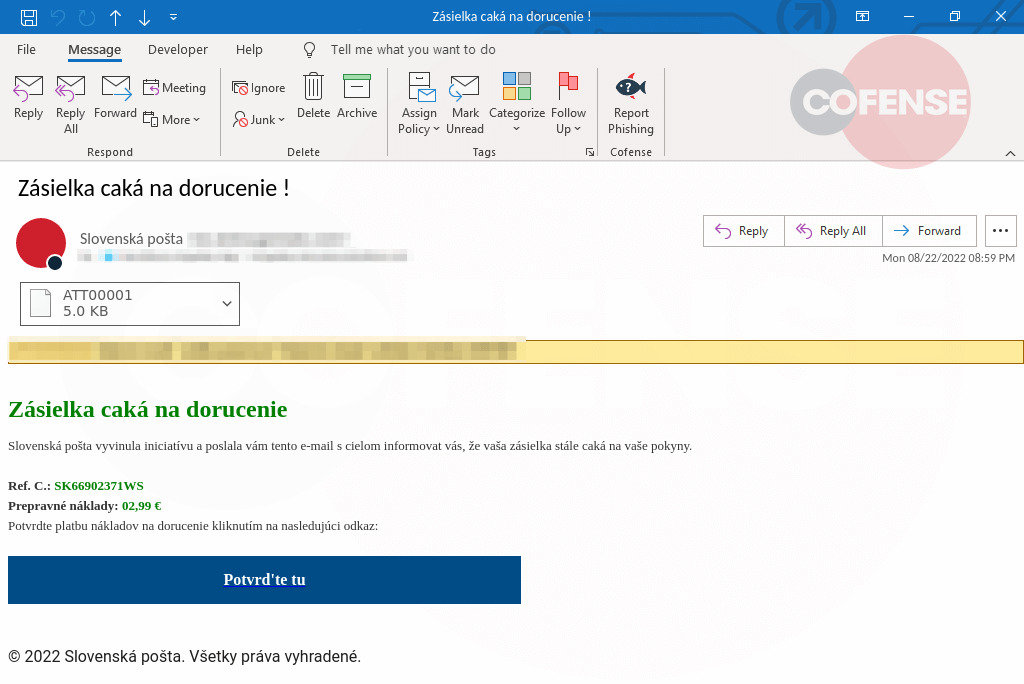

駭客以LinkedIn的付費版功能散布惡意連結,藉此規避偵測

社群網站提供企業用戶來追蹤客戶的URL分享功能,也成為駭客用來規避偵測的攻擊工具!資安業者Confense發現有人利用LinkedIn提供的Smart Link功能來發動釣魚郵件攻擊,假冒斯洛伐克郵政公司的名義,通知收件人需要支付寄送包裏的費用。一旦收信人依照指示點選連結,就會被引導到釣魚網站,要求刷卡付費,藉此騙取受害者的信用卡資料。

社群網站提供企業用戶來追蹤客戶的URL分享功能,也成為駭客用來規避偵測的攻擊工具!資安業者Confense發現有人利用LinkedIn提供的Smart Link功能來發動釣魚郵件攻擊,假冒斯洛伐克郵政公司的名義,通知收件人需要支付寄送包裏的費用。一旦收信人依照指示點選連結,就會被引導到釣魚網站,要求刷卡付費,藉此騙取受害者的信用卡資料。

Smart Link為付費版LinkedIn帳號的功能,主要是提供使用者分享廣告連結,並追蹤其成效,但駭客濫用之後,不只能繞過郵件安全系統的防護,還能確認攻擊是否有效,進而調整攻擊手法。研究人員警告,濫用此種URL成效追蹤服務的攻擊日後可能會變得相當氾濫,呼籲使用者要提高警覺。

帳號填充攻擊流量占所有登入行為的三分之一

身分驗證管理解決方案業者Okta針對今年第一季的身分安全態勢提出他們的觀察,當中特別提及帳號填充(Credential Stuffing)攻擊變得更加氾濫,在該公司處理的登入請求中,有34%驗證請求流量是這種攻擊,達到了100億次的記錄。換言之,平均每3次嘗試登入的行為就有一次是帳號填充攻擊。

研究人員指出,由於攻擊者往往會在很短的時間裡,集中嘗試大量帳密組合,遭到鎖定的系統很可能會承受10倍負載,進而影響一般使用者。該公司呼籲組織不只要使用多因素驗證,還應該採取主動查核的機制來因應。

出現命名模仿特定CSS框架的冒牌NPM套件,夾帶指令碼以散布惡意軟體

資安業者ReversingLabs發現惡意NPM套件material-tailwindcss,這個套件約自9月15日出現,一旦受害者將其安裝到開發環境,電腦就會下載以密碼保護的ZIP檔案,內容是能夠執行PowerShell指令碼的可執行檔,目前已被下載320次。

這個套件的名稱,是模仿名為Material Tailwind的CSS框架,而很有可能讓開發者上當。為了避免研究人員分析,駭客還在指令碼內加入休眠的機制,並在執行時先檢查能否連線到Google.com等合法網域。

駭客鎖定Oracle WebLogic伺服器來發動挖礦攻擊

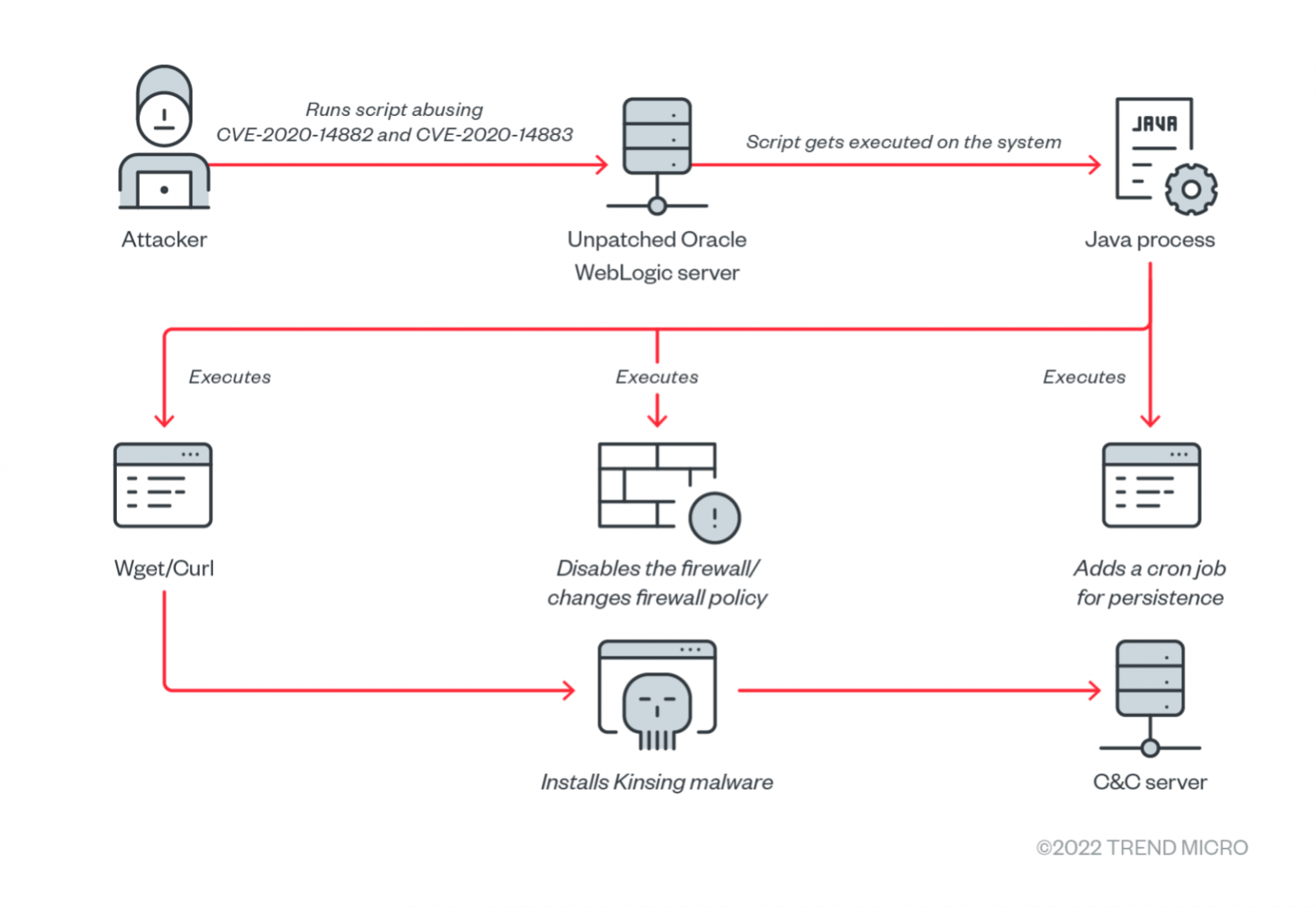

趨勢科技發現,使用惡意軟體Kinsing的駭客,利用CVE-2020-14882與CVE-2020-14883,攻擊尚未修補的Oracle WebLogic伺服器,然後透過Java處理程序竄改防火牆政策,甚至將其停用,然後也停用SELinux防護機制,並偵測及封鎖阿里雲、百度、騰訊雲(QCloud)的代理程式,最終使用Wget下載Kinsing來進行挖礦。附帶一提,為了能長期在受害伺服器上運作,駭客還以crontab建立下載指令碼排的工作排程。

趨勢科技發現,使用惡意軟體Kinsing的駭客,利用CVE-2020-14882與CVE-2020-14883,攻擊尚未修補的Oracle WebLogic伺服器,然後透過Java處理程序竄改防火牆政策,甚至將其停用,然後也停用SELinux防護機制,並偵測及封鎖阿里雲、百度、騰訊雲(QCloud)的代理程式,最終使用Wget下載Kinsing來進行挖礦。附帶一提,為了能長期在受害伺服器上運作,駭客還以crontab建立下載指令碼排的工作排程。

加密貨幣造市商Wintermute遭竊1.62億美元

加密貨幣造市商Wintermute於9月20日證實遭到入侵,使得他們在去中心化金融(DeFi)業務損失1.62億美元。該公司表示,他們願意將這起事故當作白帽事件(意即不打算追究法律責任)來處理,希望駭客能和他們聯繫。

雖然損失慘重,但Wintermute強調,集中金融(CeFi)與場外交易(OTC)等業務不受影響,且該公司仍有能力提供貸款。而究竟Wintermute如何遭駭?研究人員認為,駭客很可能利用以太坊虛擬網址產生器Profanity的弱點入侵。

駭客組織DEV-0796發起點擊詐騙活動,濫用受害電腦來賺取廣告利潤

微軟安全情資中心發現攻擊範圍極為廣泛的點擊詐騙(Click Fraud)行動,駭客組織DEV-0796透過惡意廣告或是在YouTube影片留言散布惡意連結,引誘受害者下載ISO或DMG檔案,進而在瀏覽器暗中植入惡意套件,或是NW.js(原node -webkit),最終將這些電腦用於點擊詐騙,駭客從而賺得廣告收入。值得留意的是,不論是執行Windows或macOS作業系統的電腦,都有可能受害。

微軟安全情資中心發現攻擊範圍極為廣泛的點擊詐騙(Click Fraud)行動,駭客組織DEV-0796透過惡意廣告或是在YouTube影片留言散布惡意連結,引誘受害者下載ISO或DMG檔案,進而在瀏覽器暗中植入惡意套件,或是NW.js(原node -webkit),最終將這些電腦用於點擊詐騙,駭客從而賺得廣告收入。值得留意的是,不論是執行Windows或macOS作業系統的電腦,都有可能受害。

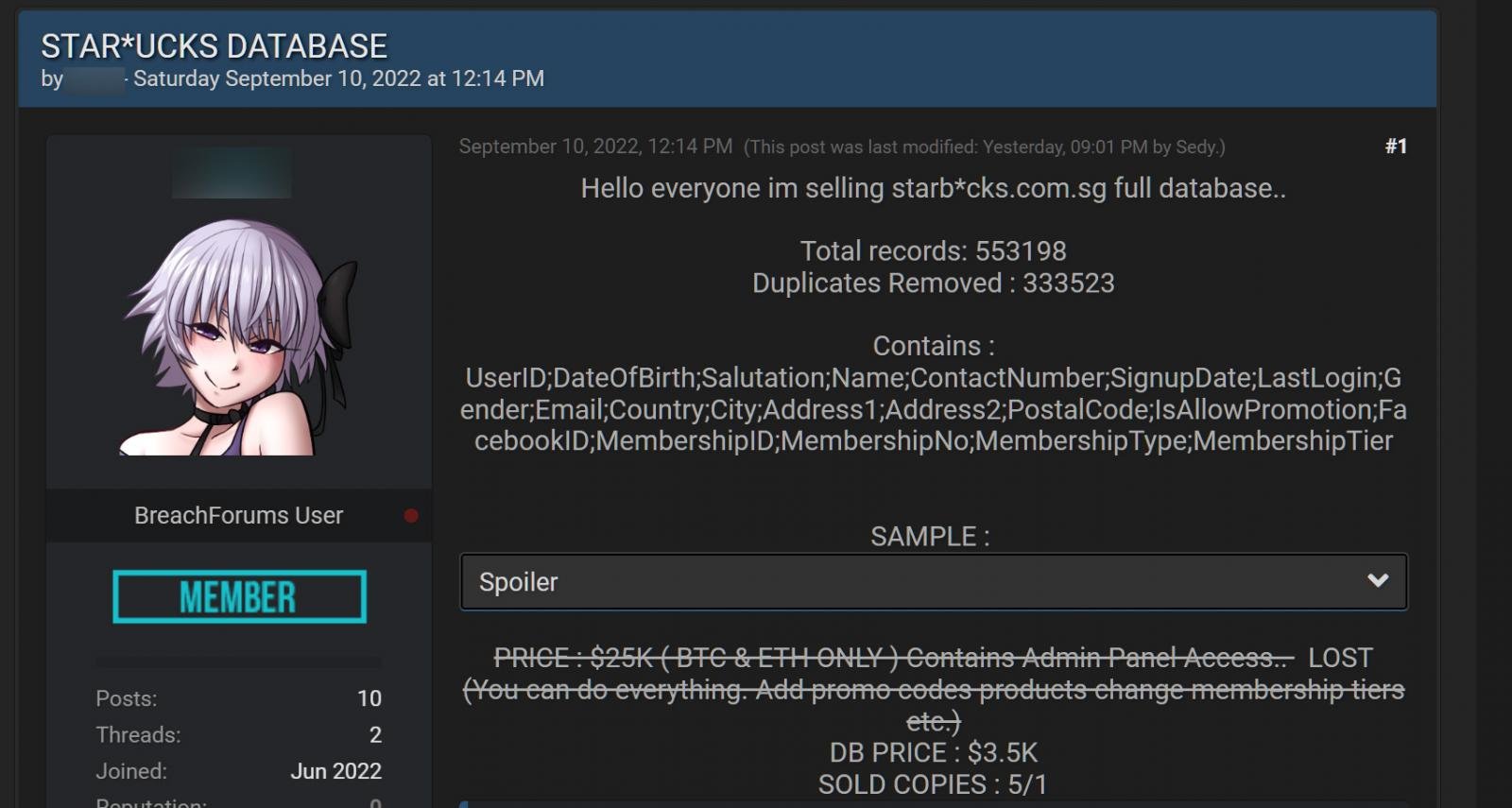

星巴克22萬新加坡客戶資料流入暗網

根據資安新聞網站Bleeping Computer報導,知名連鎖咖啡店星巴克的新加坡客戶資料流入暗網,駭客於9月10日在地下論壇聲稱竊得219,675筆資料,內含客戶的姓名、性別、出生日期、行動電話號碼、電子郵件信箱、居住地址,這些受影響人士的身分,主要是星巴克行動裝置App的用戶,上述資料駭客求售3,500美元。

根據資安新聞網站Bleeping Computer報導,知名連鎖咖啡店星巴克的新加坡客戶資料流入暗網,駭客於9月10日在地下論壇聲稱竊得219,675筆資料,內含客戶的姓名、性別、出生日期、行動電話號碼、電子郵件信箱、居住地址,這些受影響人士的身分,主要是星巴克行動裝置App的用戶,上述資料駭客求售3,500美元。

新加坡新聞媒體海峽時報(The Straits Times)指出,當地星巴克已經向受影響的客戶發出通知,並呼籲所有的客戶最好重設密碼來避免帳號遭到濫用。

越南駭客聲稱取得飯店集團IHG的密碼庫存取權限,並破壞資料

洲際飯店集團(InterContinental Hotels Group,IHG)遭到網路攻擊.現在有人聲稱是發動攻擊的駭客,並向媒體表示破壞IHG資料只是因為好玩,也展示與之相關的螢幕截圖,且獲得IHG證實。

根據英國廣播公司(BBC)的報導,有自稱是TeaPea的越南駭客透過加密通訊軟體Telegram表示,這起事故是他們所為,先是鎖定員工發動釣魚郵件攻擊並於電腦植入惡意軟體,進而入侵IHG網路環境,並存取密碼資料庫,接著先後發動勒索軟體攻擊、資料破壞軟體(Wiper)攻擊。

北韓駭客透過即時通訊軟體WhatsApp,針對媒體散布惡意版PuTTY

資安業者Mandiant揭露北韓駭客UNC4034的攻擊行動,駭客以提供Amazon職缺為由,透過即時通訊軟體WhatsApp向媒體公司的員工進行聯繫,然後傳送ISO檔案amazon_assessment.iso,其內容包含了被植入木馬程式的SSH連線軟體PuTTY。

駭客疑似要求受害者透過上述SSH連線工具進行操作,然後在受害電腦部署名為Daveshell的惡意Shell Code,並於記憶體內執行,最終植入後門程式Airdry.v2。由於上述木馬化的PuTTY具備原始版本的所有功能,而使得受害者難以察覺異狀,研究人員呼籲使用者應檢查該程式是否具有合法簽章。

【漏洞與修補】

存在15年的Python漏洞恐影響35萬個開源專案

資安業者Trellix提出警告,程式語言Python的Tarfile模組裡存在CVE-2007-4559,此為目錄遍歷(Directory Traversal)漏洞,已存在長達15年,當時認為CVSS風險評分僅有6.8分而沒有得到修補。

資安業者Trellix提出警告,程式語言Python的Tarfile模組裡存在CVE-2007-4559,此為目錄遍歷(Directory Traversal)漏洞,已存在長達15年,當時認為CVSS風險評分僅有6.8分而沒有得到修補。

但研究人員指出,攻擊者很容易利用此漏洞來執行任意程式,甚至是控制受害裝置。研究人員初步挑選257個專案進行調查,結果約有6成存在相關漏洞,所有使用Tarfile的開源專案有588,840個,粗估有逾35萬個專案曝險。該公司提供能檢測此漏洞的程式碼Creosote,供專案團隊確認是否受到影響。

Chrome瀏覽器傳出原型污染漏洞,恐導致特定防護API被繞過

資安研究員Michał Bentkowski發現,Chormium專案的程式碼裡存在原型污染(Prototype Pollution)漏洞,而有機會讓攻擊者繞過名為Sanitizer的API。這個API是內建於此瀏覽器的程式庫,用途是在使用者控制的輸入來源中,移除潛在的惡意程式碼,研究人員指出,此API在8月發布Chrome 105預設啟用,使得此漏洞影響的範圍變得相當廣。

該名研究員以特製的SVG圖檔來進行概念性驗證,一旦瀏覽器載入此圖檔物件,就會執行研究人員的JavaScript程式碼。此漏洞在研究人員揭露後引起Chromium社群的熱烈討論,並探討著手緩解的做法。

Netgear路由器存在任意程式碼執行漏洞,與採用的第三方線上遊戲加速模組有關

資安業者Onekey發現,多款Netgear旗下路由器、Orbi無線網路系統,存在可被用於執行任意程式碼的漏洞CVE-2022-40619、CVE-2022-40620,這些漏洞與上述設備採用的線上遊戲加速模組FunJSQ有關,原因是此模組的更新流程不安全,FunJSQ僅對接收到的更新套件進行雜湊值核對,但更新套件沒有搭配簽章保護,使得攻擊者有可能利用相關弱點在設備的WAN連接埠執行任意程式碼。

Netgear獲報後著手修補,並強調沒有其他緩解措施,呼籲用戶應儘速安裝新版韌體。

【資安產業動態】

蔡英文總統出席臺灣資安大會,強調做資安不能單打獨鬥,需透過公私聯防與國際合作,並加速完善聯防體系

【臺灣資安大會直擊】第八屆臺灣資安大會於9月20日~9月22日假南港展覽館二館舉辦,總統蔡英文再度到場致詞,並肯定臺灣資安大會活動的舉行,已經成為亞太地區最具規模、也是實體活動的展會,這已是蔡總統第四度到場,除了一再展現政府與臺灣資安產業攜手做資安的態度,並持續強調聯防的重要性,也強調政府正加速完善聯防體系,同時,8月上任數位發展部部長的唐鳳也現身開幕典禮,並前往臺灣資安館展區觀展

【臺灣資安大會直擊】第八屆臺灣資安大會於9月20日~9月22日假南港展覽館二館舉辦,總統蔡英文再度到場致詞,並肯定臺灣資安大會活動的舉行,已經成為亞太地區最具規模、也是實體活動的展會,這已是蔡總統第四度到場,除了一再展現政府與臺灣資安產業攜手做資安的態度,並持續強調聯防的重要性,也強調政府正加速完善聯防體系,同時,8月上任數位發展部部長的唐鳳也現身開幕典禮,並前往臺灣資安館展區觀展

臺灣資安大會2022登場,期許資安人員不僅是數位世界的救災人員,更是世界的守護者

【臺灣資安大會直擊】臺灣資安大會在今日20日舉行,這場為期三天的活動,現場不只進行250場以上的議程與座談,還有多達300以上的國內外資安業者參與,在今日早上大會開幕儀式中,主辦單位臺灣資安大會主席暨iThome總編輯吳其勳表示,駭客攻擊威脅是日益嚴峻,甚至擾亂社會秩序,在資安生態圈扮演各自角色的大家,每一個人,也就是在網路世界守護家園、守護世界

數位部長唐鳳揭露打造堅韌安全的智慧國家的3目標、4大策略

【臺灣資安大會直擊】在9月21日舉行的CYBERSEC 2022臺灣資安大會第二日活動現場,連續兩天出席、8月底上任數位發展部的唐鳳部長,不僅顯現促進公私協力的積極態度,並於上午致詞時強調,臺灣要推動社會韌性、產業韌性與應變韌性,更要推動全民數位韌性,政府也將會協助各行各業面對各種資安的挑戰。

此外,原行政院資安處推動的第六期國家資通安全方案(110年至113年),如今數位發展部將接續進行,在這次大會上,唐鳳部長自就任來首公開說明,會透過旗下數位產業署、資通安全署,持續進行四項主要工作,不論是:資安產業發展的吸引全球高階人才,培植自主創新的能量,以及提升關鍵基礎設施韌性、善用前瞻科技主動抵禦,還有提升民間防護能量,期望讓臺灣數位轉型過程資安也同樣跟上

國際冷熱戰交織,資安漏洞與勒索軟體成為國家級網攻關鍵軍火

【臺灣資安大會直擊】因俄羅斯攻打烏克蘭,以及美國聯邦眾議院議長裴洛西訪臺引發中國抗議,值此全球新冷戰雙邊對立的局面,TeamT5杜浦數位安全創辦人暨執行長蔡松廷在2022臺灣資安大會上,解析資安漏洞在網路戰扮演的角色,以及勒索軟體攻擊受此情勢影響的狀況,置身於這樣高度危險的環境之下,他認為,掌握威脅情資與強化協同防禦將是能否抵禦威脅的關鍵

金融資安行動方案推動2年,金管會提出4大防護要點,並透露下個推動重點聚焦零信任與身分驗證框架

【臺灣資安大會直擊】確保金融服務不中斷,是我國金融資安行動方案推動上的最重要目標,在2022臺灣資安大會的金融資安論壇上,金管會揭露金融資安行動方案推動現況與未來,不僅是要促僅整體產業強化資安,讓金融業也更安全,受關注的是,對於金融業接下來可望有兩個推動重點,分別是零信任戰略及金融身分驗證框架與標準,同時強調第三方供應商風險監控重要性,並鼓勵業者通過ISO 22301國際持續營運管理標準。

【其他資安新聞】

微軟Exchange伺服器遭植入惡意OAuth應用程式,並被用於散布垃圾郵件

電商平臺Magento重大漏洞CVE-2022-24086遭到利用,被用於植入木馬程式

SAP修補BusinessOne、BusinessObjects、GRC高風險漏洞

Chrome瀏覽器傳出原型污染漏洞,恐導致特定防護API被繞過

資安業者Bitdefender提供勒索軟體LockerGoga解密工具

殭屍網路Emotet被用於散布勒索軟體BlackCat、Quantum

俄羅斯駭客組織Sandworm假冒電信業者,向烏克蘭散布惡意軟體

駭客假冒美國政府機關,鎖定Microsoft 365用戶發動網釣攻擊

針對阿爾巴尼亞政府7月遭駭,美國表示伊朗駭客埋伏長達14個月才動手

駭客組織匿名者癱瘓伊朗政府網站,目的是抗議警方對婦女執法過當

GPT-3推特機器人存在即時注入漏洞而被迫關閉

惡意軟體TeamTNT劫持伺服器進行挖礦,企圖破解比特幣的加密演算法

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02