這幾年來,陸續發生北韓發展核武與頻頻試射飛彈、新疆維族遭當局迫害、香港反送中、中美貿易戰等國際重大對立事件,再加上今年2月底爆發的烏克蘭戰爭,世界逐漸形成兩大陣營,一是北韓、中國、俄羅斯,另一則是美國、日本、歐盟、臺灣等國,TeamT5杜浦數位安全創辦人暨執行長蔡松廷表示,這樣的情勢不僅衝擊實體世界,也影響網路世界。

而對於每個國家而言,必須要在這兩個陣營選邊站,以臺灣而言,對於中國製造的產品越來越敏感,原因是兩個陣營的對立越來越明顯,在這樣的影響之下,彼此的信任逐漸瓦解,蔡松廷說,這已經不是成本的問題,而是信任的問題!以資安這類本身就很敏感的產品而言,可能就只在同一陣營的國家販售,不會遇到另一個陣營的競爭對手。

除此之外,在新的冷戰情勢已經成形的狀況下,很多政府單位、國家在網路攻擊的能量上,投入越來越多的資源,包含人力、物力,以及數位武器的準備,使得數位武器越來越強大、快速演進,使得防禦的軟硬體更難偵測、阻擋。

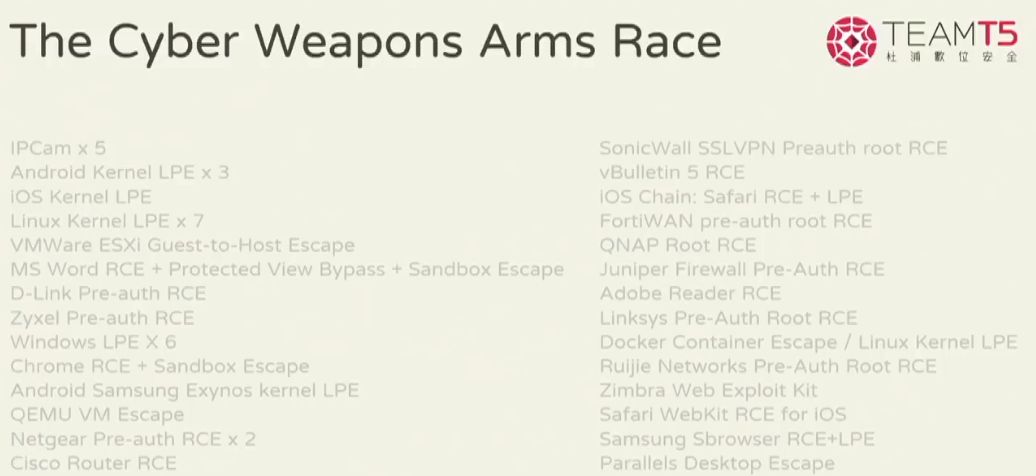

大量零時差漏洞在暗網進行拍賣交易,其開價之高顯然鎖定具有國家級財力的買主,間接呈現收購漏洞已成為各國囤積數位武器的現象

關於數位武器的軍備競賽,TeamT5在暗網觀察到許多正在販售的零時差漏洞,數量持續增加,單以臺灣常用的系統與設備的漏洞,就有將近30個之多,其中,Linux本機提權(Local Privilege Escalation,LPE)的零時差漏洞有7個,Windows本機提權的漏洞有6個,而且,除了熱門的作業系統,還有很多國產的網路與物聯網設備、防火牆、VPN、瀏覽器、手機作業系統的漏洞,正在暗網流通。只要攻擊者有資源能夠獲得這些零時差漏洞,等於擁有強大的數位武器可發動攻擊。

所謂的有資源,是指需具備龐大的財力。蔡松廷舉了一個例子說明有些高風險漏洞買賣的開價之高,已超乎大家想像。

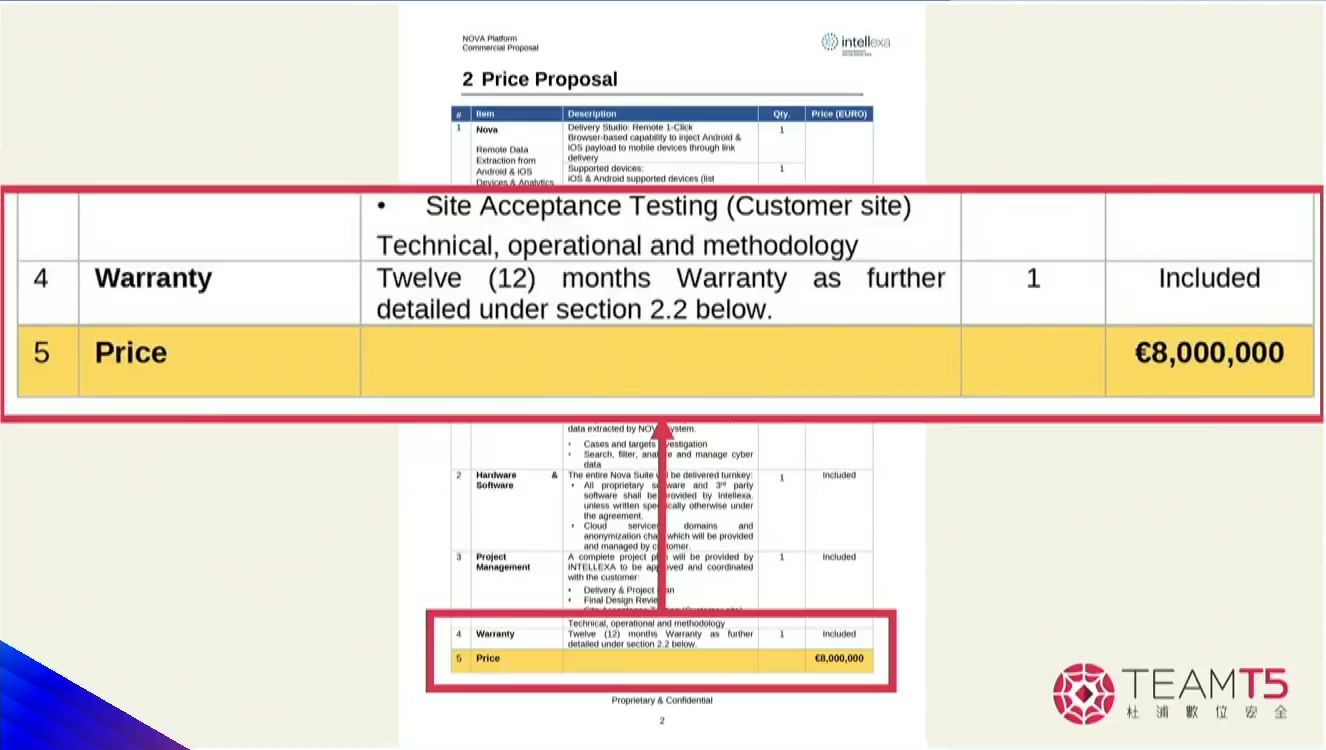

根據資安新聞媒體的報導,有一家專做執法機關生意、販售破解系統與軟硬體攻擊程式的公司Intellexa,在8月底被資安研究團隊vx-underground找到一份該公司外洩的文件,裡面提到有個同時支援兩大手機作業系統平臺的RCE漏洞,一旦透過電子郵件夾帶惡意連結的網頁內容寄給目標之後,收件者只需要點擊一下連結,攻擊者就能從遠端控制最新的行動裝置,該公司開出來的報價是8百萬歐元,提供為期一年的保固。

蔡松廷表示,誰有能力購買這樣的攻擊程式?關於這個價位,恐怕就連最有錢的犯罪集團都無法負擔,因此,販賣的對象應該有可能是國家等級的客戶。

重新認識網路戰的特性!在激烈衝突之下的主要受害者並非國家網軍,而是防護力不足的人事物

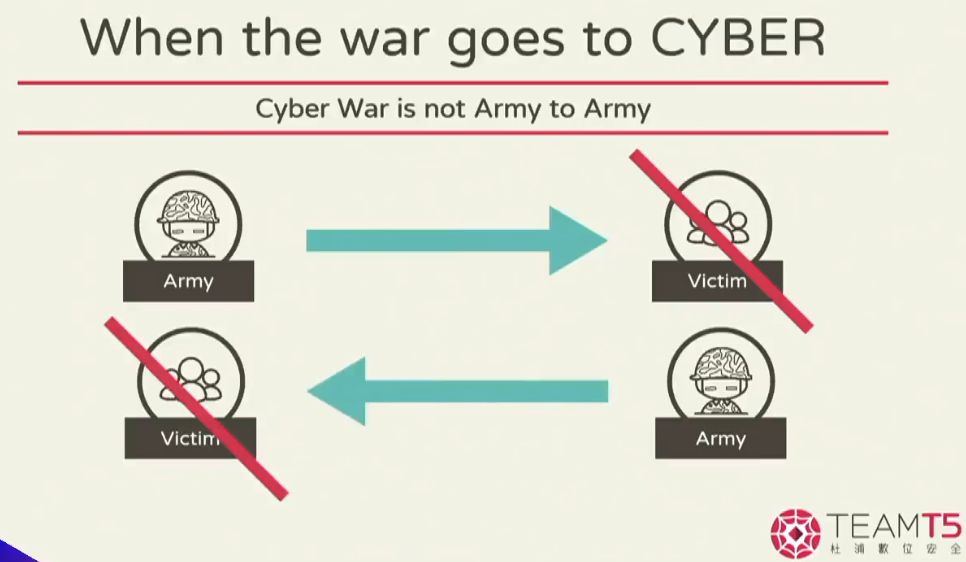

既然資安漏洞會被用於各國的網路戰,那麼,真實發生的網路戰有哪些特性?蔡松廷直接點破大家的迷思,他說,有別於實體戰爭是軍隊對軍隊的衝突,網路戰爭並不會出現軍隊打軍隊的狀況,而是軍隊挑對方弱的部分攻打,因此,受害的會是一般民眾、企業、政府單位,這也意味著軍隊並無法保護到每個人。

網路戰與實體戰的另一個區別,則是影響的範圍。網路戰對於領土的概念很模糊,以烏克蘭戰爭而言,兩國爭奪的領土是烏東地區,因此,距離戰火較遠處可能還是能夠過上正常生活,但在網路上卻不行,因為對方有可能直接攻打到你所在的位置,直接造成民生的癱瘓、破壞。蔡松廷也提醒大家注意網路戰進行的初期,可能比較想像得還早,因為如果想要企圖癱瘓敵對方的關鍵基礎設施,會先進行長期潛伏,才能在想破壞時就能馬上破壞,而這類活動應該納入網路戰範疇當中。所以,如果把長期潛伏視為網路戰的一部分,也意味著網路戰早已開打,對於我們而言,更要注意到這個局勢,因為臺灣就在這場戰役的最前線。

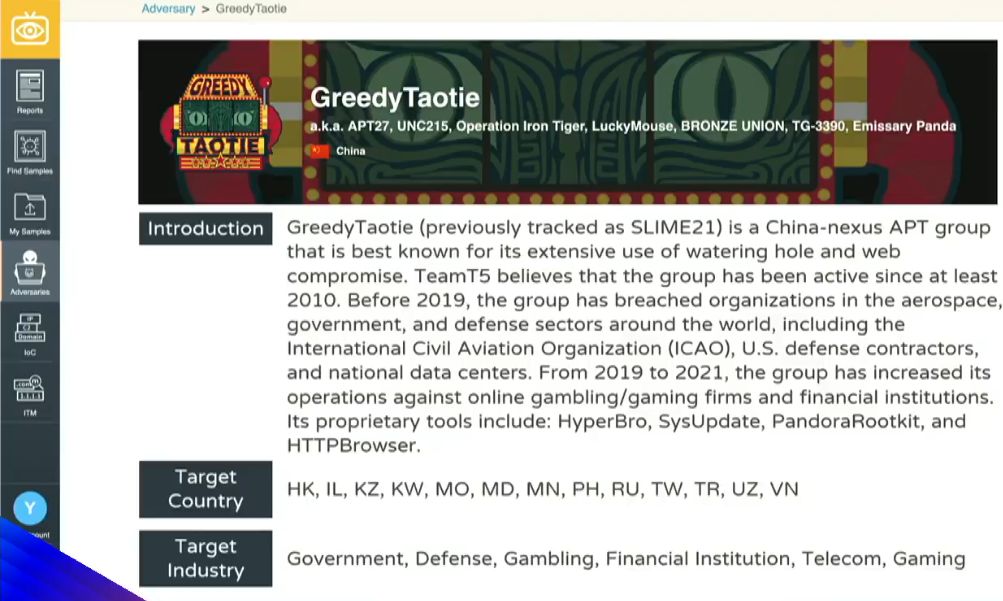

就像8月美國聯邦眾議院議長裴洛西訪臺之後,中國對臺灣周邊海域進行軍事演習,發射多枚導彈,同時,也發動多起網路攻擊,這當中有個自稱APT27的駭客團體拍了影片,表示他們即將攻擊臺灣的政府單位與所有基礎設施,已控制6萬臺物聯網設備,蔡松廷表示,當時TeamT5非常緊張,因為他們所認識的APT27是非常厲害的,所幸後來沒發生嚴重事故,真正有效攻擊的部分都是外圍,關鍵基礎設施並未受到影響。根據TeamT5的觀察,沒有證據顯示這些攻擊與真正的APT27有關聯,所以他們並不認為這些攻擊是APT27發動的。

對於TeamT5而言,他們內部將APT27稱為GreedyTaotie,是非常厲害的攻擊者,特性是一次下載許多東西,最近他們攻打博奕業、散播勒索軟體來謀利,如果這系列攻擊真的是APT27發動的,後果不堪設想。

雖然8月對臺的網路攻擊並未取得很大的成功,但蔡松廷提醒,這不代表對方沒這個能力。因為,這幾年來他們也觀察惡意軟體出現很多快速的演進。

例如,有個偽造的Telegram程式包著Ghost後門程式,上傳至VirusTotal,並無法檢查出來;另一個例子則在一次鎖定臺灣的大學的攻擊中,對方用了一個DOC格式的惡意文件,VirusTotal的大量防毒引擎雖然能偵測到,但分數很低。

事實上,當真正的攻擊發生時,防毒軟體其實是不太能夠抓到的,因為惡意軟體與檔案往往採用多種方式迴避偵測、分析,例如,運用高度混淆、高度模組化、加殼混淆等手法;而在中繼站的部分,也使用更多新的技術,舉例來說,有個稱為Goushe的駭客組織(又被稱為Tropic Trooper、KeyBoy),利用了大量物聯網設備當做跳板。

漏洞資訊已被某些國家視為戰略物資,禁止對外輸出

關於資安漏洞的揭露,近年來也有一些新的變化。例如,中國對於資安零時差漏洞的研究與揭露,開始採取非常嚴格的出口管制,把這類資訊視為武器的輸出而進行禁止的手段。例如,全球有個Pwn2Own的漏洞競賽,過去都可以拿到前幾名的優異成績,抱走一堆獎金,但這幾年已沒有中國的參賽者,原因就是國家管制這些資訊,不能讓他們把這些視為數位武器的漏洞資訊輸出,因此在國內辦了天府盃的比賽,而在MIT Technology Review雜誌的報導中,就提到天府盃揭露的iOS平臺RCE漏洞,這個可遠端入侵、執行任意程式碼的漏洞,就被拿來攻擊維吾爾族相關的人士。

這些都顯示我們所面臨的敵人越來越強大,擁有的武器也越來越多,而且他們非常很重視這些事情。根據TeamT5團隊的觀察,從2020、2021到2022年,攻擊數字持續增加,武器一直演進,攻擊能量越來越大,而且,中國已經掌握許多網路設備、物聯網設備、VPN設備的漏洞,而且拿來攻擊臺灣的單位,相關事件不只一起。

蔡松廷表示,中國所找到的漏洞不只是上述設備,還包含安全軟體的漏洞,只要是臺灣有重要單位使用的系統或設備,都有興趣、有能力去找到漏洞來攻擊。

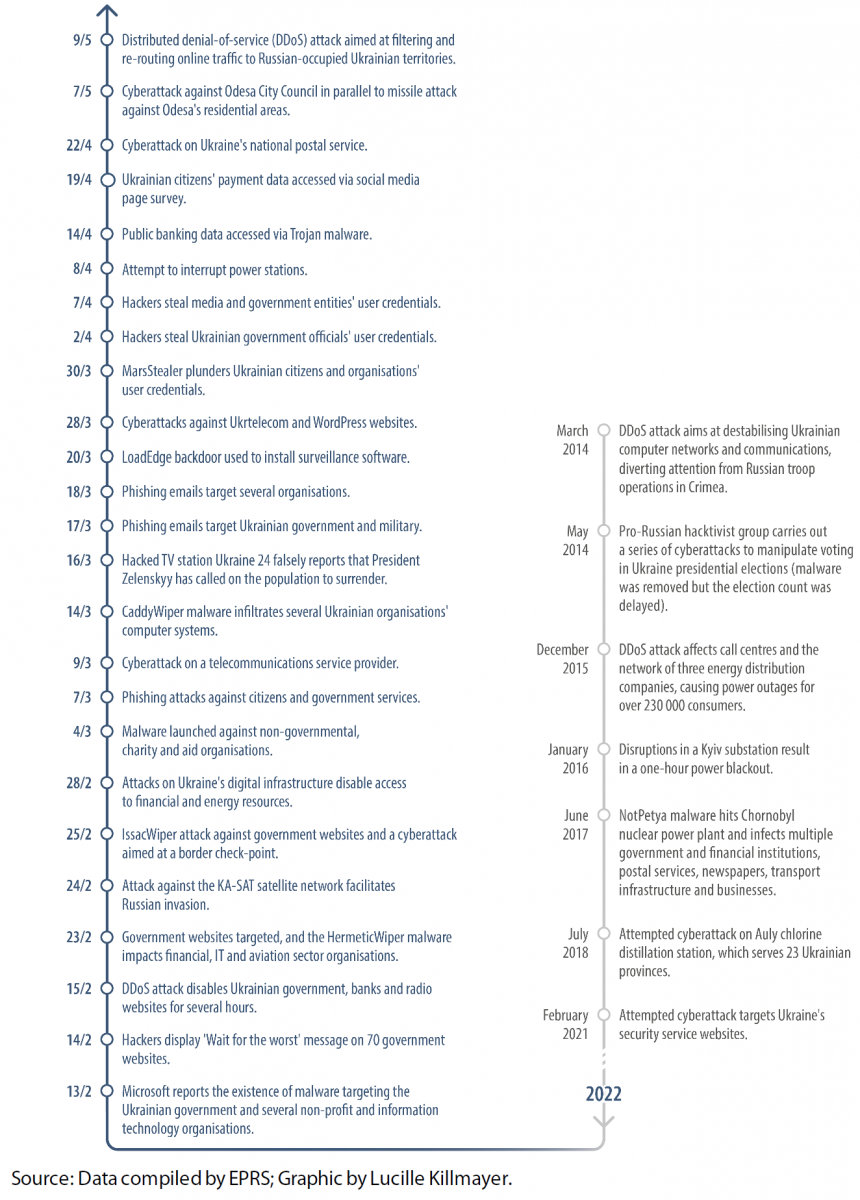

而在俄羅斯對烏克蘭發動網路攻擊的事故當中,俄羅斯既然能對烏克蘭的網路進行破壞,在臺灣是否有可能會發生?這是我們必須要在意的,例如電廠被癱瘓、武器相關設備被癱瘓,因為今年烏俄戰爭開打之後,俄國對烏克蘭已陸續進行多次網路攻擊,陸續傳出公務機關、金融單位、大眾傳播機構遭到攻擊而停擺。

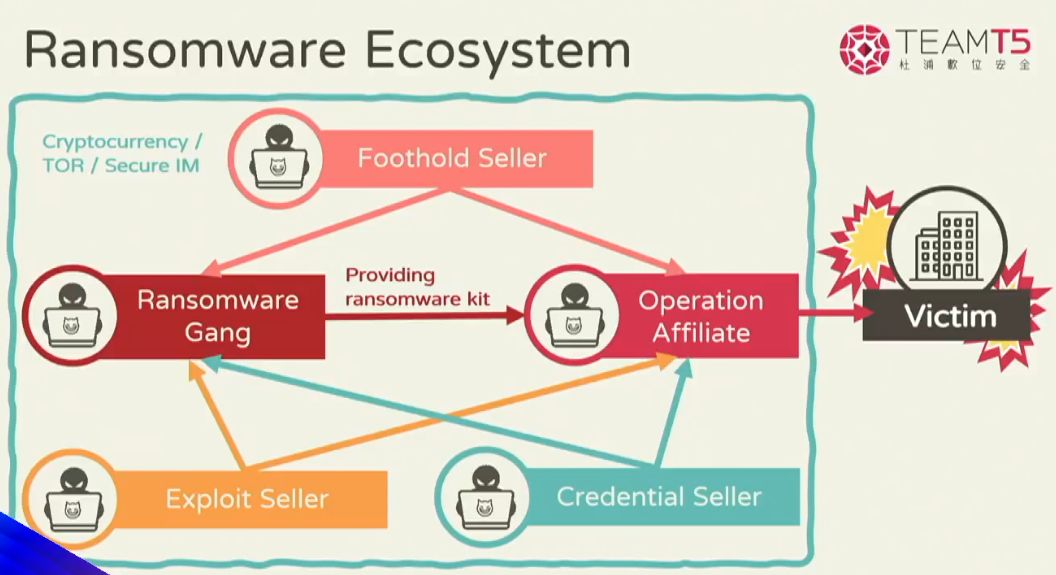

勒索軟體持續穩定壯大,但今年攻擊態勢竟大不如前,原因與俄國攻打烏克蘭有關

勒索軟體這幾年來之所以能快速演變,是因為有非常穩定的生態系,這個生態系能賺到很多錢,而這些錢就會讓更多人願意投入,越來越多人能夠在這裡賺到錢,吸引越來越多人加入,也能買更多數位武器、外洩資料,進行更有效的攻擊,對駭客團體而言,是個正向的循環——越來越多能量,越來越多人,就能做到更多的入侵。

同時,他們也被高科技保護著,例如安全的即時通訊軟體、洋蔥路由、暗網、虛擬貨幣(因為虛擬貨幣很難追蹤金流), 在這樣的保護下,他們逐漸茁壯、成長。然而,很多人今年卻覺得勒索軟體變少了。蔡松廷表示,第一個原因是俄烏戰爭開打了,根據,有74%的贖金都是支付到俄羅斯境內,俄羅斯攻擊者今年應該很忙;第二個原因是全世界對俄羅斯祭出多個層面的經濟制裁,包含匯款、各種物資的輸出入、被逐出全球銀行金融電信協會(SWIFT)的支付系統,以及歐洲與美國的服務都不讓俄羅斯使用,而且就連虛擬貨幣平臺都被禁止使用,這樣一來就可能會面臨無法變現的狀況;第三個原因,則是國家需要這些駭客。這些都是許多資安人員推測勒索軟體攻擊數量之所以下降的原因。

然而,未來這些駭客是否會重返攻擊現場?蔡松廷認為,答案是肯定的,因為,現階段遇到的網路攻擊數量較少,這並不代表大家資安越做越好,而是攻擊者本身有些原因;而且,發動勒索軟體的攻擊者,不只是來自俄羅斯,還有其他地方的人,基於這兩個原因,均難以證明勒索軟體式微,因此須持續提高警覺,不能因此鬆懈。

想要打贏網路戰爭,採取防禦手段必須更精準、有效,關鍵在於威脅情資的掌握,以及加強對外合作、持續提升協同防禦

關於發動進階網路攻擊的團體,TeamT5區分為兩大類,一是國家支持的網路攻擊組織,另一是針對型勒索組織,他們都越來越強大,擁有的資源也越來越多,而面臨這些攻擊的我們該怎麼辦?

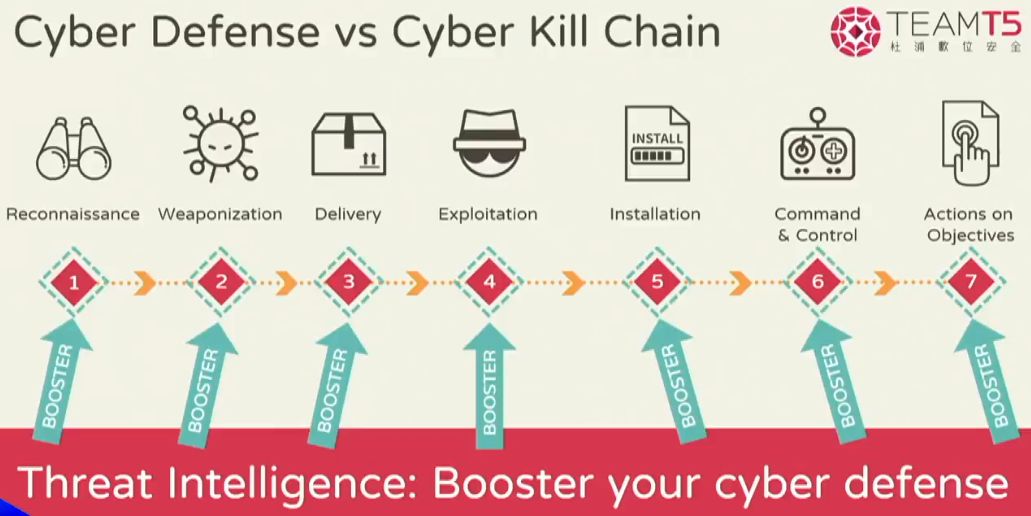

對此,蔡松廷強調,首先要懂得運用威脅情資,可以節省人力、避免更多錯誤的判斷,但重點不僅止於入侵指標(IoC)的使用,而是能提升整個網路攻擊鏈的所有防禦,每個階段都能幫忙,這才是使用威脅情資。

第二個關鍵則是不要單打獨鬥,不要只靠自己來抵禦威脅,也就是所謂的「聯防」。蔡松廷提到資安團隊必須要建立與外部團隊合作的能力,獲得更多情資,善用外部專業團隊。舉例來說,當有高風險漏洞被攻擊者使用的時候,資安業者可以將快速通報提供給客戶。

該如何對抗進階網路攻擊組織?蔡松廷認為需把握下列三大原則:

第一是了解敵人。一定要對攻擊者有更大程度的掌握,規畫更好的反制措施與防守策略,否則將不知道該如何防禦,例如,若能知道他們所掌握的零時差漏洞,企業與組織能夠盡快補好這些弱點,就能倖免於難。

第二是要有好的工具。以資安廠商而言,會基於對攻擊者、攻擊手法的了解來開發相關的解決方案,找出對方採用的惡意程式與活動軌跡。

第三則是有好的合作夥伴,幫企業與組織進行監控、應變、分析,獲得專業的知識。

的確!面對敵暗我明的攻守不對稱態勢,企業與組織如果想要提升資安威脅的抵禦能力,必須善用情資而能持續掌握那些伺機攻擊的敵對者動向,並且了解自己可被滲透、攻入的各種弱點,才能做到更全面而徹底的有效防護;在此同時,我們也必須認清現實已經不存在單打獨鬥的可能性,大至區域聯盟、國家、企業,小至家庭與個人,都必須體認到做好資安不僅需要落實各種存取驗證與控制,同時需要從許多層面擴大彼此的合作,減少與避免本身的認知盲點,強化預防、偵測、應變能力。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10