近期國內有不少DDoS攻擊的消息,先前有幾家銀行業也遭遇,幸因清洗流量加大並未導致網頁癱瘓,但國內第三方支付藍新金流因DDoS攻擊發生資安事故,在8月中下旬發生數次金流平臺服務不穩定或服務中斷情形,由於針對金融服務的DDoS攻擊,比起針對一般網站的攻擊影響更嚴重,值得政府單位與金融相關業者密切關注。

在漏洞修補方面,近期Atlassian修補了Bitbucket伺服器與資料中心的一項RCE重大漏洞,其CVE風險評分達9.9分,WordPress在8月30日亦修補一項高風險的SQL注入漏洞。此外,研究人員揭露Linux核心漏洞DirtyCred細節,其中CVE-2021-4154的漏洞,Debian、Ubuntu與Red Hat在今年3月修補,CVE-2022-2588漏洞在8月上半已經釋出修補新版。

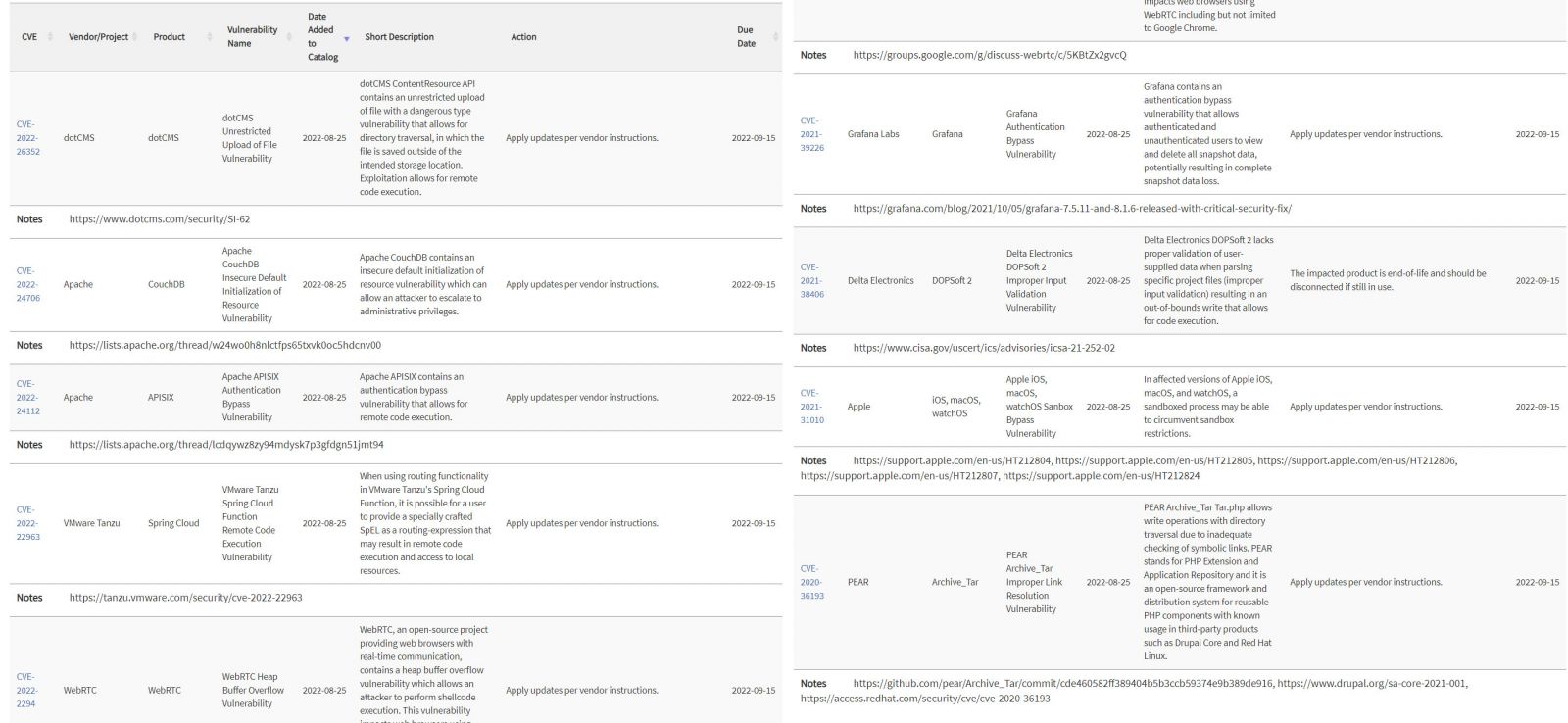

另外要注意的是,本周美國CISA在8月25日將10個已知漏洞,列入已遭成功利用的高風險漏洞(Known Exploited Vulnerabilities)名單,提醒組織應優先處理,當中有一個關於台達電子DOPSoft 2軟體的漏洞CVE-2021-38406,由於該產品生命週期結束,由於已有攻擊行動,因此呼籲工控系統用戶盡速移除。

在國際資安態勢上,近來位於南歐的蒙特內哥羅,其關鍵CI與政府系統疑遭俄羅斯駭客團體攻擊,以及南美智利政府機關疑遭遇RedAlert或Conti勒索軟體攻擊,都發生政府機關服務中斷的情況。

Twilio資安事件有後續消息,該公司確定有163個客戶受到影響,而針對駭客竊取MFA之簡訊OTP驗證碼的活動,資安業者Group-IB與雲端身分驗證Okta也公布其掌握到的相關消息。

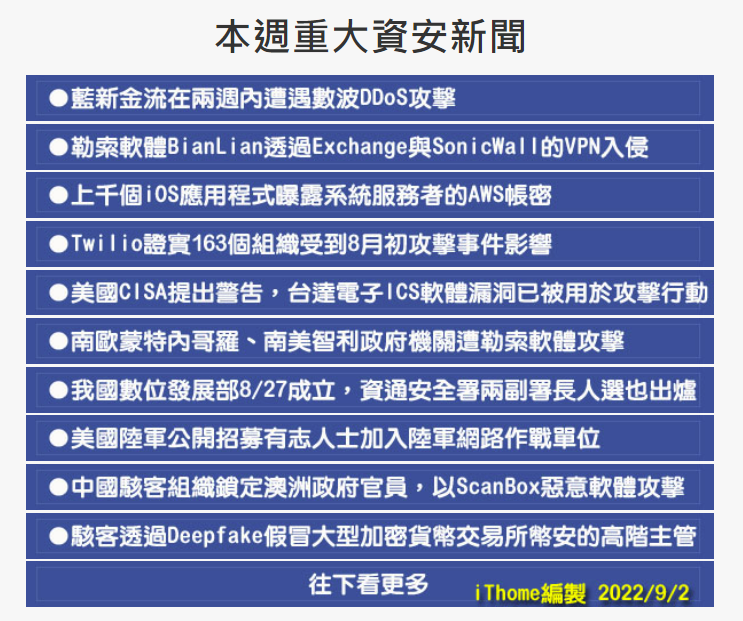

本週重大資安新聞

【攻擊與威脅】

藍新金流在兩週內遭遇數波DDoS攻擊,國內至少十多家線上平臺揭露期間暫時無法交易或付款

.png)

在8月26日藍新科技公司發布公告,說明藍新金流因IDC機房遭受數波來自海外惡意攻擊,導致金流服務暫時中斷,事實上,這已經是藍新金流最近兩周內第六次因DDoS攻擊導致服務中斷或不穩的情形,以至於業者的因應有效性,格外受到外界關注,同時有多家線上中小型平臺表示交易付款受影響。

勒索軟體BianLian透過Exchange伺服器、SonicWall的VPN入侵受害組織

自7月出現的勒索軟體BianLian(音近似「變臉」),在8月底有資安業者揭露其罕見的加密檔案手法後,資安業者Redacted提出新的發現──使用此勒索軟體的駭客,主要入侵受害組織的管道,包含針對含有ProxyShell漏洞的Exchange伺服器,或是SonicWall的VPN系統,一旦成功進入受害組織的內部環境,駭客廣泛使用寄生攻擊(LoL)手法進行偵察和橫向移動。研究人員指出,從成功入侵到加密檔案,駭客很可能會埋伏長達6個星期。

而在9月1日,這些駭客聲稱已有20個組織受害,該組織網站使用標籤(Tag)將受害組織分門別類,這樣的做法在駭客的網站上並不常見。

伊朗駭客利用IT服務管理系統的Log4Shell漏洞,攻擊以色列組織

駭客利用Log4Shell漏洞發動攻擊的情況,有許多事故都針對VMware Horizon遠距工作平臺而來,但有攻擊者將目標轉向存在相同漏洞的其他應用系統。微軟的研究人員指出,伊朗駭客組織MuddyWater(亦稱Mercury)在針對以色列企業的攻擊行動中,透過IT服務管理系統系統SysAid的Log4Shell漏洞進行滲透,然後使用惡意PowerShell程式碼來投放Web Shell。

駭客利用Log4Shell漏洞發動攻擊的情況,有許多事故都針對VMware Horizon遠距工作平臺而來,但有攻擊者將目標轉向存在相同漏洞的其他應用系統。微軟的研究人員指出,伊朗駭客組織MuddyWater(亦稱Mercury)在針對以色列企業的攻擊行動中,透過IT服務管理系統系統SysAid的Log4Shell漏洞進行滲透,然後使用惡意PowerShell程式碼來投放Web Shell。

接著,駭客試圖取得受害電腦的管理員權限,使用Mimikatz來竊取帳密,並以WMI和遠端管理工具RemCom進行橫向移動,最終使用隧道工具Ligolo將竊得的資料傳送到C2。研究人員公布入侵指標(IoC)供企業識別相關攻擊。

上千個iOS、Android應用程式曝露系統服務者的AWS帳密

開發人員將特定雲端服務帳密資料寫死在應用程式的程式碼中,一旦有人將其反組譯,就有可能任意存取、破壞系統服務業者的雲端服務帳號。根據資安業者賽門鐵克的調查,有1,859個App內含開發者的AWS帳密資料、Token,而可能導致系統業者或是用戶曝險,但值得注意的是,上述軟體大部分都是適用於iOS裝置的App,僅有37個是安卓App。

研究人員發現,有77%(約1,430個)內含的Token,可讓攻擊者直接存取AWS虛擬私有雲服務,亦有47%(約874個)的Token可被用於存取已上線服務的AWS S3相關檔案。

Twilio證實163個組織受到8月初攻擊事件影響

雲端服務業者Twilio於8月初遭駭,經過2星期的調查後,該公司確定有163個組織受到影響,其中有93個使用者的雙因素驗證應用程式Authy帳號遭到挾持,駭客將其用於註冊額外的裝置,Twilio已移除駭客登錄的裝置,並呼籲Authy用戶儘速檢查帳號是否出現可疑存取行為,以及確認註冊的裝置名單。

駭客利用雲端服務Twilio的漏洞竊取Okta帳密資料

針對Twilio遭駭的事故,資安業者Group-IB指出與名為0ktapus的大規模攻擊行動有關,駭客專門鎖定採用Okta身分驗證解決方案的組織下手,竊取雙因素驗證的簡訊OTP驗證碼犯案,Okta也透露他們所了解的情況。

8月25日,Okta發出公告指出,發起上述攻擊行動的駭客能透過Twilio主控臺,存取少量使用者的電話號碼,以及內含OTP密碼的簡訊內容。駭客至少存取了38個與Okta有關的電話號碼。Okta也發現,駭客會打電話給目標組織的員工,甚至是這些員工的家人。

美國餐點外送業者DoorDash傳出資料外洩,疑與Twilio攻擊事件有關

又有企業聲稱資料外洩與Twilio的攻擊事故有關!8月25日,美國餐點外送業者DoorDash發出公告,他們發現有人能透過外部供應商竊得的帳密,取得DoorDash內部工具的存取權限,曝光的資料包含訂餐者的姓名、送餐地址、電話號碼、電子郵件信箱,以及員工的姓名、電話號碼、電子郵件信箱。

雖然上述公告沒有提及外部供應商的身分,但DoorDash向新聞網站TechChunch透露,Twilio員工遭到網釣簡訊而導致公司資料外洩的事故,與DoorDash的資料外洩有關,引發外界聯想。

美國CISA提出警告,台達電子ICS軟體漏洞已被用於攻擊行動

美國網路安全暨基礎設施安全局(CISA)於8月25日,將10個漏洞列入已被用於攻擊行動的名單,其中,罕見地出現與工控系統(ICS)有關的漏洞CVE-2021-38406,此漏洞存在於台達電子DOPSoft 2軟體,為越界寫入漏洞,CVSS評分為7.8分。由於DOPSoft 2產品生命週期已經結束,台達電子不會進行修補,並建議客戶轉換其他的解決方案,CISA呼籲用戶應儘速移除DOPSoft 2。

美國CISA在8月25日公布10項已知漏洞開始被攻擊者成功利用,呼籲組織盡速因應

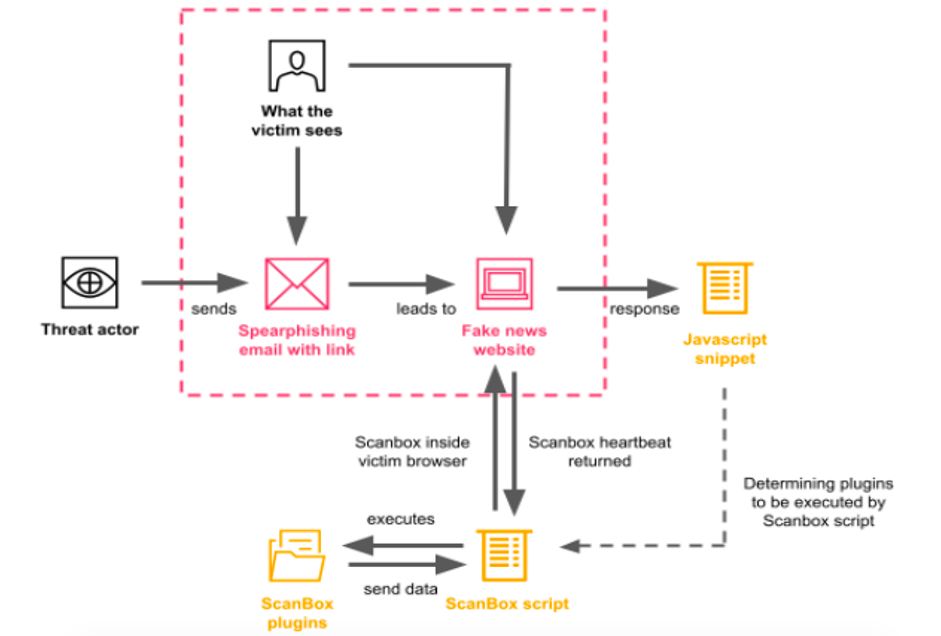

中國駭客組織鎖定澳洲政府官員,以ScanBox惡意軟體發動攻擊

資安業者Proofpoint與資誠聯合會計師事務所(PwC)的威脅情報中心聯手,揭露中國駭客組織TA423(亦稱APT40、Leviathan、Red Ladon)在今年4月至6月的攻擊行動,駭客假冒澳洲媒體,鎖定當地政府機關、新聞媒體,以及在南海維護風力渦輪發電機的重工業廠商,以病假、使用者研究,以及合作請求等名義寄送釣魚郵件,目的是投放惡意程式框架ScanBox,進而對目標組織進行偵察。

資安業者Proofpoint與資誠聯合會計師事務所(PwC)的威脅情報中心聯手,揭露中國駭客組織TA423(亦稱APT40、Leviathan、Red Ladon)在今年4月至6月的攻擊行動,駭客假冒澳洲媒體,鎖定當地政府機關、新聞媒體,以及在南海維護風力渦輪發電機的重工業廠商,以病假、使用者研究,以及合作請求等名義寄送釣魚郵件,目的是投放惡意程式框架ScanBox,進而對目標組織進行偵察。

ScanBox框架可載入多種攻擊模組,包含鍵盤側錄器、瀏覽器指紋收集器等。研究人員認為,這起攻擊行動是TA423自2021年3月以來的第3階段情蒐任務。

駭客透過Deepfake假冒大型加密貨幣交易所幣安的高階主管

加密貨幣交易所幣安(Binance)公關長Patrick Hillmann表示,有人以Deepfake手法,利用他受訪的影片來製作全像圖(Hologram),對加密貨幣專案團隊發送Zoom會議通知來進行詐騙。Patrick Hillmann強調他的工作不涉及交易平臺專案的上架,也不認識這些專案的團隊。

但不只Patrick Hillmann,駭客假冒幣安員工在推特、LinkedIn、Telegram行騙的情況大幅增加,對此,該公司提供了Binance Verify網站,讓用戶可透過對方的電子郵件信箱、電話號碼、推特帳號等資料進行確認。

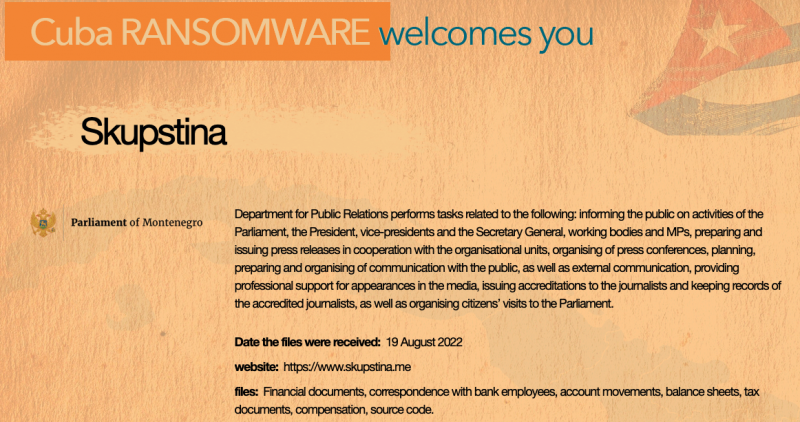

南歐蒙特內哥羅當地政府疑遭勒索軟體Cuba攻擊

8月26日,蒙特內哥羅的政府系統與關鍵基礎設施遭到網路攻擊,美國大使館指出這起事故可能會擾亂當地交通、公營事業,以及電信服務的運作,蒙特內哥羅指控攻擊是多個俄羅斯駭客組織所為。

8月26日,蒙特內哥羅的政府系統與關鍵基礎設施遭到網路攻擊,美國大使館指出這起事故可能會擾亂當地交通、公營事業,以及電信服務的運作,蒙特內哥羅指控攻擊是多個俄羅斯駭客組織所為。

事隔數日,勒索軟體Cuba聲稱他們在8月19日入侵該國議會,竊得了財務資料,以及銀行員工個資、資產負債表等。

蒙特內哥羅遭勒索軟體攻擊攻擊,美國出手協助

根據新聞網站Balkan Insight的報導,位於南歐的蒙特內哥羅遭遭到一系列的網路攻擊,該國政府的資安負責人Dusan Polovic指出,有10個單位、150臺電腦遭到危害,駭客向他們勒索一千萬美元。

對此,也傳出美國聯邦調查局派出團隊前往當地協助調查。雖然勒索軟體Cuba宣稱是他們發起的攻擊行動,並公布竊得的資料,但蒙特內哥羅政府於8月31日表示,Cuba公布的都是公開資料,且這些機關的系統於21日就已恢復正常。

智利證實政府機關遭勒索軟體攻擊,部分服務被迫中斷

智利電腦緊急應變小組(CSIRT)發布資安通告,指出當地政府機關於8月25日遭到勒索軟體攻擊,駭客針對Windows伺服器與VMware ESXi伺服器下手,將事件記錄檔案LOG、可執行檔EXE、程式庫DLL,以及多種ESXi檔案(vmdk、vmsn、vmem等)進行加密,導致該國政府機構的營運受到影響。

而對於攻擊來源,智利電腦緊急應變小組認為有可能與勒索軟體RedAlert或是Conti有所關連,威脅情報分析師Germán Fernández表示,這很可能是過往未曾出現的勒索軟體駭客組織所為。

葡萄牙航空公司疑遭勒索軟體Ragnar Locker攻擊

8月26日,大型葡萄牙航空公司TAP Air Portugal證實遭到網路攻擊,但表示不影響飛航安全,旅客資料也沒有出現異常存取的情況。該公司於30日再度公告,上述網路攻擊導致網站與應用系統無法使用。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客Ragnar Locker於31日宣稱,這起攻擊事故是他們所為,並竊得數百GB的資料。

大型圖書館書商Baker & Taylor遭勒索軟體攻擊

大型圖書館供應商Baker & Taylor於8月23日,傳出因伺服器故障,導致所有系統及應用程式受到影響,該公司於29日證實是勒索軟體攻擊事故。Baker & Taylor表示,他們在23日就發現書籍搜尋系統Title Source 360、電子資料交換服務EDI、辦公室電話系統、服務中心無法使用,24日聘請外部專家協助。不過,該公司並未透露勒索軟體名稱,也沒有駭客宣稱是他們所為。

檔案挾帶的方式出現新手法!連資安人員都可能以為是憑證,而沒有發現惡意軟體的蹤跡

資安業者Securonix揭露惡意軟體攻擊行動Go#Webbfuscator,駭客透過釣魚郵件夾帶惡意Word檔案,目的是要在受害電腦植入以Go語言打造的惡意程式,但駭客藏匿惡意程式的方式相當特別,他們運用韋伯太空望遠鏡(James Webb Space Telescope)所拍攝的SMACS 0723星系團照片,並將此惡意軟體偽裝成憑證檔案,而未曾被防毒軟體發現異狀。此惡意程式的主要功能為長駐受害電腦,讓駭客可藉由C2伺服器控制。

5個惡意Chrome擴充套件濫用網站Cookie,一旦使用者購物,駭客就能向電商網站收取傭金

資安業者McAfee揭露5個會濫用受害者上網行蹤記錄的Chrome擴充套件:Netflix Party、Netflix Party 2、Full Page Screenshot Capture – Screenshotting、FlipShope – Price Tracker Extension,以及AutoBuy Flash Sales,這些套件總共已被下載140萬次,其中最多人下載的是Netflix Party,達到80萬次。

資安業者McAfee揭露5個會濫用受害者上網行蹤記錄的Chrome擴充套件:Netflix Party、Netflix Party 2、Full Page Screenshot Capture – Screenshotting、FlipShope – Price Tracker Extension,以及AutoBuy Flash Sales,這些套件總共已被下載140萬次,其中最多人下載的是Netflix Party,達到80萬次。

研究人員指出,駭客的目的是經由監控受害者瀏覽電子商務網站,竄改Cookie,讓網站認為使用者是透過推薦連結存取,而使得駭客能在受害者購物中抽成。由於這些擴充套件也確實具備Chrome Web Store市集上宣稱的功能,而使得用戶難以察覺有異,但因為這些擴充套件會衍生用戶隱私曝露的疑慮,使得研究人員呼籲用戶在安裝擴充套件時要更加小心。

思科遭駭勒索軟體駭客Evil Corp和Conti疑參與攻擊

針對思科5月下旬遭駭的資安事故,該公司認為發動攻擊的駭客組織包含了UNC2447、Lapsus$,以及勒索軟體駭客閰羅王,但似乎還有其他駭客組織參與。

資安業者eSentire指出,隸屬於Evil Corp的駭客組織UNC2165,在1個月前對他們客戶發動攻擊,其基礎設施與思科事故裡所使用的相同,因而引起他們注意並進一步調查。而在思科的攻擊事故裡,研究人員發現了名為HiveStrike的Cobalt Strike基礎設施,而這是勒索軟體駭客組織Conti前成員架設,用於散布FiveHands與Conti勒索軟體。

究竟這兩個組織執行了那些攻擊行動?研究人員認為,有可能Evil Corp與Conti旗下的組織進行合作,或是Evil Corp取得初始存取思科內部網路環境的管道,再由Conti旗下、使用勒索軟體Hive的駭客發動攻擊。

美國警告DeFi平臺漏洞成駭客竊取加密貨幣的主要目標

美國聯邦調查局(FBI)於8月29日提出警告,攻擊者偏好鎖定去中心化金融(DeFI)平臺,挖掘智慧合約的安全漏洞來竊取加密貨幣。該單位看到數起攻擊行動,例如,有人發現DeFi平臺代幣橋(Token Bridge)的簽名驗證漏洞,進而將該平臺的資產提領一空,導致3.2億美元損失。FBI呼籲投資人與DeFi平臺業者應嚴加防範,並提供相關預防措施。

下載免費工具也可能成為駭客的攻擊目標!駭客以提供實用軟體為由,逐步控制受害電腦並進行挖礦

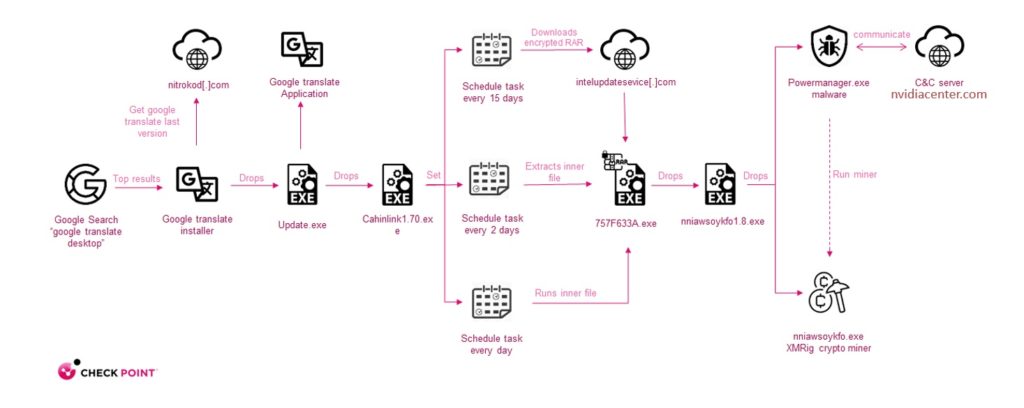

資安業者Check Point指出,有個開發人員Nitrokod製作了不少Windows電腦版的應用程式,如:Google Translate Desktop、Mp3 Download Manager等,乍看之下這些軟體擁有網站上描述的功能,且在Google搜尋排行相當前面,亦有軟體下載網站Softpedia、Uptodown予以推薦。

資安業者Check Point指出,有個開發人員Nitrokod製作了不少Windows電腦版的應用程式,如:Google Translate Desktop、Mp3 Download Manager等,乍看之下這些軟體擁有網站上描述的功能,且在Google搜尋排行相當前面,亦有軟體下載網站Softpedia、Uptodown予以推薦。

但研究人員發現,這些「應用程式」在部署到受害電腦後,埋伏一個月後才會下載XMrig挖礦軟體,而這段埋伏的過程裡,駭客會經由6個階段,慢慢下載相關工具、停用防毒軟體、對Windows防火牆加入例外規則等。研究人員呼籲使用者應儘量從服務提供者取得應用程式,來防範這種攻擊行動。

駭客以測試遊戲為幌子,散布多種竊密軟體,已出現用戶加密錢包遭盜款的災情

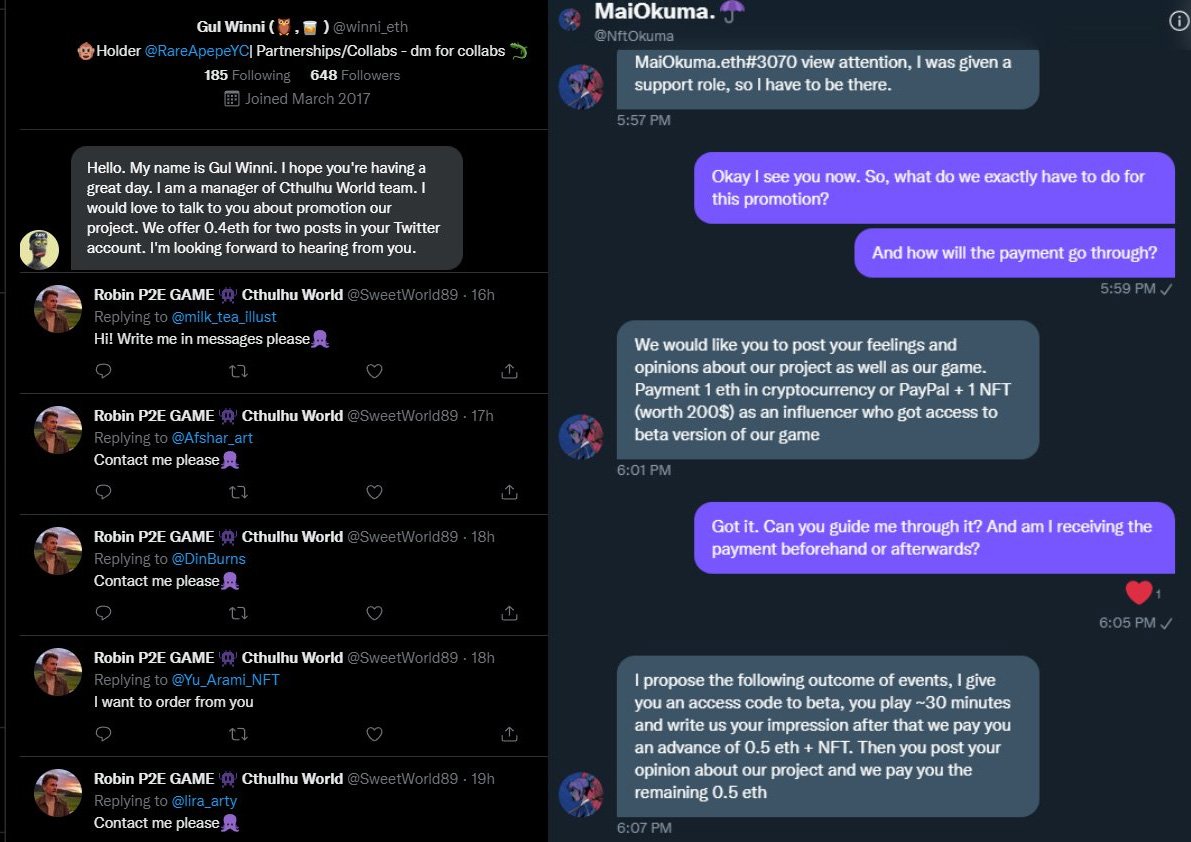

研究人員Iamdeadlyz發現,駭客假借名為Cthulhu World遊戲測試的名義,在推特上尋求願意測試的玩家,並宣稱玩家能獲得以太坊作為報酬,但實際上是為了散布竊密軟體。

研究人員Iamdeadlyz發現,駭客假借名為Cthulhu World遊戲測試的名義,在推特上尋求願意測試的玩家,並宣稱玩家能獲得以太坊作為報酬,但實際上是為了散布竊密軟體。

一旦玩家依照指示操作,駭客的遊戲網站便會將他們引導到下載測試版的網頁,並要求玩家輸入特定序號。然而這些序號實際上代表了不同的竊密軟體:AsyncRAT、RedLine Stealer,以及Raccoon Stealer。已有受害者因電腦被植入上述竊密軟體,加密貨幣錢包遭到清空。駭客疑似複製Alchemic World遊戲網站的大部分內容,且有Discord群組,而讓玩家難以分辨真假,使得Alchemic World再度呼籲玩家要提高警覺。

北韓駭客Kimsuky鎖定南韓政治人物下手,並進行一連串檢查機制迴避資安人員調查

卡巴斯基揭露北韓駭客組織Kimsuky的攻擊手法,該組織專門鎖定南韓組織下手,以地緣政治相關的主題進行釣魚郵件攻擊,但與許多攻擊行動不同的是,這些駭客會先利用C2伺服器確認目標後,才對受害者傳送惡意文件,收信人開啟檔案後,指令碼會把受害者的IP位址傳送至另一個C2伺服器驗證,駭客再度確認完才會進一步行動。這一波攻擊行動Kimsuky的主要目標,是與政治及外交有關的南韓實體,以及政治人物、外交官、記者、脫北者等。

算準許多人想當網紅,駭客以藍勾勾驗證為誘餌,鎖定Instagram用戶發動網釣攻擊

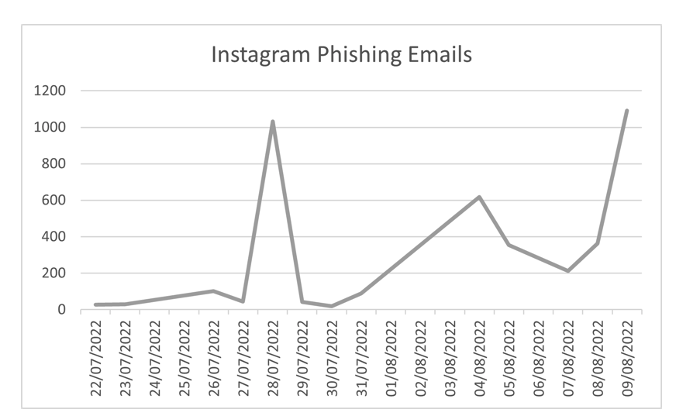

臉書、Instagram都有驗證徽章機制,也就是所謂的「藍勾勾」,擁有此標章,代表此帳號服務業者確認為真實的名人或是企業所有,但這樣的機制也變成駭客向用戶發動攻擊的誘餌。資安業者Vade發現有人針對Instagram用戶發動釣魚郵件攻擊,信件內容宣稱用戶符合擁有驗證徽章的資格,要求進行驗證,一旦收信人照做,Instagram帳號就有可能遭到挾持。

臉書、Instagram都有驗證徽章機制,也就是所謂的「藍勾勾」,擁有此標章,代表此帳號服務業者確認為真實的名人或是企業所有,但這樣的機制也變成駭客向用戶發動攻擊的誘餌。資安業者Vade發現有人針對Instagram用戶發動釣魚郵件攻擊,信件內容宣稱用戶符合擁有驗證徽章的資格,要求進行驗證,一旦收信人照做,Instagram帳號就有可能遭到挾持。

這起攻擊行動很可能在7月22日開始,當天達到超過1千封釣魚信的規模。研究人員認為,這樣的規模代表駭客可能是採取針對性攻擊。

【漏洞與修補】

Atlassian修補CI/CD解決方案的重大漏洞

Atlassian針對旗下的持續整合及持續部署(CI/CD)解決方案Bitbucket發布資安通告,該系統存在指令注入漏洞CVE-2022-36804,一旦攻擊者利用這項漏洞,就有可能在具備程式碼儲存庫或是私有Bitbucket存取權限的情況下,發送惡意HTTP的呼叫來執行任意程式碼,CVSS風險評分為9.9分。

受影響的範圍涵蓋了Bitbucket的Server及Data Center元件,6.10.17以上的版本都可能存在相關風險。該公司已發布新版軟體,並呼籲用戶儘速安裝,或暫時關閉公開的儲存庫來降低風險。此外,由Atlassian代管的服務不受影響。

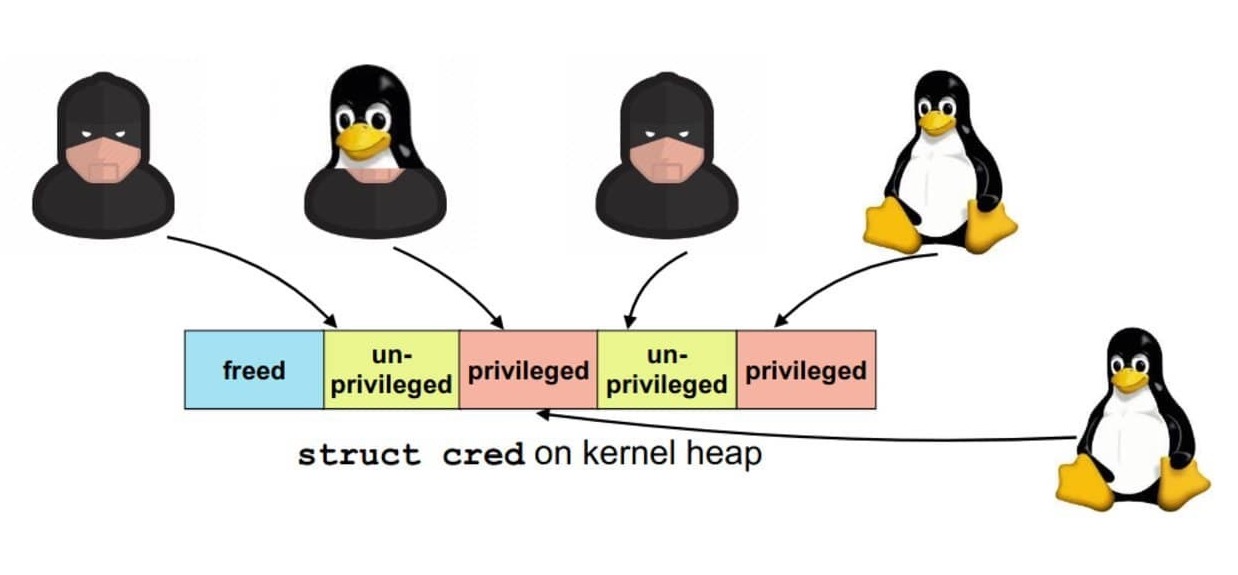

研究人員揭露Linux核心漏洞DirtyCred細節

美國西北大學的研究人員揭露名為DirtyCred的Linux核心漏洞,該漏洞已存在長達8年,為記憶體釋放後濫用(UAF)的漏洞,攻擊者可用來提升權限。此漏洞涵蓋CVE-2021-4154與CVE-2022-2588兩個弱點,擁有類似另一個漏洞Dirty Pipe(CVE-2022-0847)的特性,能針對Linux與Android作業系統發動攻擊,但最大的不同之處在於,DirtyCred可被用於逃逸容器的攻擊,再者,駭客利用該漏洞的難度也較Dirty Pipe低。

美國西北大學的研究人員揭露名為DirtyCred的Linux核心漏洞,該漏洞已存在長達8年,為記憶體釋放後濫用(UAF)的漏洞,攻擊者可用來提升權限。此漏洞涵蓋CVE-2021-4154與CVE-2022-2588兩個弱點,擁有類似另一個漏洞Dirty Pipe(CVE-2022-0847)的特性,能針對Linux與Android作業系統發動攻擊,但最大的不同之處在於,DirtyCred可被用於逃逸容器的攻擊,再者,駭客利用該漏洞的難度也較Dirty Pipe低。

研究人員在美國黑帽大會(Black Hat USA 2022)上進行概念性驗證(PoC)攻擊,並於執行CentOS 8與Ubuntu 20.04作業系統的主機裡,透過此漏洞成功提升權限。他們呼籲使用者要留意Linux開發團隊的公告,並儘速安裝修補軟體。

WordPress修補高風險SQL注入漏洞

8月30日,WordPress開發團隊發布6.0.2版,總共修補3個漏洞,其中包含CVSS風險評分達8.0分的高風險漏洞(尚未有CVE編號),此漏洞與WordPress提供的書籤(Bookmarks)有關,有可能被用於SQL注入攻擊。資安業者Wordfence表示,駭客要利用該漏洞的難度相當高,不只需要管理者權限,在WordPress預設組態的配置下也難以利用,但網站很有可能會因為部署了外掛程式或佈景主題而曝險。研究人員呼籲網站管理者應儘速檢查WordPress是否已經升級。

Chrome剪貼薄功能存在漏洞,恐被用於竊密

資安研究Jeff Johnson指出,網頁瀏覽器Chrome存在剪貼簿的漏洞,起因是Chrome在104版要求使用者輸入的API出現異常,一旦惡意網站開發者利用這種臭蟲,就有可能在使用者瀏覽網頁的過程,暗中將特定內容寫入受害電腦的剪貼簿,像是惡意網址,或是加密貨幣錢包等。研究人員亦製作網站來提供概念性驗證。

Chromium開發社群約於6月就察覺此漏洞,但似乎尚未得到修補──剛推出的105版也存在同樣的弱點。研究人員強調,雖然他針對Chrome進行調查,但相關弱點也可能存在於Firefox、Safari上。

【資安防禦措施】

美國陸軍公開招募有志人士加入陸軍網路作戰單位

在今年初爆發的俄羅斯進軍烏克蘭的戰事,使得各國不只在意陸海空戰力,網路戰力也越顯重要,美國陸軍為了因應總統拜登的強化資安政策,在8月底也宣布公開招募網路作戰軍種,以抵禦外國政府透過網路發動的各式攻擊,此一編制從2009年起,特別是這次公開擴大招募,當中軍缺包含「網路及電子作戰官」、「網路作戰官」、「密碼情報分析師」、「網路防衛員」,還有「網路作戰專員」,同時美國陸軍也將提供相關訓練課程,包括網路作戰技能、IT安全認證、電腦鑑識、惡意程式分析,以及駭客訓練等。

我國數位發展部8月27日正式成立

經過兩年多籌備的數位發展部(MODA)於8月27日舉行揭牌儀式,總統蔡英文、行政院院長蘇貞昌皆到場見證。而預計要在掛牌這天公布的人事任命,也在網站揭露,其中的資通安全署長將由國發會資訊管理處長謝翠娟擔任,資通安全署旗下將設立綜合規劃組、通報應變組、輔導培訓組、稽核檢查組、法規及國合組,以及秘書室、人事室、政風室、主計室等部門。

數位發展部公布資通安全署副署長人選

數位發展部資通安全署署長確認由原國發會資訊處處長謝翠娟擔任,兩位副署長名單在今天(9月1日)公布,其中一位為原行政院資通安全處副處長林春吟,另外一位副署長則是臺灣科技大學資訊工程學系教授鄭欣明。

數位發展部提前瞻計畫,要驗證以非同步軌道衛星強化我國通訊網路韌性的可行性

為因應天災、戰爭導致國內通訊網路中斷,這方面數位韌性的提升,一直是國內關注的焦點,最近數位發展部提出一項新計畫,主因是我國尚未開放非同步軌道衛星提供商用服務,如今則將開始規畫相關PoC概念驗證,將於全球700處與3個國外站點,設置非同步軌道衛星設備,目的是希望在海纜或行固網通訊系統受破壞或失能時,能確保必要應變訊息能緊急通訊傳遞。

【資安產業動態】

Google針對旗下開源軟體祭出抓漏獎勵

為了強化旗下的開源軟體安全,Google於8月30日宣布推出抓漏獎勵計畫Open Source Software Vulnerability Rewards Program(OSS VRP),初期範圍涵蓋Bazel、 Angular、Golang、Protocol buffers,以及Fuchsia等軟體,獎金從100美元至31,337美元。

OSS VRP不只適用於Google經營的開源軟體,也包含這些專案涉及的相依項目。該公司偏好徵求的漏洞類型,主要為能夠造成供應鏈攻擊的弱點,或是軟體設計不良的瑕疵等。

2022年臺灣資安相關支出將達到近9億美元

市場調查機構IDC發布對於全球資安支出有關的調查,預計2022年亞太區(不含日本)的資安解決方案及服務支出,將超過310億美元,較2021年增加15.5%,並預計到2026年,相關投資會達到576億美元。企業投資成長的主要原因與網路攻擊增加、混合工作模式盛行,以及法規遵循等。其中,臺灣資安相關支出在2022年將達到8.94億美元,並在2026年出現18%複合成長率。

【其他資安新聞】

惡意軟體IBAN Clipper挾持電腦的剪貼簿,盜取銀行帳號資料

惡意軟體ModernLoader被用於投放竊密軟體、挖礦軟體、RAT

安卓版抖音App弱點恐讓攻擊者挾持用戶帳號

蘋果發布iOS 12.5.6,修補iPhone 5s的零時差漏洞CVE-2022-3289

駭客以測試遊戲為幌子,散布竊密軟體AsyncRAT、RedLine Stealer、Raccoon Stealer

IT服務業者Nelnet Servicing遭駭,250萬學生貸款資料恐曝光

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02