在本周數十起全球資安新聞中,國人最關心的莫過於近日一連串國內發生的事件。面對中國常年持續不斷的軍事恐嚇行為及網路攻擊,在美國眾議院議長裴洛西(Nancy Pelosi)出訪新加坡、馬來西亞、臺灣、韓國與日本之際,隨著國際目光聚焦於臺灣,臺灣網路攻擊活動水準上升已是常態,因此我國政府也嚴正以待,提防來自中國的文攻武嚇與騷擾,而國內也確實遭遇了許多網路攻擊事件,成為本周資安焦點。

例如,本周裴洛西抵臺前後,攻擊者使用網路攻擊常見的DDoS攻擊手法,造成我國多個政府組織官方網站服務無法正常運作,所幸有所因應之下,影響時間不長。更受普遍民眾關注的是,國內還發生數位電子看板內容遭置換的攻擊,包括統一超商7-11櫃臺後方數位電子看板、還有台鐵左營站與南投路邊的電視牆,這也讓大家關注到,場域合作的聯播廣告業者,可能普遍存在資安管理不足情形,但因這些設備多布署在公共場域,將為社會層面帶來不小影響,而場域業者對於合作夥伴的資安要求,以及這類產業不是政府關鍵CI所擴及的範圍,都將成為討論焦點。另外,早年網站安全防護不周,網站內容置換的攻擊,如今也持續面臨。

這些DDoS與這些置換內容的攻擊行動,多半可能不是使用高階的攻擊技術,後續還是可能持續零星發生,仍需留意。遭受攻擊的企業組織,同時也要注意這些破口是否被更多利用,是否還有橫向移動攻擊擴散的行為,這方面的偵測、監控能力,也將是國內更須關注的面向,關鍵CI防護自然重要,其他機關與民間產業同樣需引以為戒。

國際間也發生不少資安事故,並是牽扯高科技製造、能源產業、軍事產業,而備受注目,包括德國半導體製造商Semikron遭LV勒索軟體攻擊、歐洲大型能源業者Encevo遭勒索軟體BlackCat攻擊、歐洲導彈製造商MBDA遭竊取機敏資料。

本週重大資安新聞

【攻擊與威脅】

CISA警告Confluence漏洞已被駭客鎖定利用

兩週前Atlassian旗下企業協同軟體Confluence修補三個漏洞,其中CVE-2022-26138的密碼寫死漏洞最受注目,美國CISA在7月29日警告,發現已有駭客鎖定該漏洞攻擊,因此納入「Known Exploited Vulnerabilities」清單,要求聯邦機構在3週內儘速完成修補。事實上,對於這項漏洞Atlassian之前已警告,已經有人將該服務的密碼公布在網路上,而另一家資安業者在7月27日也曾發布報告指出該漏洞正被廣泛利用,如今CISA證實該漏洞備索定利用的情形,尚未修補的用戶應儘速採取行動,避免成為易受攻擊的Confluence伺服器。

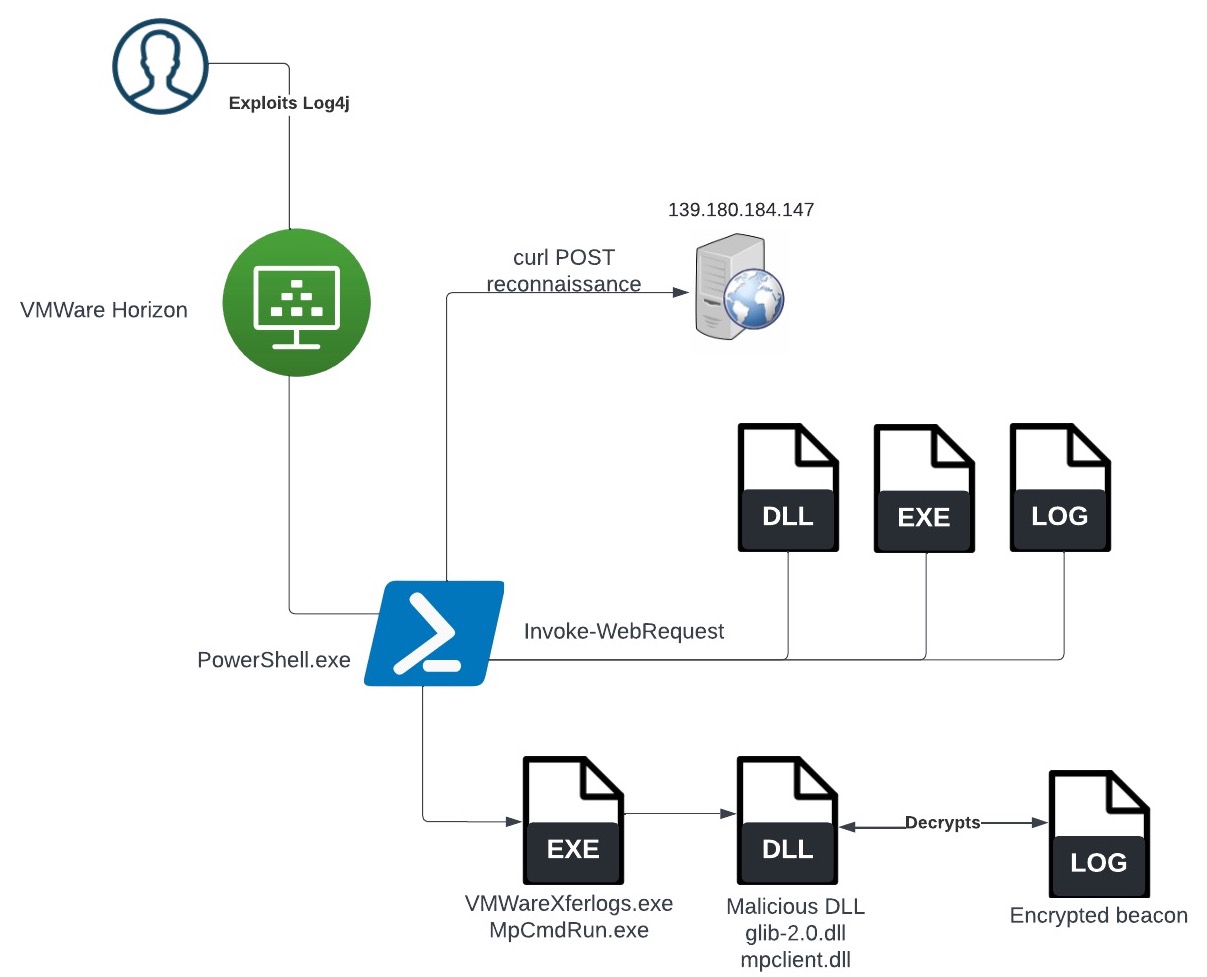

駭客利用Log4j漏洞以微軟防毒軟體側載部署LockBit 3.0

在勒索軟體攻擊行動裡,駭客濫用受害電腦內建工具的情況相當常見,就連防毒軟體也不例外。例如,資安業者SentinelOne發現,使用LockBit 3.0發動勒索軟體攻擊的駭客,近期鎖定受害電腦內建防毒軟體Microsoft Defender下手,以DLL側載(DLL Side-loading)的方式,載入滲透測試工具Cobalt Strike的Beacon,目的是為了規避各式資安防護系統。

在勒索軟體攻擊行動裡,駭客濫用受害電腦內建工具的情況相當常見,就連防毒軟體也不例外。例如,資安業者SentinelOne發現,使用LockBit 3.0發動勒索軟體攻擊的駭客,近期鎖定受害電腦內建防毒軟體Microsoft Defender下手,以DLL側載(DLL Side-loading)的方式,載入滲透測試工具Cobalt Strike的Beacon,目的是為了規避各式資安防護系統。

研究人員指出,這些駭客使用遠距工作平臺VMware Horizon的Log4Shell漏洞入侵組織,然後透過PowerShell執行Microsoft Defender的命令列程式MpCmdRun.exe,此程式在運作過程會載入mpclient.dll,最終解密並於受害電腦投放Cobalt Strike的Beacon。研究人員認為,駭客這麼做的目的,是為了規避現行針對VMware Horizon的各式偵測手法。

總統府網站傳出遭DDoS攻擊,疑與美國眾議院議長裴洛西訪臺有關

美國聯邦眾議院議長裴洛西(Nancy Pelosi)於8月2日晚間抵達臺灣,引起全球矚目。但在此之前,我國數個政府機關傳出網站遭到DDoS攻擊的情況。總統府表示在昨日傍晚約5時15分起,網站遭到境外DDoS攻擊,流量為平時的200倍,經處置後約於20分鐘恢復正常。但遭到DDoS攻擊的可能不只有總統府,根據美國媒體NBC News報導,國防部、外交部,以及桃園國際機場的網站,疑似也遭到攻擊,不過,僅外交部有國內媒體指出,網站可能因遭到攻擊而一度無法運作。

國防部證實8月3日網站遭到DDoS攻擊

國防部於8月4日證實,他們的網站約於3日晚間11時4分起,陸續遭到DDoS攻擊,並於11時27分流量過大導致服務中斷,經流量清洗與封鎖惡意中繼站,該網站於4日零時30分恢復運作。

而這起事故似乎已經不是國防部網站因裴洛西訪臺而遭到攻擊。根據美國新聞網站NBC News的報導,8月2日至少有4個政府網站遭到DDoS攻擊,而其中一個就是國防部的網站。

桃園機場網站疑遭到網路攻擊陸續出現服務中斷的情形

美國聯邦眾議院議長裴洛西訪臺引起中國不滿,該國解放軍在今日中午12時於臺灣周邊軍演,傳出桃園國際機場取消部分航班因應。但在軍演之前,卻傳出機場網站遭到攻擊而無法運作的情況。根據經濟日報、聯合新聞網、自由時報的報導,今日上午8時起,桃園國際機場的網站出現無法運作或是執行緩慢的現象。

根據上述的報導,知情人士透露這起事故發生的原因。起因疑似駭客持續發動攻擊,並屢次企圖登入網站,消耗伺服器大量運算資源,導致網站無法瀏覽。 對此,桃園國際機場也發出聲明,表示網站從上午8時許出現連線不穩定的情況,他們在11時排除。該公司亦指出內部網路、行動裝置App,以及機場營運皆正常。

7-11櫃臺後方數位看板的內容遭置換,刑事局調查指出是遭駭客入侵

美國聯邦眾議院議長裴洛西(Nancy Pelosi)昨晚抵臺後,今日早上許多民眾臉書分享在不同7-11便利商店,看到結帳櫃臺後方的廣告螢幕,播放「戰爭販子裴洛西滾出台灣」的影像,有民眾質疑是廣告還是被駭?對此事件,7-11表示由他們統一回應:「廠商受不明來源干擾播放訊息。」中央社報導指出,刑事局初步調查為駭客入侵。

美國聯邦眾議院議長裴洛西(Nancy Pelosi)昨晚抵臺後,今日早上許多民眾臉書分享在不同7-11便利商店,看到結帳櫃臺後方的廣告螢幕,播放「戰爭販子裴洛西滾出台灣」的影像,有民眾質疑是廣告還是被駭?對此事件,7-11表示由他們統一回應:「廠商受不明來源干擾播放訊息。」中央社報導指出,刑事局初步調查為駭客入侵。

臺鐵新左營車站電子看板疑遭駭客入侵,出現簡體中文恐嚇訊息

前民進黨桃園市議員王浩宇在臉書張貼照片表示,臺鐵新左營站的大型電子看板竟成為中國駭客統戰工具。該看板出現了簡體中文的文字與五星旗,並指控裴洛西此次來到臺灣,是對中國主權的挑釁。

此貼文發布後受到熱烈討論,當中有人指出,其實不光是臺鐵,南投48線道路旁的電子看板,也被竄改成相同的訊息。

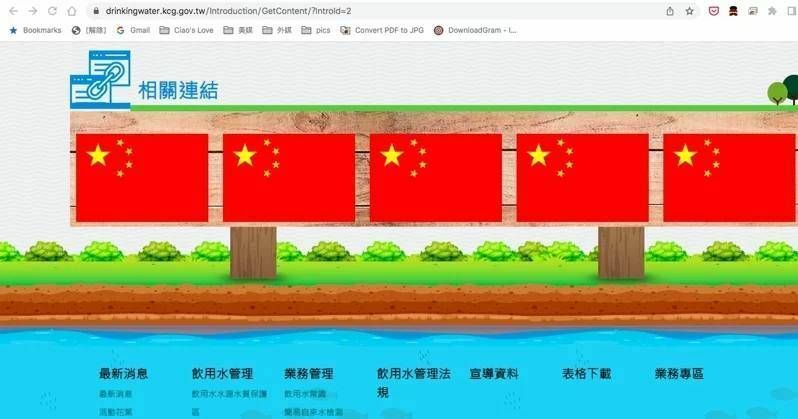

高雄市環保局飲用水網站被置換五星旗

高雄市環保局揭露飲用水檢測結果的網站,在昨天晚間8時56分,傳出遭到竄改的情況,網站上出現許多中國國旗。環保局於9時15分將網站下架維修。高雄市副市長羅達生表示,此網站主要用途是向市民宣導,市府並未發現資料遺失的情況,也不會影響市民權益。

高雄市環保局揭露飲用水檢測結果的網站,在昨天晚間8時56分,傳出遭到竄改的情況,網站上出現許多中國國旗。環保局於9時15分將網站下架維修。高雄市副市長羅達生表示,此網站主要用途是向市民宣導,市府並未發現資料遺失的情況,也不會影響市民權益。

警方初步調查顯示,駭客利用境外IP位址做為跳板入侵,是蓄意攻擊案件。

臺灣網路資訊中心指出8月2日至3日的攻擊流量占整體75%

自8月2日開始,全臺灣陸續發生政府機關遭到網路攻擊,以及電子看板出現恐嚇訊息的情況,但這樣的攻擊態勢有多嚴重?根據臺灣網路資訊中心(TWNIC)的統計,在8月2日至3日的期間,.tw國家頂級網域DNS最大查詢量約為每秒超過8.5萬筆,其中近75%是惡意攻擊封包,來源主要是美國與中國的雲端業者。

針對電子看板遭到竄改的情事,TWNIC認為相關攻擊行動發生的原因,在於廣告業者普遍資訊專業人力不足,亦有可能採用中國廠商的軟體,從而導致系統遭到攻擊。

駭客發動攻擊的C2中繼站也可以用租的!研究人員揭露Dark Utilities中繼站租賃服務

為了隱匿攻擊來源,駭客通常會架設C2中繼站來控制惡意軟體或下達命令,但如今這種中繼站也出現了租賃服務。思科揭露名為Dark Utilities的C2中繼站服務平臺(C2aaS),駭客宣稱提供匿名的C2基礎設施,攻擊者只要支付9.99歐元就可使用,目前至少有3千個活躍用戶,粗估經營者獲利3萬歐元。

此C2平臺目前支援駭客使用Windows、Linux的惡意軟體,並以星際檔案系統(IPFS)代管相關檔案。研究人員指出,這樣的租賃服務很可能日後受到攻擊者廣泛利用。

德國半導體製造商Semikron遭LV勒索軟體攻擊

德國半導體元件製造商Semikron於8月1日發出公告,表示該公司遭到勒索軟體攻擊,部分IT系統與檔案遭到加密,並指出駭客宣稱竊得了該公司的資料,但究竟有那些資料外洩?仍有待釐清。

根據資安新聞網站Bleeping Computer的報導,此製造商遭到LV勒索軟體攻擊,駭客竊得2 TB資料。

歐洲大型能源業者Encevo遭到勒索軟體BlackCat攻擊

勒索軟體駭客組織BlackCat攻擊行動頻頻,這次是針對歐洲能源供應商而來。根據新聞網站Dark Reading的報導,總部位於盧森堡的能源集團Encevo於7月25日發布公告,旗下的供電網路Creos與能源供應商Enovos,先後於7月22日、23日遭到網路攻擊,駭客盜走部分資料。勒索軟體駭客組織BlackCat於29日宣稱是他們所為,總共竊得150 GB資料、共18萬個檔案。Encevo表示,電力與能源供應並未因網路攻擊而中斷,但他們尚在調查資料外洩的情形。

有駭客聲稱入侵歐洲導彈製造商MBDA並竊取60 GB機敏資料

根據Security Affairs報導,指出暗網上有一使用者名稱為Adrastea的攻擊者,宣稱自己入侵了歐洲導彈製造商MBDA,該公司是一間由英國、法國與意大利合組的導彈開發與製造商,駭客聲稱從該公司基礎架構中發現嚴重漏洞,並竊取了60 GB的機密資料,包含員工參與的軍事項目,例如PLANCTON、CRONOS、CASIRIUS、EMADS、MCDS、B1NT等,以及該公司為歐盟國防部進行的商業活動資訊,還有合約協議,以及與其他公司通訊的資訊,目前尚不清楚攻擊者入侵的詳細資訊。

歐洲導彈製造商MBDA證實資料外洩

在7月下旬,有名自稱是Adrastea的「獨立研究人員」在多個地下論壇聲稱,他找到歐洲導彈製造商MBDA資訊系統的漏洞,並取得相關存取權限,竊得約60 GB機密資料並求售,內容包括飛彈系統、地對空飛彈及海岸防衛系統計畫的設計圖、相片、影片、簡報、合約,以及設計文件等資料。

到了8月1日,MBDA坦承確實有資料外洩的情況,但宣稱駭客是從外接式硬碟偷得資料,這些資料並非機密,該公司亦強調內部網路並未遭到入侵。但駭客究竟如何透過外接式硬碟取得該公司資料?MBDA不願說明。

殭屍網路RapperBot鎖定Linux主機而來,透過暴力破解入侵受害電腦

資安業者Fortinet揭露名為RapperBot的殭屍網路,該殭屍網路的惡意程式以Mirai為基礎開發,但具備獨有的C2通訊協定,且與多數殭屍網路病毒的特質有顯著的差異。RapperBot自2022年6月開始,鎖定Arm、MIPS、Sparc,以及x86架構的Linux電腦,利用暴力破解的方式及SSH連線來嘗試掌控受害電腦。此殭屍網路自發現的一個半月以來,針對全球3,500個IP位址發動攻擊。

研究人員指出,此殭屍網路病毒的功能,主要偏重於初期存取伺服器的能力,很有可能日後被用於內部網路環境的橫向移動。

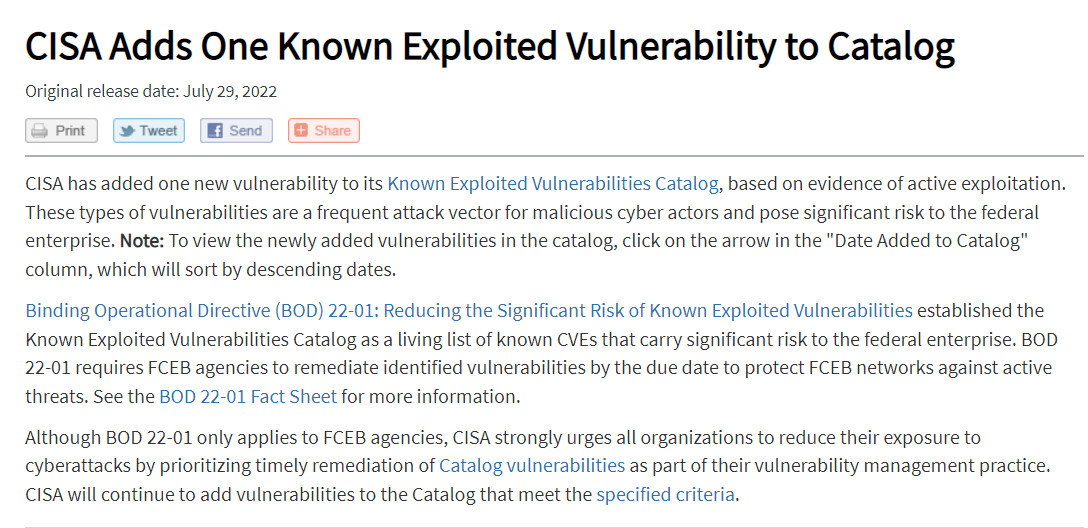

歐洲ENISA發布勒索軟體研究報告,分析過去一年623起事件外洩136TB資料,並指出這只是冰山一角

歐洲網路資訊安全局(ENISA)在7月29日發布Threat Landscape for Ransomware Attacks報告,當中收集並分析了2021年5月至2022年6月的623起的勒索軟體攻擊事件,當中揭露幾項重點與值得注意的統計數據,例如,他們透過LEDS矩陣(鎖住、加密、刪除、偷竊)與各式資產形式(檔案、記憶體、資料夾等9種),來分類勒索軟體的能力,並對勒索軟體生命週期進行分析。而在他們統計中發現,每月平均有10TB資料被勒索軟體攻擊過程竊取;在95.3%的事件中,受害者是不知道駭客是如何獲取進入企業內部的初始權限,只有29起得出結論;推估有6成受害者支付贖金;至少發現47個不同的勒索軟體攻擊者。特別的是,當中公布受害產業占比統計,以重工業件數最多近130件,資訊服務業超過70件,政府機關超過50件,而ENISA也特別強調,這些已對外揭露的事件,僅冰山一角。

近期最常見的勒索軟體為BlackHat與Lockbit 2.0

CoveWare公布2022第二季勒索軟體報告,當中指出幾個重點趨勢,包括攻擊者的攻擊技術不斷進步,一年前只有少數勒索軟體能加密非Windows作業系統,然而現在卻是幾乎RaaS的勒索軟體服務,都有針對Windows、Linux與ESXI環境提出穩定的版本,他們同時公布第二季常見勒索軟體,前三名為BlackCat(16.9%)、Lockbit 2.0(13.1%)、Hive(6.3%),而第四名Quantum新入榜值得關注。再以產業別來看,受害比例最高的是專業服務機構(21.9%),其次為政府公部門(14.4%)、醫療機構(10%)、軟體服務業(9.4%)、材料業(8.1%)。

3,200款行動裝置App恐洩露推特的API金鑰

行動裝置App的開發者若是採用了不當的配置,就有可能洩露使用者的社群網站帳號資料,而成為駭客攻擊的目標。資安業者CloudSEK近期找到3,207個App,會洩露推特API金鑰,攻擊者有可能用來存取受害者的帳號。

研究人員指出,其中有230個App會洩露全部4種推特身分驗證的憑證,而使得攻擊者能夠完全掌控受害的推特帳號,執行像是轉推、移除追隨者、取得帳號設定等。而駭客在取得這些推特帳號的控制權後,很有可能會組成機器人(Bot)軍隊,以這些帳號來散布假消息。

針對中國駭客鎖定UEFI韌體的惡意攻擊行動,華碩提出進一步說明

卡巴斯基研究人員日前公布中國駭客鎖定電腦UEFI韌體的攻擊行動,駭客在採用華碩與技嘉H81晶片組主機板上植入惡意軟體CosmicStrand,但表示他們並不清楚駭客部署惡意軟體的方法。對此,華碩向iThome表示,經過他們的調查,駭客並非透過主機板UEFI BIOS的漏洞攻擊,而是主機板的BIOS韌體燒錄器遭到不明外力竄改,或是在更換ROM元件時被植入此惡意軟體。

華碩表示,若是使用者購買二手的主機板,有可能會取得內有惡意軟體的產品,他們呼籲這些用戶儘速從華碩網站下載BIOS更新。該公司亦強調購買全新主機板的用戶不會遭到攻擊。

跨鏈協定Nomad遭入侵,1.9億美元加密貨幣慘遭清空

駭客鎖定加密貨幣平臺漏洞發動攻擊,並將資金洗劫一空的情況,最近似乎越來越頻繁。跨鏈橋服務業者Nomad於8月2日清晨遭到攻擊,一群發現漏洞的駭客不斷把加密貨幣轉走,導致此系統上價值1.9億美元的加密貨幣,在數個小時後只剩下7.7萬美元。

該公司已著手調查,並感謝白帽駭客協助保住部分加密貨幣。然而雪上加霜的是,在此起事故發生之後,竟有詐騙集團假冒Nomad的名義行騙。

區塊鏈平臺Solana遭到攻擊,近8千個錢包遇害

在8月2日3日,區塊鏈平臺Solana出現了大量加密貨幣錢包資產被盜的情況,此事亦得到Solana的證實。根據區塊鏈分析業者Elliptic的統計,7,947個Solana熱錢包中的數位資產被盜轉,共有580萬美元數位資產被盜,當中有260萬美元為美元穩定幣(USDC)、180萬美元的SOL幣。研究人員指出,此起攻擊事件疑似與軟體錢包有關,而非Solana平臺程式碼的臭蟲。

中國駭客開發新的攻擊框架Manjusaka

駭客在攻擊行動中經常濫用滲透測試工具Cobalt Strike進行偵察,但現在開始有人打算開發新的工具來代替Cobalt Strike,而使得相關攻擊更難被察覺。思科旗下的威脅情報團隊Talos,近期在調查客戶網路環境遭到Cobalt Strike攻擊的過程中,意外發現名為Manjusaka的攻擊框架。此框架的惡意程式使用程式語言Rust開發,並能攻擊Windows與Linux電腦,C2中繼站的部分則是使用Go語言開發,且採用簡體中文介面。

研究人員認為,雖然Manjusaka仍在開發階段,但已具備相當強大的功能,駭客日後很可能會用來全面取代Cobalt Strike。

駭客複製逾3.5萬個GitHub儲存庫,意圖散布惡意軟體

程式碼儲存庫提供的複製功能,讓開發人員能引用他人的程式碼並進一步改寫,但這樣的功能也有可能遭到濫用。軟體開發員Stephen Lacy近日在GitHub上發現,有35,613個儲存庫被用於惡意軟體攻擊,但這些儲存庫並非駭客自行建置,而是複製他人的儲存庫而來。

另一名開發者James Tucker表示,這些被複製的儲存庫很有可能還會曝露原始儲存庫的API密鑰、Token、AWS的帳密。GitHub獲報後已刪除上述複製的儲存庫,並強調尚未有證據顯示開發者的帳號遭駭。

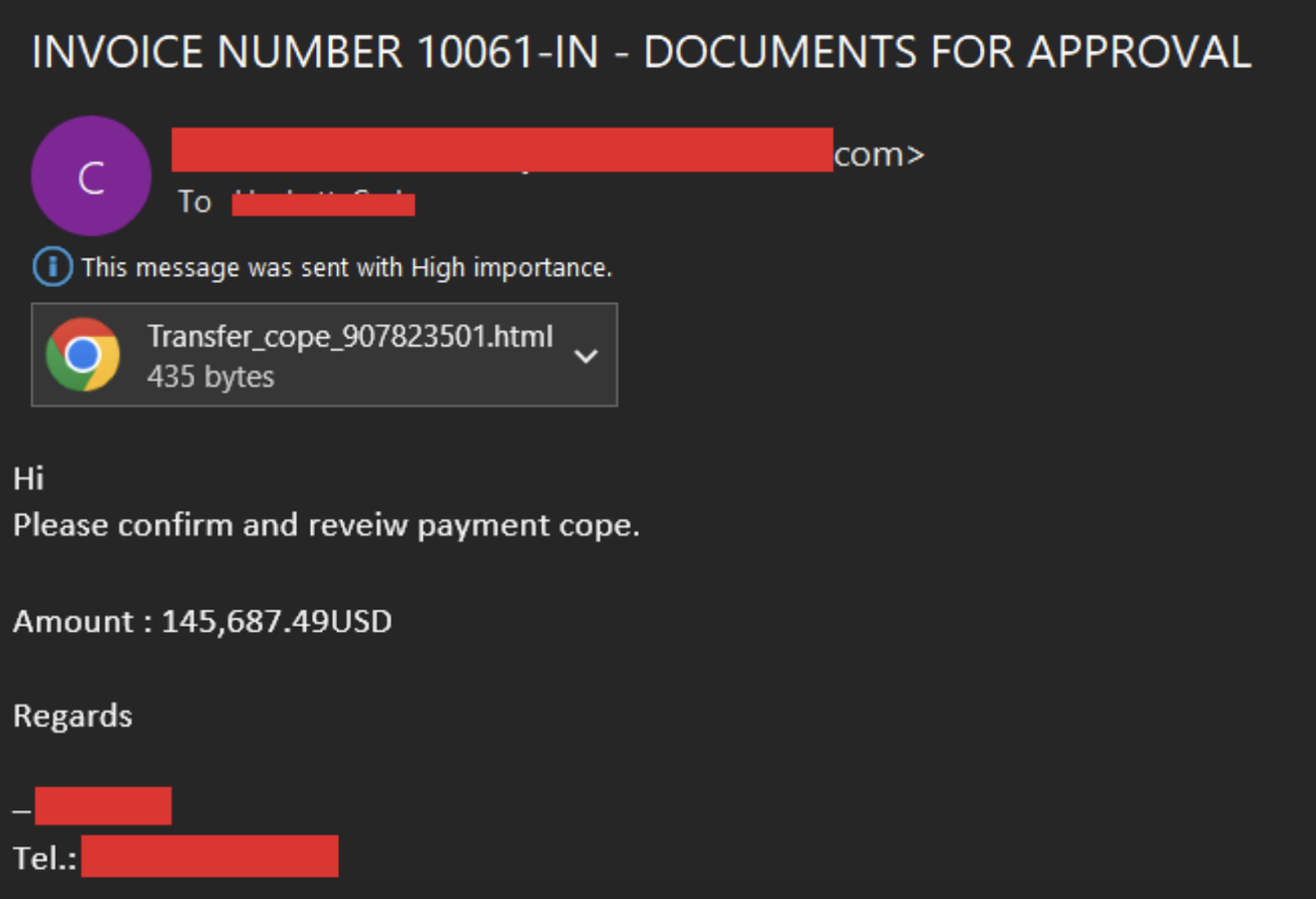

大規模微軟電子郵件信箱服務攻擊再度鎖定企業而來

資安業者Zscaler近期揭露針對微軟電子郵件用戶的網路釣魚行動,駭客在今年6月,使用了Adversary-in-the-Middle(AiTM)的攻擊手法,來規避多因素驗證(MFA)的身分驗證流程,並使用URL重新導向的方式來規避企業的防護系統偵測。

資安業者Zscaler近期揭露針對微軟電子郵件用戶的網路釣魚行動,駭客在今年6月,使用了Adversary-in-the-Middle(AiTM)的攻擊手法,來規避多因素驗證(MFA)的身分驗證流程,並使用URL重新導向的方式來規避企業的防護系統偵測。

這些駭客攻擊的目標主要位於美國、英國、紐西蘭、澳洲,並鎖定金融、能源、製造業下手。研究人員指出,為了延長攻擊的有效時間,駭客濫用了雲端程式碼編譯平臺,如:CodeSandbox、Glitch等。

駭客利用AiTM手法攻擊微軟企業用戶的情況並非首例──微軟在上個月揭露在2021年9月開始出現的攻擊行動。相較之下,發生在今年6月的事故裡,駭客利用了更多隱匿攻擊意圖的手法。

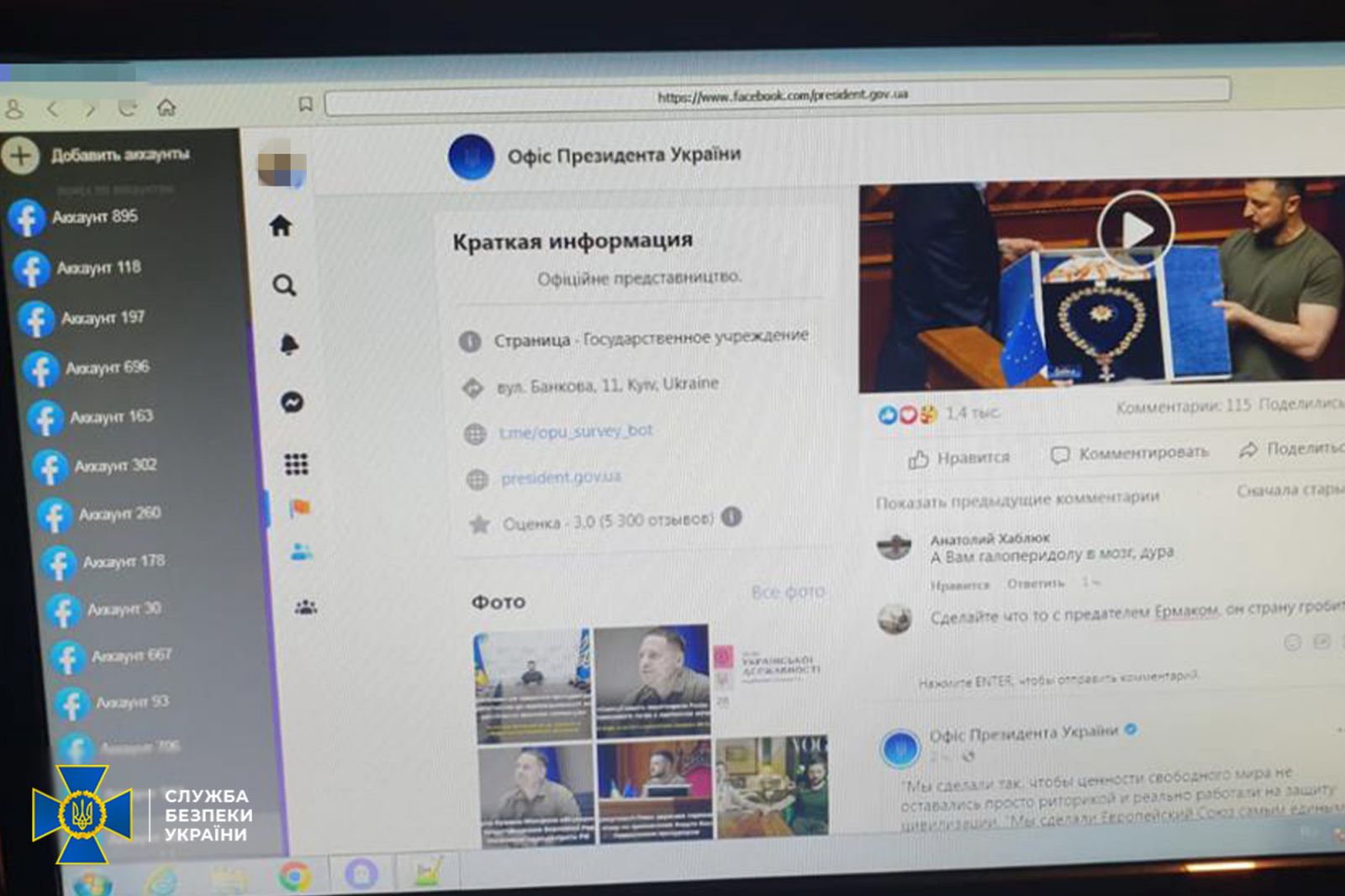

烏克蘭破獲俄羅斯在基輔架設的機器人農場

為了誤導烏克蘭人對戰爭情勢的了解,俄羅斯駭客試圖透過機器人(Bot)農場來大量散播假消息,而且還是在烏克蘭境內部署相關設備。烏克蘭國家安全局(SSU)於8月2日指出,他們破獲俄羅斯人在基輔架設的機器人農場,這個農場擁有超過百萬個機器人,並使用了5千張SIM卡來建置社群網站帳號,該農場亦架設200個代理伺服器,以便隱匿來源IP位址。

為了誤導烏克蘭人對戰爭情勢的了解,俄羅斯駭客試圖透過機器人(Bot)農場來大量散播假消息,而且還是在烏克蘭境內部署相關設備。烏克蘭國家安全局(SSU)於8月2日指出,他們破獲俄羅斯人在基輔架設的機器人農場,這個農場擁有超過百萬個機器人,並使用了5千張SIM卡來建置社群網站帳號,該農場亦架設200個代理伺服器,以便隱匿來源IP位址。

出現鎖定竊取Discord Token與金融資料的惡意NPM套件

資安業者卡巴斯基在7月28日揭露一起惡意NPM套件活動,其目的是竊取社群平臺Discord的Token與金融資料,該公司說明,他們是透過內部自動化系統監控開源儲存庫時,在7月26日發現NPM中有四個可疑套件包,當中都具有高度混淆的Python與JavaScript程式碼,他們將此惡意活動稱之為「LofyLife」。 具體而言,卡巴斯基所發現Python的惡意程式,是Volt Stealer開源Token記錄器的修改版本,其作用是在受感染的機器上竊取Discord Token與受害者IP位址,並透過HTTP上傳,另一名為Lofy Stealer的JavaScript惡意軟體,則是為了感染Discord用戶端檔案而建立,主要是監控受害者的行為,包括用戶何時登入、更改電子郵件或密碼、MFA的啟用與關閉,以及增加金融卡等付款方式,而這些收集到的資訊將會上傳到3個遠端的特定網域。

遠通電收警告當心冒名釣魚簡訊後,再呼籲慎防假冒eTag通知的釣魚郵件

假冒eTag名義的網路釣魚詐騙橫行,7月27日遠通電收發布公告,指出有人透過電子郵件發送網釣郵件,像是假冒遠通電收以eTag儲值失敗贈送儲值金的名義,或是eTag認證通知的名義,引誘使用eTag的車主點擊信中連結,可能騙取民眾個資。值得關注的是,這種以遠通電收名義的網釣攻擊持續發生,像是今年5月2日遠通電收也曾警告,發現有假冒該公司名義,發送到期繳費通知的SMS簡訊,內含不明網址,而刑事警察局在6月曾揭露一起事件,說明有民眾接獲通行費58元即將到期的簡訊,誤信點擊連結,依欄位輸入車號、身分證字號、信用卡卡號等資料,遭詐騙美金2千元。刑事局表示,網路詐騙會假冒各式名義,民眾務必自行找尋官方機構聯繫管道確認,或撥打110、165查詢。

Google Cloud中的XSS漏洞,可能導致Google Play帳戶遭劫持

根據The Daily Swig報導,有研究人員通報Google Cloud、DevSite與Google Play存在的兩個XSS漏洞,共獲得8千多美元的獎勵。根據該研究人員NDevTK的說明,一個漏洞屬於Google DevSite中的反射型XSS漏洞,一個被攻擊者控制的連結,可以在原http://cloud.google.com與http://developers.google.com執行JavaScript,這意謂著攻擊者可以繞過同源政策(Same-origin policy),讀取與修改其內容。 另一個是屬於Google Play上的DOM-based XSS,通常發生在JavaScript執行過程,從攻擊者控制的資源像是URL獲取資料時,被帶入了惡意指令,將其傳遞給執行程式碼的eval()或innerHTML,這通常讓攻擊者可以利用來執行惡意JavaScript,竊取其他用戶身分。

北韓駭客Kimsuky利用惡意瀏覽器擴充套件,讀取受害者的Gmail、AOL電子郵件信箱

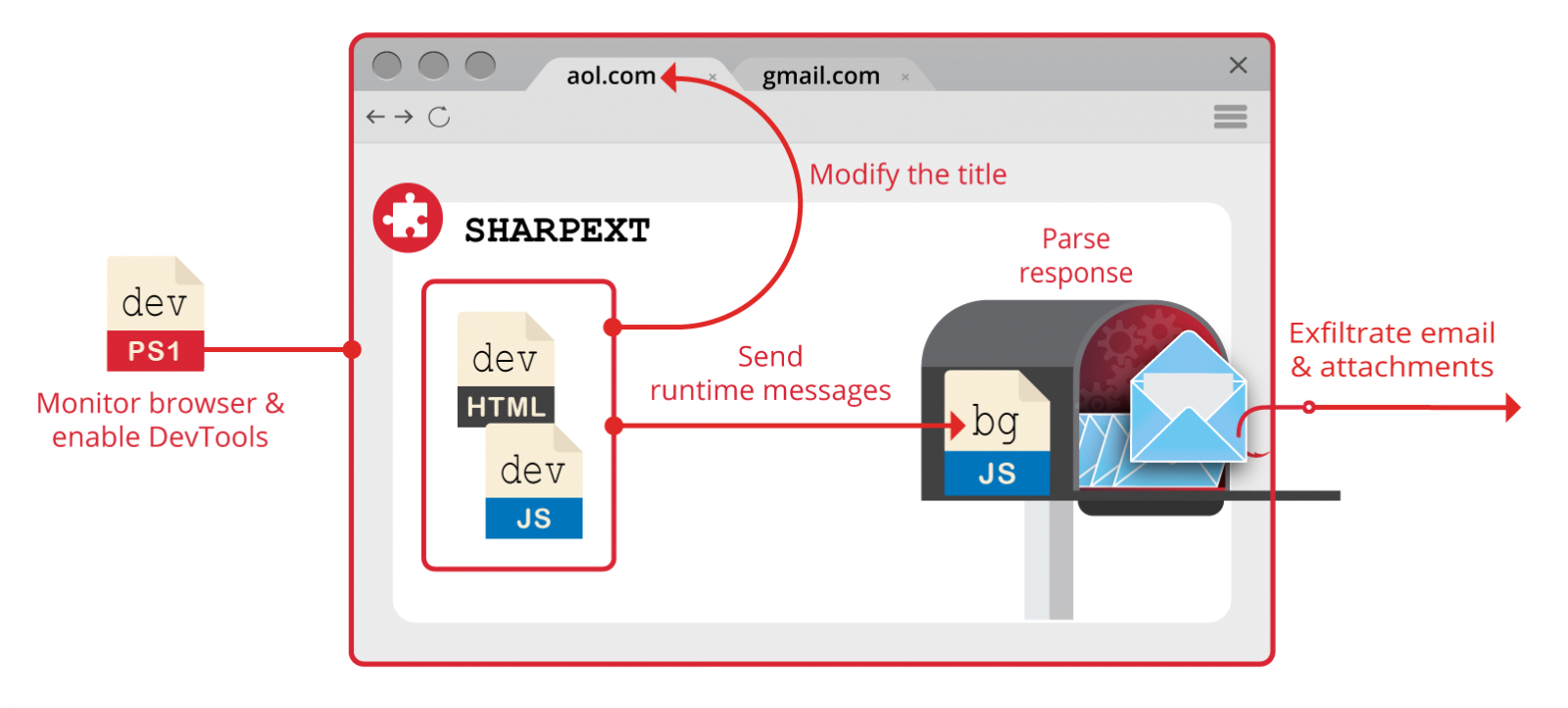

網頁瀏覽器的擴充套件再度成為駭客竊密的管道!資安業者Volexity揭露名為Sharpext的攻擊行動,北韓駭客組織Kimsuky於去年9月開始,鎖定Chrome、Edge,以及Whale等網頁瀏覽器,利用VBS指令碼部署名為Sharpext的惡意擴充套件,並藉由此擴充套件竊取受害者Gmail與AOL帳號的電子郵件,駭客在美國、歐洲、南韓等地,針對外交政策、核能等具有戰略利益的人士發動攻擊。

網頁瀏覽器的擴充套件再度成為駭客竊密的管道!資安業者Volexity揭露名為Sharpext的攻擊行動,北韓駭客組織Kimsuky於去年9月開始,鎖定Chrome、Edge,以及Whale等網頁瀏覽器,利用VBS指令碼部署名為Sharpext的惡意擴充套件,並藉由此擴充套件竊取受害者Gmail與AOL帳號的電子郵件,駭客在美國、歐洲、南韓等地,針對外交政策、核能等具有戰略利益的人士發動攻擊。

研究人員指出,這起攻擊的手法相當特別,駭客並非透過擴充套件竊取受害者儲存在瀏覽器的相關帳密,而是在受害者已經成功存取上述的電子郵件信箱帳號後,才竊取所需的信件。這樣的手法使得電子郵件服務業者難以察覺相關攻擊,也不會觸發受害者電子郵件帳號的可疑活動警報,而使得資安人員發現此類攻擊的難度相當高。

駭客架設1.1萬個投資詐騙網站,針對歐洲用戶而來

駭客假冒名人的名義行騙的情況越來越猖獗,不只規模極為龐大,還同時結合了網路與實體的手法。資安業者Group-IB揭露擁有11,197個網站的大型詐騙網路,這些駭客鎖定歐洲各地的民眾,以投資比特幣或黃金的名義進行詐騙,宣稱只要有750歐元(約新臺幣2.3萬元)就能入場,3天能獲利700歐元。

研究人員指出,駭客不只在詐騙網站盜用名人身分行騙,還會在受害者填寫聯絡資訊後,致電要受害者存錢,然而匯入款項後,駭客便會提高兌現的門檻,要求匯入更多的資金,使得受害者無法取回獲利與本金。

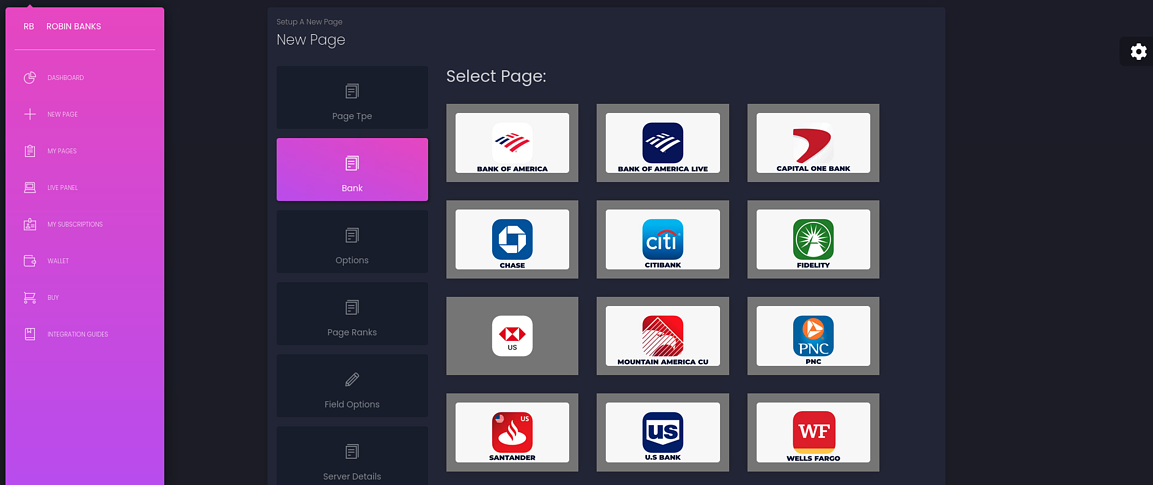

Robin Banks向駭客出售網釣工具包,鎖定美、英、澳銀行用戶

網路釣魚攻擊也出現分工的現象!資安業者IronNet指出,有駭客組織自今年3月開始,推出名為Robin Banks的網路釣魚工具包,此工具包可讓網路犯罪者取得美國、英國、加拿大、澳洲人士的財務資料,駭客透過軟體訂閱服務的方式(Phishing-as-a-Service)提供相關工具。此工具包在6月中旬被用於發動大規模攻擊,駭客將其用於竊取花旗銀行用戶的帳號資料與財務資料,並企圖盜取微軟帳號的帳密。研究人員指出,此網路釣魚工具包很可能被駭客加以利用,將其用於取得入侵受害組織的初期存取管道,以便進行後續的攻擊行動(如勒索軟體攻擊)。

網路釣魚攻擊也出現分工的現象!資安業者IronNet指出,有駭客組織自今年3月開始,推出名為Robin Banks的網路釣魚工具包,此工具包可讓網路犯罪者取得美國、英國、加拿大、澳洲人士的財務資料,駭客透過軟體訂閱服務的方式(Phishing-as-a-Service)提供相關工具。此工具包在6月中旬被用於發動大規模攻擊,駭客將其用於竊取花旗銀行用戶的帳號資料與財務資料,並企圖盜取微軟帳號的帳密。研究人員指出,此網路釣魚工具包很可能被駭客加以利用,將其用於取得入侵受害組織的初期存取管道,以便進行後續的攻擊行動(如勒索軟體攻擊)。

澳洲男子開發間諜軟體Imminent Monitor提供給家暴者

間諜軟體不只是被用於監控政治人物,還有可能成為家暴者監控受害人的幫兇。澳洲聯邦警察(Australian Federal Police,AFP)於7月30日宣布,他們逮捕涉嫌製作RAT木馬程式Imminent Monitor的24歲男子,這名男子自2013年至2019年,打造木馬程式並進行販賣,目前遭到6項指控。此人與另一男子合作,將木馬程式賣到128個國家,擁有超過14,500個用戶。

值得留意的是,買家當中可能有不少是家暴者。澳洲聯邦警察指出,他們確定當地有201人購買此木馬程式,而當中使用PayPal付款的買家,有14.2%是受到家庭暴力保護令(Domestic Violence Order,DVO)列管的人士,比例可說是相當高。此外,另有一名是孩童性犯罪者。

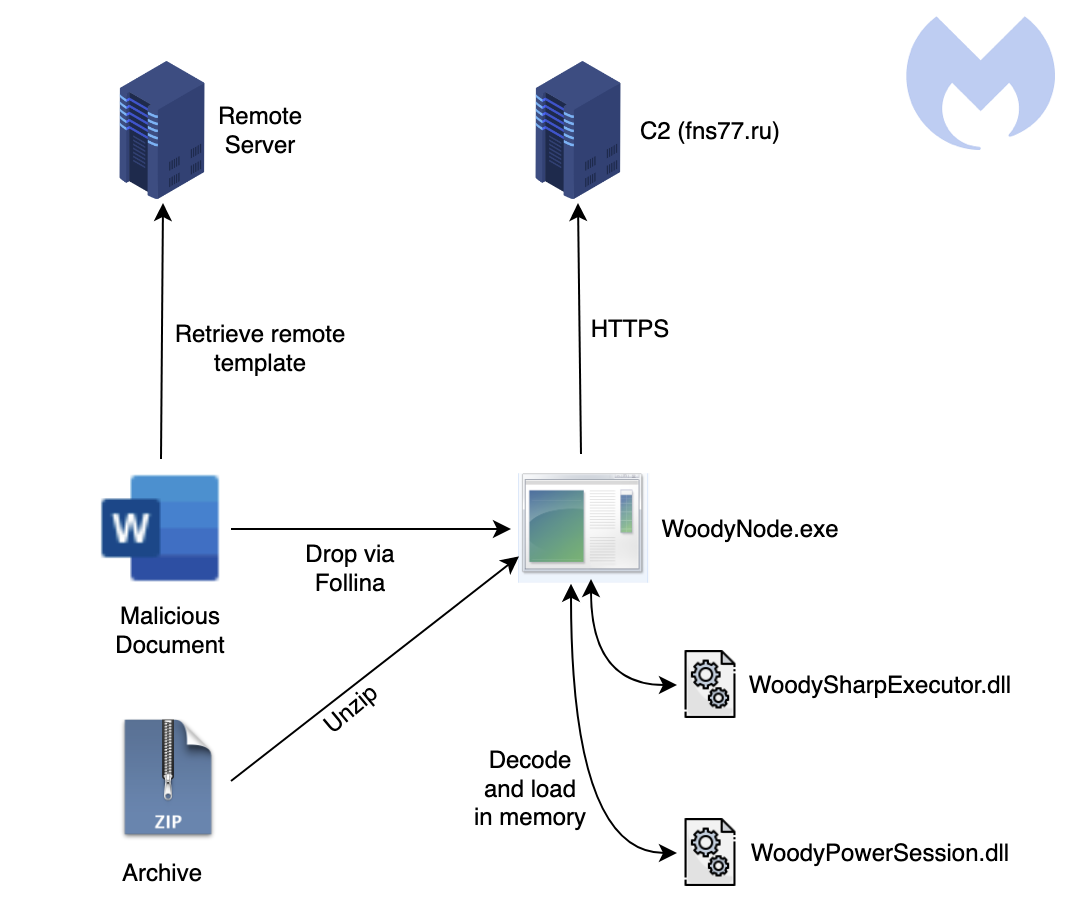

俄羅斯航空公司遭到Woody RAT惡意軟體攻擊

資安業者Malwarebytes發現為期超過一年的木馬程式Woody RAT攻擊行動,駭客疑似鎖定俄羅斯聯合航空製造公司下手,並透過壓縮檔或是惡意Office檔案來散布此惡意軟體。

資安業者Malwarebytes發現為期超過一年的木馬程式Woody RAT攻擊行動,駭客疑似鎖定俄羅斯聯合航空製造公司下手,並透過壓縮檔或是惡意Office檔案來散布此惡意軟體。

研究人員指出,在惡意Office檔案中,駭客利用了Follina漏洞在受害電腦植入木馬程式。此外,為防範資安人員追查源頭,該惡意軟體與C2通訊的流量,使用了RSA-4096和AES-CBC等演算法來進行加密。

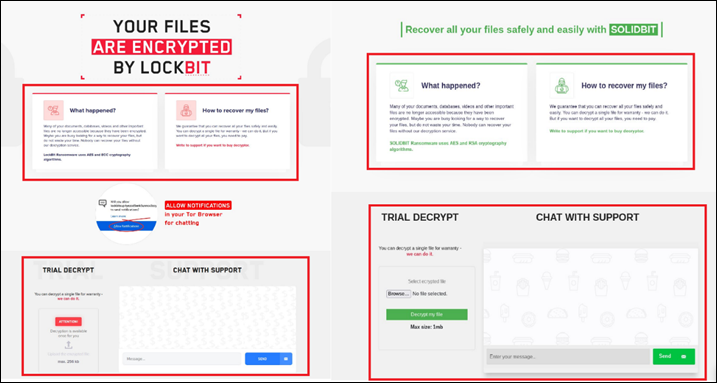

勒索軟體SolidBit鎖定電玩玩家與社群網站用戶而來

趨勢科技發現勒索軟體SolidBit變種,駭客將此惡意軟體上傳到GitHub,並偽裝成遊戲工具或是社群網站工具,如英雄聯盟(League of Legends)的帳號檢測工具、Instagram追隨者機器人,來引誘受害人上當。

趨勢科技發現勒索軟體SolidBit變種,駭客將此惡意軟體上傳到GitHub,並偽裝成遊戲工具或是社群網站工具,如英雄聯盟(League of Legends)的帳號檢測工具、Instagram追隨者機器人,來引誘受害人上當。

研究人員指出,此勒索軟體採用.NET開發,並以勒索軟體Yashma(亦稱Chaos)為基礎進行修改,並擁有類似LockBit的勒索訊息及通訊網站。開發SolidBit的駭客以訂閱服務型式(Ransomware-as-a-Service)提供相關工具,並以收到的贖金8成為誘因,吸引攻擊者上門。

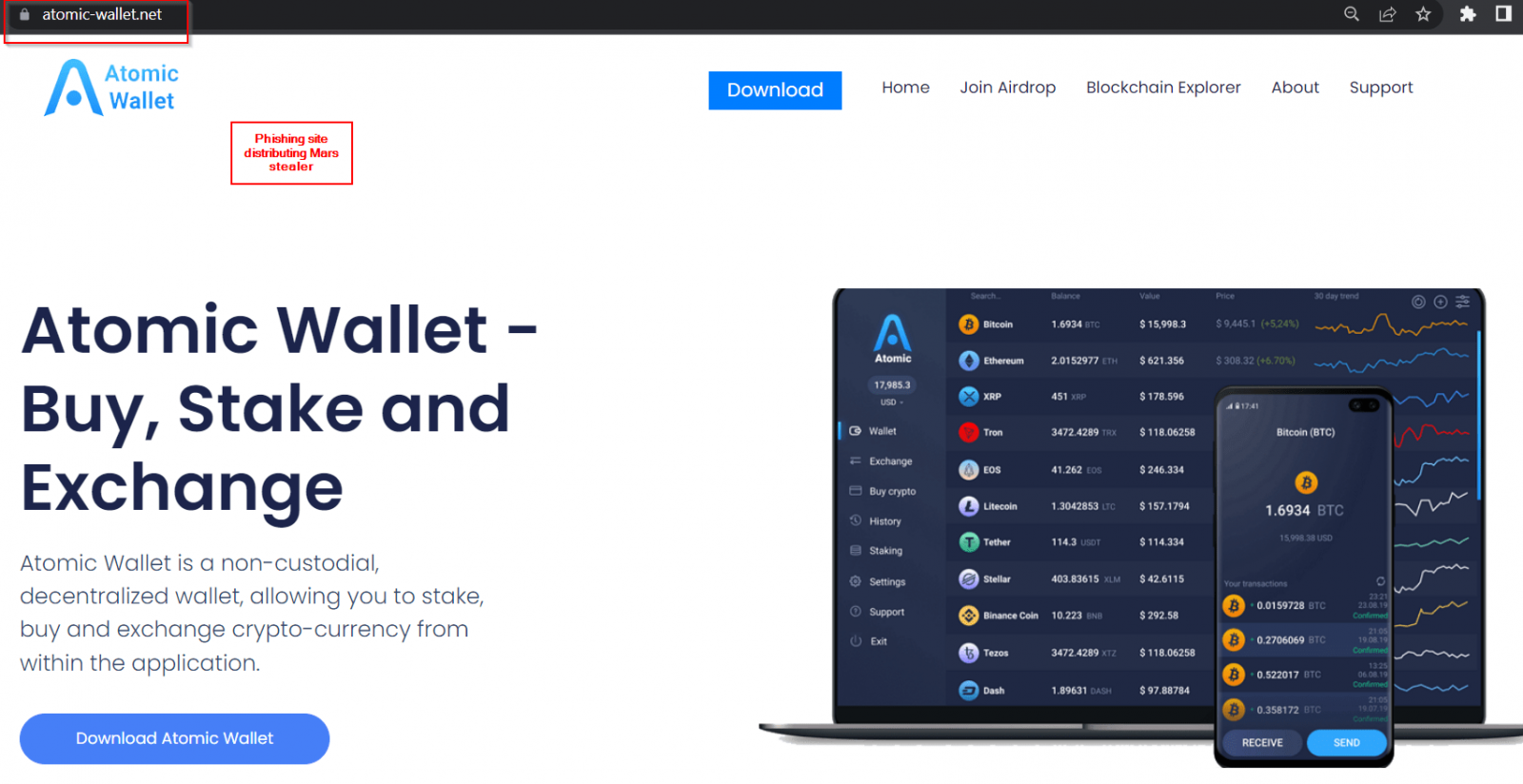

駭客以提供加密貨幣錢包軟體的名義散布惡意軟體Mars Stealer

資安業者Cyble揭露近期竊密軟體Mars Stealer的散布手法,駭客打造冒牌的Atomic加密貨幣錢包網站,吸引投資加密貨幣的Windows使用者上勾。

資安業者Cyble揭露近期竊密軟體Mars Stealer的散布手法,駭客打造冒牌的Atomic加密貨幣錢包網站,吸引投資加密貨幣的Windows使用者上勾。

一旦投資者依照指示下載、安裝應用程式,此安裝程式的批次檔(AtomicWallet-Setup.bat)將會觸發PowerShell命令,來提升權限,並執行以AES或Base64演算法加密的程式碼,進而於受害電腦植入Mars Stealer。研究人員呼籲使用者要留意下載應用程式管道。

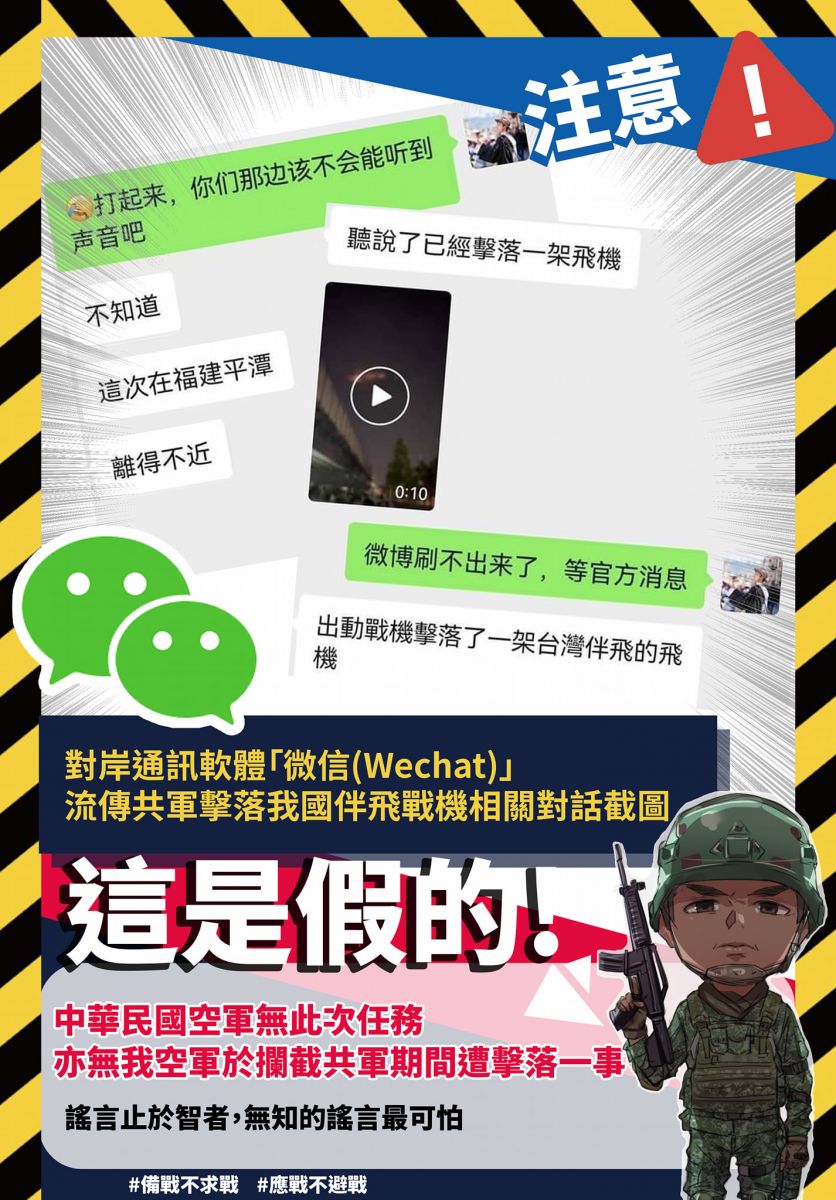

網路流傳解放軍擊落我國戰機的消息,遭國防部駁斥

美國眾議院議長裴洛西訪臺引發中國不滿,不只駭客針對政府機關發動網路攻擊,也有人伺機散布軍事演習的假消息來混淆視聽。

美國眾議院議長裴洛西訪臺引發中國不滿,不只駭客針對政府機關發動網路攻擊,也有人伺機散布軍事演習的假消息來混淆視聽。

國防部於8月4日指出,近期中國通訊軟體Wechat流傳一則消息,聲稱解放軍的戰機擊落了臺灣「伴飛」的戰機,並透過螢幕截圖的方式散布。但國防部強調,實際上,我國空軍根本沒有安排、執行上述提及的任務,亦無戰機遭擊落的情事,微信流傳的是不實資訊。

事實上,這並非中國本週首度散布的謠言。在8月3日,有中國媒體報導桃園國際機場遭到導彈襲擊,並聲稱有飛官開F-16戰機投誠中國。然而,桃園國際機場根本沒有遭到軍事攻擊,中國媒體所指稱的軍官已在2020年11月因公殉職,並追贈少將。

警察相關勤務系統於8月4日晚間無法使用,疑為網路連線設備故障造成

本週臺灣政府機關接連傳出遭到網路攻擊,在這個敏感時刻相關系統故障,很可能讓人認為是駭客入侵造成。警用行動電腦系統M-Police與相關勤務系統於8月4日晚間,發生無法連線的情況,導致執勤員警因無法連線而勤務大亂,外界懷疑是遭到駭客攻擊所致。

針對上述的情況,內政部警政署發出聲明,表示他們於昨日22時30分,發現警察相關勤務系統無法使用,經調查是機房網路連線設備故障所致,初步排除遭到駭客攻擊,亦無民眾個資外洩。經更換設備後,上述系統於今日0時50分陸續恢復服務。

【漏洞與修補】

VMware多項產品存在身分驗證繞過漏洞,恐被攻擊者用來取得管理員權限

VMware於8月2日發布資安通告,針對旗下身分驗證解決方案提供修補程式。當中最值得留意的是身分驗證繞過漏洞CVE-2022-31656,CVSS風險評分為9.8分,影響Workspace ONE Access、Identity Manager、vRealize Automation。一旦遭利用,駭客很可能在不需通過身分驗證的情況下取得管理權限。該公司呼籲用戶要儘速安裝修補程式。

大華IP視訊鏡頭存在漏洞,恐遭攻擊者挾持

資安業者Nozomi Networks指出,大華吸頂式IP監視器IPC-HDBW2231E-S-S2存在漏洞CVE-2022-30563,一旦攻擊者加以利用,就有可能藉由該公司對網路影像互通標準ONVIF的驗證機制實作不當,來進行中間人(MitM)攻擊,進而建立管理員帳號並取得最高權限,進而接管監視器設備。大華獲報後於6月28日發布修補程式。

WPS Office出現OLE物件處理漏洞,PPS、PPSX簡報檔案恐被用於攻擊

WPS Office臺灣總代理無敵科技於8月3日發布資安通告,他們發現特定版本的Windows版辦公室軟體,在處理物件連結與嵌入(OLE)的過程中,存在邏輯漏洞,可被攻擊者用來製造惡意的PPS與PPSX簡報檔案,使用者若是不慎開啟這種惡意檔案,並在播放投影片的過程移動滑鼠或點選OLE物件,就有可能從遠端伺服器下載惡意程式碼並執行,使得攻擊者能在電腦重開機後進行控制。該公司表示將發布新版修補上述漏洞。

美國緊急警報系統存在重大漏洞,恐被攻擊者用於在電視與廣播傳送假警報

美國國土安全部(DHS)於8月1日發布資安通告,指出攻擊者可透過該國的緊急警報系統(EAS),利用編碼器與解碼器當中的重大漏洞,進而在電視與廣播發送假的警報訊息。此漏洞由資安業者Cybir的研究人員發現,並將於DEFCON 2022大會上展示概念性驗證(PoC)攻擊。

29款居易路由器存在重大漏洞,攻擊者可用來接管設備

資安業者Trellix發現居易(DrayTek)路由器漏洞CVE-2022-32548,一旦攻擊者利用該漏洞,可在不需身分驗證或使用者交互的情況下,透過網路發動攻擊,進而有可能接管設備,或是竄改DNS配置、發動DDoS攻擊、用於挖礦攻擊等,CVSS風險評分為10分。共有29款Vigor系列路由器存在相關漏洞,根據物聯網搜尋引擎Shodan的搜尋結果,有70萬臺設備可能曝險,這些設備多在英國、越南、荷蘭、澳洲。居易已發布新版韌體修補上述漏洞。

WordPress外掛程式Download Manager存在任意檔案刪除漏洞,波及10萬個網站

資安業者Wordfence於7月上旬,發現WordPress檔案下載管理外掛程式Download Manager的重大漏洞CVE-2022-2431,此漏洞可被攻擊者用於刪除伺服器上wp-config.php,進而重新部署WordPress就能取得管理權限,CVSS風險評分為8.8分,有10萬個網站可能曝險。研究人員經由WordPress通報後,開發者於7月27日發布3.2.53版修補漏洞。

【資安防禦措施】

台積電推動「營業秘密註冊制度同學會」,鼓勵中小企業及早建立,金融、旅遊、餐飲也應採用

營業祕密保護一直是國內高科技製造業的重中之重,在上週舉行的科技產業誠信治理與營業秘密保護高峰論壇的一場議程中,台積電揭露今年將推動營業秘密註冊制度,希望能夠帶動供應鏈,更完善營業秘密管理的實力。該公司副法務長謝福源表示,今年2月與供應鏈策略夥伴的光洋應用材料、新應材,建構營業秘密註冊系統並實施註冊制度,到了6月16日進一步舉行「營業祕密註冊制度同學會」第一次開會。 特別的是,台積電不僅分享營業祕密註冊制定的五大策略,從釐清流程、設計註冊表格、註冊系統、激勵與獎勵到專人負責管理,同時建議中小企業在公司規模還沒很大之前,盡快建立這樣的制度,甚至鼓勵國內服務業也可以仿效,無論是金融業、旅遊業、餐飲業。

【其他資安新聞】

企業上雲安全應首重雲端的安全治理,多雲、混合環境成主流,簡化管理複雜性是關鍵

為強化智慧合約的開發安全,臺灣區塊鏈新創Xrex開源相關資安工具

偷偷加入抓漏洞的丹麥學生找到Cloudflare新測試服務的漏洞

Google修補安卓重大漏洞CVE-2022-20345,若不修補有可能讓攻擊者透過藍牙發動RCE攻擊

研究人員揭露Go語言的ParseThru漏洞,恐波及此程式語言開發的應用程式

GitHub持續交付與整合服務存在漏洞,恐被用於取得GitHub儲存庫存取權限

德國工商協會DIHK疑遭大規模網路攻擊,被迫關閉所有IT系統、郵件伺服器、電話

阿拉伯聯合大公國零售業者Spinneys證實7月中旬遭勒索軟體攻擊,客戶資料外洩

趨勢科技揭露惡意droppers攻擊活動DawDropper散布金融木馬

臺電公布8月3日遭到網路攻擊的次數達490萬次,已超過6月及7月總和

行政院政務委員唐鳳表示,8月3日攻擊流量逾15 TB、最高流量為過往的23倍

8月4日上午司法院法學資料檢索系統停擺,疑為程式漏洞所致,初步排除外部攻擊

IBM發表2022年企業資料外洩成本報告,6成企業在資料外洩後以提高產品價格來轉嫁損失

駭客組織Evil Corp疑似利用惡意軟體Raspberry Robin發動攻擊

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10