惡名昭彰的勒索軟體駭客LockBit又有了新動作了!有研究人員發現,這些駭客近期利用受害電腦內建的防毒軟體Microsoft Defender,以DLL側載(DLL Side-loading)的方式,載入Cobalt Strike的Beacon。但這起攻擊行動另一個相當令人關注的地方,在於駭客入侵受害組織的管道,是尚未修補Log4Shell漏洞的VMware Horizon遠距辦公系統。

行動裝置開發者在串接社群網站的程式碼裡,很可能採用了不安全的配置,而使得用戶的社群網站帳號曝險。最近有研究人員發現超過3千款App會洩露使用者推特帳號,其中有230款更是能讓攻擊者完全控制帳號。使得研究人員提出警告,駭客得手後,很可能會濫用於散布假消息。

駭客利用惡意瀏覽器擴充套件發動攻擊,有越來越多的趨勢。而最近北韓駭客發起的攻擊行動相當特別,他們使用的惡意套件會在受害者打開Gmail、AOL信箱後才進行竊密, 而使得電子郵件服務供應商或是資安防護系統都難以察覺攻擊行為。

【攻擊與威脅】

勒索軟體LockBit透過微軟防毒軟體側載Cobalt Strike

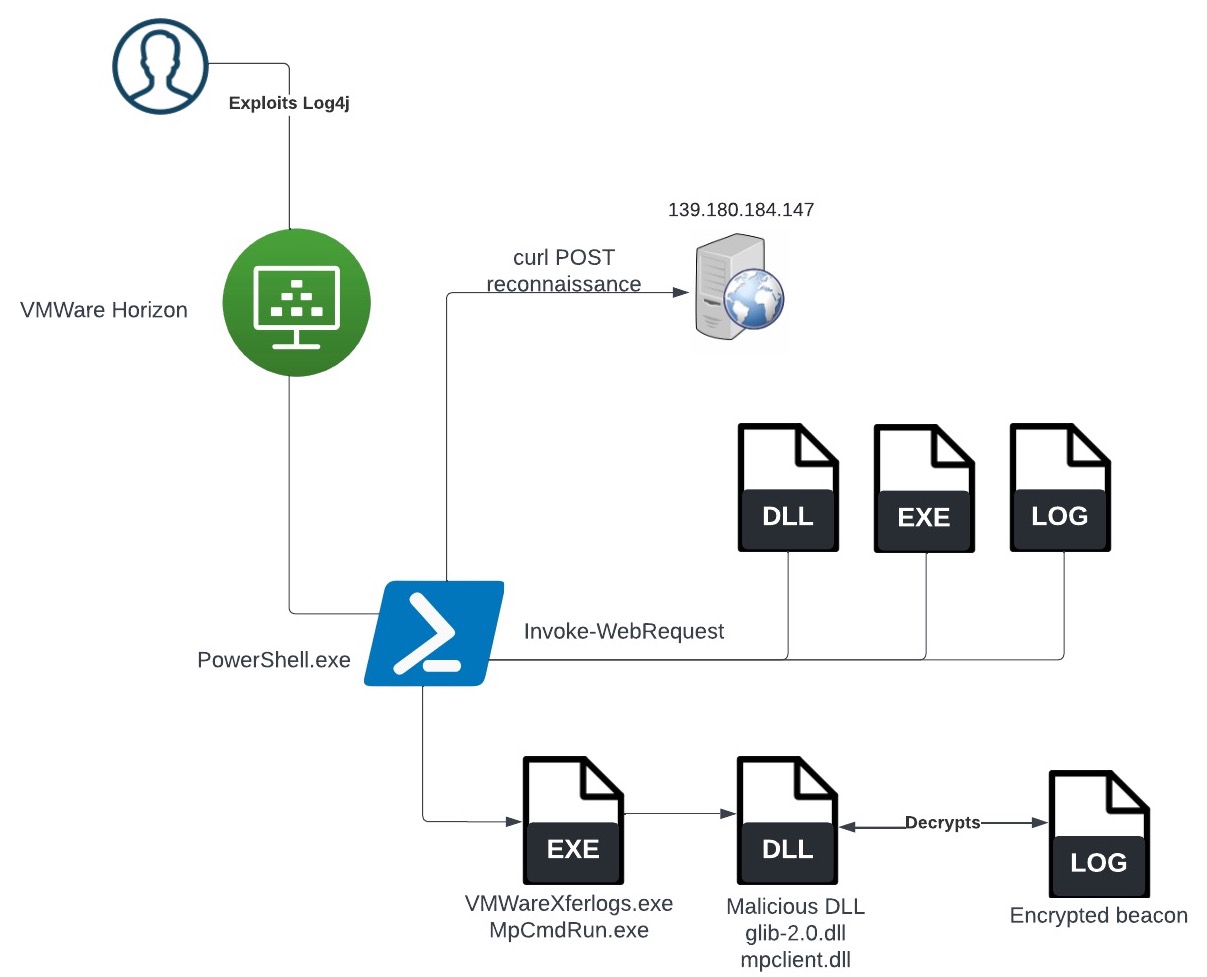

在勒索軟體攻擊行動裡,駭客濫用受害電腦內建工具的情況相當常見,就連防毒軟體也不例外。例如,資安業者SentinelOne發現,使用LockBit 3.0發動勒索軟體攻擊的駭客,近期鎖定受害電腦內建防毒軟體Microsoft Defender下手,以DLL側載(DLL Side-loading)的方式,載入滲透測試工具Cobalt Strike的Beacon,目的是為了規避各式資安防護系統。

在勒索軟體攻擊行動裡,駭客濫用受害電腦內建工具的情況相當常見,就連防毒軟體也不例外。例如,資安業者SentinelOne發現,使用LockBit 3.0發動勒索軟體攻擊的駭客,近期鎖定受害電腦內建防毒軟體Microsoft Defender下手,以DLL側載(DLL Side-loading)的方式,載入滲透測試工具Cobalt Strike的Beacon,目的是為了規避各式資安防護系統。

研究人員指出,這些駭客使用遠距工作平臺VMware Horizon的Log4Shell漏洞入侵組織,然後透過PowerShell執行Microsoft Defender的命令列程式MpCmdRun.exe,此程式在運作過程會載入mpclient.dll,最終解密並於受害電腦投放Cobalt Strike的Beacon。研究人員認為,駭客這麼做的目的,是為了規避現行針對VMware Horizon的各式偵測手法。

3,200款行動裝置App恐洩露推特的API金鑰

行動裝置App的開發者若是採用了不當的配置,就有可能洩露使用者的社群網站帳號資料,而成為駭客攻擊的目標。資安業者CloudSEK近期找到3,207個App,會洩露推特API金鑰,攻擊者有可能用來存取受害者的帳號。

研究人員指出,其中有230個App會洩露全部4種推特身分驗證的憑證,而使得攻擊者能夠完全掌控受害的推特帳號,執行像是轉推、移除追隨者、取得帳號設定等。而駭客在取得這些推特帳號的控制權後,很有可能會組成機器人(Bot)軍隊,以這些帳號來散布假消息。

北韓駭客Kimsuky利用惡意瀏覽器擴充套件,讀取受害者的Gmail、AOL電子郵件信箱

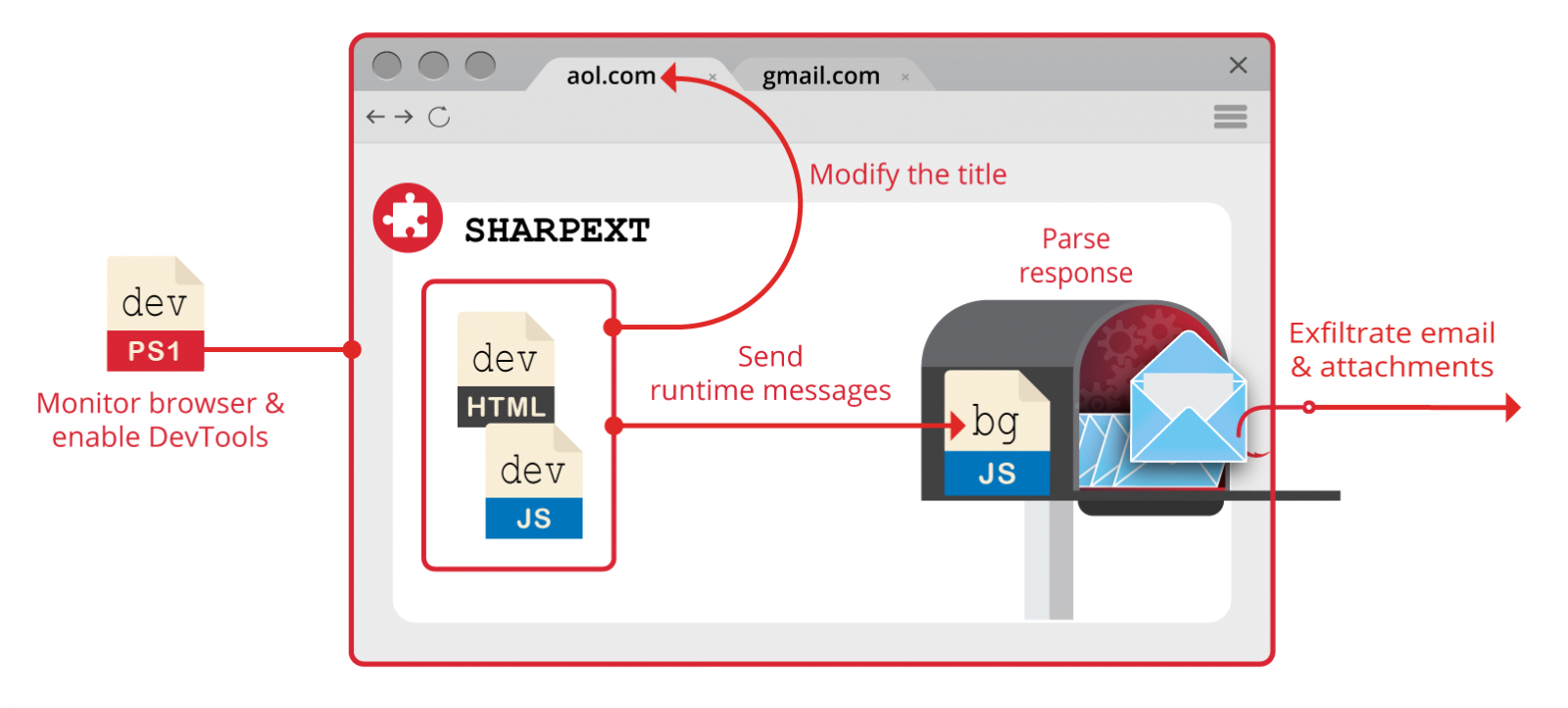

網頁瀏覽器的擴充套件再度成為駭客竊密的管道!資安業者Volexity揭露名為Sharpext的攻擊行動,北韓駭客組織Kimsuky於去年9月開始,鎖定Chrome、Edge,以及Whale等網頁瀏覽器,利用VBS指令碼部署名為Sharpext的惡意擴充套件,並藉由此擴充套件竊取受害者Gmail與AOL帳號的電子郵件,駭客在美國、歐洲、南韓等地,針對外交政策、核能等具有戰略利益的人士發動攻擊。

網頁瀏覽器的擴充套件再度成為駭客竊密的管道!資安業者Volexity揭露名為Sharpext的攻擊行動,北韓駭客組織Kimsuky於去年9月開始,鎖定Chrome、Edge,以及Whale等網頁瀏覽器,利用VBS指令碼部署名為Sharpext的惡意擴充套件,並藉由此擴充套件竊取受害者Gmail與AOL帳號的電子郵件,駭客在美國、歐洲、南韓等地,針對外交政策、核能等具有戰略利益的人士發動攻擊。

研究人員指出,這起攻擊的手法相當特別,駭客並非透過擴充套件竊取受害者儲存在瀏覽器的相關帳密,而是在受害者已經成功存取上述的電子郵件信箱帳號後,才竊取所需的信件。這樣的手法使得電子郵件服務業者難以察覺相關攻擊,也不會觸發受害者電子郵件帳號的可疑活動警報,而使得資安人員發現此類攻擊的難度相當高。

駭客架設1.1萬個投資詐騙網站,針對歐洲用戶而來

駭客假冒名人的名義行騙的情況越來越猖獗,不只規模極為龐大,還同時結合了網路與實體的手法。資安業者Group-IB揭露擁有11,197個網站的大型詐騙網路,這些駭客鎖定歐洲各地的民眾,以投資比特幣或黃金的名義進行詐騙,宣稱只要有750歐元(約新臺幣2.3萬元)就能入場,3天能獲利700歐元。

研究人員指出,駭客不只在詐騙網站盜用名人身分行騙,還會在受害者填寫聯絡資訊後,致電要受害者存錢,然而匯入款項後,駭客便會提高兌現的門檻,要求匯入更多的資金,使得受害者無法取回獲利與本金。

Robin Banks向駭客出售網釣工具包,鎖定美、英、澳銀行用戶

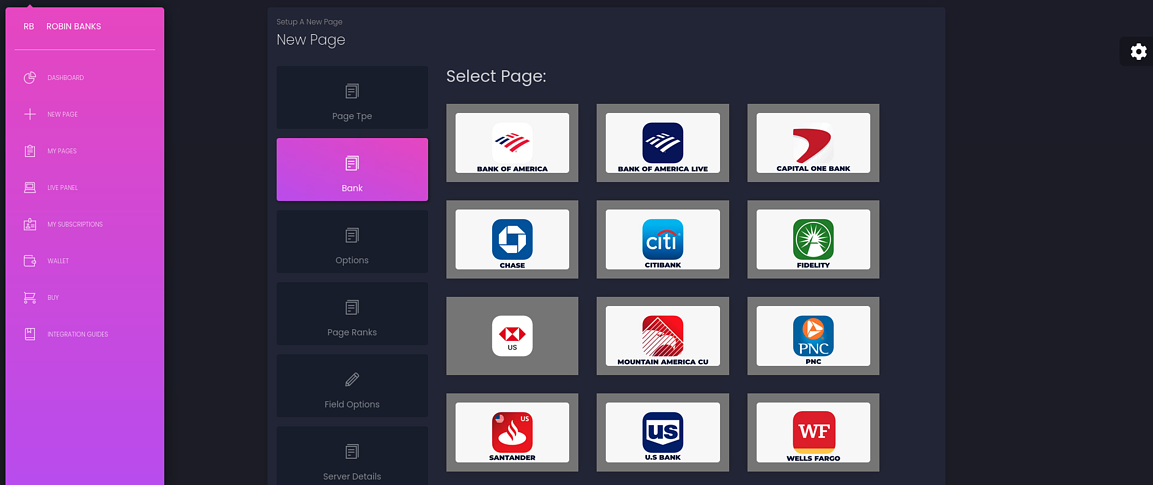

網路釣魚攻擊也出現分工的現象!資安業者IronNet指出,有駭客組織自今年3月開始,推出名為Robin Banks的網路釣魚工具包,此工具包可讓網路犯罪者取得美國、英國、加拿大、澳洲人士的財務資料,駭客透過軟體訂閱服務的方式(Phishing-as-a-Service)提供相關工具。此工具包在6月中旬被用於發動大規模攻擊,駭客將其用於竊取花旗銀行用戶的帳號資料與財務資料,並企圖盜取微軟帳號的帳密。研究人員指出,此網路釣魚工具包很可能被駭客加以利用,將其用於取得入侵受害組織的初期存取管道,以便進行後續的攻擊行動(如勒索軟體攻擊)。

網路釣魚攻擊也出現分工的現象!資安業者IronNet指出,有駭客組織自今年3月開始,推出名為Robin Banks的網路釣魚工具包,此工具包可讓網路犯罪者取得美國、英國、加拿大、澳洲人士的財務資料,駭客透過軟體訂閱服務的方式(Phishing-as-a-Service)提供相關工具。此工具包在6月中旬被用於發動大規模攻擊,駭客將其用於竊取花旗銀行用戶的帳號資料與財務資料,並企圖盜取微軟帳號的帳密。研究人員指出,此網路釣魚工具包很可能被駭客加以利用,將其用於取得入侵受害組織的初期存取管道,以便進行後續的攻擊行動(如勒索軟體攻擊)。

歐洲大型能源業者Encevo遭到勒索軟體BlackCat攻擊

勒索軟體駭客組織BlackCat攻擊行動頻頻,這次是針對歐洲能源供應商而來。根據新聞網站Dark Reading的報導,總部位於盧森堡的能源集團Encevo於7月25日發布公告,旗下的供電網路Creos與能源供應商Enovos,先後於7月22日、23日遭到網路攻擊,駭客盜走部分資料。勒索軟體駭客組織BlackCat於29日宣稱是他們所為,總共竊得150 GB資料、共18萬個檔案。Encevo表示,電力與能源供應並未因網路攻擊而中斷,但他們尚在調查資料外洩的情形。

澳洲男子開發間諜軟體Imminent Monitor提供給家暴者

間諜軟體不只是被用於監控政治人物,還有可能成為家暴者監控受害人的幫兇。澳洲聯邦警察(Australian Federal Police,AFP)於7月30日宣布,他們逮捕涉嫌製作RAT木馬程式Imminent Monitor的24歲男子,這名男子自2013年至2019年,打造木馬程式並進行販賣,目前遭到6項指控。此人與另一男子合作,將木馬程式賣到128個國家,擁有超過14,500個用戶。

值得留意的是,買家當中可能有不少是家暴者。澳洲聯邦警察指出,他們確定當地有201人購買此木馬程式,而當中使用PayPal付款的買家,有14.2%是受到家庭暴力保護令(Domestic Violence Order,DVO)列管的人士,比例可說是相當高。此外,另有一名是孩童性犯罪者。

針對中國駭客鎖定UEFI韌體的惡意攻擊行動,華碩提出進一步說明

卡巴斯基研究人員日前公布中國駭客鎖定電腦UEFI韌體的攻擊行動,駭客在採用華碩與技嘉H81晶片組主機板上植入惡意軟體CosmicStrand,但表示他們並不清楚駭客部署惡意軟體的方法。對此,華碩向iThome表示,經過他們的調查,駭客並非透過主機板UEFI BIOS的漏洞攻擊,而是主機板的BIOS韌體燒錄器遭到不明外力竄改,或是在更換ROM元件時被植入此惡意軟體。

華碩表示,若是使用者購買二手的主機板,有可能會取得內有惡意軟體的產品,他們呼籲這些用戶儘速從華碩網站下載BIOS更新。該公司亦強調購買全新主機板的用戶不會遭到攻擊。

【其他資安新聞】

駭客組織Evil Corp疑似利用惡意軟體Raspberry Robin發動攻擊

駭客利用臉書廣告「推廣」於Google Play市集上架的惡意軟體

近期資安日報

【2022年8月1日】 Atlassian Confluence密碼寫死漏洞已有駭客攻擊鎖定利用,台積電擴大推動營業祕密註冊制度

【2022年7月29日】 駭客竊取SQL Server與MySQL伺服器網路頻寬牟利、臺廠Moxa修補工控裝置伺服器設備零時差漏洞

【2022年7月28日】 網路傭兵Knotweed利用CSRSS零時差漏洞發動攻擊、阿里雲OSS儲存桶被用於散布惡意軟體及挖礦

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10