在今天的資安新聞裡,我們想著眼在勒索軟體的攻擊。勒索軟體BlackCat與HavanaCrypt都使用了過往相當罕見的手法,而值得留意後續的發展。

有研究人員發現,打造勒索軟體BlackCat的駭客近期建置了新的資料庫Alphv Collections,其內容是從受害組織竊得的資料,值得留意的是,此資料庫提供了搜尋功能,該組織甚至標榜圖片上的文字也能搜尋,這使得其他駭客可能得以從這樣的資料庫輕易找到想要攻擊的目標。

另一個勒索軟體是新出現的HavanaCrypt,駭客假冒為Google更新元件的軟體散布,此勒索軟體經過反資安人員檢測的偵測機制,以及一連串的停用應用程式、防毒軟體,以排除可能會干擾勒索軟體執行的元素後,該勒索軟體竟罕見地濫用了密碼管理器KeePass Password Safe來加密檔案,這種特別的做法引起了研究人員注意。

【攻擊與威脅】

勒索軟體BlackCat打造受害者資料庫Alphv Collections

勒索軟體駭客挾持受害組織的檔案,要脅會賣給他人或對外公布的情況已是常態,但有駭客開始想要利用這些資料,對受害組織產生更大的壓力,例如,之前勒索軟體BlackCat就架設了類似Have I Been Pwned的個資外洩查詢網站,企圖透過個資受到波及的員工或客戶,來向受害組織施壓,而最近該組織又有進一步的做法。

勒索軟體駭客挾持受害組織的檔案,要脅會賣給他人或對外公布的情況已是常態,但有駭客開始想要利用這些資料,對受害組織產生更大的壓力,例如,之前勒索軟體BlackCat就架設了類似Have I Been Pwned的個資外洩查詢網站,企圖透過個資受到波及的員工或客戶,來向受害組織施壓,而最近該組織又有進一步的做法。

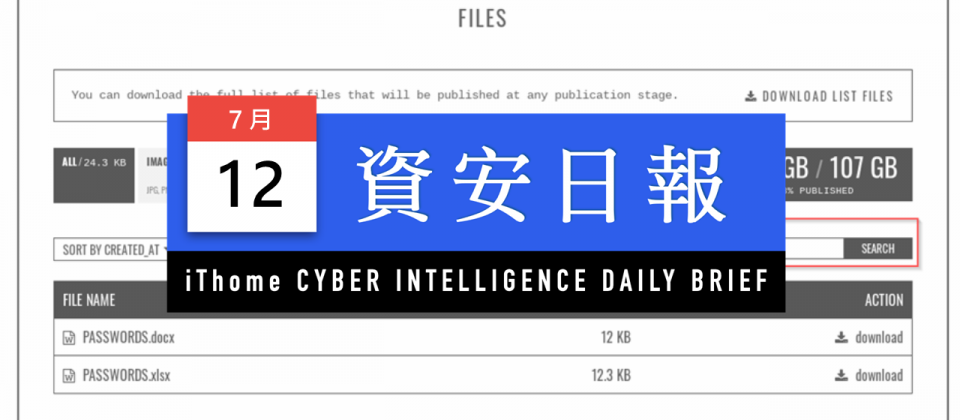

資安團隊VX-Underground發現BlackCat架設名為Alphv Collections的外洩資料庫,內容是不願支付贖金組織的內部資料,目的是希望犯罪社群更能有機會充分運用這些竊得的資料。這些駭客宣稱,使用者不只能利用檔案名稱尋找想要的資料,也能找出Word、PDF檔內容的特定文字,甚至還能從JPG、PNG圖片檔案進行搜尋。

資安業者Cyble指出,這套資料庫系統甚至支援萬用字元(如*)的搜尋功能,使得其他駭客也能運用這些資料進行攻擊行動,例如,找出遠端桌面連線(RDP)的存取資料,而能入侵特定類型的伺服器主機。研究人員指出,過往駭客取得大量外洩資料後,很可能需要抽絲剝繭才能撈出可用於攻擊的內容,而駭客組織BlackCat建置的Alphv Collections則讓攻擊者只需透過關鍵字搜尋,就有機會找到想要利用的資料,而不用浪費時間下載整個資料庫,這樣的情況很可能讓外洩資料的危害更加擴大,因此他們認為,企業應監控外洩資料的流向。

勒索軟體HavanaCrypt濫用開源密碼管理器來加密檔案

勒索軟體的攻擊模式出現了新的變化,駭客濫用免費、開源的密碼管理器,來將檔案加密,而有可能讓攻擊過程不易察覺。

勒索軟體的攻擊模式出現了新的變化,駭客濫用免費、開源的密碼管理器,來將檔案加密,而有可能讓攻擊過程不易察覺。

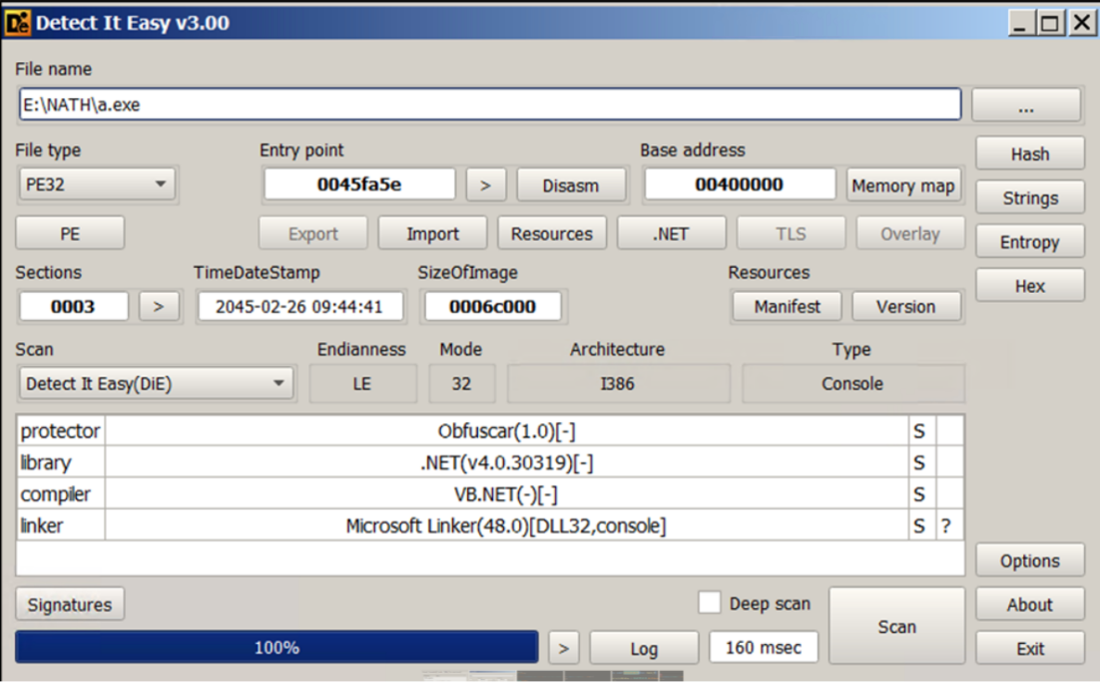

趨勢科技揭露了勒索軟體HavanaCrypt的攻擊行動,駭客使用.NET打造此勒索軟體,並將其偽裝成Google軟體更新元件,來入侵受害電腦。HavanaCrypt在開始執行的過程中,會從機碼先檢查受害電腦是否存在GoogleUpdate服務,若是沒有相關服務才會繼續執行。接著,此勒索軟體會偵測受害電腦是否存在VMware Tools、vmmouse等虛擬機器(VM)元件,來確保是在真實電腦上執行。

完成上述工作後,該勒索軟體將從微軟的網頁代管伺服器20[.]227[.]128[.]33上,下載BAT批次檔,竄改內建防毒Micorosoft Defender配置,並終止防毒軟體、Office軟體,以及SQL Server、MySQL等資料庫軟體的運作,刪除磁碟陰影備份(Volume Shadow Copy),並限縮此服務只能備份401 MB資料後,才開始執行加密檔案的行動。

比較特別的是,此勒索軟體在加密檔案的過程裡,使用了開源的密碼管理器KeePass Password Safe作為加密元件,但為何駭客要濫用此密碼管理器?研究人員沒有進一步說明。基於此勒索軟體會將勒索訊息檔案一併加密,研究人員認為HavanaCrypt尚在開發階段,並呼籲組織應加強相關防護來因應勒索軟體威脅。

針對重新預設啟用Office巨集的配置,微軟表示只是暫時調整

微軟於2月宣布,他們將逐步於Office軟體中自動停用從網際網路下載的VBA巨集,來防堵相關的網路攻擊,但在7月6日傳出有用戶發現,微軟在沒有公告的情況下,取消上述的配置,引發不少用戶反彈。

針對此事,該公司後來於8日進行回應,他們是根據使用者的回饋,暫時取消封鎖VBA巨集的措施,同時該公司加入了額外的調整來改善可用性。微軟強調這是暫時的變動,未來還是會透過軟體更新,來全面停用自網際網路下載的VBA巨集,該公司預計在幾個星期內,公布進行相關變更的時程。

資安新聞網站Bleeping Computer指出,有使用者聲稱在微軟進行上述變動後,找不到解除鎖定的按鈕而無法啟用巨集,也有管理者認為,微軟採取封鎖的做法會干擾使用者的作業流程,因為使用者必須對每個從網路上下載的Office檔案逐一解除鎖定。

【漏洞與修補】

研究人員揭露能遠端打開Honda汽車的Rolling-PWN漏洞

在今年3月,有研究人員發現了能攻擊本田(Honda)汽車漏洞CVE-2022-27254,駭客可截取遙控器的訊號來解鎖車輛,但相關的漏洞可能比預期影響範圍還要來得廣泛。星輿實驗室(Star-V Lab)近日指出,他們在今年1月發現的資安漏洞Rolling-PWN(CVE-2021-46145),雖然當時認為本田使用了滾動式密碼(Rolling Code),而導致相關的漏洞攻擊效果有限,但他們進一步調查後發現,這項漏洞能讓攻擊者輕易破解遠端無鑰匙進入系統(Remote Keyless Entry,RKE),而使得此系統的滾動式密碼形容虛設,讓駭客能藉由中間人攻擊(MitM)來打開車門。

研究人員利用此漏洞成功解鎖10種型號的本田汽車,當中還包含了2022年車款。Rolling-PWN與於本田防範使用者誤觸遙控器的功能Sliding Window有關,此功能在汽車一旦連續收到開鎖或解鎖的命令,會將計數器重新同步,使得舊的密碼仍能解鎖車輛。

汽車雜誌The Drive記者Rob Stumpf也著手進行實驗,成功重現了Rolling-PWN漏洞。對此,本田汽車向新聞網站Motherboard表示,這項發現與今年3月的漏洞CVE-2022-27254類似,他們認為自家RKE不存在相關漏洞。

【資安防禦措施】

為鼓勵企業強化資安防禦,臺灣企業資安投資抵稅正式上路

為了幫助產業的進步,政府持續祭出租稅優惠,從早期獎勵投資條例、促進產業升級條例,到現行的產業創新條例,期望帶動相關投資。最近幾年,政府不只是鼓勵產業朝智慧機械製造、5G行動通訊的發展,提供投資抵減的短期租稅優惠措施,更值得關注的是,今年這項措施首度擴及資安投資,讓公司購置資安產品或服務,也將可享投資抵減的短期優惠。

經濟部與財政部在7月4日發布「公司或有限合夥事業投資智慧機械與第五代行動通訊系統及資通安全產品或服務抵減辦法」,新增資安投資抵稅3年優惠,並對資安產品與服務列出明確定義,經濟部表示,企業可至線上投資抵減申辦系統申請。

【其他資安新聞】

勒索軟體LockBit停用防毒和EDR,並透過檔案共享軟體外洩受害組織資料

近期資安日報

【2022年7月11日】 PyPI要求最熱門套件的開發者使用雙因素驗證、勒索軟體0mega鎖定企業進行雙重勒索

【2022年7月8日】 駭客組織Lazarus濫用GitHub控制惡意軟體VSingle、婚禮司儀培訓機構的AWS S3儲存桶不設防

【2022年7月7日】 萬豪飯店遭駭客入侵20 GB資料疑外洩、俄羅斯駭客APT29濫用滲透測試工具Brute Ratel C4發動攻擊

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09