飯店業者遭到攻擊並造成資料外洩的情況,在2年前曾出現數起,而最近萬豪飯店(Marriott)集團旗下的飯店再度遭到攻擊,駭客聲稱竊得20 GB資料,並向該飯店索討贖金,但沒有將資料加密。萬豪飯店也證實確有此事,並表示在事發約6個小時後,整起攻擊行動就獲得了控制。

駭客時下最常濫用的滲透測試工具,應該就屬Cobalt Strike,但俄羅斯駭客APT29使用名為Brute Ratel C4(BRc4)的滲透測試工具引起了研究人員高度關注,原因是這套由曾任職Mandiant與CrowdStrike的資安人員所開發的工具,擅長迴避防毒軟體與EDR系統的偵測,而使得相關攻擊行動可能更難被察覺。

開發勒索軟體Hive的駭客更換開發工具,以程式語言Rust開發新的勒索軟體,也使得這款勒索軟體的危險程度大幅增加,更難被找到弱點與攻擊徵兆。而這款勒索軟體是繼BlackCat之後,另一款採用此程式語言開發的勒索軟體。

【攻擊與威脅】

萬豪飯店遭到駭客入侵,疑外洩20 GB機敏資料

飯店業遭到駭客攻擊,並發生資料外洩的情況,在疫情爆發前發生數起事故,這樣的攻擊行動隨著各國政府對出入境鬆綁又再度出現。資料外洩事故新聞網站DataBreaches於7月5日指出,他們在6月28日獲報萬豪(Marriott)飯店的資料外洩事件,不願具名的駭客組織宣稱在1個月前入侵,並竊得約20 GB的內部資料,當中包含信用卡交易資料,以及萬豪內部的資料。

飯店業遭到駭客攻擊,並發生資料外洩的情況,在疫情爆發前發生數起事故,這樣的攻擊行動隨著各國政府對出入境鬆綁又再度出現。資料外洩事故新聞網站DataBreaches於7月5日指出,他們在6月28日獲報萬豪(Marriott)飯店的資料外洩事件,不願具名的駭客組織宣稱在1個月前入侵,並竊得約20 GB的內部資料,當中包含信用卡交易資料,以及萬豪內部的資料。

該新聞網站針對駭客提供的部分資料進行查核,發現資料來自該集團位於美國馬里蘭州BWI機場的飯店,這些駭客也向DataBreaches表示他們入侵了該飯店的伺服器。

萬豪坦承確有此事,並認為他們之所以被入侵,是駭客經由社交工程攻擊員工得逞,進而存取該名員工的電腦。該公司指出,駭客能夠經由該名員工的權限存取相關資源,但目前沒有證據表明能存取其他的資料。這個說法看似合理,但駭客如果進行橫向移動,有可能得以存取其他資源。

該公司亦宣稱,在駭客向他們索討贖金之前就已察覺攻擊行動,並在6個小時就獲得控制,駭客竊得的是較不敏感的內部業務資料,不過他們仍需通知約300至400名受影響的人士,但對於這些人士的身分並未進一步透露。而針對贖金的部分,萬豪疑似贖金價碼過高,而沒有向駭客支付,駭客也表明沒有加密伺服器上的檔案。這起事故已是萬豪自2018年至今的第3次重大資料外洩事件。

俄羅斯駭客APT29濫用滲透測試工具Brute Ratel C4發動攻擊

最近幾年駭客濫用滲透測試工具的情況相當頻繁,當中又以利用Cobalt Strike的攻擊行動最為常見,但有部分組織疑似開始改用其他工具來規避資安系統的偵測。資安業者Palo Alto Networks指出,俄羅斯駭客組織APT29(亦稱CozyBear、Dukes)約自5月下旬,開始利用名為Brute Ratel C4(BRc4)的滲透測試工具發動攻擊。

最近幾年駭客濫用滲透測試工具的情況相當頻繁,當中又以利用Cobalt Strike的攻擊行動最為常見,但有部分組織疑似開始改用其他工具來規避資安系統的偵測。資安業者Palo Alto Networks指出,俄羅斯駭客組織APT29(亦稱CozyBear、Dukes)約自5月下旬,開始利用名為Brute Ratel C4(BRc4)的滲透測試工具發動攻擊。

BRc4是曾任職於Mandiant與CrowdStrike的紅隊演練專家Chetan Nayak製作,該名資安人員開發的動機就是要將其用於紅隊演練,替代Cobalt Strike,紅隊可在目標電腦上部署Badgers(相當於Cobalt Strike的Beacon),來接收攻擊者下達的命令,進行各式攻擊行為。

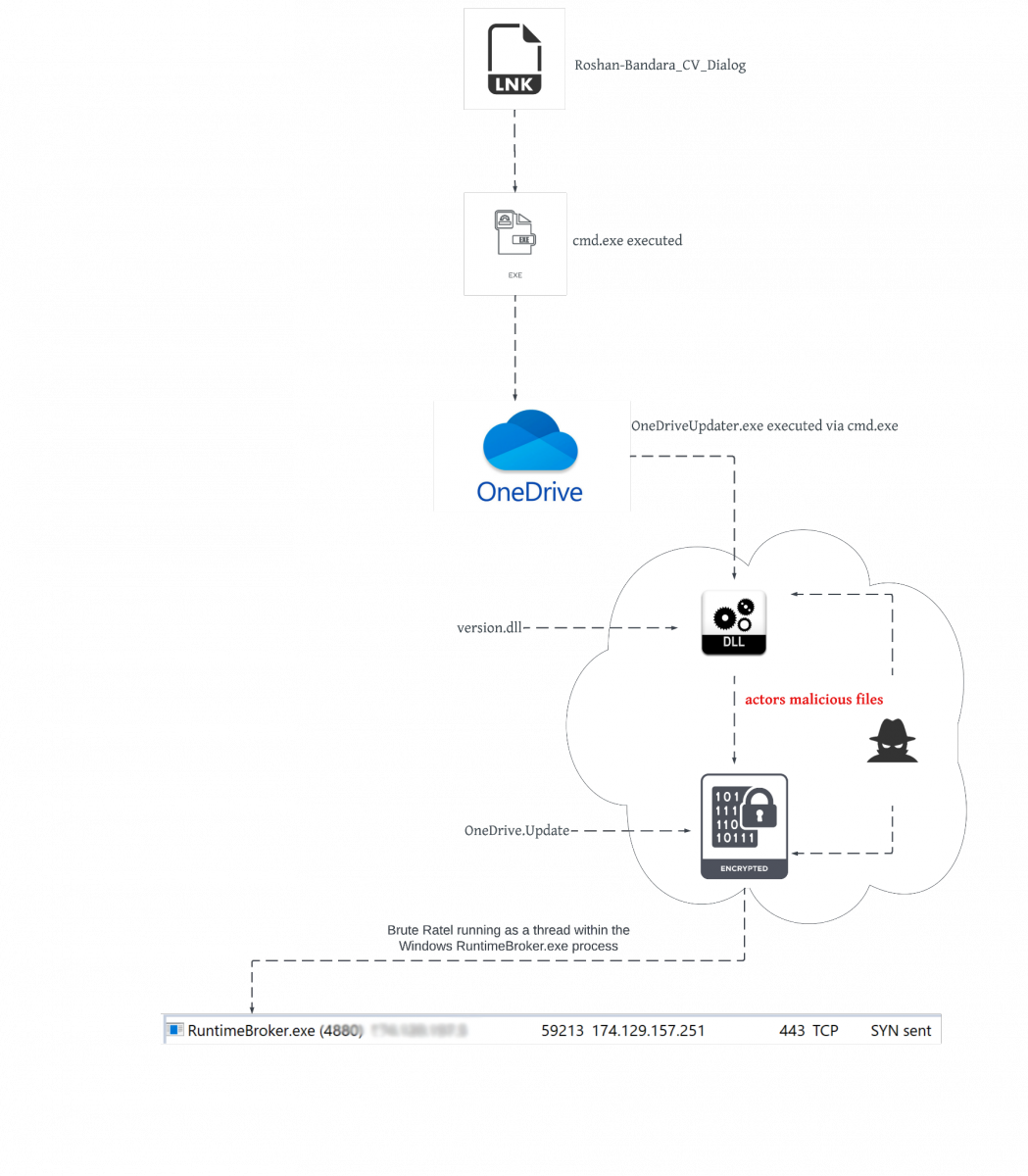

研究人員指出,BRc4不若Cobalt Strike廣為人知,而且該軟體特別針對防毒軟體與EDR系統打造,使得這些防護系統幾乎無法察覺攻擊意圖。在APT29發起的攻擊行動中,駭客以寄送求職履歷的名義發動釣魚攻擊,挾帶惡意ISO映像檔,但ISO檔案內含的履歷檔案,實際上是Windows捷徑(LNK)檔案,一旦受害者開啟,就會觸發映像檔裡的OneDriveUpdater.exe,然後透過作業系統的Runtime Broker處理程序來載入BRc4的Badger元件。

值得留意的是,Cobalt Strike與BRc4都是商業軟體,但前者已遭到駭客破解而大肆濫用,後者目前沒有類似的情形,究竟駭客如何啟用BRc4的軟體授權,而能用於攻擊行動?資安新聞網站Bleeping Computer取得Chetan Nayak的說法,很有可能是有客戶的員工洩露出去,威脅情報業者Advanced Intelligence(AdvIntel)則認為,駭客很有可能設立了假的公司,而通過Chetan Nayak對買家的背景驗證流程,成功買到BRc4的軟體授權。

勒索軟體Hive改以程式語言Rust開發,恐更加難以察覺攻擊行動

勒索軟體Hive自去年6月出現後,已為全球帶來相當嚴重的威脅,而當時駭客使用Go語言開發勒索軟體引起研究人員的高度關注,但近期這些駭客再度更換程式語言,重新打造勒索軟體。微軟於7月5日指出,他們近期發現的新版勒索軟體Hive,出現了重大的變化,那就是駭客重新使用Rust程式語言打造勒索軟體,而這是繼BlackCat之後,另一款採用此種程式語言打造的勒索軟體。

勒索軟體Hive自去年6月出現後,已為全球帶來相當嚴重的威脅,而當時駭客使用Go語言開發勒索軟體引起研究人員的高度關注,但近期這些駭客再度更換程式語言,重新打造勒索軟體。微軟於7月5日指出,他們近期發現的新版勒索軟體Hive,出現了重大的變化,那就是駭客重新使用Rust程式語言打造勒索軟體,而這是繼BlackCat之後,另一款採用此種程式語言打造的勒索軟體。

研究人員指出,駭客會採用Rust開發的原因,包含對於開發者提供更為友善的程式語法,並對系統資源有較精準的控制而執行更有效率,除此之外該程式語言亦具備各式各樣的密碼程式庫,並提供多種機制實現檔案加密保護,而使得研究人員想要對惡意程式逆向工程將會更加困難。研究人員指出,他們找到了改以Rust開發的多個Hive變種檔案,而這些勒索軟體的共通點,在於能察覺攻擊跡象的防毒軟體並不多,即使能夠將其識別為有害,也無法確認就是Hive的變種。

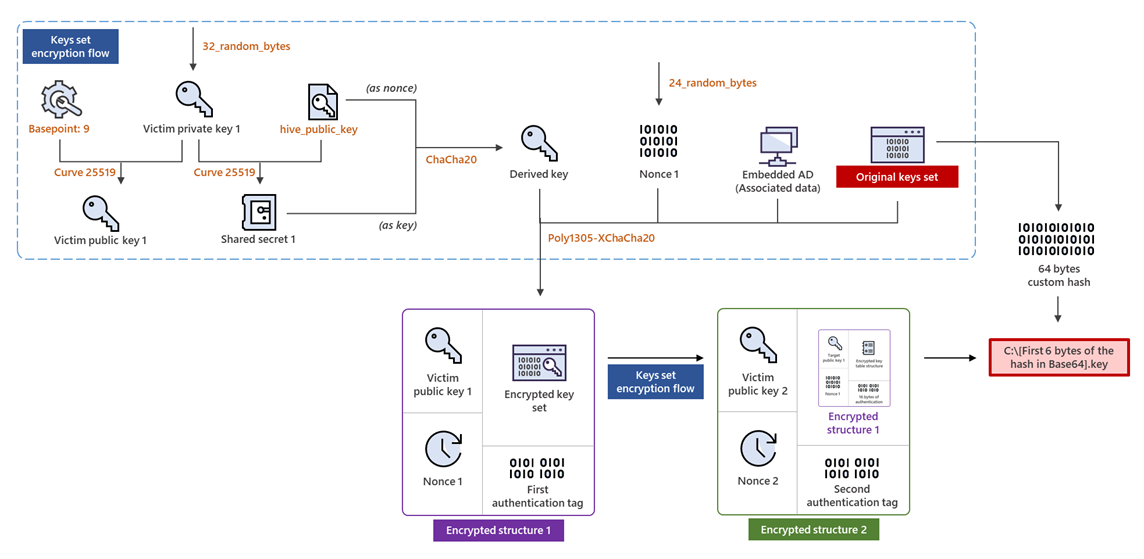

附帶一提,新版Hive的加密手法也相當罕見且複雜──駭客在記憶體內產生兩組金鑰,以橢圓曲線迪菲.赫爾曼金鑰(ECDH)交換協定,並結合Curve25519和XChaCha20-Poly1305兩種演算法,使用ChaCha20對稱密碼用來加密檔案。

北韓駭客使用勒索軟體Maui,鎖定醫療保健相關機構下手

勒索軟體的威脅可說是越來越嚴重,除了惡名昭彰的Conti、LockBit、BlackCat、Hive,專門鎖定特定產業、過往不曾發現的勒索軟體也相當值得留意。資安業者Stairwell在上個月發現名為Maui的勒索軟體,研究人員指出,這個勒索軟體與其他同類型的攻擊工具,有顯著不同的功能差異,例如,Maui缺少多數勒索軟體提供勒索訊息功能,也不會向攻擊者回傳加密金鑰,研究人員由此推測,駭客必須手動操作Maui,並指定要加密的檔案。

同一天美國網路安全暨基礎設施安全局(CISA)、美國聯邦調查局(FBI)、美國財政部聯手,針對此勒索軟體的攻擊行動提出警告,並指出是北韓駭客所為,這些攻擊者至少從2021年5月就開始行動,鎖定的目標是醫療保健與公共衛生組織(HPH)。他們呼籲這些單位應透過相關措施來嚴加防範,並藉由Stairwell提供的情資來識別相關威脅。

北美大型IT服務業者SHI遭到網路攻擊

大型IT服務業者遭到網路攻擊,很可能使得使用者受到波及。北美大型IT服務業者SHI傳出於7月4日遭到了專業的惡意軟體攻擊,該公司亦表示他們已快速做出因應,來儘可能減少對於營運的影響。資安新聞網站Bleeping Computer指出,該公司部分網站一度出現資訊系統正在維護的訊息,或是顯示Amazon CloudFront、AWS S3出錯的畫面。該公司正與執法單位著手調查,並強調目前沒有客戶的資料遭到外洩的跡象,該公司的供應鏈無外部系統受到波及。

大型IT服務業者遭到網路攻擊,很可能使得使用者受到波及。北美大型IT服務業者SHI傳出於7月4日遭到了專業的惡意軟體攻擊,該公司亦表示他們已快速做出因應,來儘可能減少對於營運的影響。資安新聞網站Bleeping Computer指出,該公司部分網站一度出現資訊系統正在維護的訊息,或是顯示Amazon CloudFront、AWS S3出錯的畫面。該公司正與執法單位著手調查,並強調目前沒有客戶的資料遭到外洩的跡象,該公司的供應鏈無外部系統受到波及。

MITRE發布的資安通告疑曝露易受攻擊的IP設備主控臺

資安通告若是曝露了過多資訊,有可能使得受到影響的系統更容易受到波及。根據資安新聞網站Bleeping Computer的報導,有讀者發現MITRE發布的4月份高危險漏洞安全公告裡,竟在參考資料裡,不慎列出了受影響的設備遠端管理網頁的連結,並指出一旦公布這類資訊後,攻擊者很有可能利用物聯網搜尋引擎Shodan、Censys等,來尋找存在相關弱點的攻擊目標下手。

該新聞網站向MITRE確認此事,對方竟表示他們過往就列過這種型態的參考資料。CERT/CC漏洞分析師Will Dormann、Jonathan Leitschuh都認為MITRE的做法不妥,並表示在CVE資訊裡列舉易受到攻擊的對象,顯得對受到影響的單位不尊重。Bleeping Computer隨後發現,有部分CVE漏洞的資料來源,其實是中國研究人員在GitHub發布的文章,但MITRE疑似複製這些研究人員的發現,並以自己的名義在GitHub發布相關資訊(例如CVE-2022-25584,現此漏洞在GitHub的說明網頁已遭到刪除)。該新聞網站指出,他們向MITRE確認的數個小時後,前述讀者發現的參考資料已遭到刪除。

【資安防禦措施】

北約組織打算提升網路攻擊的因應能力

俄羅斯對烏克蘭開戰後,不只頻頻對烏克蘭發動網路攻擊,鄰近國家也出現遭到波及的情況。對此,北大西洋公約組織(NATO)於6月29日在西班牙舉行的高峰會,公布有關的決策,當中特別提及北約盟國正面臨網路空間等不對稱的威脅,他們決定透過軍民合作的方式,來大幅增加網路防禦的能力,並將這項措施與能源的安全,視為盟國提升韌性(Resilience)的重要方針。而這是NATO自去年將網路攻擊視同武裝攻擊看待後,對於盟國之間的資訊安全的重大宣示。

為防範間諜軟體攻擊,蘋果計畫在旗下電腦與行動裝置導入新資安功能

間諜程式(如NSO Group開發的Pegasus)鎖定人手一隻的手機下手,針對政治人物或是新聞記者而來,這樣的情況近年來也越來越頻繁,使得手機廠商決定加入相關的機制來強化安全。

蘋果於7月6日宣布,他們計畫在今年秋季發布的iOS 16、iPadOS 16,以及macOS Ventura等作業系統中,提供鎖定模式(Lockdown Mode),來防堵間諜程式攻擊的情況。在這種模式下,即時通訊軟體Messages將停用連結預覽功能,並阻擋圖片以外的附件;網頁瀏覽器也會在大部分的情況下,停用JavaScript的即時編譯(JIT)機制;而在手機鎖定時,該模式將禁止電腦與iPhone進行連接。

此外,該公司亦在漏洞懸賞計畫增列相關類別,並提供最高200萬美元的獎金,他們也打算提供1千萬美元,來支持專門調查這類針對性網路間諜攻擊的組織。

【其他資安新聞】

惡意軟體PennyWise鎖定加密貨幣錢包和瀏覽器資料發動攻擊

近期資安日報

【2022年7月6日】 惡意NPM元件恐影響數百個網站與應用程式、德國發布衛星網路的資安防禦指引

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02